(web2)js前台拦截 无法使用f12打开代码

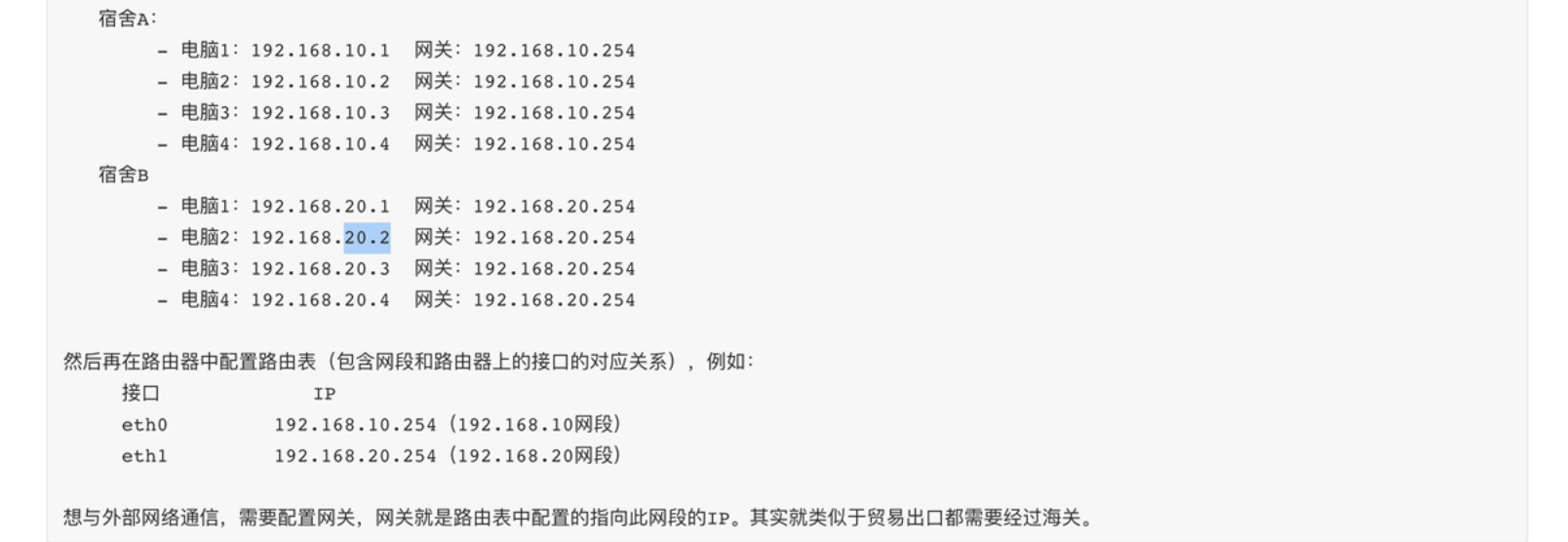

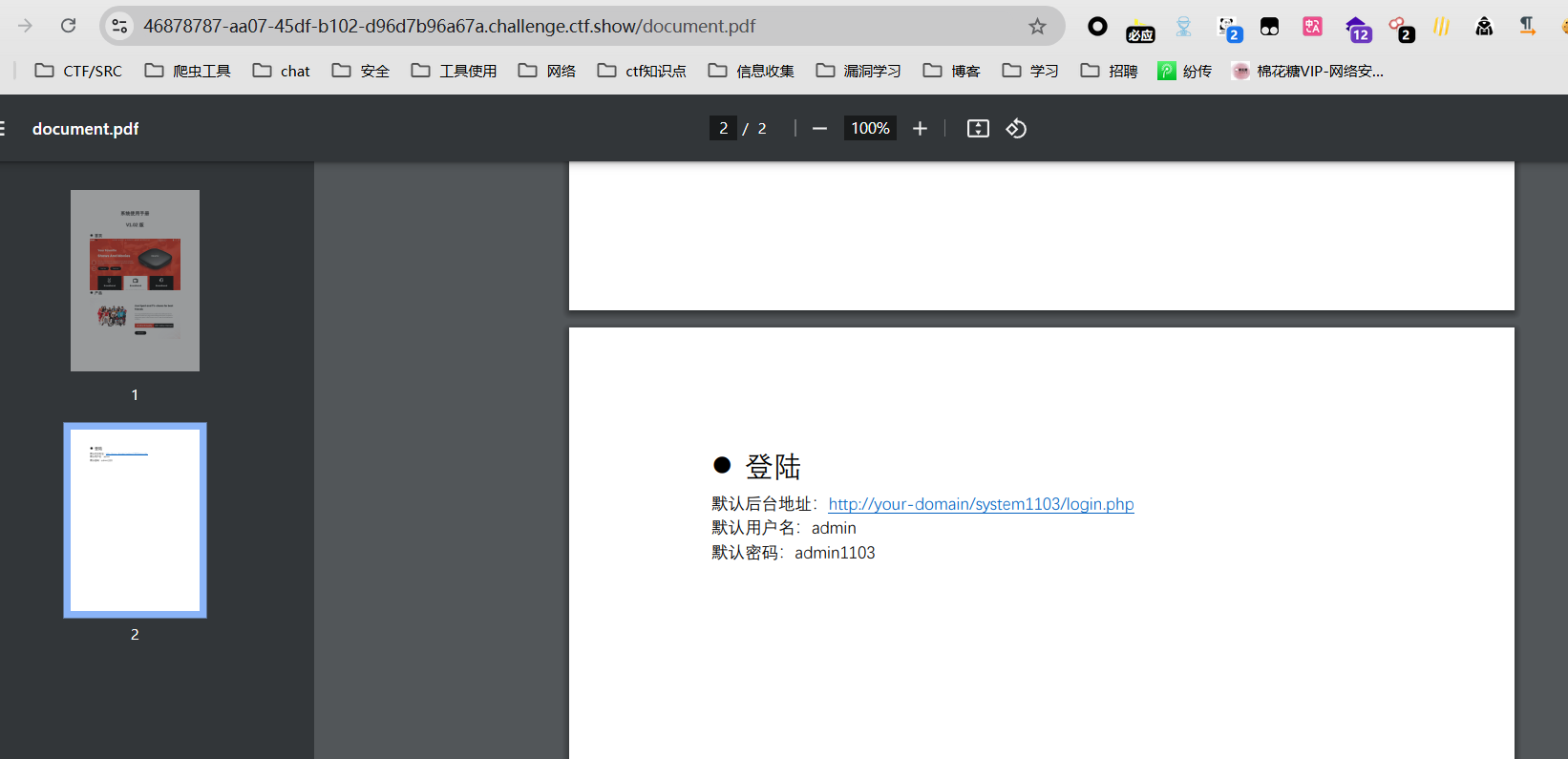

可以使用 ctrl+u 或者在网站前面加上view-source: 或者使用bp进行抓包(web4)robots.txt 中可能包含着信息(web5)phps源码泄露index.phps(web6)源码泄露 www.zip 泄露(web7)/.git/ 源文件泄露(web8)index.php.swp linux在使用vim进行编辑的时候会生成一个swp文件(web13)document 文件泄露

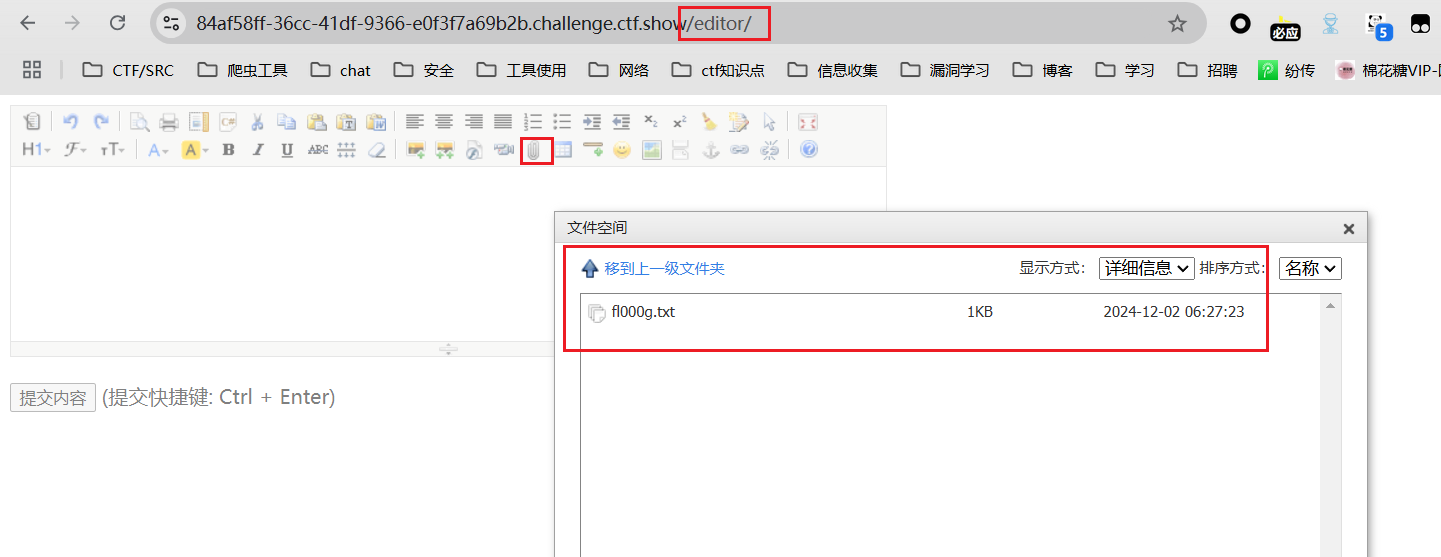

(web14)在editor编辑器 的默认配置中有显示文件的路径

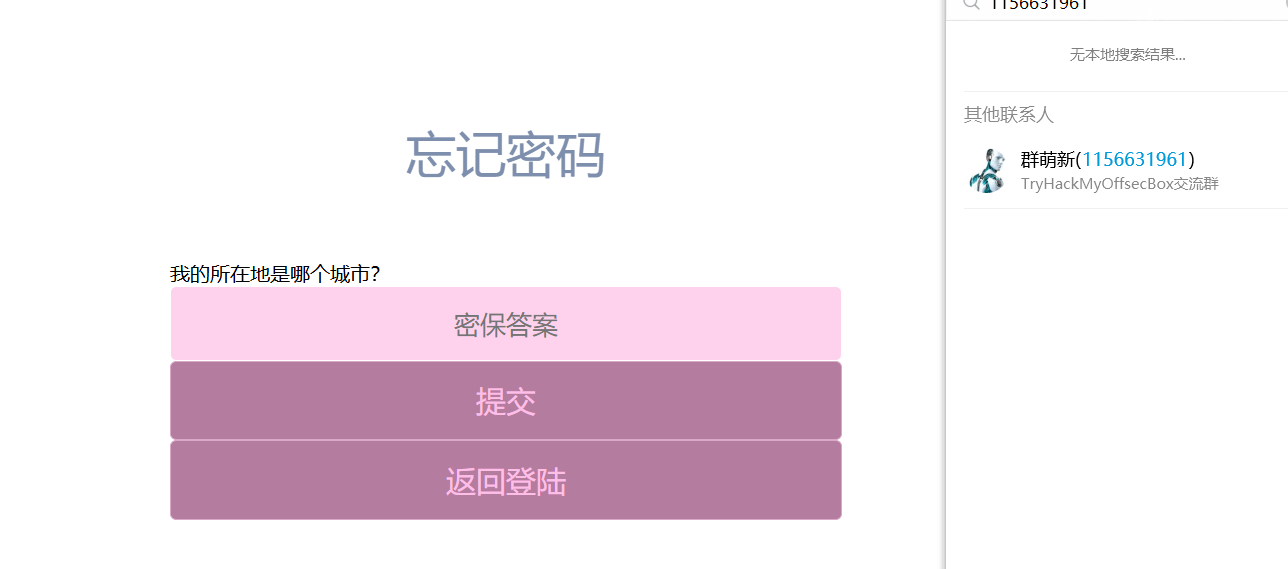

(web15 ) 邮箱信息泄露

通过搜索邮箱 发现在所在地在西安

(web16)php 探针

文件路径 tz.php(12)

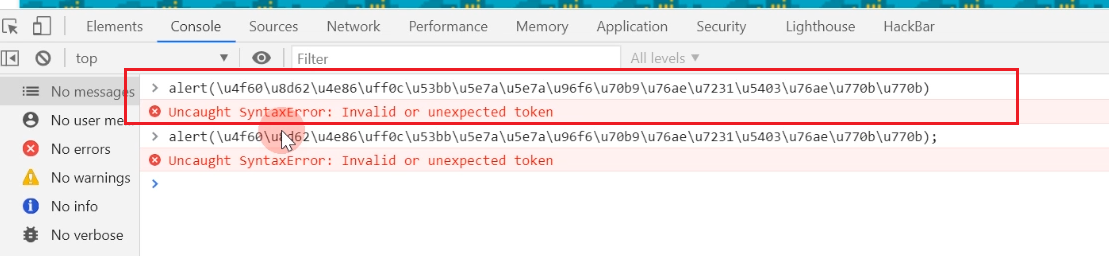

遇到

使用Unicode编码 直接放到 代码运行 中

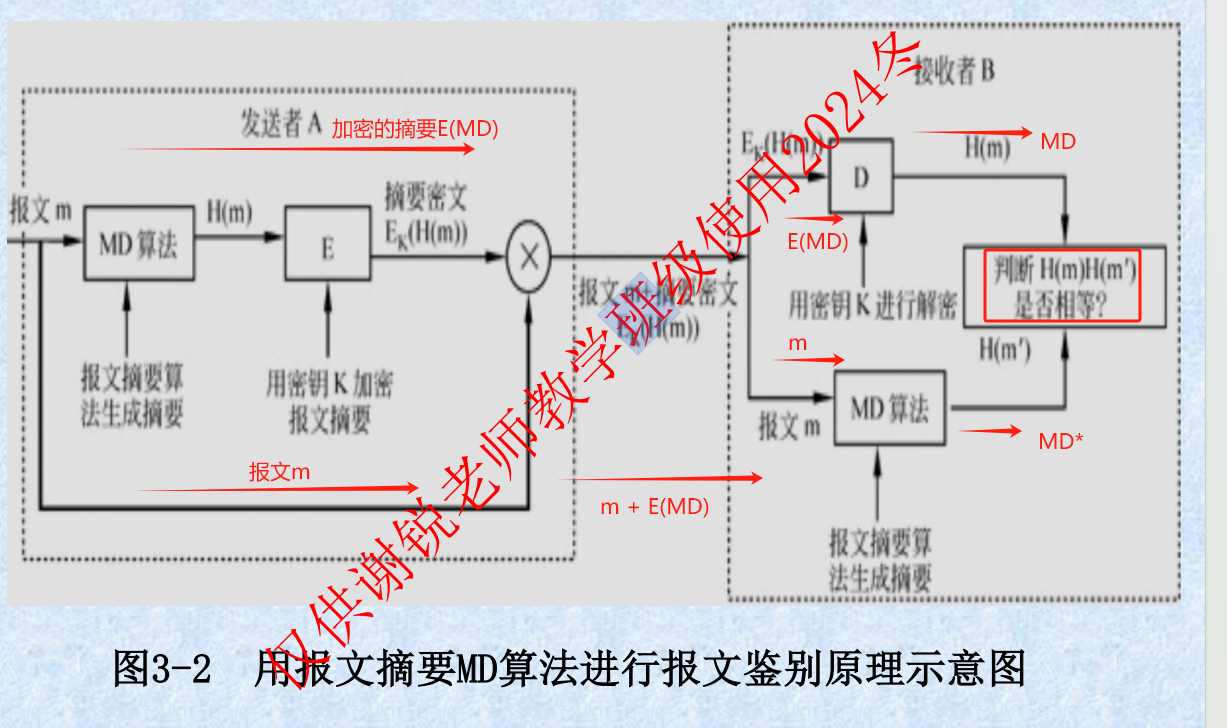

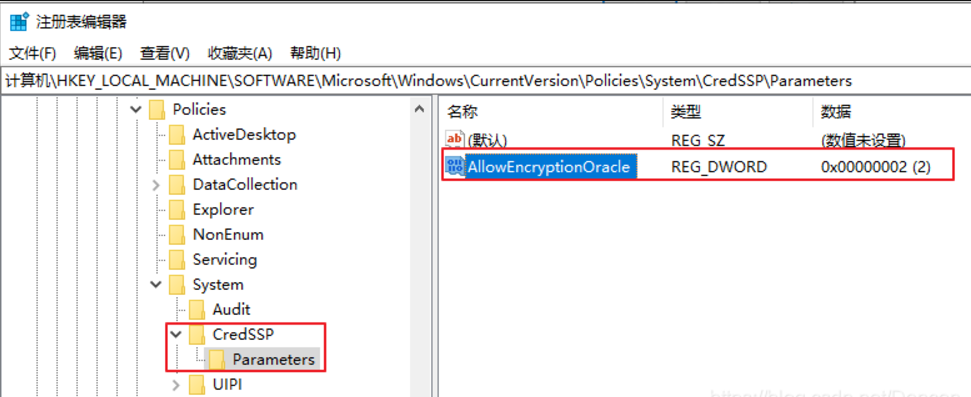

(14)密钥泄露/加解密的偏移量与加密方式泄密