检材链接 :https://pan.baidu.com/s/1tYgIicCqJExmaMLYa3YeSA

提取码:lulu

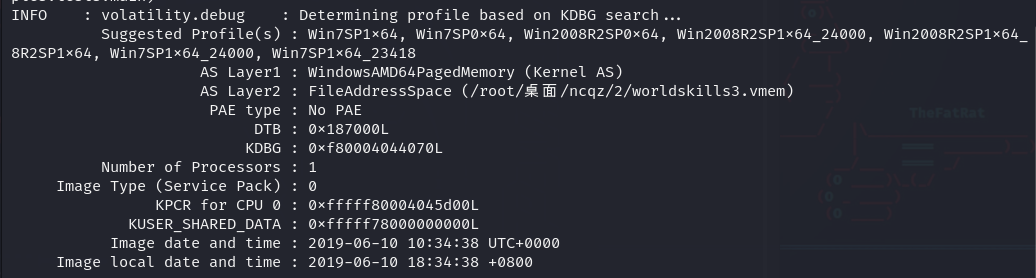

按照惯例先打印出信息

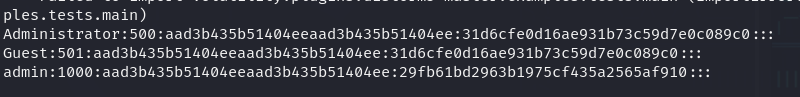

1.从内存中获取到用户admin的密码并且破解密码,以Flag{admin,password} 形式提交(密码为 6 位);

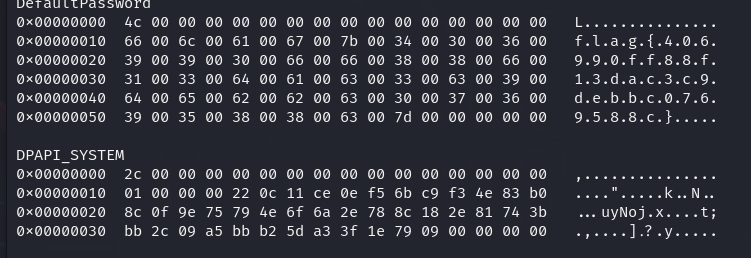

先使用lsadump指令看看

python2 vol.py -f /文件路径/文件 hashdump

最后一个是admin用户的哈希信息,md5解密看看是不是用户admin的密码

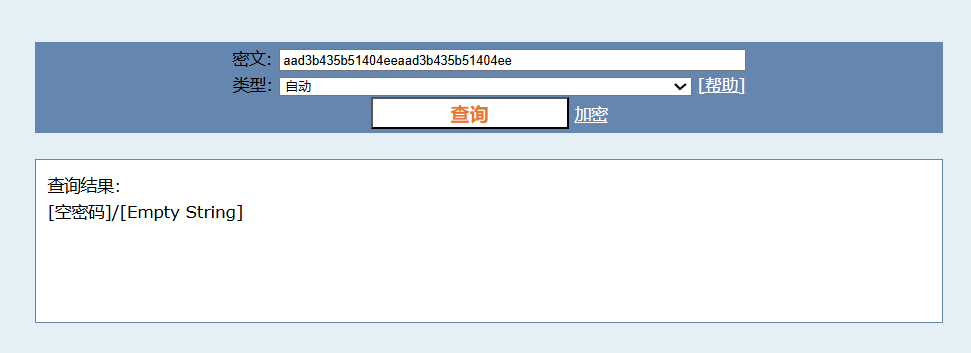

可惜不是,这里在使用lsadump这条指令

python2 vol.py -f /文件路径/文件 lsadump

这里有个flag{406990ff88f13dac3c9debbc0769588c}

md5解密后dfsddew不是说密码是6位吗

flag:admin,dfsddew

2.获取当前系统 ip 地址及主机名,以 Flag{ip:主机名}形式提交;

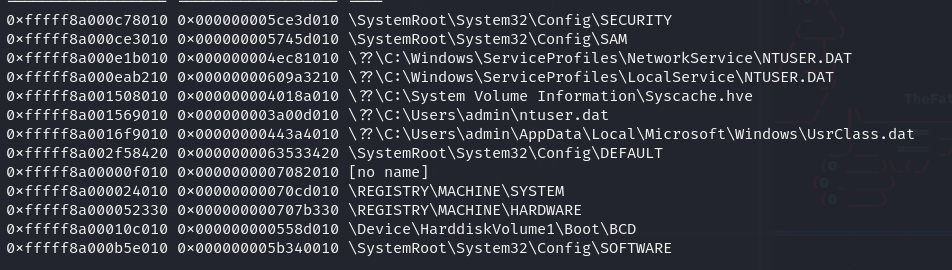

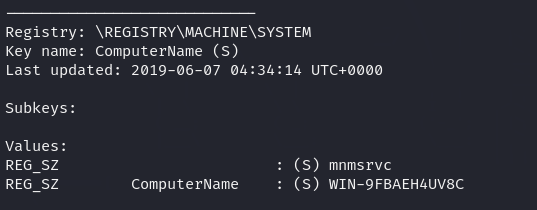

python2 vol.py -f /文件路径/文件 hivelist

主机名基本是在system/control001/computername/computername里面

python2 vol.py -f /root/桌面/ncqz/2/worldskills3.vmem --profile=Win7SP1x64 -o 0xfffff8a000024010 printkey -K 'controlSet001\Control\computername\ComputerName'

主机名:WIN-9FBAEH4UV8C

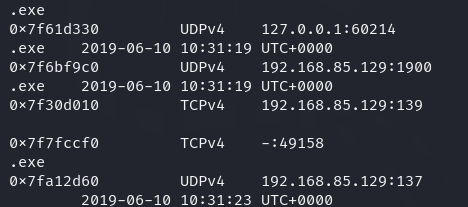

使用netscan去查看主机IP

python2 vol.py -f /文件路径/文件 --profile=WIN7SP1x64 netscan

IP:192.168.85.129

flag:192.168.85.129:WIN-9FBAEH4UV8C

3.获取当前系统浏览器搜索过的关键词,作为 Flag 提交;

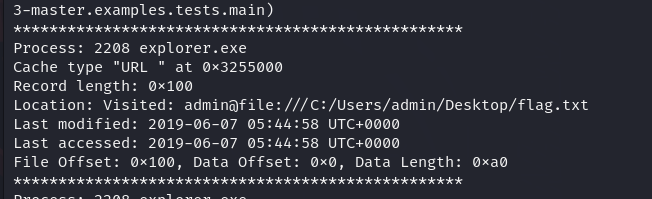

python2 vol.py -f /文件路径/文件 --profile=WIN7SP1x64 iehistory

iehistory: 主要用于从内存镜像里提取 IE 浏览器历史记录,包括网址和时间戳等信息,还能与其他数据关联。它可用于网络犯罪调查和企业安全合规检查,是追踪网络活动的重要线索来源。

flag:admin@file:///C:/Users/admin/Desktop/flag.txt

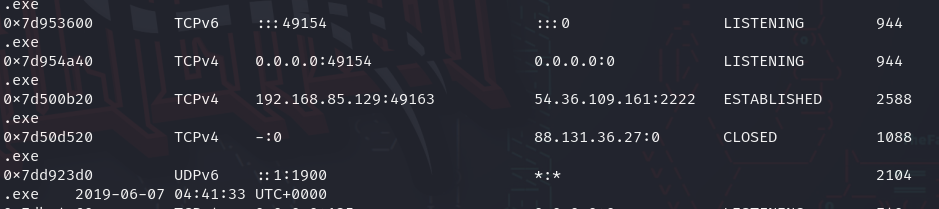

4.当前系统中存在挖矿进程,请获取指向的矿池地址,以 Flag{ip:端口}形式 提交;

python2 vol.py -f /文件路径/文件 --profile=WIN7SP1x64 netscan

State这一列,54.36.109.161这个ip的参数为ESTABLISHED

ESTABLISHED:是网络连接成功且处于稳定传输数据阶段的状态标识。它可用于分析恶意软件通信、检测数据泄露,也能验证服务可用性、帮助排除网络故障。

flag:54.36.109.161:2222

5.恶意进程在系统中注册了服务,请将服务名以 Flag{服务名}形式提交。

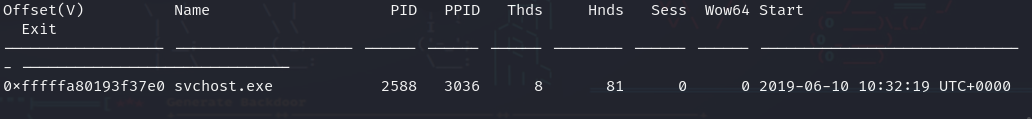

此时我们知道这个挖矿程序的id是2588

利用pslist -p 搜索到程序进程

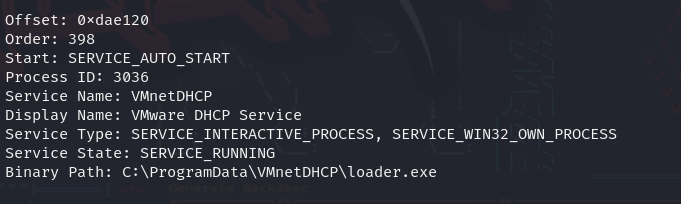

利用svcscan搜到这个进程的服务名

svcscan:用于扫描内存内服务信息,包括提取状态和配置、关联进程,可用于安全调查与故障排查,助于发现异常与定位问题。

python2 vol.py -f /文件路径/文件 --profile==Win7SP1x64 svcscan

flag:VMnetDHCP

![折腾笔记[4]-cuda的hello-world](https://img2024.cnblogs.com/blog/1048201/202501/1048201-20250101185632118-953333443.png)