1、背景

在查看进程时发现可疑隐藏进程,名称为.test(.test.93627),隐藏文件,很可疑,于是查了下进程日志发现如下:

/private/tmp/.test

/private/var/db/oah/4b8f81eadefb42da07e9e88fa7905df57faec82d8621008e0ae4a04d81e2169f/bb9595accf35a51de80f42e656bdb2217238af58a1b66a14694ecd6e99311afc/.test.aot

/usr/libexec/rosetta/runtime

/Library/Apple/usr/libexec/oah/libRosettaRuntime

/usr/lib/dyld

/private/var/db/oah/4b8f81eadefb42da07e9e88fa7905df57faec82d8621008e0ae4a04d81e2169f/c4982e054be5b01872b436fc0caadea3dae8ebdd403bb837b034c9c258390a29/dyld.aot

/dev/null

/dev/null

/dev/null

->0x9ef520f1992e000

->0x82a9573a23be576b

->0xb9344a3cf363a94a

10.67.28.216:63808->8.217.206.134:domain

问题确认

首先进程正常不会做隐藏,而且目录是可疑的 tmp 目录,提取文件:

文件及MD5:f3d1c8697455f6bd3222dd8c83743c9c

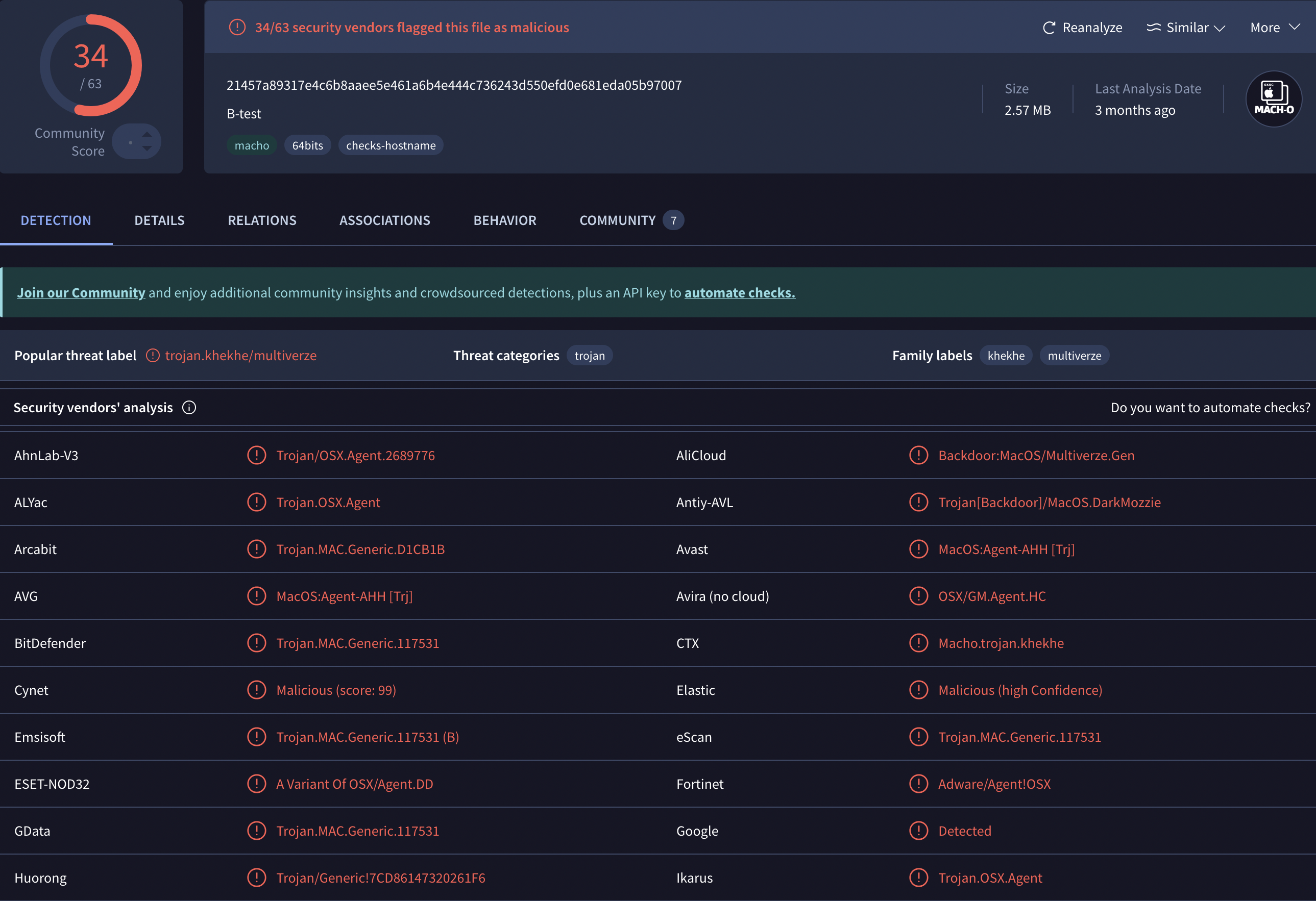

VT上传进行沙箱分析:https://www.virustotal.com/gui/file/21457a89317e4c6b8aaee5e461a6b4e444c736243d550efd0e681eda05b97007/detection

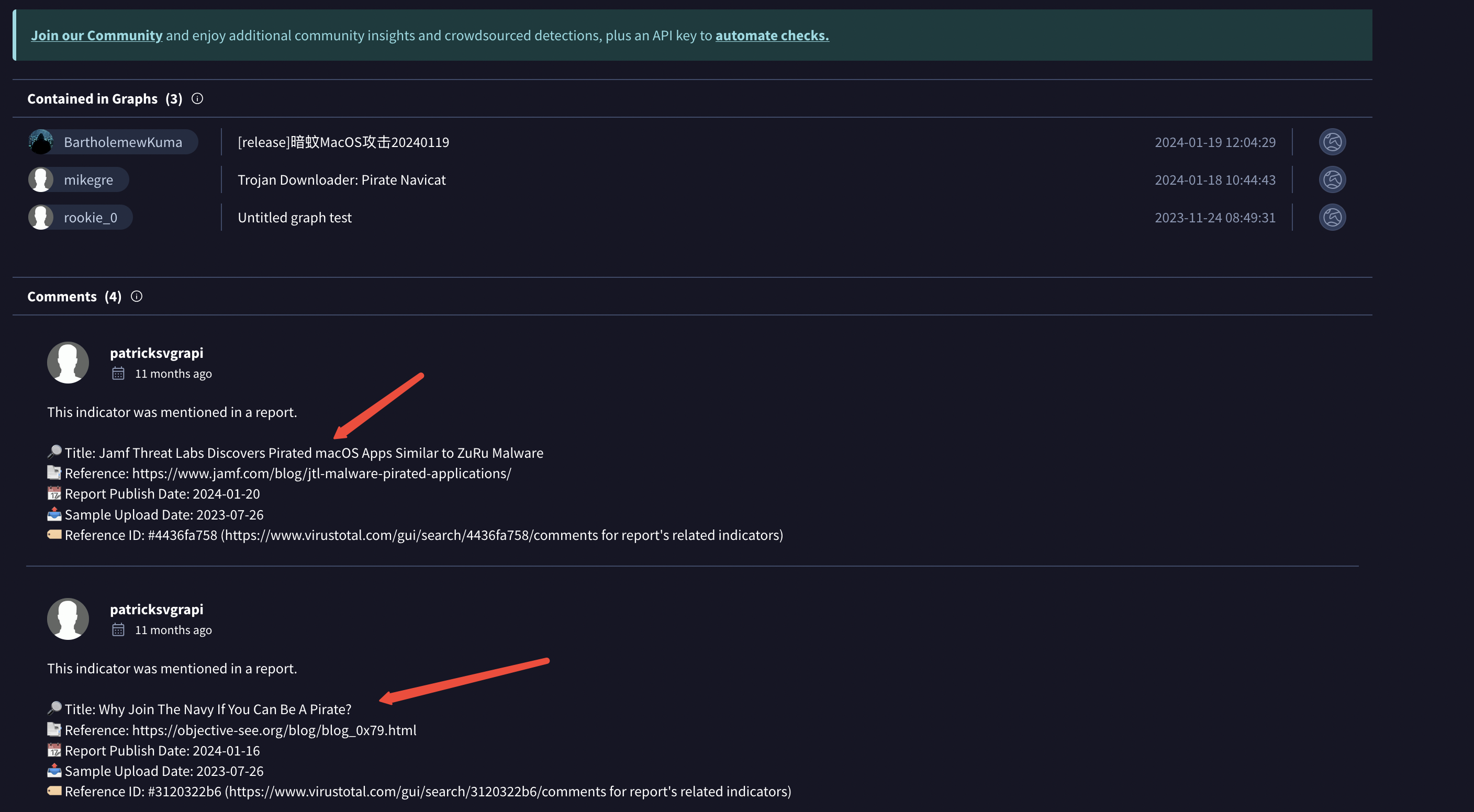

每家安全厂商给该文件的查杀备注都不一样,可以参考 VT 的评论区,历史事件的话会有安全厂商进行披露

通过 VT 的情报关联初步判断为:后渗透框架Khepri C2 framework beacons,很多安全厂商已经对该攻击时间进行了披露

相关链接:

https://github.com/geemion/Khepri

我比较喜欢的两个厂商都对该事件有过披露:

https://www.jamf.com/blog/jtl-malware-pirated-applications/

https://objective-see.org/blog/blog_0x79.html

源头分析

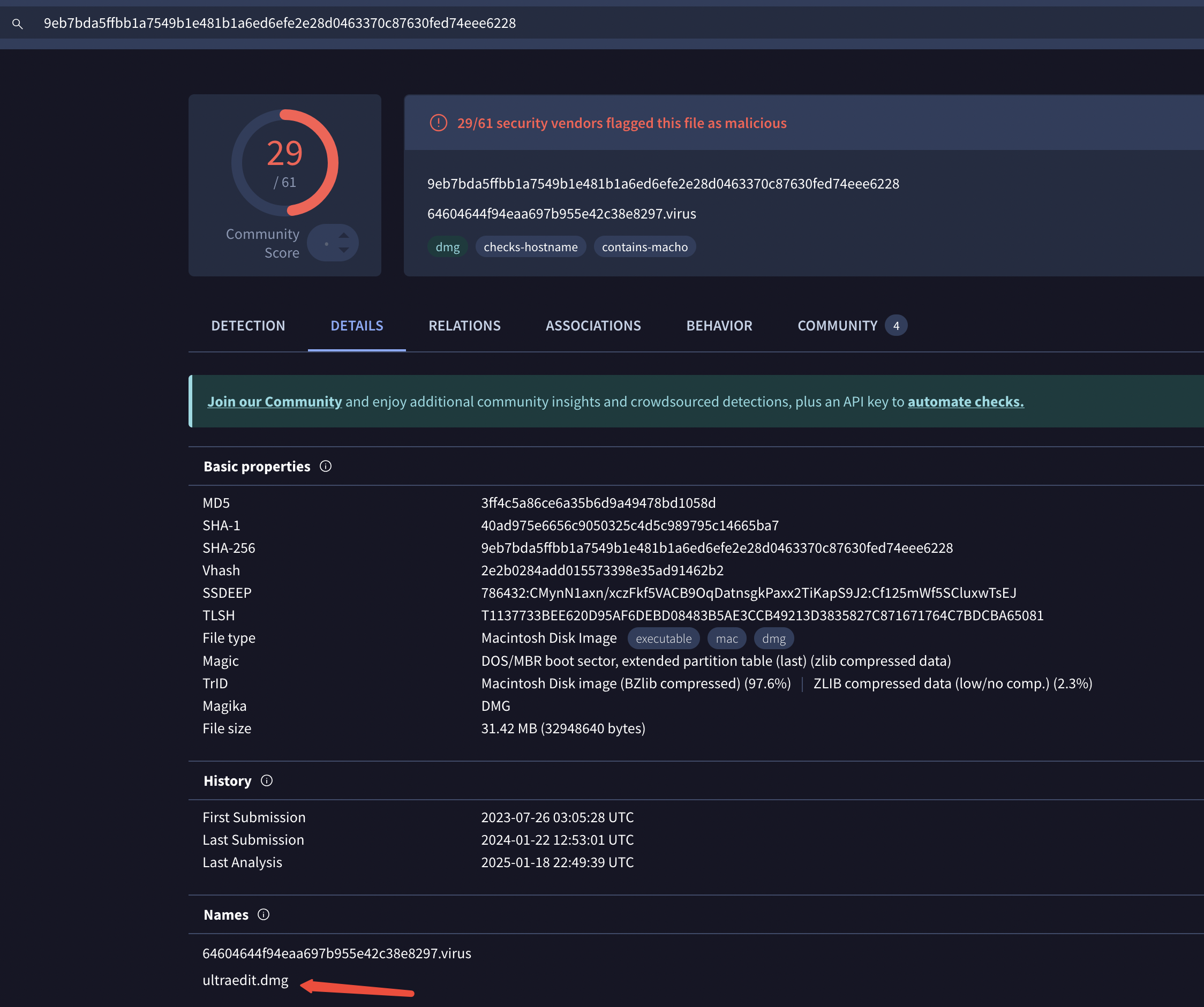

结合 VT 的父程序释放,初步判断源头是下载的破解软件

看了下VT上的文件来源如下:

正巧(发现的还算及时,记忆还在)上午在macyy[.]cn下载了一个破解软件,应该就是他了。

持久化方式

此类后门主要是通过恶意 dylib实现持久化,之前遇到过很多起,由应用程序加载的恶意库,每次打开应用程序时都会作为 dropper 执行

处理&善后

- 卸载软件

- 清理进程和文件

- 安全网络监控软件 lulu