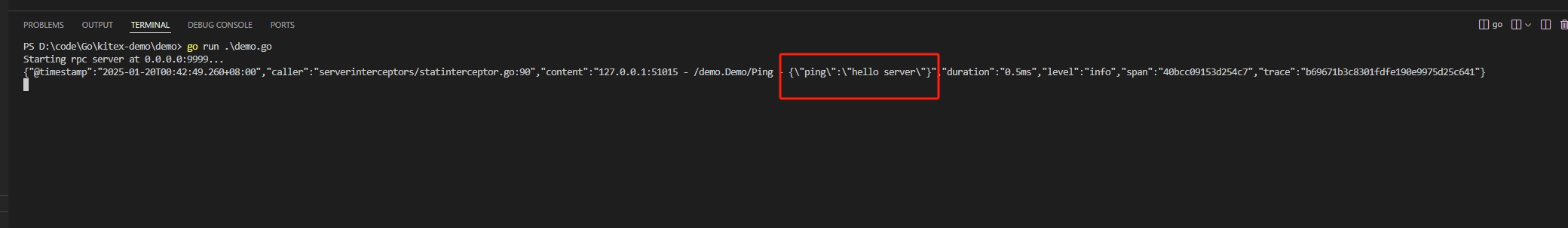

代码示例:

一、搭建服务器环境

首先,你需要在服务器上搭建 PHP 运行环境。如果你使用的是 Linux 服务器,可以使用 Apache 或 Nginx 作为 Web 服务器,并安装 PHP 解释器。对于 Windows 服务器,可以使用 WAMP(Windows, Apache, MySQL, PHP)或 XAMPP 等集成环境。

首先,你需要在服务器上搭建 PHP 运行环境。如果你使用的是 Linux 服务器,可以使用 Apache 或 Nginx 作为 Web 服务器,并安装 PHP 解释器。对于 Windows 服务器,可以使用 WAMP(Windows, Apache, MySQL, PHP)或 XAMPP 等集成环境。

二、创建 HTML 表单页面

创建一个 HTML 页面,包含一个表单,用户可以在表单中输入 PHP 代码,将该代码提交到服务器进行测试。

创建一个 HTML 页面,包含一个表单,用户可以在表单中输入 PHP 代码,将该代码提交到服务器进行测试。

收起

html

<!DOCTYPE html>

<html lang="en">

<head><meta charset="UTF-8"><title>PHP 在线测试</title>

</head>

<body><h1>PHP 在线测试</h1><form action="test.php" method="post"><textarea name="php_code" rows="10" cols="50"></textarea><br><input type="submit" value="运行 PHP 代码"></form>

</body>

</html>

三、创建 PHP 处理页面(test.php)

在服务器上创建一个名为

在服务器上创建一个名为

test.php 的文件,该文件将接收用户提交的 PHP 代码并尝试运行。收起

php

<?php

if ($_SERVER["REQUEST_METHOD"] == "POST") {// 获取用户输入的 PHP 代码$php_code = $_POST["php_code"];// 对用户输入的代码进行简单的安全性检查,防止恶意代码if (preg_match('/(eval|exec|shell_exec|system|passthru)/i', $php_code)) {echo "不允许使用的函数!";exit;}// 使用输出缓冲区来捕获代码的输出ob_start();// 尝试运行用户输入的代码eval($php_code);$output = ob_get_clean();// 显示代码的输出echo "<h2>运行结果:</h2>";echo "<pre>";echo $output;echo "</pre>";

}

?>

代码解释:

if ($_SERVER["REQUEST_METHOD"] == "POST"): 检查请求方法是否为 POST,确保表单已提交。$php_code = $_POST["php_code"];:从 POST 请求中获取用户输入的 PHP 代码。preg_match('/(eval|exec|shell_exec|system|passthru)/i', $php_code):使用正则表达式检查用户输入的代码是否包含一些危险的函数(如eval、exec等),以防止安全问题。如果包含这些函数,将显示错误信息并退出。ob_start();:开启输出缓冲区,用于捕获后续代码执行的输出。eval($php_code);:使用eval函数执行用户输入的代码。eval函数会将输入的字符串作为 PHP 代码进行执行,但使用时要非常小心,因为可能会导致安全问题,所以我们进行了上述的安全检查。$output = ob_get_clean();:获取输出缓冲区的内容,并清除缓冲区。- 最后,将执行结果显示在页面上。

注意事项:

- 上述代码使用了

eval函数,这个函数非常强大,但也非常危险,因为它可以执行任意的 PHP 代码。在实际应用中,应该谨慎使用,并做好严格的安全防护,防止用户输入恶意代码。 - 对于用户输入的代码,最好进行更复杂的安全性检查和过滤,以避免潜在的安全漏洞。

- 此方法仅适合在本地开发环境或受信任的环境中进行测试,不建议在公共服务器上部署,因为可能会带来严重的安全风险。

使用说明:

- 将上述 HTML 代码保存为

index.html,将 PHP 代码保存为test.php。 - 将这两个文件放置在服务器的 Web 根目录下,如 Apache 的

htdocs目录或 Nginx 的相应的根目录中。 - 通过浏览器访问

index.html页面,输入 PHP 代码并提交,服务器将运行该代码并显示结果。

请确保你在安全的环境下使用此功能,并且对代码进行充分的测试和安全加固,避免因为代码执行漏洞带来的安全隐患。