今天,让我们深入探讨信息安全领域中一个令人闻风丧胆的话题——Rootkit。作为安全从业者,我深知Rootkit的危险性和复杂性。让我们一起揭开这个"隐形杀手"的神秘面纱。

一、什么是Rootkit?

Rootkit是一种极其隐蔽的恶意软件,能够在系统深处隐藏自己和其他恶意程序,躲避安全软件的检测。它就像一个潜伏在你家中的无形杀手,悄无声息地掌控着一切。"Root"源自Unix系统中最高权限用户,暗示着Rootkit往往具有系统的最高控制权。

二、Rootkit的发展历程

1990年代初:最早的Rootkit出现在Unix系统上,主要用于隐藏黑客行踪。

2000年代初:随着Windows系统普及,Rootkit开始大量针对Windows平台。

2005年:索尼BMG音乐公司CD事件,Rootkit首次进入公众视野。

2010年代:Rootkit技术日益复杂,出现了利用虚拟化技术的变种。

现在:AI驱动的Rootkit开始萌芽,物联网设备也成为新的目标。

三、Rootkit的种类

用户模式Rootkit:运行在用户空间,通过替换或修改系统文件实现隐藏。

内核模式Rootkit:直接修改操作系统内核,隐蔽性和破坏力极强。

混合模式Rootkit:结合用户模式和内核模式特点,更难检测。

固件Rootkit:感染硬件设备固件,即使重装系统也无法清除。

四、Rootkit的工作原理

[感染系统] -> [安装自身] -> [隐藏痕迹] -> [建立控制]| | | |v v v v

利用漏洞或 修改系统文件 钩取API 远程操控

社会工程学 或安装驱动 修改内核结构

五、真实案例分析

案例1:Hikit Rootkit

2012年,一种名为Hikit的Rootkit在多个政府机构和企业网络中被发现。它通过篡改系统内核来隐藏自己,并能够窃取敏感信息、记录键盘输入。这次攻击持续了近两年才被发现,造成了巨大的数据泄露。

案例2:Mebromi BIOS Rootkit

Mebromi是首个针对BIOS的Rootkit,它能够感染计算机的BIOS固件。即使重新安装操作系统,Mebromi也能在系统启动时重新感染计算机。这种Rootkit的出现,标志着攻击者已经将目标转向了更底层的硬件。

六、防御策略

使用专业Rootkit检测工具

保持系统和软件更新

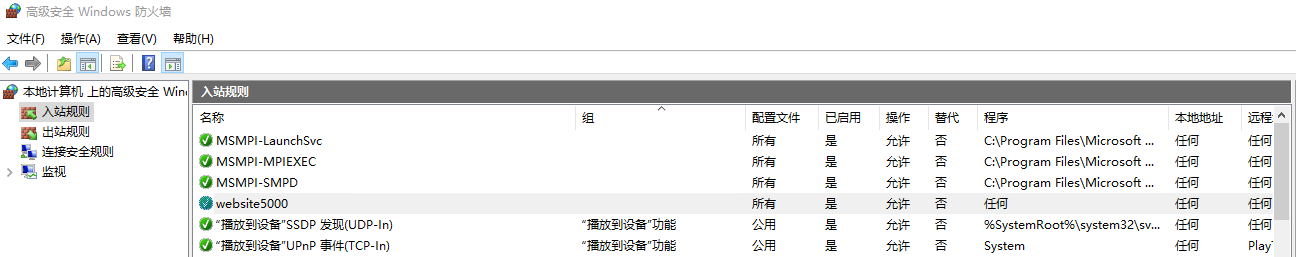

采用多层防御策略(防火墙、IDS等)

定期进行系统完整性检查

提高个人安全意识

使用安全启动和TPM

进行深度系统监控

防御策略流程图

[预防] -> [检测] -> [响应] -> [恢复]| | | |v v v v

系统更新 Rootkit扫描 隔离系统 系统重建

安全意识 行为分析 取证分析 数据恢复

访问控制 完整性检查

七、未来趋势与挑战

AI驱动的Rootkit:具有自学习能力,能根据环境自动调整以逃避检测。

物联网Rootkit:针对智能家居等IoT设备,威胁范围更广。

量子计算挑战:未来量子计算机可能会颠覆现有的加密体系,Rootkit可能利用这一点进行更复杂的攻击。

面对这些挑战,我们必须保持警惕,不断更新知识储备。记住,在网络安全的世界里,知己知彼,才能百战不殆。

结语

尽管Rootkit十分可怕,但只要我们团结一致,不断学习和创新,就一定能够应对这些挑战。安全是一场永无止境的马拉松,让我们携手同行,共同守护网络世界的安全。

原创 VlangCN HW安全之路