WiFiGrab抓包5G

本文使用WiFiGrab抓取5G无线网络的握手包,实验对象为自己的路由器,并结合EWSA进行字典攻击,演示暴力破解的原理和全流程操作。

软件详细介绍看上一集:WiFiGrab教程1:一键抓包隐藏WiFi并获取SSID

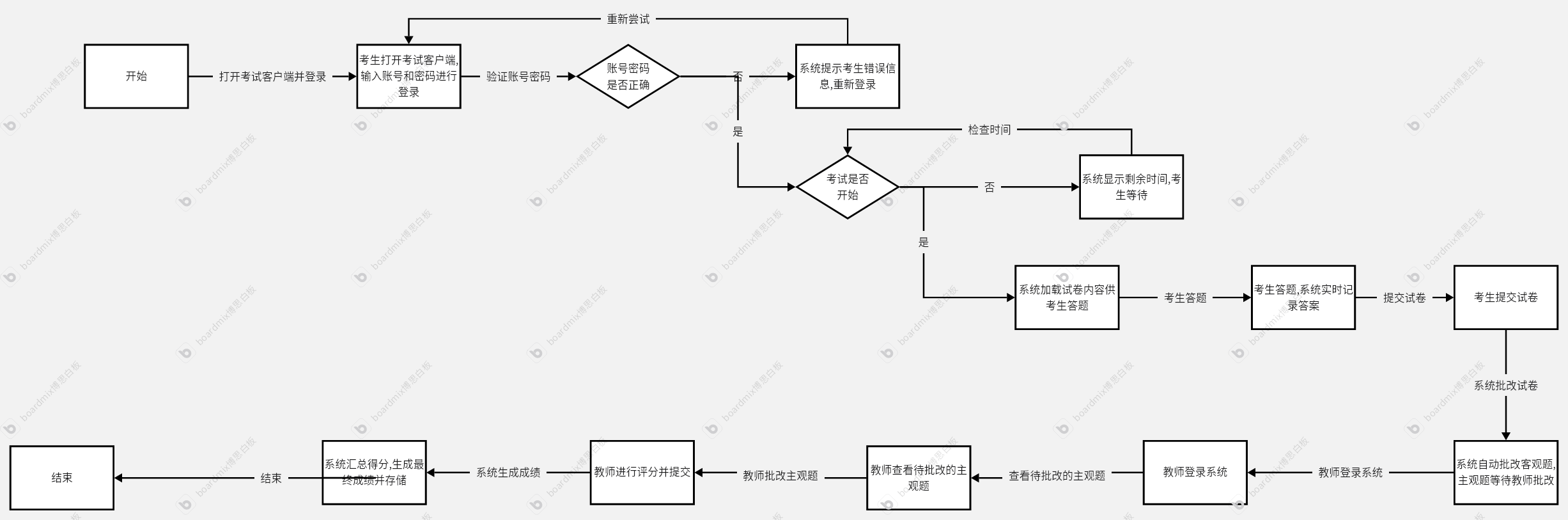

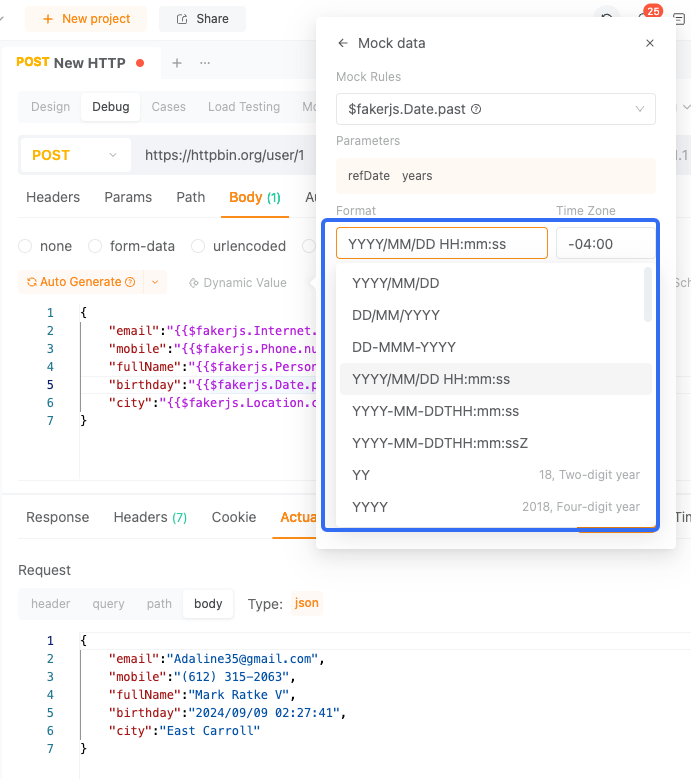

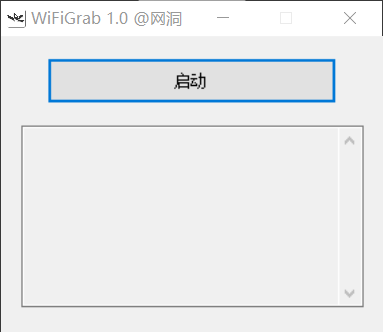

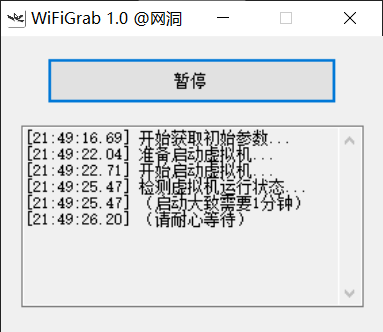

1 抓包过程

-

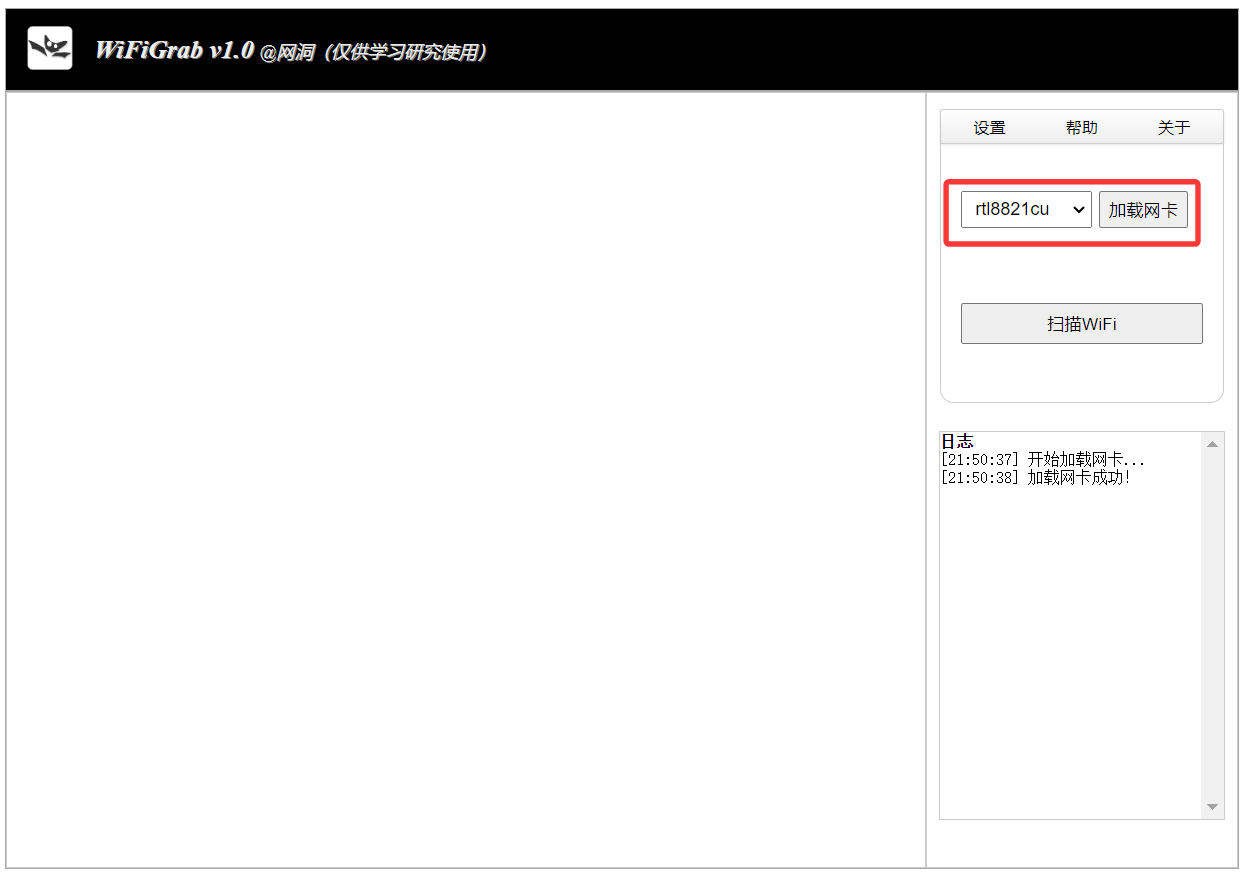

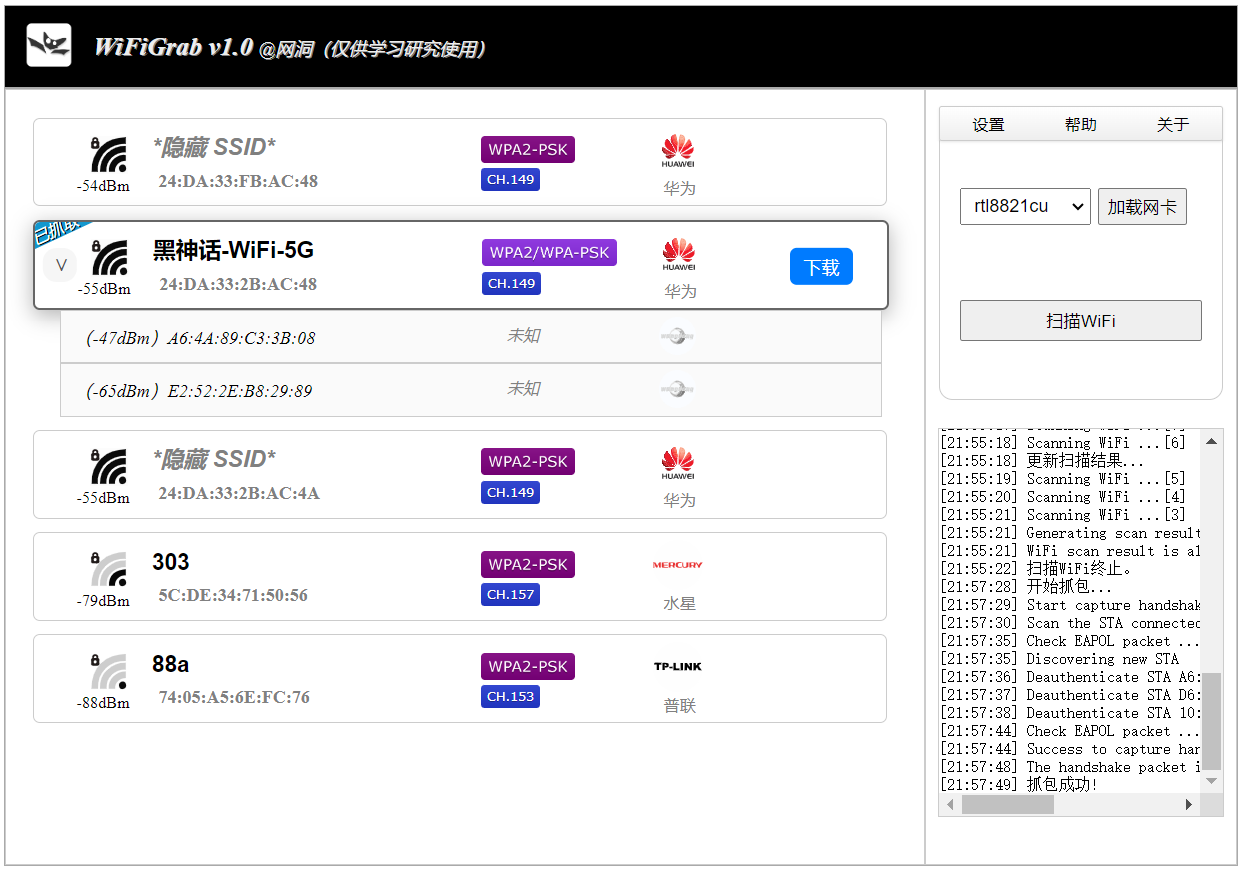

启动程序,耐心等待1-2分钟。

-

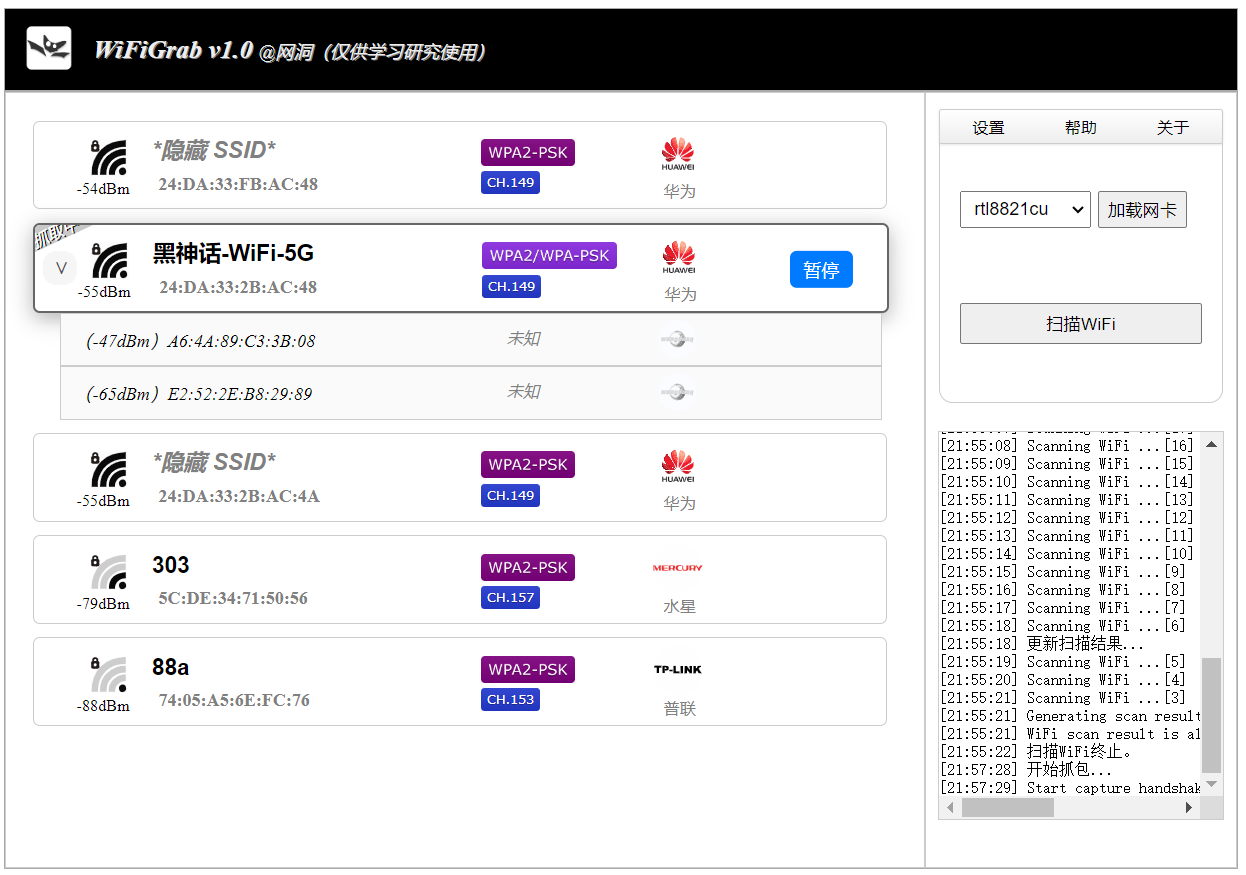

确保程序识别到网卡。

-

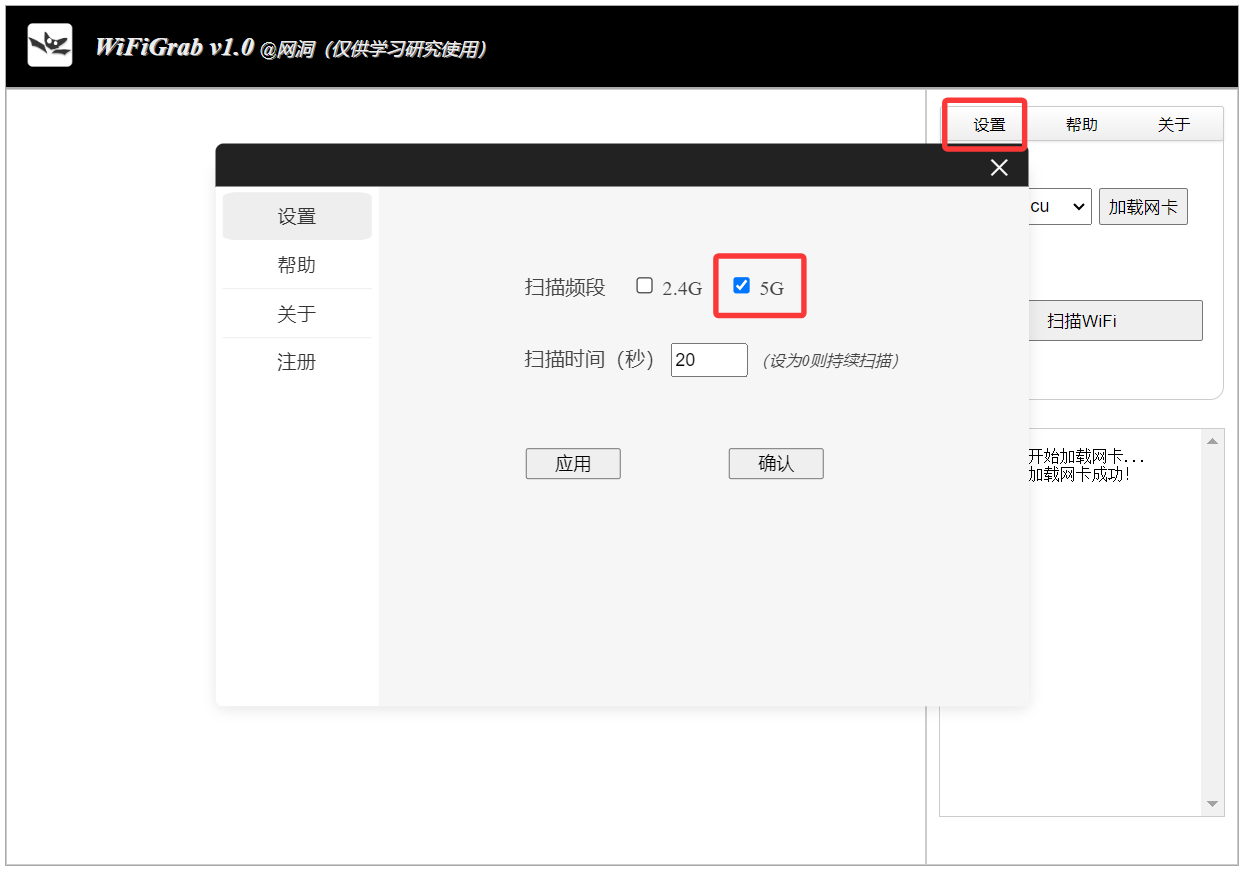

点击设置,勾选5G,点击确认。

-

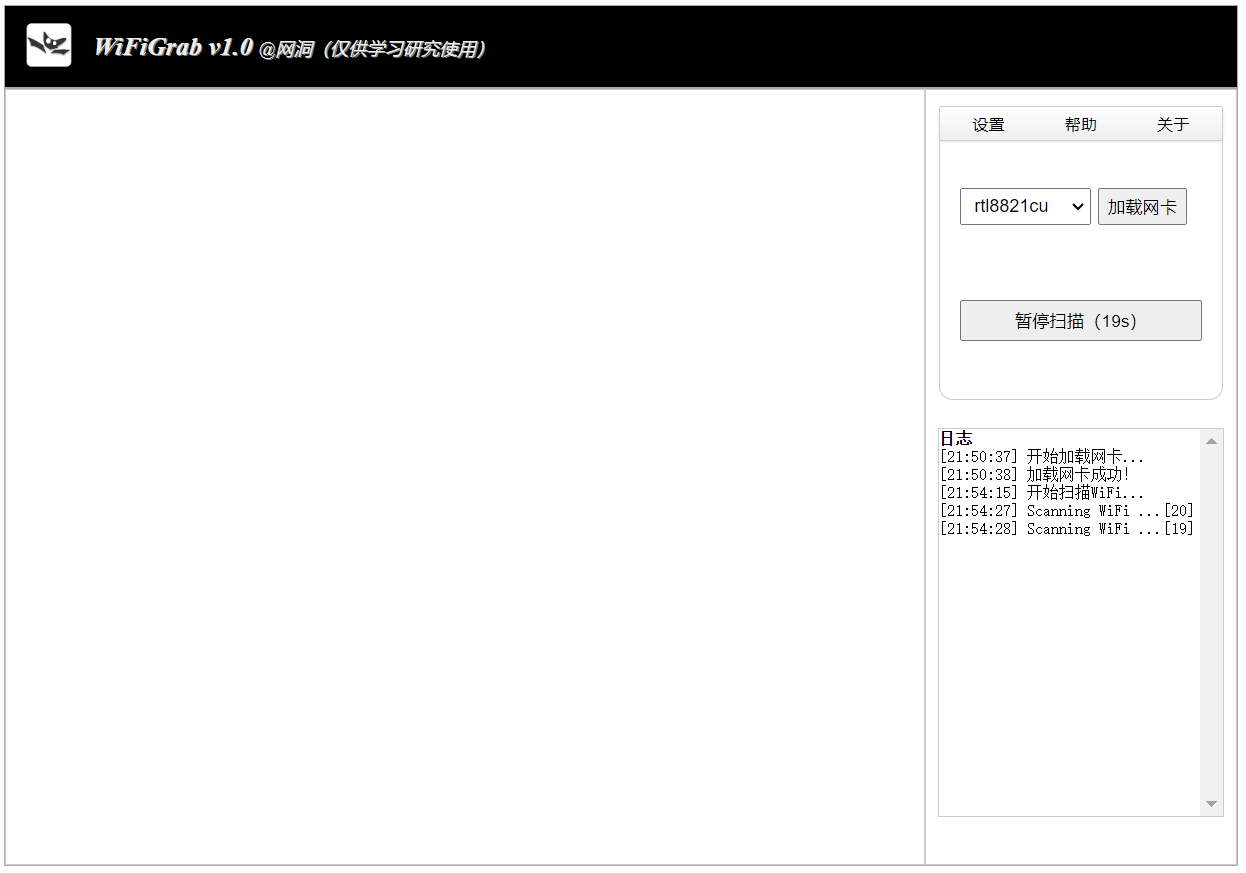

点击扫描WiFi开始扫描。

-

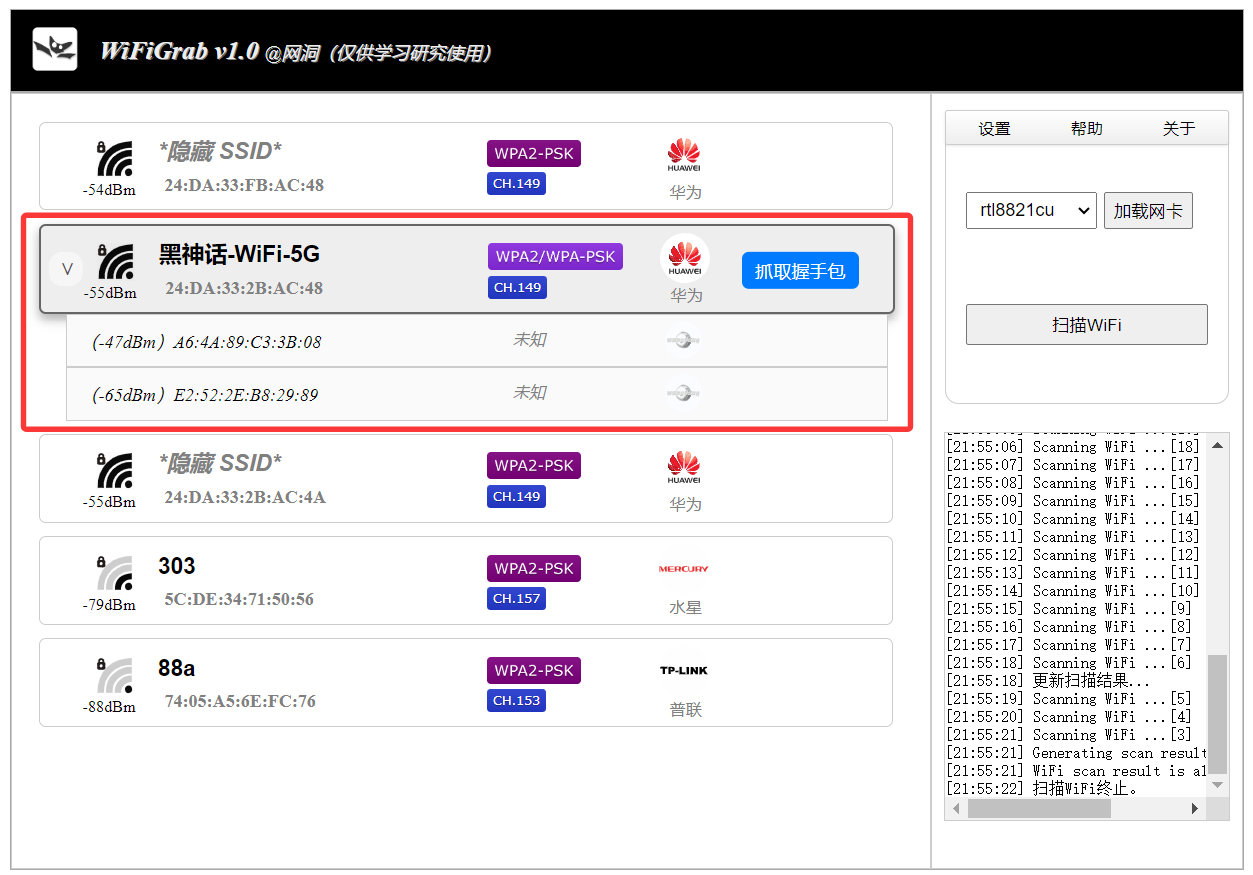

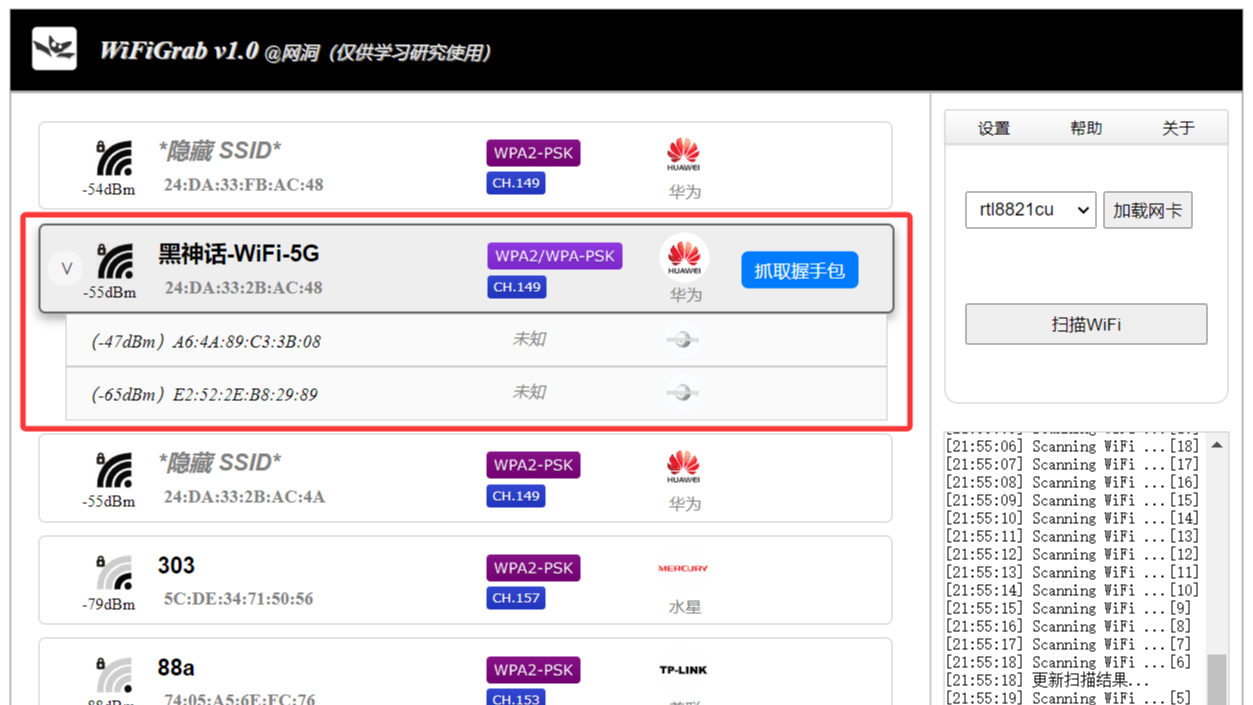

扫描完成后选择需要测试的目标,这里选择我的路由器WiFi(WiFi下连接了我的手机和电脑),点击抓取握手包。

-

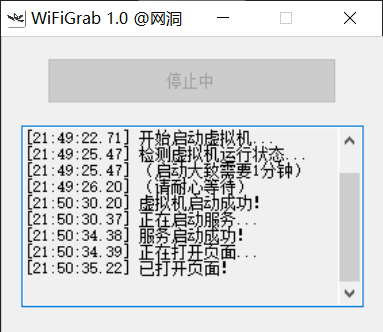

大概十几秒后抓包成功,可以点击下载将握手包下载下来。

-

抓包已经完成,可以点击停止关闭软件。

2 报文分析

使用Wireshark打开下载的握手包(.cap文件)。

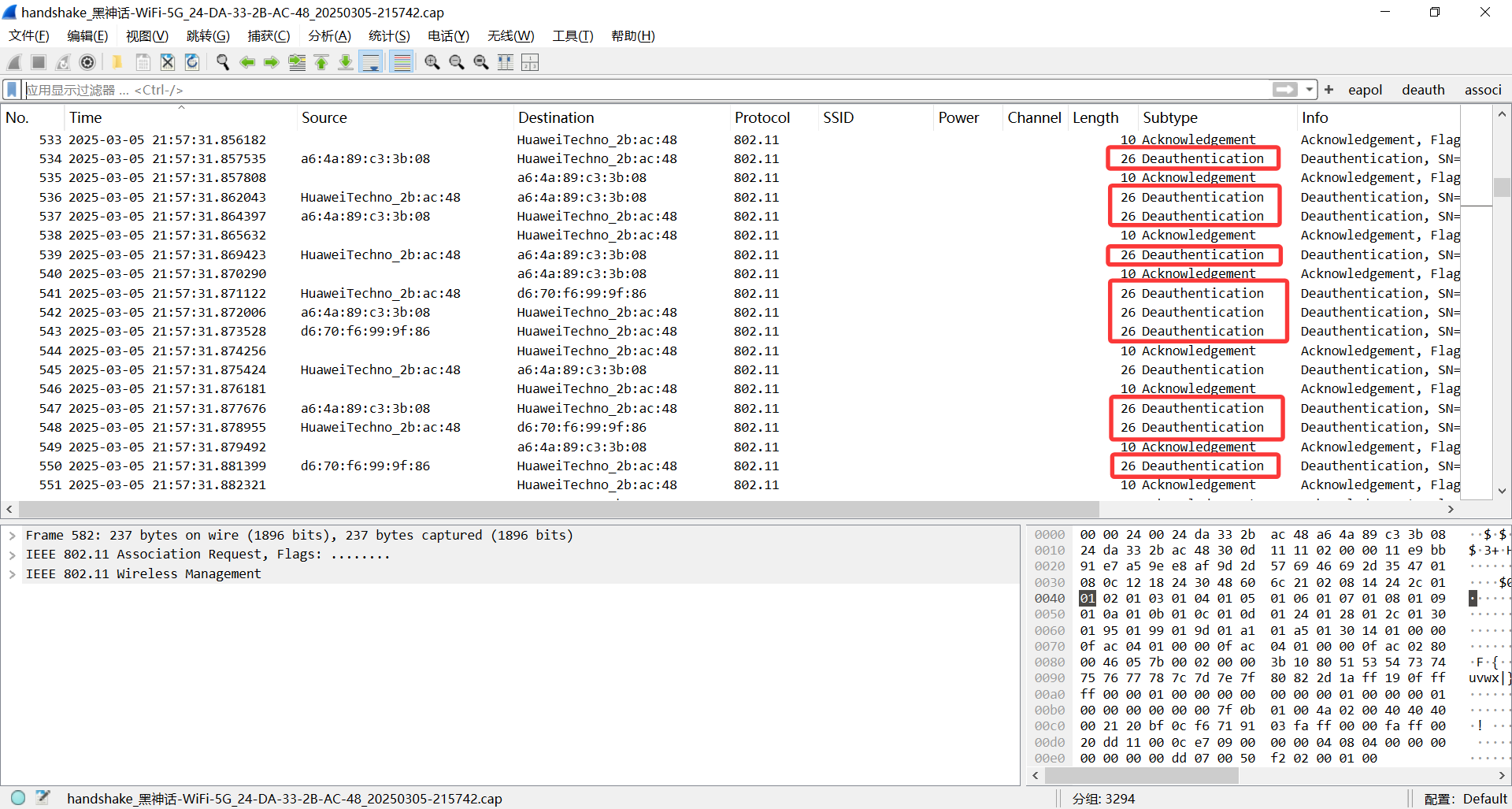

可以看到大量的Deauthentication报文(过滤条件wlan.fc.type_subtype == 0x000c),这是抓包过程中我们伪造发出的去认证信息,目的是使WiFi下连接的设备(即我的手机和电脑)断连。

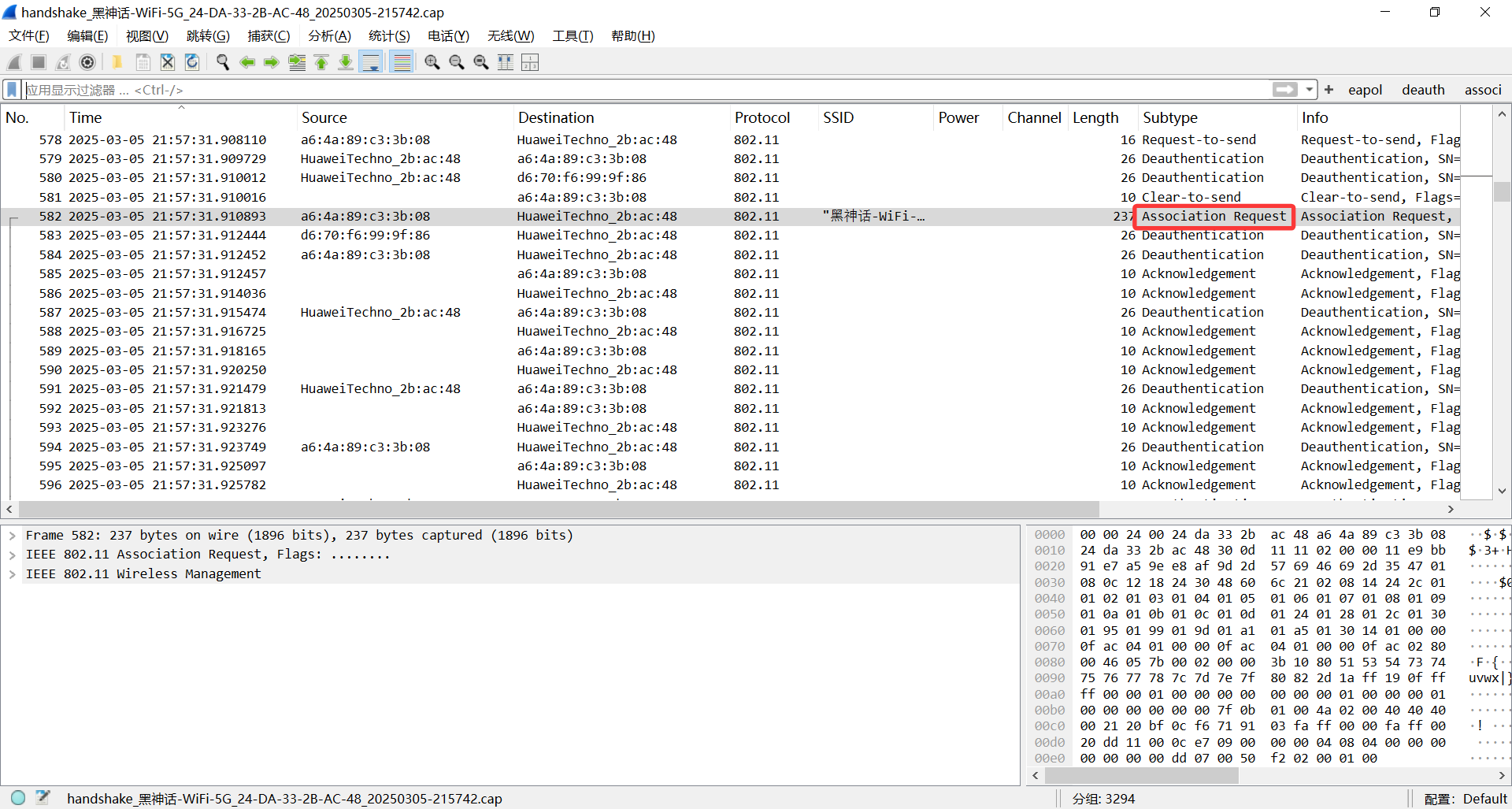

往下拉,可以发现设备断连后重新发出的Association Request关联请求(过滤条件wlan.fc.type_subtype == 0x0000)。

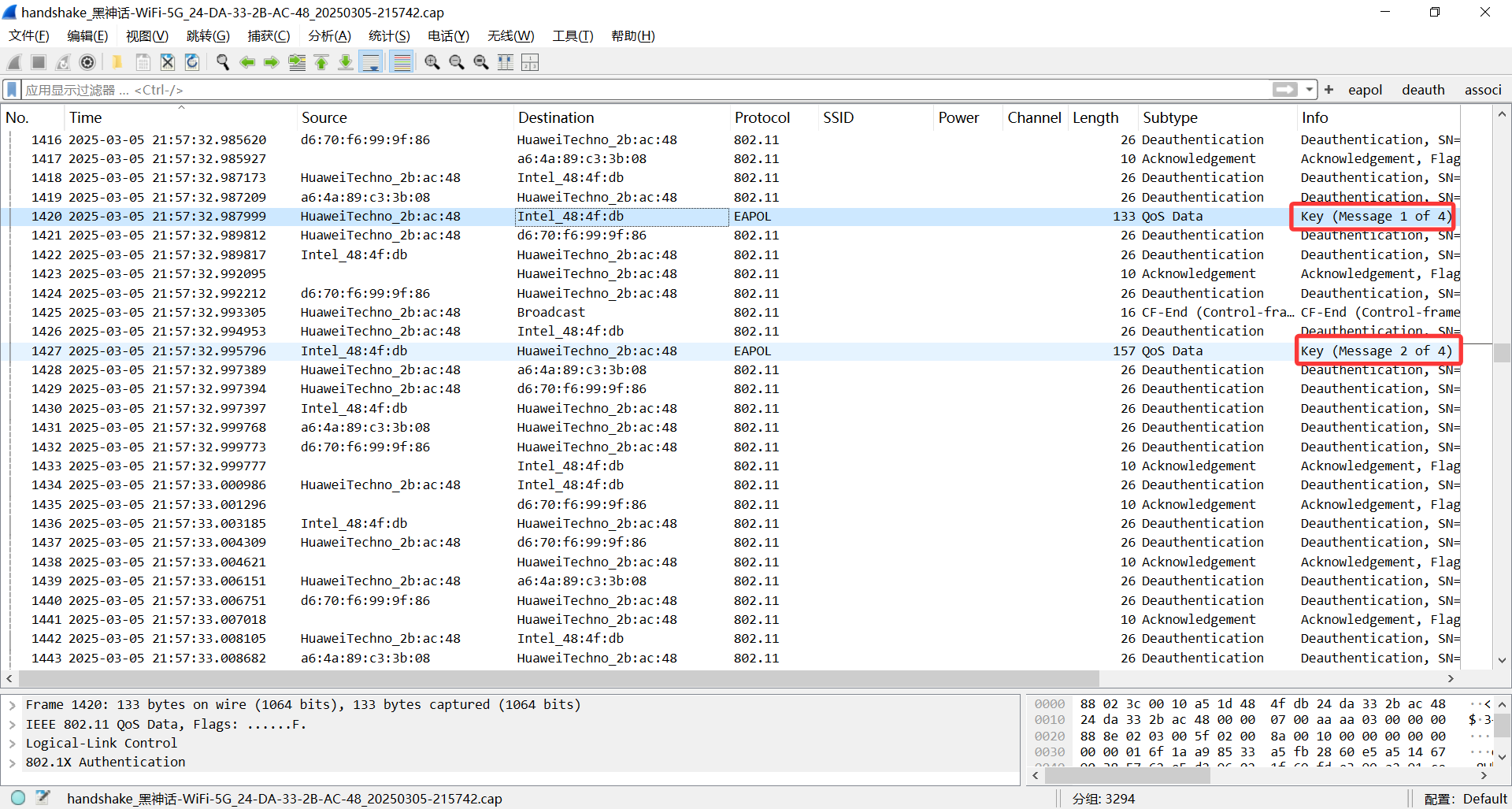

再往后能看到设备与WiFi提供者(即我的路由器)重新建立4次握手(过滤条件eapol),而后设备又能重新上网发送数据。这时我们已经抓到了握手信息,抓包完成自动停止。

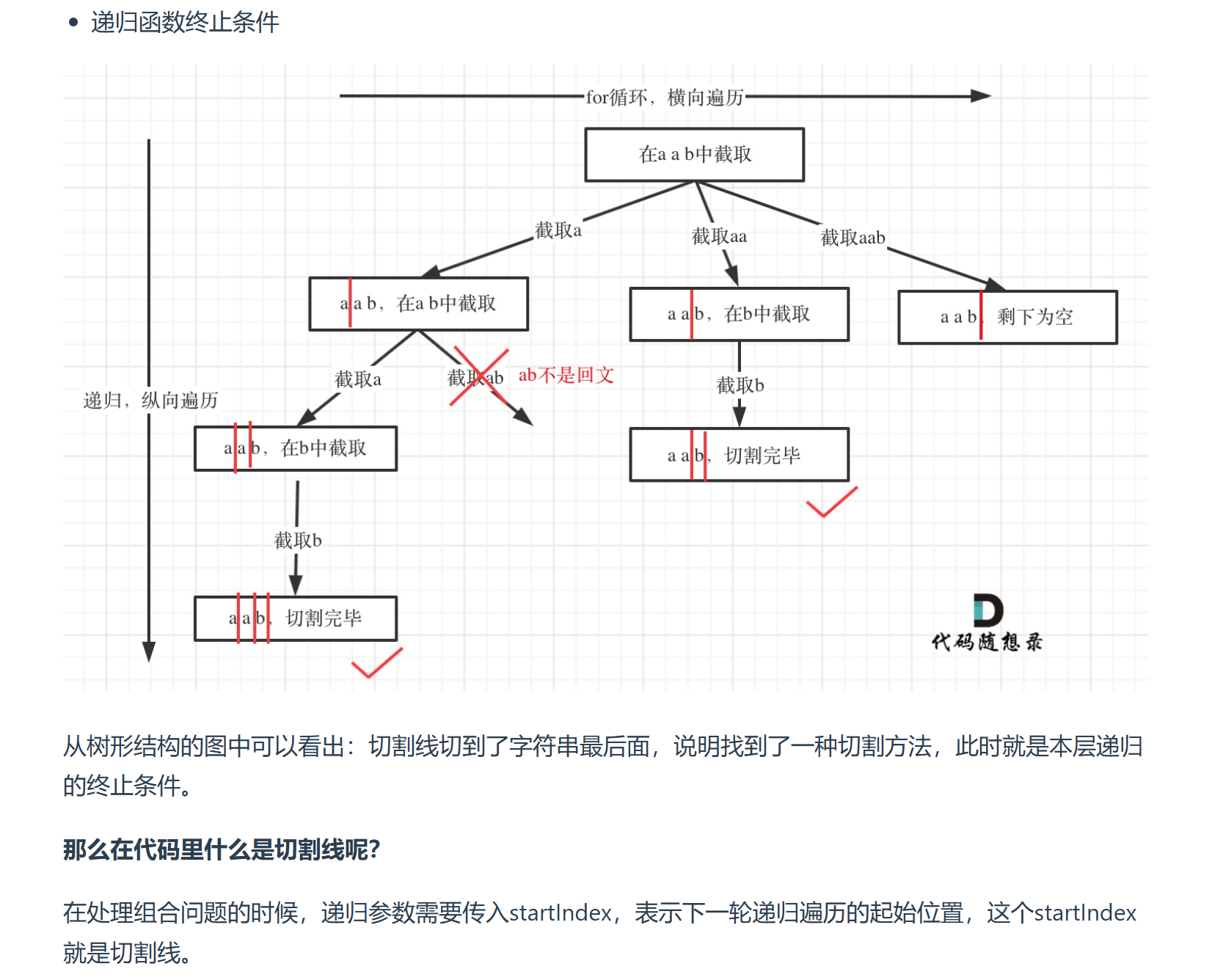

3 跑包过程

跑包原理简单的说就是通过抓到的报文中的已知初始数据,代入一个预测密码进行一系列计算。通过比对计算出来的值和报文中的MIC校验码,如果两者一致说明预测密码正确,如果不一致则再代入下一个密码重复此过程(通常会使用一个密码本,这种方式也称字典攻击)。

详细原理介绍:WiFi破解为什么要抓握手包?

跑包软件目前有EWSA、WiFiPR和hashcat(开源免费,但没有图形化界面)三种。下面以EWSA演示这个过程:

-

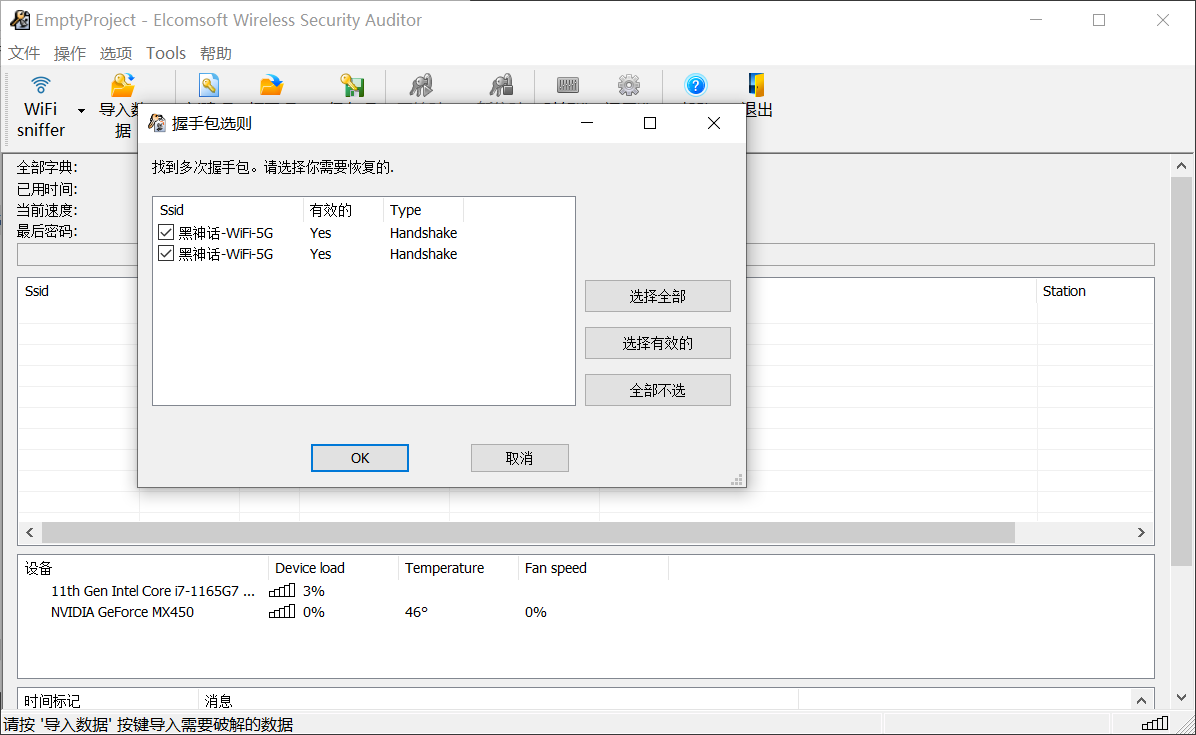

将抓到的握手包拖入软件,点击OK确定。

-

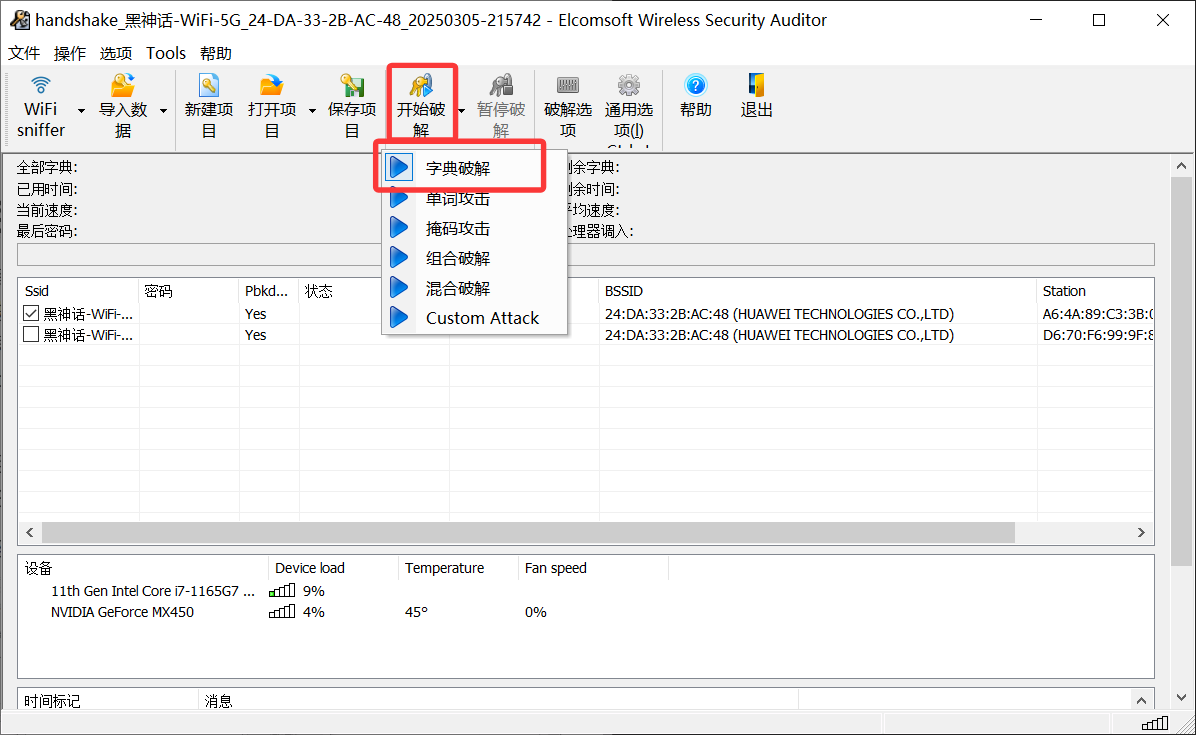

点击开始破解-字典破解,会弹出一个Save As窗口要求保存项目,我不需要所以叉掉。

-

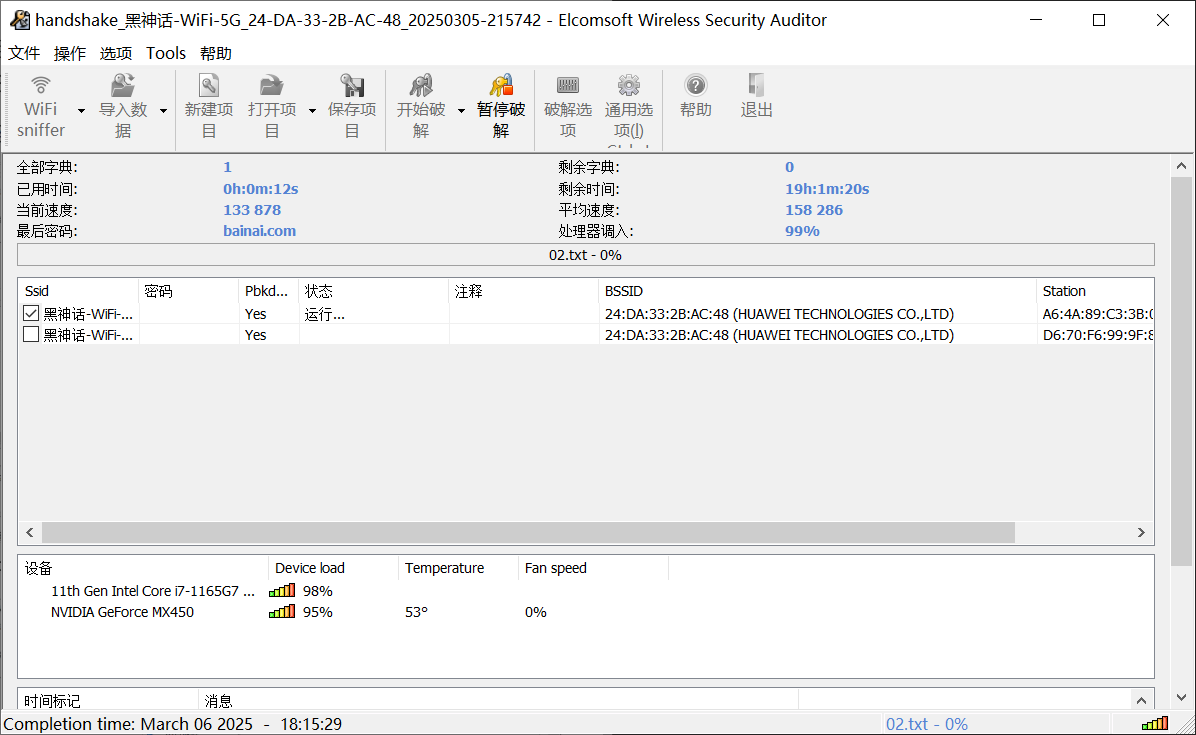

这里我由于上一次使用预先添加了一个弱密字典,所以直接就开始跑包了,如果没有添加过字典会要求你先选择添加。可以看到当前正在使用的密码,跑包速度和跑包时间等信息。顶级显卡能跑到100万个密码每秒,我这个笔记本显卡就很普通只有十几万。

需要注意的是,字典攻击成功率取决于密码的复杂度,弱密码如简单的8位纯数字,有规律的数字字母组合,手机号等都是容易被猜测出来的。如果要防止密码攻击,一种方法是提高密码强度,一种就是直接使用WPA3网络。因为WPA3网络握手过程是加密的,即使抓到了握手包也无法得知其中的信息,就没法通过代入密码来猜测。

本文使用WiFiGrab抓取5G无线网络的握手包,实验对象为自己的路由器,并结合EWSA进行字典攻击,演示暴力破解的原理和全流程操作。

本文使用WiFiGrab抓取5G无线网络的握手包,实验对象为自己的路由器,并结合EWSA进行字典攻击,演示暴力破解的原理和全流程操作。