https://www.bpsend.net/thread-274-1-3.html

内存断点

- 访问断点

- 写入断点

内存写入断点

- 简介:当被调试进程访问,读或写指定内存的时候,程序能够断下来。

- 思考1:

-

- 要想将一段内存设为内存断点,最终的目的是让其能够抛异常。调试器是基于异常的一个程序。应该如何实现呢?

可以通过修改内存属性,让其不能访问或读写来实现,之后会触发 c05 异常。-

- 修改内存属性,至少修改影响一个分页,怎么办?

-

-

- 断下来后,判断不可访问地址是否为内存断点的内存范围。

-

因为内存被改成了不可读或不可写,所以断点的指令无法执行下去,需要断步配合-

-

-

- 范围内:断步配合,还原内存属性,执行完了后再次设置内存属性。

- 范围外:恢复内存属性,执行,单步异常-》重新设置内存属性。

-

-

- 思考2:

如果一段内存,前4字节内存访问断点,后四字节内存写入断点,如何实现?-

- 修改属性为不可读,不可写,不可执行,异常后,判断地址是否在范围内,再判断访问类型,是否和设置的一样。

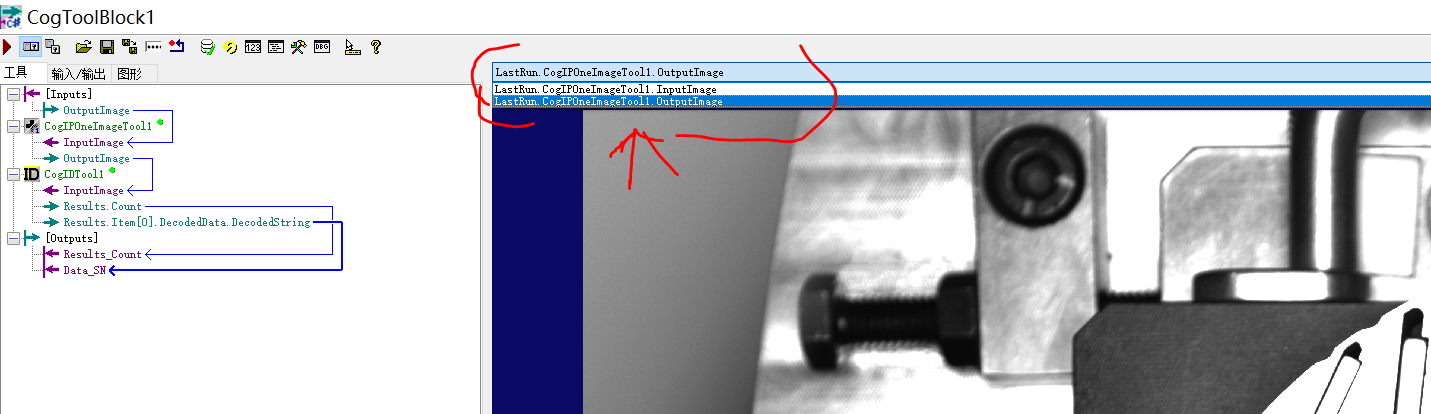

流程图

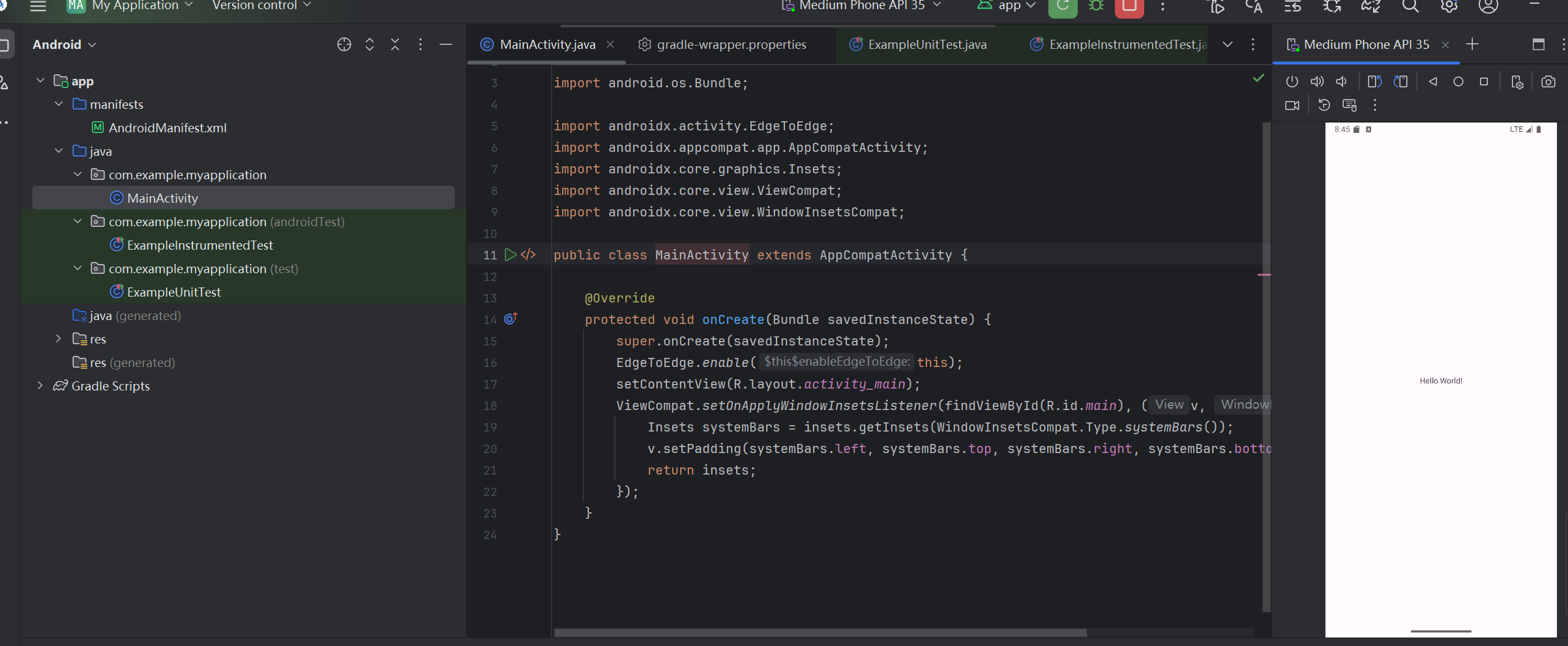

代码实现

注意,并不是所有地址都适合下内存断点

内存断点实现

.586

.model flat,stdcall

option casemap:noneinclude windows.incinclude user32.incinclude kernel32.incinclude msvcrt.incinclude udis86.incincludelib user32.libincludelib kernel32.libincludelib msvcrt.libincludelib libudis86.lib.datag_szExe db "winmine.exe", 0g_hExe dd 0g_szEXCEPTION_DEBUG_EVENT db "EXCEPTION_DEBUG_EVENT", 0dh, 0ah, 0g_szCREATE_THREAD_DEBUG_EVENT db "CREATE_THREAD_DEBUG_EVENT", 0dh, 0ah, 0g_szCREATE_PROCESS_DEBUG_EVENT db "CREATE_PROCESS_DEBUG_EVENT", 0dh, 0ah, 0g_szEXIT_THREAD_DEBUG_EVENT db "EXIT_THREAD_DEBUG_EVENT", 0dh, 0ah, 0g_szEXIT_PROCESS_DEBUG_EVENT db "EXIT_PROCESS_DEBUG_EVENT", 0dh, 0ah, 0g_szLOAD_DLL_DEBUG_EVENT db "LOAD_DLL_DEBUG_EVENT", 0dh, 0ah, 0g_szUNLOAD_DLL_DEBUG_EVENT db "UNLOAD_DLL_DEBUG_EVENT", 0dh, 0ah, 0g_szOUTPUT_DEBUG_STRING_EVENT db "OUTPUT_DEBUG_STRING_EVENT", 0dh, 0ah, 0g_szHardbpTip db "硬件访问断点", 0g_szLoadDllFmt db "%08X %s", 0dh, 0ah, 0g_szwLoadDllFmt dw '%', '0', '8', 'X', ' ', '%', 's', 0dh, 0ah, 0g_szBpFmt db "CC异常 %08X", 0dh, 0ah, 0g_szSsFmt db "单步异常 %08X", 0dh, 0ah, 0g_szOutPutAsmFmt db "%08x %-20s %-20s", 0dh, 0ah, 0g_szInputCmd db "选择命令:", 0dh, 0ahdb "是:设置硬件执行断点", 0dh, 0ahdb "否:设置硬件访问断点", 0dh, 0ahdb "取消:直接运行", 0dh, 0ah,0g_btOldCode db 0g_dwBpAddr dd 010026a7h g_byteCC db 0CChg_szOutPutAsm db 64 dup(0)g_ud_obj db 1000h dup(0)g_bIsCCStep dd FALSEg_bIsStepStep dd FALSEg_bIsHardBpStep dd FALSEg_bIsResetHardBpStep dd FALSEg_dwMemAddr dd 01005360h ;设置内存断点地址g_dwMemLen dd 40h ;设置内存断点大小g_dwOldProc dd 0 ;原来的内存属性g_bIsMemStep dd FALSE ;是否是内存断点单步.code IsCallMn proc uses esi edi pDE:ptr DEBUG_EVENT, pdwCodeLen:DWORDLOCAL @dwBytesOut:DWORDLOCAL @dwOff:DWORDLOCAL @pHex:LPSTRLOCAL @pAsm:LPSTRmov esi, pDEassume esi:ptr DEBUG_EVENT;显示下一条即将执行的指令invoke ReadProcessMemory, g_hExe, [esi].u.Exception.pExceptionRecord.ExceptionAddress, \offset g_szOutPutAsm, 20, addr @dwBytesOutinvoke ud_init, offset g_ud_objinvoke ud_set_input_buffer, offset g_ud_obj, offset g_szOutPutAsm, 20invoke ud_set_mode, offset g_ud_obj, 32invoke ud_set_syntax, offset g_ud_obj, offset ud_translate_intelinvoke ud_set_pc, offset g_ud_obj, [esi].u.Exception.pExceptionRecord.ExceptionAddressinvoke ud_disassemble, offset g_ud_objinvoke ud_insn_off, offset g_ud_objmov @dwOff, eaxinvoke ud_insn_hex, offset g_ud_objmov @pHex, eaxinvoke ud_insn_asm, offset g_ud_objmov @pAsm, eaxinvoke ud_insn_len, offset g_ud_objmov edi, pdwCodeLenmov [edi], eaxinvoke crt_printf, offset g_szOutPutAsmFmt, @dwOff, @pHex, @pAsmmov eax, @pAsm.if dword ptr [eax] == 'llac'mov eax, TRUEret .endifmov eax, FALSEretIsCallMn endpSetTF proc dwTID:DWORDLOCAL @hThread:HANDLE LOCAL @ctx:CONTEXTinvoke OpenThread, THREAD_ALL_ACCESS, FALSE, dwTIDmov @hThread, eaxmov @ctx.ContextFlags, CONTEXT_FULLinvoke GetThreadContext, @hThread, addr @ctxor @ctx.regFlag, 100hinvoke SetThreadContext, @hThread, addr @ctxinvoke CloseHandle, @hThreadretSetTF endpDecEIP proc dwTID:DWORDLOCAL @hThread:HANDLE LOCAL @ctx:CONTEXTinvoke OpenThread, THREAD_ALL_ACCESS, FALSE, dwTIDmov @hThread, eaxmov @ctx.ContextFlags, CONTEXT_FULLinvoke GetThreadContext, @hThread, addr @ctxdec @ctx.regEipinvoke SetThreadContext, @hThread, addr @ctxinvoke CloseHandle, @hThreadretDecEIP endpGetContext proc uses esi dwTID:DWORD, pCtx:ptr CONTEXTLOCAL @hThread:HANDLE invoke OpenThread, THREAD_ALL_ACCESS, FALSE, dwTIDmov @hThread, eaxmov esi, pCtxassume esi:ptr CONTEXTmov [esi].ContextFlags, CONTEXT_ALLinvoke GetThreadContext, @hThread, esiassume esi:nothinginvoke CloseHandle, @hThreadretGetContext endpSetContext proc dwTID:DWORD, pCtx:ptr CONTEXTLOCAL @hThread:HANDLE invoke OpenThread, THREAD_ALL_ACCESS, FALSE, dwTIDmov @hThread, eaxinvoke SetThreadContext, @hThread, pCtxinvoke CloseHandle, @hThreadretSetContext endpSetBp proc LOCAL @dwBytesOut:DWORD ;保存原来的指令, 在 01001BCF写入CCinvoke ReadProcessMemory, g_hExe, g_dwBpAddr, offset g_btOldCode, size g_btOldCode, addr @dwBytesOutinvoke WriteProcessMemory, g_hExe, g_dwBpAddr, offset g_byteCC, size g_byteCC, addr @dwBytesOutretSetBp endpInputCmd proc uses esi pDE:ptr DEBUG_EVENT LOCAL @bIsCall:BOOLLOCAL @dwCodeLen:DWORDLOCAL @ctx:CONTEXTmov esi, pDEassume esi:ptr DEBUG_EVENTinvoke IsCallMn, pDE, addr @dwCodeLenmov @bIsCall, eaxinvoke MessageBox, NULL, offset g_szInputCmd, NULL, MB_YESNO.if eax == IDYES;设置内存访问断点(修改内存属性即可)invoke VirtualProtectEx, g_hExe, g_dwMemAddr, g_dwMemLen, PAGE_NOACCESS, offset g_dwOldProc.else;直接运行.endifretInputCmd endpOnException proc uses esi pDE:ptr DEBUG_EVENT LOCAL @dwBytesOut:DWORD LOCAL @ctx:CONTEXTLOCAL @dwInacessAddr:DWORD ;不可访问的地址LOCAL @dwFlag:DWORD ;不可访问的操作(0读或1写)LOCAL @dwOldproc:DWORDmov esi, pDEassume esi:ptr DEBUG_EVENT.if [esi].u.Exception.pExceptionRecord.ExceptionCode == EXCEPTION_BREAKPOINT;判断是否是自己的CCmov eax, [esi].u.Exception.pExceptionRecord.ExceptionAddress.if eax != g_dwBpAddr;不是自己的CC异常,不处理mov eax, DBG_EXCEPTION_NOT_HANDLED ret.endif;处理自己的CC异常invoke crt_printf, offset g_szBpFmt, [esi].u.Exception.pExceptionRecord.ExceptionAddress;恢复指令invoke WriteProcessMemory, g_hExe, g_dwBpAddr, offset g_btOldCode, size g_btOldCode, addr @dwBytesOut ;设置单步invoke SetTF, [esi].dwThreadIdinvoke DecEIP, [esi].dwThreadId;单步中需要处理CC的单步mov g_bIsCCStep, TRUE;输入命令invoke InputCmd, pDEmov eax, DBG_CONTINUEret.endif;c05异常 EXCEPTION_ACCESS_VIOLATION.if [esi].u.Exception.pExceptionRecord.ExceptionCode == EXCEPTION_ACCESS_VIOLATION;判断是否命中内存断点;获取读写标志 (0写 1读)mov eax, [esi].u.Exception.pExceptionRecord.ExceptionInformation[0]mov @dwFlag, eax;不可访问的数据地址 加4是因为操作占四个字节mov eax, [esi].u.Exception.pExceptionRecord.ExceptionInformation[4]mov @dwInacessAddr, eax;判断地址范围.if @dwInacessAddr > 01005360h && @dwInacessAddr < 01005360h + 40h && @dwFlag == 1;命中,等待输入命令invoke InputCmd, pDE.endif;还原内存属性invoke VirtualProtectEx, g_hExe, g_dwMemAddr, g_dwMemLen, g_dwOldProc, addr @dwOldproc ;TF置位invoke SetTF, [esi].dwThreadId;标志置位mov g_bIsMemStep, TRUEmov eax, DBG_CONTINUEret.endif;单步来了.if [esi].u.Exception.pExceptionRecord.ExceptionCode == EXCEPTION_SINGLE_STEP;处理自己的单步invoke GetContext, [esi].dwThreadId, addr @ctxinvoke crt_printf, offset g_szSsFmt, @ctx.regEip;处理CC的单步.if g_bIsCCStep == TRUEmov g_bIsCCStep, FALSE;重设断点, 重新写入CC;invoke WriteProcessMemory, g_hExe, g_dwBpAddr, offset g_byteCC, size g_byteCC, addr @dwBytesOutmov eax, DBG_CONTINUEret.endif;内存的单步.if g_bIsMemStep == TRUEmov g_bIsMemStep, FALSE;重设内存断点invoke VirtualProtectEx, g_hExe, g_dwMemAddr, g_dwMemLen, PAGE_NOACCESS, addr @dwOldproc .endifmov eax, DBG_CONTINUEret.endifassume esi:nothingmov eax, DBG_EXCEPTION_NOT_HANDLED retOnException endpOnCreateProcess proc ;保存原来的指令, 在 01001BCF写入CCinvoke SetBpretOnCreateProcess endpmain procLOCAL @si:STARTUPINFOLOCAL @pi:PROCESS_INFORMATIONLOCAL @de:DEBUG_EVENT LOCAL @dwStatus:DWORDinvoke RtlZeroMemory, addr @si, size @siinvoke RtlZeroMemory, addr @pi, size @piinvoke RtlZeroMemory, addr @de, size @demov @dwStatus, DBG_CONTINUE;建立调试会话invoke CreateProcess, NULL, offset g_szExe, NULL, NULL, FALSE, \DEBUG_ONLY_THIS_PROCESS,\NULL, NULL,\addr @si,\addr @pi.if !eaxret.endif mov eax, @pi.hProcessmov g_hExe, eax;循环接受调试事件.while TRUEinvoke WaitForDebugEvent, addr @de, INFINITE;处理调试事件.if @de.dwDebugEventCode == EXCEPTION_DEBUG_EVENT;invoke crt_printf, offset g_szEXCEPTION_DEBUG_EVENTinvoke OnException, addr @demov @dwStatus, eax.elseif @de.dwDebugEventCode == CREATE_THREAD_DEBUG_EVENTinvoke crt_printf, offset g_szCREATE_THREAD_DEBUG_EVENT.elseif @de.dwDebugEventCode == CREATE_PROCESS_DEBUG_EVENT;invoke crt_printf, offset g_szCREATE_PROCESS_DEBUG_EVENTinvoke OnCreateProcess.elseif @de.dwDebugEventCode == EXIT_THREAD_DEBUG_EVENTinvoke crt_printf, offset g_szEXIT_THREAD_DEBUG_EVENT.elseif @de.dwDebugEventCode == EXIT_PROCESS_DEBUG_EVENTinvoke crt_printf, offset g_szEXIT_PROCESS_DEBUG_EVENT.elseif @de.dwDebugEventCode == LOAD_DLL_DEBUG_EVENT;invoke OnLoadDll, addr @de.elseif @de.dwDebugEventCode == UNLOAD_DLL_DEBUG_EVENTinvoke crt_printf, offset g_szUNLOAD_DLL_DEBUG_EVENT.elseif @de.dwDebugEventCode == OUTPUT_DEBUG_STRING_EVENTinvoke crt_printf, offset g_szOUTPUT_DEBUG_STRING_EVENT.endif;提交事件处理结果invoke ContinueDebugEvent, @de.dwProcessId, @de.dwThreadId, @dwStatusinvoke RtlZeroMemory, addr @de, size @de.endwretmain endpstart:invoke main

end start注意

调试器添加内存断点功能,需要注意的细节部分

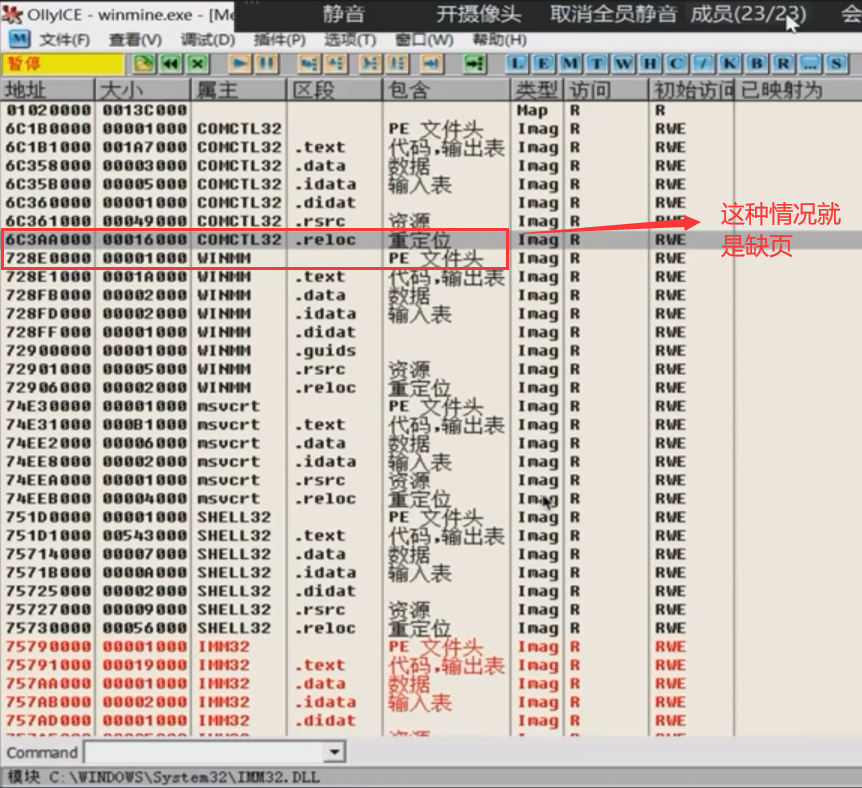

① 分页,缺页

当内存断点需要支持多个,会面临很多问题

Ⅰ分页

- 内存断点的范围是可以指定的,内存断点(范围)就会可能比较长,如果内存断点跨分页,比如是这个分页的末尾到下一个分页的开始

- 跨分页带来的危险:会引发缺页问题

Ⅱ 缺页

缺页指的是当软件试图访问已映射在虚拟地址空间中,但是并未被加载在物理内存中的一个分页时,由中央处理器的内存管理单元所发出的中断。

缺页中断就是要访问的页不在主存,需要操作系统将其调入主存后再进行访问。在这个时候,被内存映射的文件实际上成了一个分页交换文件。

Ⅲ 缺页如何解决

- 我们的解决是不让他在缺页处下断点

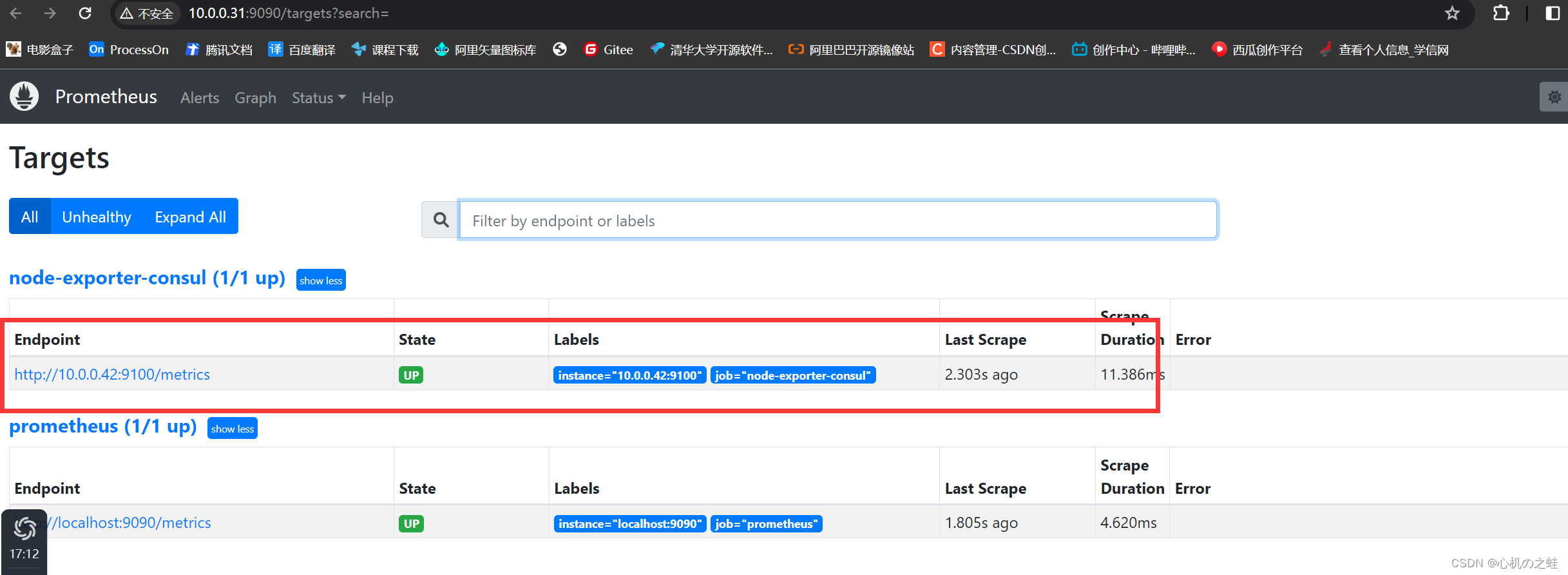

Ⅳ 如何检查是否缺页

NtQueryVirtualMemory NtQueryVirtualMemory是windows的一个未公开API(导出但未形成文档),他的作用主要是查询指定进程的某个虚拟地址控件所在的内存对象的一些信息。我们可以通过这个api看有没有缺页!

原型(prototype):

NTSTATUS NTAPI NtQueryVirtualMemory(IN HANDLE ProcessHandle, //目标进程句柄IN PVOID BaseAddress, //目标内存地址IN MEMORY_INFORMATION_CLASS MemoryInformationClass, //查询内存信息的类别OUT PVOID Buffer, //用于存储获取到的内存信息的结构地址IN ULONG Length, //Buffer的最大长度OUT PULONG ResultLength OPTIONAL); //存储该函数处理返回的信息的长度的ULONG的地址 第一个参数是目标进程的句柄,第二个参数是要查询的内存地址,第五个和第六个参数为Buffer长度,和函数处理结果返回的长度。

第三个参数类型MEMORY_INFORMATION_CLASS是一个枚举类型其定义如下:

//MEMORY_INFORMATION_CLASS定义

typedef enum _MEMORY_INFORMATION_CLASS

{MemoryBasicInformation, //内存基本信息MemoryWorkingSetInformation, //工作集信息MemoryMappedFilenameInformation //内存映射文件名信息

} MEMORY_INFORMATION_CLASS;第四个参数是根据第三个参数选用不同的结构去接收内存信息的地址。

其对应关系如下:

0x00:使用MemoryBasicInformation时,Buffer应当指向的结构为MEMORY_BASIC_INFORMATION,其定义如下:

typedef struct _MEMORY_BASIC_INFORMATION {PVOID BaseAddress;PVOID AllocationBase;DWORD AllocationProtect;SIZE_T RegionSize;DWORD State;DWORD Protect;DWORD Type;

} MEMORY_BASIC_INFORMATION, *PMEMORY_BASIC_INFORMATION;0x01:使用MemoryWorkingSetInformation时,Buffer应当指向的结构为MEMORY_WORKING_SET_INFORMATION,其定义如下:

typedef struct _MEMORY_WORKING_SET_INFORMATION {ULONG SizeOfWorkingSet;DWORD WsEntries[ANYSIZE_ARRAY];

} MEMORY_WORKING_SET_INFORMATION, *PMEMORY_WORKING_SET_INFORMATION;0x02:当使用MemoryMappedFilenameInformation 时,Buffer应当指向结构为MEMORY_MAPPED_FILE_NAME_INFORMATION,其定义如下:

#define _MAX_OBJECT_NAME 1024/sizeof(WCHAR)

typedef struct _MEMORY_MAPPED_FILE_NAME_INFORMATION {UNICODE_STRING Name;WCHAR Buffer[_MAX_OBJECT_NAME];

} MEMORY_MAPPED_FILE_NAME_INFORMATION, *PMEMORY_MAPPED_FILE_NAME_INFORMATION; 第一种和第二种没有太多需要解释的地方,至于第三种的MEMORY_MAPPED_FILE_NAME_INFORMATION的定义形式需要说明一下,第三种使用方法目前资料很少,我看多资料都是直接直接传了个数组进去,然后很多人就发表评论说为什么要传那个长度呢?为什么不可以传这个长度呢?无人回答……那好我们自己来找找标准用法吧。

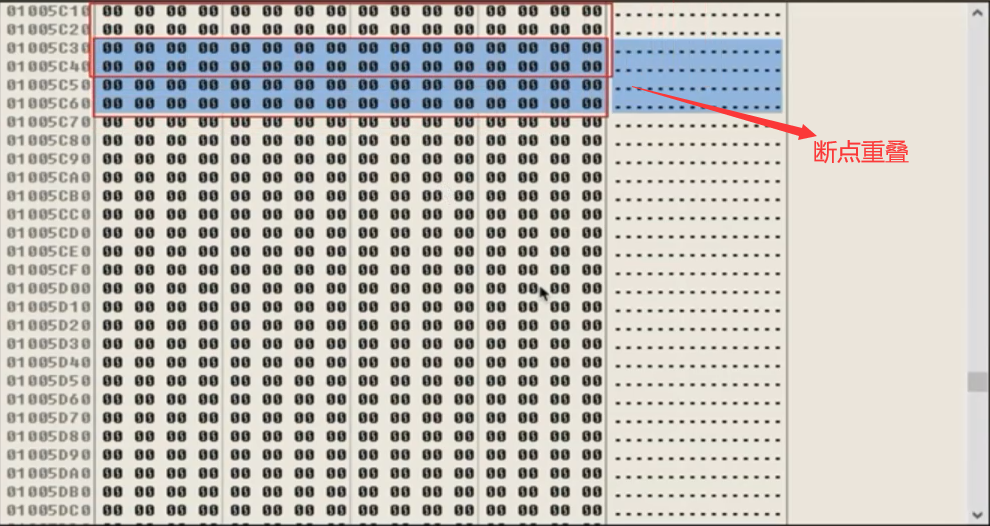

② 两个断点导致的问题:

Ⅰ解决方式:

- 不让他输入进来

Ⅱ 内存的恢复就需要谨慎

- 比如第一个断点设上之后,要修改内存属性,如果此时在这个内存分页中再添加一个内存断点,你保存的内存属性,就是改过之后的内存属性

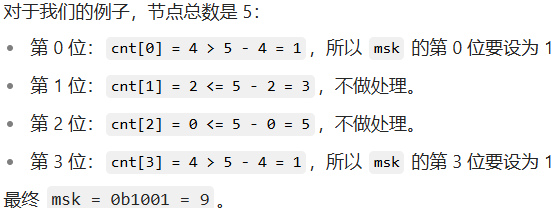

Ⅲ 建三张表

- 内存、分页、断点三者之间的数据关

![[HDCTF 2023]double_code _wp](https://img2024.cnblogs.com/blog/3599043/202503/3599043-20250309170206785-1506186660.png)