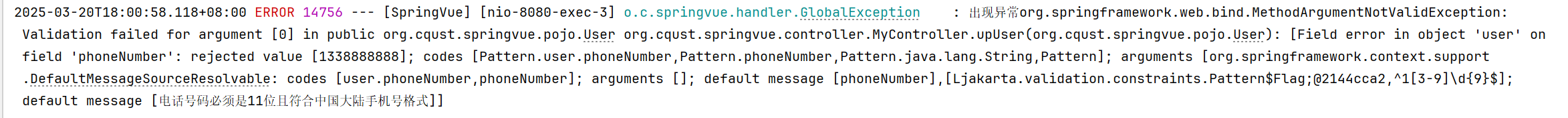

这个错误日志表明你的服务器上的 ModSecurity 防火墙(基于OWASP CRS规则集)拦截了一个请求,并返回了 HTTP 403 Forbidden 错误。以下是关键信息解析和解决方案:

错误原因

-

触发规则

- 规则文件:

REQUEST-949-BLOCKING-EVALUATION.conf(OWASP CRS规则集) - 规则ID:

949110 - 阶段: 阶段2(请求体处理阶段)

- 触发原因: 总异常分数(

TX:BLOCKING_INBOUND_ANOMALY_SCORE)≥5

- 规则文件:

-

异常评分机制

- OWASP CRS规则集会为每个可疑行为分配分数,多个规则触发时分数会累积。

- 当总分数超过阈值(默认5分)时,请求会被拦截。

诊断步骤

1. 查看完整请求日志

检查 Nginx访问日志 和 ModSecurity审计日志,找到被拦截请求的详细信息:

# 查看Nginx访问日志(路径可能不同)

tail -f /var/log/nginx/access.log | grep '174245969959.027378'# 查看ModSecurity审计日志(需确认日志路径)

grep '174245969959.027378' /usr/local/nginx/logs/modsec_audit.log

2. 分析触发规则

在日志中查找其他相关规则ID(形如 id:942XXX 或 id:941XXX),这些是具体触发异常的规则,例如:

- SQL注入(规则ID 942XXX)

- 跨站脚本(XSS)(规则ID 941XXX)

- 恶意文件上传(规则ID 950XXX)

3. 检查请求内容

关注以下字段:

- 请求URL:

/iaa_notify - 请求参数: GET请求中的查询字符串(如

?key=value) - 请求头:

User-Agent,Referer,Cookie - 请求体: 如果是POST请求,检查提交的数据。

解决方案

方案1: 调整异常阈值(临时)

修改OWASP CRS配置文件 crs-setup.conf,提高异常阈值:

# 编辑配置文件

vim /usr/local/nginx/conf/modsecurity/rules/crs-setup.conf# 找到以下行并调整阈值(默认5)

SecAction \"id:900110,\phase:1,\nolog,\pass,\setvar:tx.inbound_anomaly_score_threshold=10"

重启Nginx生效:

systemctl restart nginx

方案2: 禁用特定规则

如果确认是误报,禁用触发异常的规则(例如规则942100):

# 在ModSecurity规则文件中添加

SecRuleRemoveById 942100

方案3: 白名单配置

对合法请求路径(如 /iaa_notify)添加白名单:

# 在Nginx配置或ModSecurity规则中添加

SecRule REQUEST_URI "@beginsWith /iaa_notify" \"id:1001,\phase:1,\pass,\nolog,\ctl:ruleEngine=Off"

方案4: 调试模式

暂时关闭拦截,仅记录日志(用于排查):

SecRuleEngine DetectionOnly

关键配置文件路径

| 文件/目录 | 作用 |

|---|---|

/usr/local/nginx/conf/modsecurity/rules/ |

OWASP CRS规则文件目录 |

/usr/local/nginx/conf/modsecurity/modsecurity.conf |

ModSecurity主配置文件 |

/var/log/modsec_audit.log |

ModSecurity审计日志 |

注意事项

-

不要盲目禁用规则

先确认触发的规则是否是误报,禁用关键安全规则可能导致漏洞暴露。 -

监控调整后的效果

修改阈值或规则后,观察日志中是否仍有异常请求。 -

更新规则集

定期更新OWASP CRS规则集以应对新威胁:cd /usr/local/nginx/conf/modsecurity/rules/ git pull origin v4.13.0

如果需要进一步分析具体请求内容,请提供完整的 ModSecurity审计日志片段!