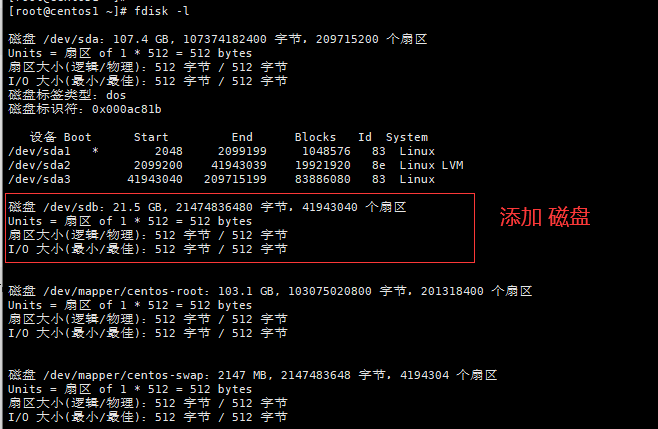

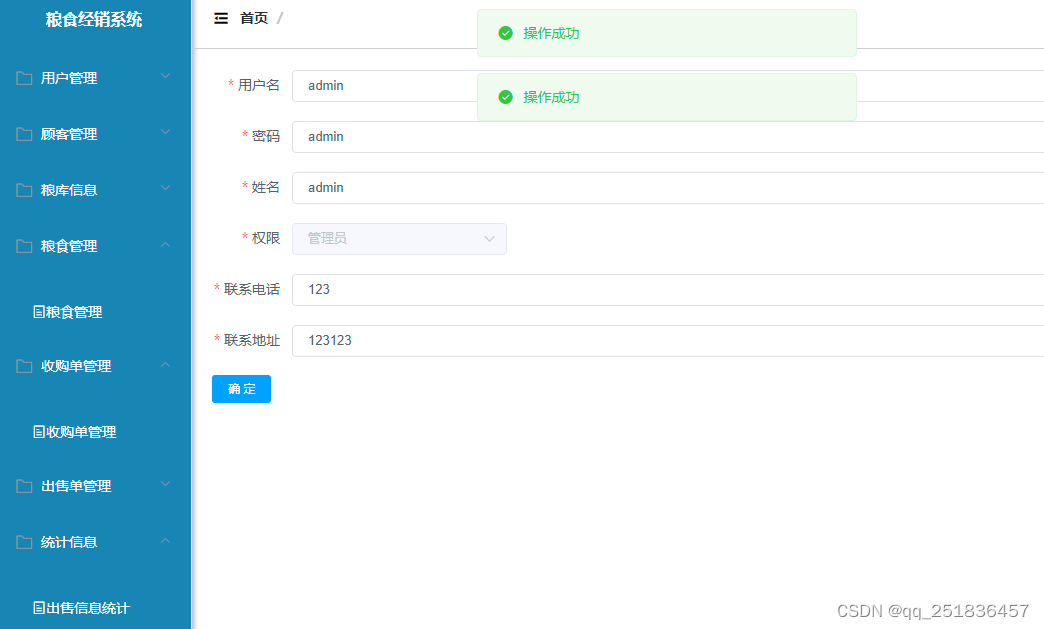

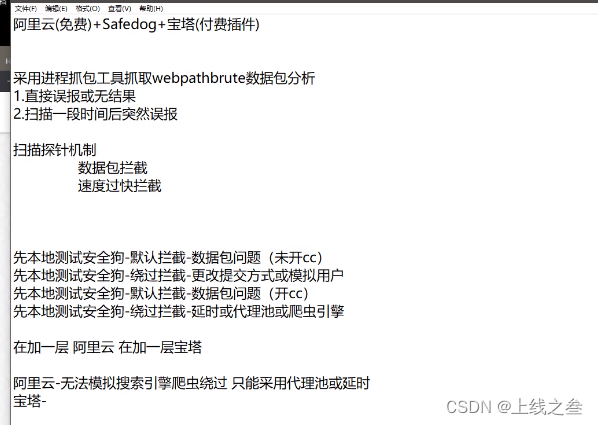

老师用的阿里云的服务器,装了宝塔和安全狗,

演示案例

Safedog-默认拦截机制分析绕过-未开CC

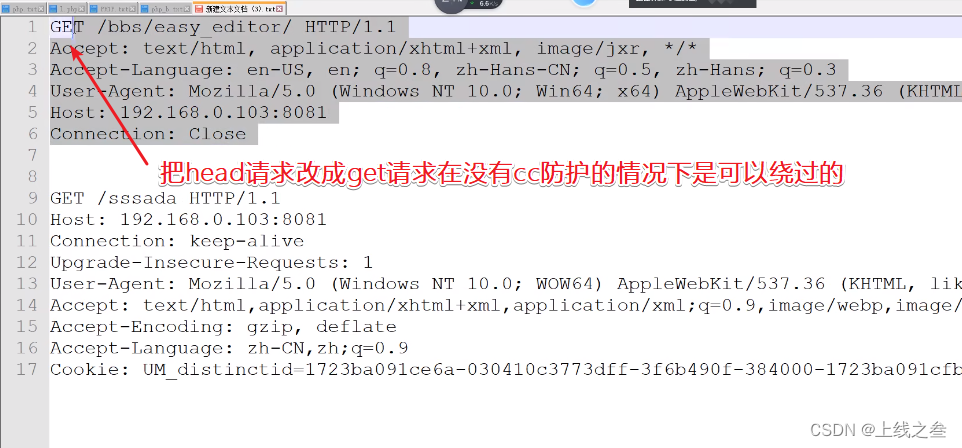

没有打开防止流量攻击的安全狗,

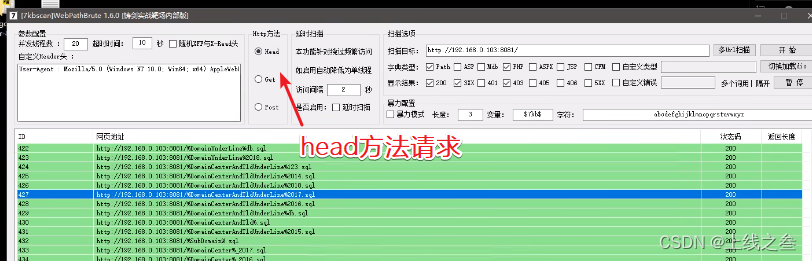

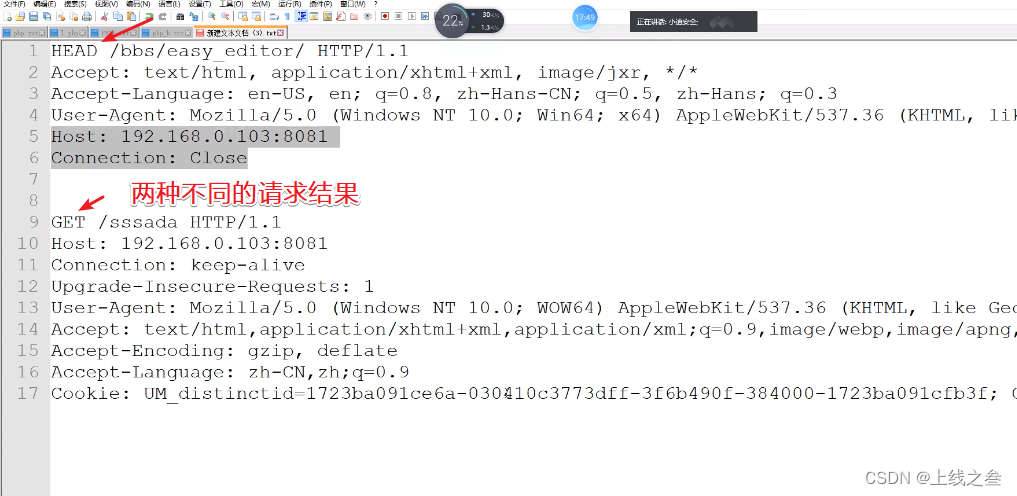

而这里,get请求可以直接看到返回结果,而head就不行。

我们就给工具换成get请求

在没有cc防护情况下的绕过思路,换成get方法,模拟用户真实请求

Safedog-默认拦截机制分析绕过-开启CC

在开始扫描,就有很多误报出现了

然后再去看一下网站,就出现了安全感拦截界面

这个时间间隔要根据对方waf设置的实际情况来设置,只要不触发对方的流量防护,就是成功的绕过,这个3秒就是不会触发安全感的流量防护。

#绕过手法

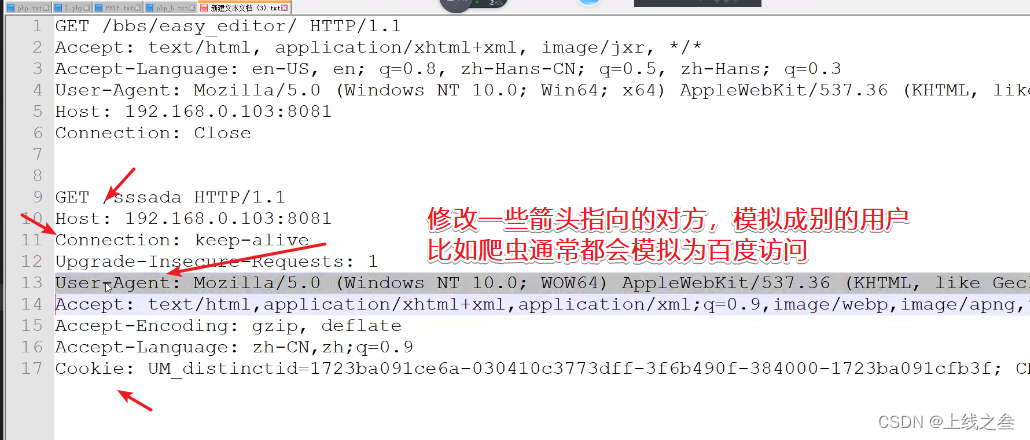

数据包特征

请求方法

模拟用户

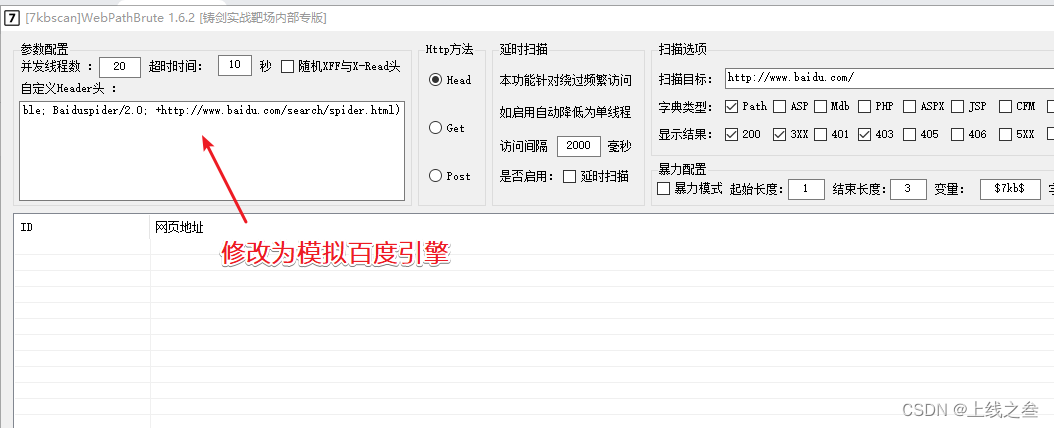

爬虫引擎

这个和文件目录白名单黑名单有关,比如你是内部的人,肯定是白名单啥都能看,而普通用户只能看一部分,而黑名单是啥都不能看,

而文件目录设置为白名单,就不会被拦截,而如果是黑名单,不管怎么搞都不能看。

而ip黑白名单,白名单只有白名单可以分为;而黑名单就只要黑名单的ip不可以访问。

安全狗还有一个爬虫白名单,是为了网站可以确定正常收入,这也是为什么默认设置cc攻击是关闭的,

我们如何模拟

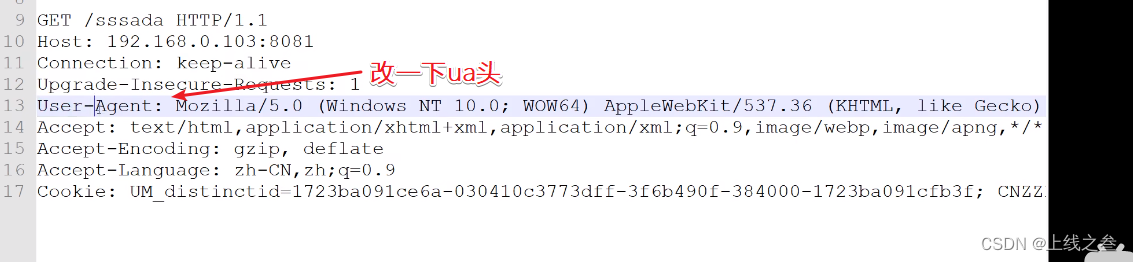

去百度搜搜百度引擎爬虫,有教程,修改ua头就可以模拟成百度来访问的

但是只要跑,修改为get请求方法,还是不行,这时候就需要用的技巧,模拟用户

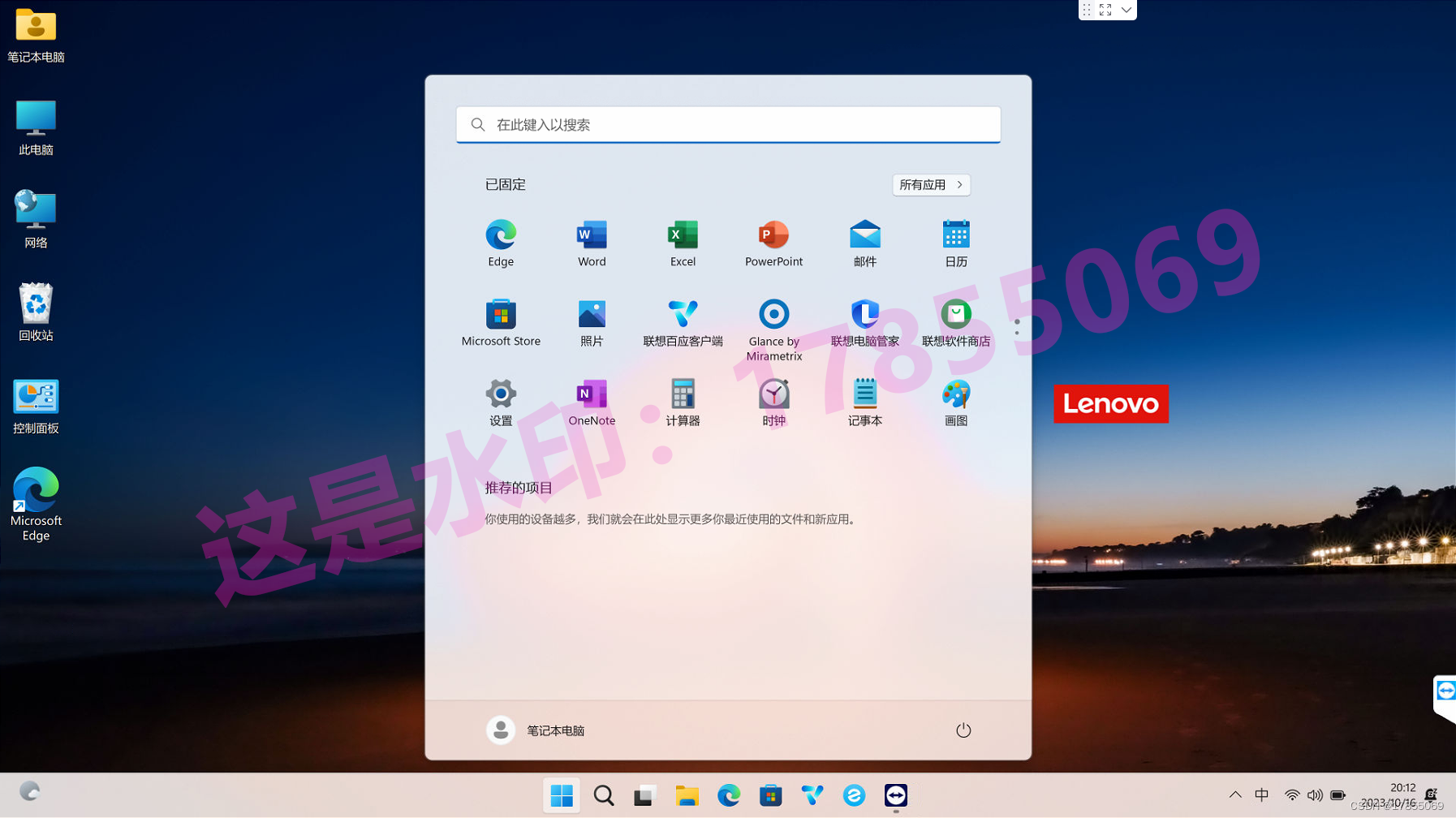

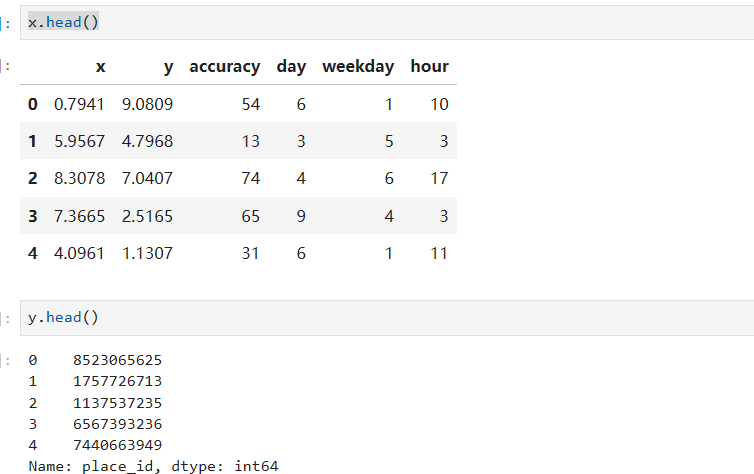

用burp抓包

然后打开python脚本

自己写的,就什么地方都自己可控,用别人的容易被卡脖子。

自己写的,就什么地方都自己可控,用别人的容易被卡脖子。

代理池

直接去百度搜索免费的代理,然后在脚本里添加上

比如对面的拦截是扫同一个ip访问11次就拦截,我们就可以设置为一个ip访问十次就换下一个ip,这样搞,刚好不会触发他的拦截机制,还能访问。

但是会有对面waf识别的情况,比如安全狗的cc防护攻击,

超过30给ip一样拦截。

还有一种是,直接识别到代理给拦截,主要是防御cc攻击的。

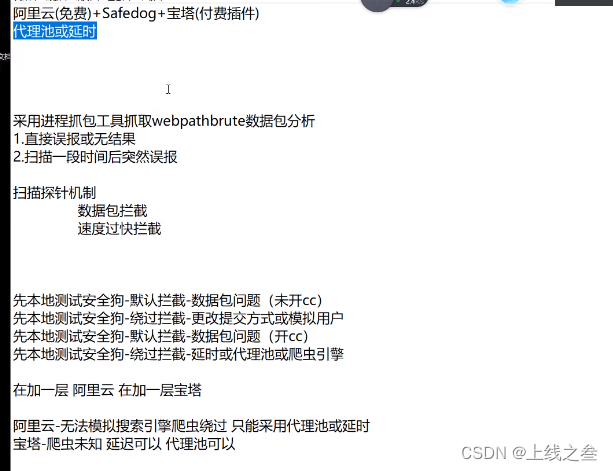

阿里云的服务器绕过

阿里云这个比较吊,他是直接网页没有了。网页没有之后一个小时,不能修改,老师没有办法演示只能跟我们说思路

只有代理池和演示访问可以绕过。

宝塔waf

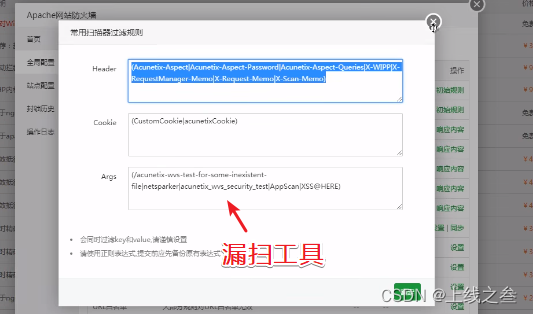

这个收费的有漏扫工具拦截,

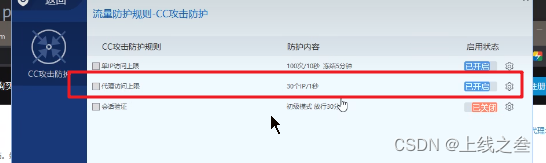

cc攻击防御规则

绕过宝塔的只有代理池和延时,

总结

当我们探针到waf是安全狗的时候,用爬虫去爬却发现被拦截,原因是他的服务器是阿里云,安全狗是绕过了,但是阿里云服务器不行。

宝塔还对关键字有拦截比如bak备份文件,就很难受,要不就延时三秒来扫描,

比如想扫描index.php.bak,东西也就在这个里面但是被拦截了,

一种就是对字典分开,indxe.php.bak(说实话这个没听懂,老师也没有演示)

还可以是变异,加个点或者空格,和文件上传一样,indxe.php.bak.,(indxe.php.bak )

绕过大多数都是通用的,你要学会去想,它规则是拦截.bak,那你就弄个.ba k .bak.不就好了

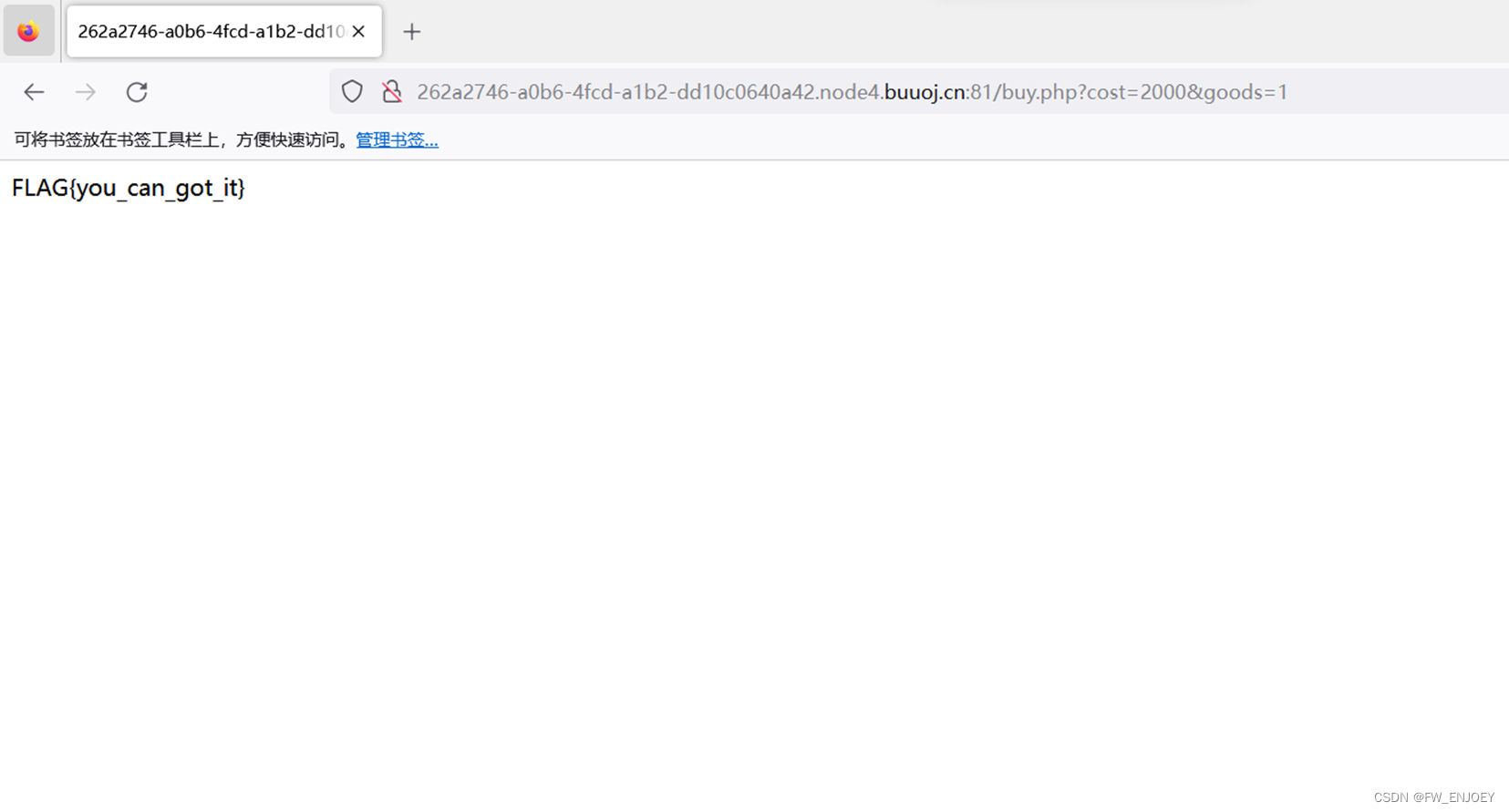

fa

cai