实验步骤:

【教学资源类别】

| 序号 | 类别 | 打勾√ |

| 1 | 学习资源 | √ |

| 2 | 单兵模式赛题资源 | |

| 3 | 分组对抗赛题资源 |

【教学资源名称】

防火墙安全配置-配置安全设置iptables防火墙策略

【教学资源分类】

| 一级大类 | 二级大类 | 打勾√ |

| 1.安全标准 | 法律法规 | |

| 行业标准 | ||

| 安全意识 | ||

| 应急响应 | ||

| 安全评估 | ||

| 2.系统安全 | Windows操作系统安全配置 | |

| Linux操作系统安全配置 | √ | |

| 3.网络安全 | 网络设备安全 | |

| 网络协议分析 | ||

| 4.应用安全 | Web应用安全 | |

| 数据库安全 | ||

| 中间件应用安全 | ||

| 应用层协议分析 | ||

| 移动应用安全 | ||

| VPN应用 | ||

| 恶意代码分析 | ||

| 5.密码学 | 密码学原理 | |

| 密码学应用 | ||

| 6.渗透测试 | 常用工具 | |

| 脚本编写 | ||

| 报告编写 |

【难度说明】

| 序号 | 难度等级 | 打勾√ |

| 1 | 简单 | |

| 2 | 一般 | √ |

| 3 | 困难 | |

| 4 | 极难 |

【背景描述】

XX企业,为加强服务器建设,搭建了企业内部服务器,用于自身网站的建设,小王是该企业新进服务器管理员,承担服务器的管理工作。

现该企业网络存在如下需求:

操控linux防火墙的配置,允许本地地址可以被访问,允许本地访问外网,允许80端口被访问,未经允许的服务及地址被拒绝访问

【实训设备】

| 产品型号 | 产品描述 | 数量 |

| PY-P8 | 实训室安全、应用环境实训平台 | 1 |

【预备知识】

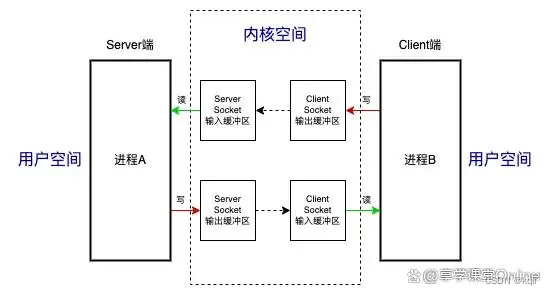

防火墙系统是指设置在不同网络(如可信任的企业内部网和不可信的公共网)或网络安全域之间的一系列部件的组合。它可通过监测、限制、更改跨越防火墙的数据流,尽可能地对外部屏蔽网络内部的信息、结构和运行状况, 以此来实现网络的安全保护。在逻辑上,它是一个分离器,一个限制器,也是一个分析器,有效地监控了内部网和Internet之间的任何活动,保证了内部网络的安全。

【实验步骤】

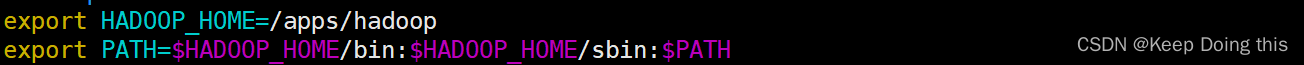

网络拓扑:centos6.8

centos6.8

用户:root

密码:123456

+++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

实验操作

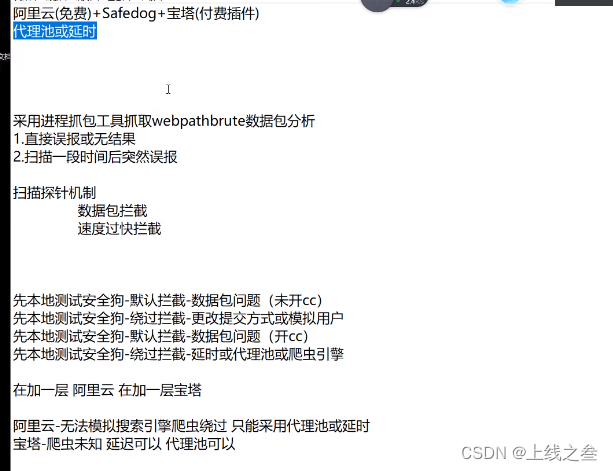

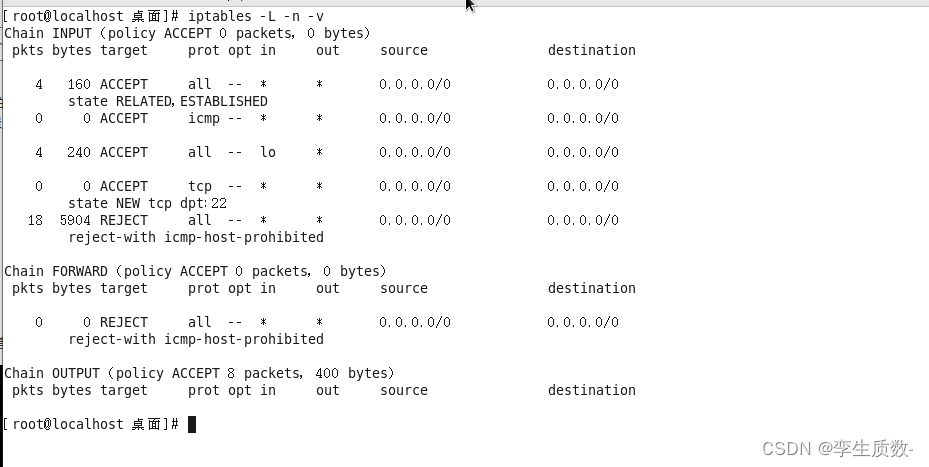

在终端输入“iptables –L –n -v”查看防火墙所有配置

iptables -L -n -v

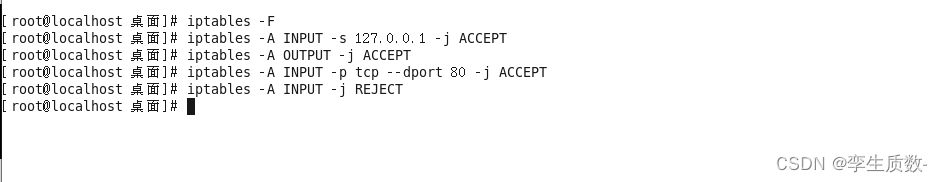

在终端输入“iptables –F”可以清理防火墙所有配置

iptables -F

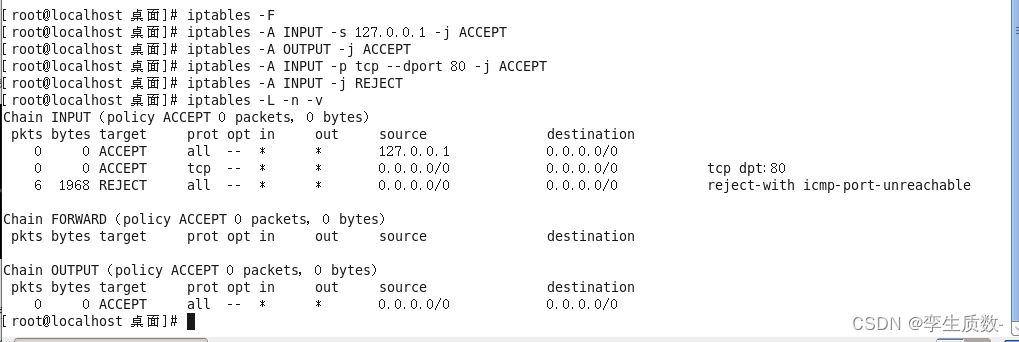

配置防火墙策略,配置如下

Iptables –A INPUT –s 127.0.0.1 –j ACCEPT 允许本地地址可以被访问Iptables –A OUTPUT –j ACCEPT 允许本地访问外网Iptables –A INPUT –p tcp --dport 80 –j ACCEPT 允许80端口被访问Iptables –A INPUT –j REJECT 未经允许的服务及地址被拒绝访问

配置完成参数查看:

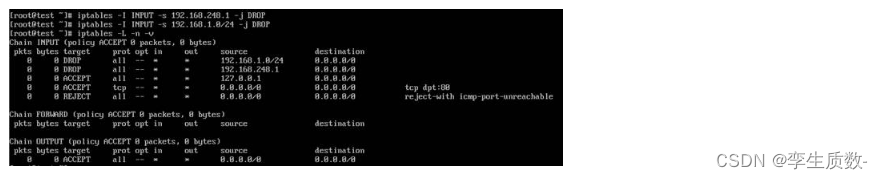

配置防火墙禁止地址策略,配置如下

Iptables –l INPUT –S 192.168.248.1 –j DROP 禁止192.168.248.1的访问Iptables –l INPUT –S 192.168.1.0/24 –j DROP 禁止192.168.1.0-192.168.1.254的访问

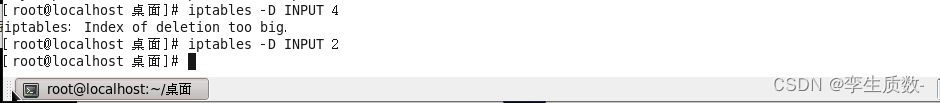

在终端输入“iptables –D INPUT 4”,可以删除防火墙策略中第四条规则。

(我这里删除第四条规则时,提示防护墙配置进行保存删除的索引太大,所以我就删除第二条规则就好了,原理是一样的)

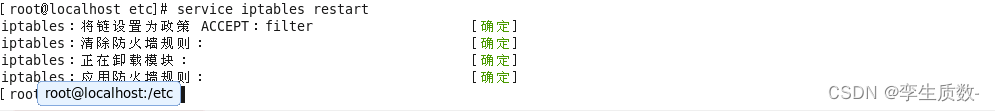

在终端输入“/etc/re.d/init.d/iptables save”对防护墙配置进行保存。输入“service iptables restart”对防火墙进行重启,使其规则生效。

/etc/re.d/init.d/iptables save

service iptables restart

实验结束,关闭虚拟机.