Http和Https协议的端口号:

Http:80 Https:443

网络监听:

网络监听是一种监视网络状态、数据流程以及网络上信息传输的工具,它可以将网络界面设定成监听模式,并且可以截获网络上所传输的信息。但是网络监听只能应用于连接同一网段的主机,通常被用来获取用户密码等。也就是说,当黑客登录网络主机并取得超级用户权限后,若要登录其它主机,使用网络监听便可以有效地截获网络上的数据,这是黑客使用最好的方法。

非对称密码算法:

RSA(密钥分配,也能用于加解密数据,“私钥加密,公钥解密”和“公钥加密,私钥解密”)、DH(密钥分配,不能用于加解密)、DSA、ECC算法建立在有限域上椭圆曲线的离散对数问题的难解性。

攻击行为:

窃听 篡改 重放攻击 预重放 反射 类型缺陷攻击 协议交互攻击 拒绝服务攻击 密码分析 协议交互。

主动攻击是指攻击者对某个连接中通过的协议数据、单元进行各种处理。

被动攻击是指攻击者通过窃听消息来达到攻击目的;

选择出主动攻击

-

被动攻击:截获

-

主动攻击:中断、篡改、伪造

防止用户被冒名所欺骗的方法:

对信息源进行身份验证

Kerberos认证支持的加密算法:

Kerberos采用的加密算法是DES

ISAKMP安全关联和密钥管理协议:

一种协议框架,定义了有效负载的格式、实现密钥交换协议的机制以及SA协商。使用UDP的端口500,一般使用UDP。

从宏观上来看,ISAKMP主要做了三件事情:

-

SA协商

SA协商的目的是为了在通信双方间协商出一组双方都认可的安全参数。比如两端采用相同的加密算法和完整性算法。

-

密钥交换

密钥交换的目的是为已经协商好的算法生成必要的密钥信息。

-

对等端身份认证

认证的目的是鉴别对方的身份,保证自己不是在跟一个伪造的对象通信。

这样,通过一系列的消息交互,通信的双方既鉴别了对方的身份,也保证了后继通信的安全性。

IPSEC的典型应用:

- 端到端安全

- 基本VPN支持

- 保护移动用户访问内部网

- 嵌入式隧道

Kerberos实体认证采用的身份凭证:

口令,票据;虹膜,指纹

网络安全需求有哪些:

机密性、完整性、可控性、不可否认性、可用性

IPSEC规定的2个组件:

- SAD(安全关联数据库)

- SPD(安全策略数据库)

网络安全协议的基础:

密码学

SSL报文最终封装在什么环境:

- 在SSL协议中,所有的传输数据都被封装在记录中进行投递

- 而对于总体而言,封装在传输层报文中传递

什么是以破坏认证协议为目标的实体

攻击者是以破坏认证协议为目标的实体

Kerberos用什么来进行认证

票据

IPSec、AH、ESP、IKE:

IKE:互联网密钥交换协议,对应IPSec的协商阶段

AH:认证首部,对应IPSec的数据交互阶段,规定了报文格式以及对报文的处理方式和处理过程。AH只提供认证功能,不加密,仅计算消息验证码(ICV,完整性校验值)

ESP:封装安全载荷,对应IPSec的数据交互阶段。ESP同时提供机密性和完整性保护,这意味着ESP会加密报文,同时计算ICV。

AH提供的三类安全服务:

- 数据完整性

- 数据源发认证

- 抗重放攻击

ESP提供的五类安全服务:

- 数据完整性

- 抗数据源发认证

- 抗重放攻击

- 机密性

- 有限的传输流机密性

名词解释:

重放攻击:

重放攻击是针对安全协议的最常见攻击,重放攻击指的是攻击者参与到协议的交互过程,利用窃听到的已经发送过的部分或全部消息,在交互过程中重新发送,来干涉协议的正常运行。

前向安全:

一个协议具备前向安全,是指即便安全协议中使用的长期密钥被攻击者破获,而由这些长期密钥所建立(通过安全协议建立)的会话密钥仍然是安全的。如果对于协议中的任何主体,都能保证他们长期密钥的前向安全,那么这个协议提供了前向安全。

类型缺陷攻击:

消息最终是由一系列的二进制比特串组成的,类型缺陷攻击使得诚实主体对它所接收的消息发送了错误的理解,使得诚实主体把一次性随机数,时间戳或者身份等信息嵌入到某个密钥中去,进而导致协议安全性被破坏。

并行会话攻击:

是指攻击者安排协议的一个或多个会话并行地执行,使得自己能够从一个会话中获得消息,并通过重放到其他并行的会话中以达到自己的目的,如针对NSPK的并行会话攻击。

IPSec:

TLS(安全传输层协议)可以对应用层的协议加密,并传递给传输层,但在IP层并不做任何安全性处理。IP作为其他高层协议的载体,本身并未考虑安全性问题。IPSec就是用来在IP层进行安全处理,对于高层数据,只要是通过IP传输,都会在IP层进行安全防护,实现IP数据包的机密性、完整性等安全特性,为上层协议提供“透明”的安全服务。

IPSec协议的组件(什么是IPSec协议,从协议组件上回答)

IPSec是一个协议套件,核心协议是IKE、AH和ESP。其中IKE完成通信对等端身份验证、SA协商和密钥交换功能,是一个协商协议;AH和ESP是数据通信协议,他们规定了IPSec的报文格式和报文的处理过程。

SSL协议:

SSL(安全套接字协议)协议是一种增强传输层安全的协议,其协议套件由握手,更改密码规范,警告和记录协议组成。

- 握手提供算法协商、密钥生成和身份验证功能。

- 更改密码规范协议用以通告对等端用新的安全参数来保护数据。

- 警告则同时具备安全断连和错误通告功能。

- 记录协议是SSL的数据承载层。

SSH协议的解释(SSH会话安全):

SSH是一个应用层安全协议,端口号为22。可以对数据进行加密,身份认证,完整性校验等。SSH由传输层协议,用户认证协议和连接协议构成,主要用于远程登录会话和为其他网络服务提供安全性的协议。

Kerberos协议:

Kerberos是一项认证服务。它提供一种验证用户身份的方法。它的实现不依赖于主机操作系统的认证,不基于主机的地址,也不需要有主机物理安全性的保证,并假设网络上传输的包都可以被任意地读取、修改和插入。

散列函数的特征:

- 映射分布均匀性和差分分布均匀性

- 单向性

- 抗冲突性

数据认证性:

数据认证性保证数据来源的合法性,通常也包含了对数据完整性的保证,这是因为修改数据相当于改变数据的来源。尽管在理论上,可以在不保证数据认证性的情况下保证数据的完整性,它们仍常通过相同的机制实现。

密钥建立的目标:

密钥建立是一个过程,通过这个过程,可以使得两个或者多个主体拥有良好的共享秘密,以用于后继的密码学运算。

针对SSL攻击方法:

中间人攻击,野兽攻击,罪恶攻击,溺水攻击,降级攻击

主要是围绕通讯过程,加密方式,旧版本漏洞展开攻击。

- 中间人攻击:

- SSL sniffing攻击解释为伪装攻击,一般结合ARP欺骗构成一个中间人攻击。它是一种针对ssl协议的应用发起的攻击。

- SSL stripping攻击:是在客户端和服务器端,利用ARP欺骗等技术进行的一个中间人攻击(重定向网址)

-

BEAST(野兽攻击)

BEAST是一种明文攻击,通过从SSL/TLS加密的会话中获取受害者的COOKIE值(通过进行一次会话劫持攻击),进而篡改一个加密算法的 CBC(密码块链)的模式以实现攻击目录,其主要针对TLS1.0和更早版本的协议中的对称加密算法CBC模式。 -

CRIME(罪恶攻击)

CRIME(CVE-2012-4929),全称Compression Ratio Info-leak Made Easy,这是一种因SSL压缩造成的安全隐患,通过它可窃取启用数据压缩特性的HTTPS或SPDY协议传输的私密Web Cookie。在成功读取身份验证Cookie后,攻击者可以实行会话劫持和发动进一步攻击。 -

DROWN(溺水攻击/溺亡攻击)

即利用过时的、弱化的一种RSA加密算法来解密破解TLS协议中被该算法加密的会话密钥。 具体说来,DROWN漏洞可以利用过时的SSLv2协议来解密与之共享相同RSA私钥的TLS协议所保护的流量。 DROWN攻击依赖于SSLv2协议的设计缺陷以及知名的Bleichenbacher攻击。 -

Downgrade(降级攻击)

降级攻击是一种对计算机系统或者通信协议的攻击,在降级攻击中,攻击者故意使系统放弃新式、安全性高的工作方式,反而使用为向下兼容而准备的老式、安全性差的工作方式,降级攻击常被用于中间人攻击,将加密的通信协议安全性大幅削弱,得以进行原本不可能做到的攻击。 在现代的回退防御中,使用单独的信号套件来指示自愿降级行为,需要理解该信号并支持更高协议版本的服务器来终止协商,该套件是TLS_FALLBACK_SCSV(0x5600)

Kerberos的票据和认证符的功能:

- 进行身份认证(用户及服务器)

- 防止IP地址伪造和重放攻击

- 加密数据

- 保护子会话密钥

票据提供服务器(TGS)

认证服务器(AS)

- 票据:为避免口令认证的缺陷,Kerberos引入票据许可服务,它只向已由AS(认证服务器)认证了身份的客户端颁发票据,避免了明文口令的传输。

- 认证符:认证符的作用是验证客户的身份,客户不仅要传输票据,还需要发送额外的信息来证明自己确实是票据的合法拥有者,这个信息就是认证符(authenticator),它使用会话密钥加密,并包含了用户名和时间戳。

实验:

windows下的IPSec实验:

- 安装Wireshark软件

- 操作机配置IPsec加密策略

- 目标机配置同样的IPsec加密策略,操作机和目标机同时指派策略,查看之间通信

- 用Wireshark查看密钥交换过程

Windows下的SSL实验:

- 搭建证书服务器

- 搭建web服务器端SSL证书应用

- 搭建Https的网站

- 目标机用Sniffer监测两者间的SSL连接

优点

SSL在应用层协议通信前就已完成加密算法,通信密钥的协商及服务器认证工作,此后应用层协议所传送的所有数据都会被加密,从而保证通信的安全性。

缺点

SSL除了传输过程外不能提供任何安全保证;不能提供交易的不可否认性;客户认证是可选的,所以无法保证购买者就是该信用卡合法拥有者;SSL不是专为信用卡交易而设计,在多方参与的电子交易中,SSL协议并不能协调各方间的安全传输和信任关系。

工作原理

客户机向服务器发送SSL版本号和选定的加密算法;服务器回应相同信息外还回送一个含RSA公钥的数字证书;客户机检查收到的证书足否在可信任CA列表中,若在就用对应CA的公钥对证书解密获取服务器公钥,若不在,则断开连接终止会话。客户机随机产生一个DES会话密钥,并用服务器公钥加密后再传给服务器,服务器用私钥解密出会话密钥后发回一个确认报文,以后双方就用会话密钥对传送的报交加密。

协议分析:

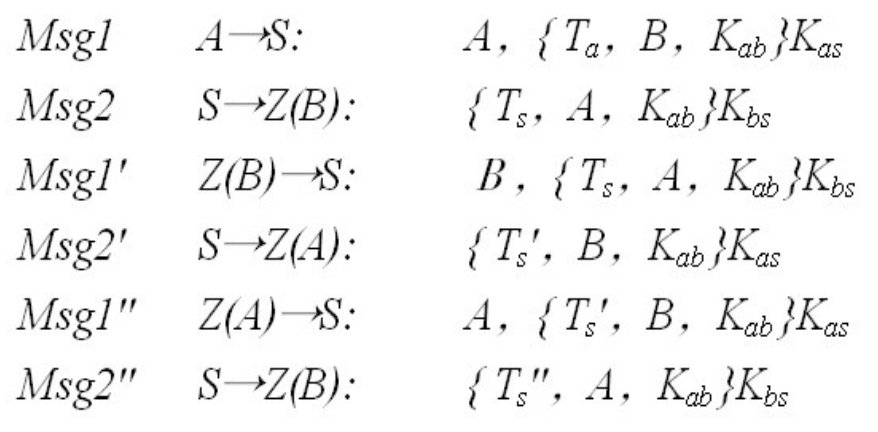

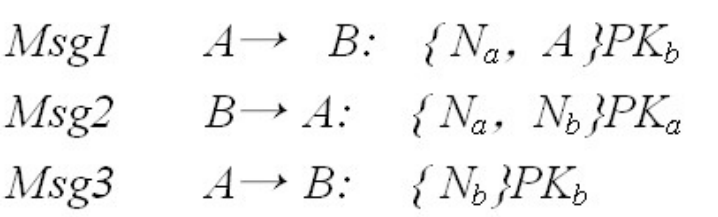

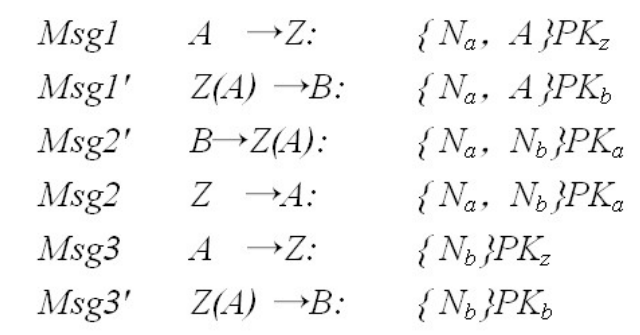

NSPK协议的攻击:

NSPK协议提供了对主体双方的双向认证。主体A和B交换各自的随机数Na、Nb,从而共享Na和Nb,并将其结合以生成一个新的会话密钥。PKa和PKb分别为A和B的公开密钥。

并行会话攻击:攻击者Z首先使A发起一个会话,然后在另一个会话中,攻击者成功地冒充了A。

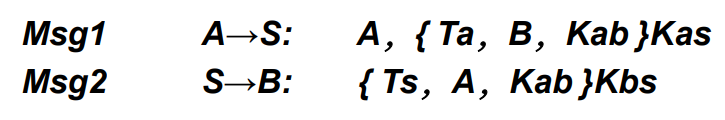

大嘴青蛙协议的攻击:

会话密钥由主体产生,可信第三方将这个会话密钥传送给另外的主体,Ta、Ts分别为A、S根据各自的本地时钟产生的时间戳。S通过Ta来检查Msg1的新鲜性。如果Msg1是新鲜的,S则将密钥Kab连同自己产生的时间戳Ts发送给B。B 收到Msg2后,检查其中的Ts,若Ts位于时间窗口内,B则认为Kab是新鲜的。5

并行会话攻击:

攻击者冒充B,向S重放S刚刚发送给B的消息。S收到后,由于Ts在时间窗口内,故认可Msg1,并产生 一个新的时间戳Ts‘,发送消息Msg2’。

接着,攻击者再冒充A,S会产生一个更新的时间戳 Ts‘’,并发送消息Msg2‘’。

这最终导致攻击者能够从S得到一个“时间戳足够新,但Kab足够老”的消息,并将其发送给B,使B接受一个老的密钥