工业控制系统安全控制基线

根据工业控制系统在国家安全、经济建设、社会生活中的重要程度,遭到破坏后对国家安全、社会秩序、公共利益以及公民、法人和其他组织的合法权益的危害程度等,结合信息安全等级保护标准划分及实施效果分析,结合工业控制系统的基本特征(参见附录A),结合以往诸多工业控制系统的安全实践,将附录B中适用于工业控制系统的安全控制分为三个级别:一级、二级和三级。安全控制基线及其设计考虑,以及基线的选择和裁剪指导见本标准正文内容。

表C.1安全控制基线

| 编号 | 控制名 | 级别 | ||

|---|---|---|---|---|

| 一级 | 二级 | 三级 | ||

| 访问控制(AC) | ||||

| AC-1 | 访问控制策略和规程 | AC-1 | AC-1 | AC-1 |

| AC-2 | 帐户管理 | AC-2 | AC-2 a)b)c)d) | AC-2 a)b)c)d) |

| AC-3 | 强制访问控制 | AC-3 | AC-3 b) | AC-3 b) |

| AC-4 | 信息流强制访问控制 | / | AC-4 | AC-4 |

| AC-5 | 职责分离 | / | AC-5 | AC-5 |

| AC-6 | 最小授权 | / | AC-6 a)b)c)e)f) | AC-6 a)b)c)d)e)f) |

| AC-7 | 失败登录控制 | AC-7 | AC-7 | AC-7 |

| AC-8 | 系统使用提示 | / | AC-8 | AC-8 |

| AC-9 | 以前访问提示 | / | / | AC-9 |

| AC-10 | 并发会话控制 | / | / | AC-10 |

| AC-11 | 会话锁定 | / | AC-11 a) | AC-11 a) |

| AC-12 | 会话终止 | / | AC-12 | AC-12 |

| AC-13 | 未标识鉴别的许可行为 | / | AC-13 | AC-13 |

| AC-14 | 远程访问 | AC-14 | AC-14 a)b)c)d) | AC-14 a)b)c)d) |

| AC-15 | 无线访问 | AC-15 | AC-15 a) | AC-15 a) b)c)d)e) |

| AC-16 | 移动设备的访问控制 | AC-16 | AC-16 d)e)f) | AC-16 a)b)c)d)e)f)g) |

| AC-17 | 外部系统的使用 | AC-17 | AC-17 a)b) | AC-17 a)b) |

| AC-18 | 信息共享 | / | AC-18 | AC-18 |

| 教育培训(AT) | ||||

| AT-1 | 教育培训的策略和规程 | AT-1 | AT-1 | AT-1 |

| AT-2 | 安全意识培训 | AT-2 | AT-2 b) | AT-2 a)b) |

| AT-3 | 基于角色的安全培训 | AT-3 | AT-3 b) | AT-3 a)b)c) |

| AT-4 | 安全培训记录 | AT-4 | AT-4 | AT-4 |

| 审计与问责(AU) | ||||

| AU-1 | 审计与问责策略和规程 | AU-1 | AU-1 | AU-1 |

| AU-2 | 可审计事件 | AU-2 | AU-2 c) | AU-2 a)b)c) |

| AU-3 | 审计记录的内容 | AU-3 | AU-3 a) | AU-3a)b) |

| AU-4 | 审计存储能力 | AU-4 | AU-4 | AU-4 |

| AU-5 | 审计失效响应 | AU-5 | AU-5 a)b) | AU-5 a)b)c) |

| AU-6 | 审计信息的监控、分析和报告 | AU-6 | AU-6 a) | AU-6 a)b) |

| AU-7 | 审计简化和报告生成 | / | AU-7 a) | AU-7 a) |

| AU-8 | 时间戳 | AU-8 | AU-8 a) | AU-8 a) |

| AU-9 | 审计信息保护 | AU-9 | AU-9 b) | AU-9 a)b)c)d) |

| AU-10 | 抗抵赖性 | / | / | AU-10 a)b)c)d) |

| AU-11 | 审计记录保留 | AU-11 | AU-11 | AU-11 |

| AU-12 | 审计生成 | AU-12 | AU-12 | AU-12 a)b)c) |

| 安全评估与授权(CA) | ||||

| CA-1 | 安全评估与授权策略和规程 | CA-1 | CA-1 | CA-1 |

| CA-2 | 安全评估 | CA-2 | CA-2 a)b) | CA-2 a)b)c)d)e) |

| CA-3 | ICS连接管理 | CA-3 | CA-3 | CA-3 a)b) |

| CA-4 | 实施计划 | CA-4 | CA-4 | CA-4 a) |

| CA-5 | 安全授权 | CA-5 | CA-5 | CA-5 |

| CA-6 | 持续监控 | CA-6 | CA-6 a) | CA-6 a)b) |

| CA-7 | 渗透测试 | / | / | CA-7 |

| CA-8 | 内部连接 | CA-8 | CA-8 | CA-8 |

| 配置管理(CM) | ||||

| CM-1 | 配置管理策略和规程 | CM-1 | CM-1 | CM-1 |

| CM-2 | 基线配置 | CM-2 | CM-2 a)c)f) | CM-2 a)b)c)d)e)f) |

| CM-3 | 配置变更 | / | CM-3 b) | CM-3 a)b)c)d) |

| CM-4 | 安全影响分析 | CM-4 | CM-4 | CM-4 a)b) |

| CM-5 | 变更的访问限制 | / | CM-5 a)b)c) | CM-5 a)b)c)d)e)f)g) |

| CM-6 | 配置设置 | CM-6 | CM-6 a)b)c) | CM-6 a)b)c)d) |

| CM-7 | 最小功能 | CM-7 | CM-7 a)b) | CM-7 a)b)c) |

| CM-8 | 系统组件清单 | CM-8 | CM-8 a)b)c)d)e) | CM-8 a)b)c)d)e)f) |

| CM-9 | 配置管理计划 | / | CM-9 | CM-9 |

| 应急计划(CP) | ||||

| CP-1 | 应急计划的策略和规程 | CP-1 | CP-1 | CP-1 |

| CP-2 | 应急计划 | CP-2 | CP-2 a)b)c)e) | CP-2 a)b)d)f) |

| CP-3 | 应急计划培训 | CP-3 | CP-3 a) | CP-3 a) |

| CP-4 | 应急计划演练 | CP-4 | CP-4 a)b)d) | CP-4 a)b)c)d) |

| CP-5 | 备用存储设备 | / | CP-5 a)b)c) | CP-5 a)b)c) |

| CP-6 | 备用处理设备 | / | CP-6 a)b)c)d)e) | CP-6 a)b)c)d)e) |

| CP-7 | 通讯服务 | / | CP-7 a)b)c) | CP-7 a)b)c) |

| CP-8 | 系统备份 | CP-8 | CP-8 a)b)c) | CP-8 a)b)c)d)e)f) |

| CP-9 | 系统恢复与重建 | CP-9 | CP-9 b)c)d) | CP-9 b)c)d) |

| 标识与鉴别(IA) | ||||

| IA-1 | 标识与鉴别策略和规程 | IA-1 | IA-1 | IA-1 |

| IA-2 | 组织内用户的标识与鉴别 | IA-2 a) | IA-2 a)b)c)d)g)h) | IA-2 a)b)c)d)g)h) |

| IA-3 | 设备标识与鉴别 | / | IA-3 | IA-3 |

| IA-4 | 标识符管理 | IA-4 | IA-4 | IA-4 |

| IA-5 | 鉴别管理 | IA-5 | IA-5 a)b)c) | IA-5 a)~j) |

| IA-6 | 鉴别反馈 | IA-6 | IA-6 | IA-6 |

| IA-7 | 密码模块鉴别 | IA-7 | IA-7 | IA-7 |

| IA-8 | 组织外用户的标识与鉴别 | IA-8 a)b)c) | IA-8 a)b)c) | IA-8 a)b)c) |

| 事件响应(IR) | ||||

| IR-1 | 事件响应策略和规程 | IR-1 | IR-1 | IR-1 |

| IR-2 | 事件响应培训 | IR-2 | IR-2 | IR-2 a)b) |

| IR-3 | 事件响应测试与演练 | / | IR-3 a) | IR-3 a) |

| IR-4 | 事件处理 | IR-4 | IR-4 a)b) | IR-4 a)b)c)d)e) |

| IR-5 | 事件监视 | IR-5 | IR-5 a) | IR-5 a) |

| IR-6 | 事件报告 | IR-6 | IR-6 a)b) | IR-6 a)b) |

| IR-7 | 事件响应支持 | IR-7 | IR-7 a)b) | IR-7 a)b) |

| IR-8 | 事件响应计划 | IR-8 | IR-8 | IR-8 |

| 维护(MA) | ||||

| MA-1 | 系统维护策略和规程 | MA-1 | MA-1 | MA-1 |

| MA-2 | 受控维护 | MA-2 | MA-2 a)b) | MA-2 a)b)c) |

| MA-3 | 维护工具 | / | MA-3 a)b)c)d)e) | MA-3 a)b)c)d)e) |

| MA-4 | 远程维护 | MA-4 | MA-4 a)b)c) | MA-4 a)b)c)d)e)f)g) |

| MA-5 | 维护人员 | MA-5 | MA-5 | MA-5 a)b)c)d) |

| MA-6 | 及时维护 | / | MA-6 | MA-6 a)b) |

| 介质保护(MP) | ||||

| MP-1 | 介质保护策略和规程 | MP-1 | MP-1 | MP-1 |

| MP-2 | 介质访问 | MP-2 | MP-2 a) | MP-2 a)b) |

| MP-3 | 介质标记 | / | MP-3 | MP-3 |

| MP-4 | 介质存储 | / | MP-4 a)b) | MP-4 a)b) |

| MP-5 | 介质传输 | / | MP-5 b)c)d) | MP-5 b)c)d) |

| MP-6 | 介质销毁 | MP-6 | MP-6a)b)c) | MP-6a)b)c)d) |

| MP-7 | 介质使用 | MP-7 | MP-7 a)b) | MP-7 a)b) |

| 物理与环境安全(PE) | ||||

| PE-1 | 物理与环境安全策略和规程 | PE-1 | PE-1 | PE-1 |

| PE-2 | 物理访问授权 | PE-2 | PE-2 | PE-2 |

| PE-3 | 物理访问控制 | PE-3 | PE-3 a) | PE-3 a) |

| PE-4 | 传输介质的访问控制 | PE-4 | PE-4 a) | PE-4 a)b) |

| PE-5 | 输出设备的访问控制 | PE-5 | PE-5 | PE-5 |

| PE-6 | 物理访问监控 | PE-6 | PE-6 a) | PE-6 a) |

| PE-7 | 访问日志 | PE-7 | PE-7 a)b) | PE-7 a)b) |

| PE-8 | 电力设备与电缆 | / | PE-8 a)b) | PE-8 a)b) |

| PE-9 | 紧急停机 | / | PE-9 | PE-9 |

| PE-10 | 应急电源 | / | PE-10 a) | PE-10 a)b) |

| PE-11 | 应急照明 | PE-11 | PE-11 | PE-11 |

| PE-12 | 消防 | PE-12 | PE-12 a)b)c) | PE-12 a)b)c)d) |

| PE-13 | 温湿度控制 | PE-13 | PE-13 | PE-13 |

| PE-14 | 防水 | PE-14 | PE-14 a) | PE-14 a) |

| PE-15 | 交付和移除 | PE-15 | PE-15 | PE-15 |

| PE-16 | 备用工作场所 | PE-16 | PE-16 | PE-16 |

| PE-17 | 防雷 | PE-17 | PE-17 | PE-17 |

| PE-18 | 电磁防护 | / | PE-18 | PE-18 |

| PE-19 | 信息泄露 | / | / | PE-19 |

| PE-20 | 人员和设备追踪 | PE-20 | PE-20 | PE-20 |

| 规划(PL) | ||||

| PL-1 | 规划策略和规程 | PL-1 | PL-1 | PL-1 |

| PL-2 | 系统安全规划 | PL-2 | PL-2 | PL-2 a~g) |

| PL-3 | 行为规则 | PL-3 | PL-3 | PL-3 a) |

| PL-4 | 信息安全架构 | / | PL-4 | PL-4 a)b) |

| PL-5 | 安全活动规划 | / | PL-5 | PL-5 |

| 人员安全(PS) | ||||

| PS-1 | 人员安全策略和规程 | PS-1 | PS-1 | PS-1 |

| PS-2 | 岗位分类 | PS-2 | PS-2 | PS-2 |

| PS-3 | 人员审查 | PS-3 | PS-3 | PS-3 |

| PS-4 | 人员离职 | PS-4 | PS-4 | PS-4 |

| PS-5 | 人员调离 | PS-5 | PS-5 | PS-5 |

| PS-6 | 访问协议 | PS-6 | PS-6 | PS-6 |

| PS-7 | 第三方人员安全 | PS-7 | PS-7 | PS-7 |

| PS-8 | 人员处罚 | PS-8 | PS-8 | PS-8 |

| 风险评估(RA) | ||||

| RA-1 | 风险评估策略和规程 | RA-1 | RA-1 | RA-1 |

| RA-2 | 安全分类 | RA-2 | RA-2 | RA-2 |

| RA-3 | 风险评估 | RA-3 | RA-3 | RA-3 |

| RA-4 | 脆弱性扫描 | RA-4 | RA-4 a)b)c)d)e)h) | RA-4 a)~i) |

| 系统与服务获取 (SA) | ||||

| SA-1 | 系统与服务获取策略和规程 | SA-1 | SA-1 | SA-1 |

| SA-2 | 资源分配 | SA-2 | SA-2 | SA-2 |

| SA-3 | 生存周期支持 | SA-3 | SA-3 | SA-3 |

| SA-4 | 服务获取 | SA-4 | SA-4 a)b)d) | SA-4 a)b)c)d) |

| SA-5 | 系统文档 | SA-5 | SA-5 a)b)c) | SA-5 a)b)c) |

| SA-6 | 软件使用限制 | SA-6 | SA-6 | SA-6 a)b) |

| SA-7 | 用户安装软件 | SA-7 | SA-7 | SA-7 |

| SA-8 | 安全工程原则 | / | SA-8 | SA-8 |

| SA-9 | 外部系统服务 | SA-9 | SA-9 | SA-9 a)b) |

| SA-10 | 开发人员的配置管理 | / | SA-10 | SA-10 a)b) |

| SA-11 | 开发人员的安全测试 | / | SA-11 | SA-11 a)b)c) |

| SA-12 | 供应链保护 | / | SA-12 | SA-12 a)~h) |

| SA-13 | 可信赖性 | / | SA-13 | SA-13 |

| SA-14 | 关键系统部件 | / | SA-14 | SA-14 a)b) |

| 系统与通讯保护 (SC) | ||||

| SC-1 | 系统与通讯保护策略和规程 | SC-1 | SC-1 | SC-1 |

| SC-2 | 应用分区 | / | SC-2 | SC-2 |

| SC-3 | 安全功能隔离 | / | / | SC-3 |

| SC-4 | 共享资源中的信息 | / | SC-4 | SC-4 |

| SC-5 | 拒绝服务防护 | SC-5 | SC-5 | SC-5 |

| SC-6 | 资源优先级 | / | / | / |

| SC-7 | 边界保护 | SC-7 | SC-7 a)b)c)d)e)h) | SC-7 a)b)c)d)e)f)h)i) |

| SC-8 | 传输完整性 | / | SC-8 a) | SC-8 a) |

| SC-9 | 传输机密性 | / | SC-9 a) | SC-9 a) |

| SC-10 | 网络中断 | / | SC-10 | SC-10 |

| SC-12 | 密钥建立与管理 | SC-12 | SC-12 a) | SC-12 a) |

| SC-13 | 密码技术的使用 | SC-13 | SC-13 | SC-13 |

| SC-14 | 公共访问保护 | SC-14 | SC-14 | SC-14 |

| SC-15 | 安全属性的传输 | / | SC-15 a) | SC-15 a) |

| SC-16 | 证书管理 | / | SC-16 | SC-16 |

| SC-17 | 移动代码 | / | SC-17 a)b)c)d) | SC-17 a)b)c)d) |

| SC-18 | 会话鉴别 | SC-18 | SC-18 a)b)c) | SC-18 a)b)c)d) |

| SC-19 | 已知状态中的失效 | SC-19 | SC-19 | SC-19 |

| SC-20 | 剩余信息保护 | SC-20 | SC-20 a)b) | SC-20 a)b)c) |

| SC-21 | 可执行程序隔离 | SC-25 | SC-25 | SC-25 |

| 系统与信息完整性(SI) | ||||

| SI-1 | 系统与信息完整性策略和规程 | SI-1 | SI-1 | SI-1 |

| SI-2 | 缺陷修复 | SI-2 | SI-2 a)b) | SI-2 a)b) |

| SI-3 | 恶意代码防护 | SI-3 | SI-3 a)b)c)d) | SI-3 a)b)c)d)e) |

| SI-4 | 系统监控 | SI-4 | SI-4 b)d)e)f) | SI-4 b)d)e)f) |

| SI-5 | 安全报警 | SI-5 | SI-5 a) | SI-5 a) |

| SI-6 | 安全功能验证 | / | SI-6 | SI-6 |

| SI-7 | 软件和信息完整性 | / | SI-7 a)b) | SI-7 a)b) |

| SI-8 | 输入验证 | / | SI-8 | SI-8 |

| SI-9 | 错误处理 | / | SI-9 | SI-9 |

| SI-10 | 信息处理和留存 | SI-10 | SI-10 | SI-10 |

| SI-11 | 可预见失效防止 | / | SI-11 | SI-11 |

| SI-12 | 输出信息过滤 | / | SI-12 | SI-12 |

| SI-13 | 内存保护 | / | / | SI-13 |

| SI-14 | 故障安全程序 | / | / | SI-14 |

| SI-15 | 入侵检测和防护 | / | SI-15 | SI-15 |

| 安全程序管理(PM) | ||||

| PM-1 | 安全程序管理计划 | 组织级部署,适应于所有基线 | ||

| PM-2 | 信息安全高管 | |||

| PM-3 | 信息安全资源 | |||

| PM-4 | 行动和里程碑过程计划 | |||

| PM-5 | 安全资产清单 | |||

| PM-6 | 安全性能度量 | |||

| PM-7 | 组织架构 | |||

| PM-8 | 关键基础设施计划 | |||

| PM-9 | 风险管理战略 | |||

| PM-10 | 安全授权过程 | |||

| PM-11 | 业务流程定义 |

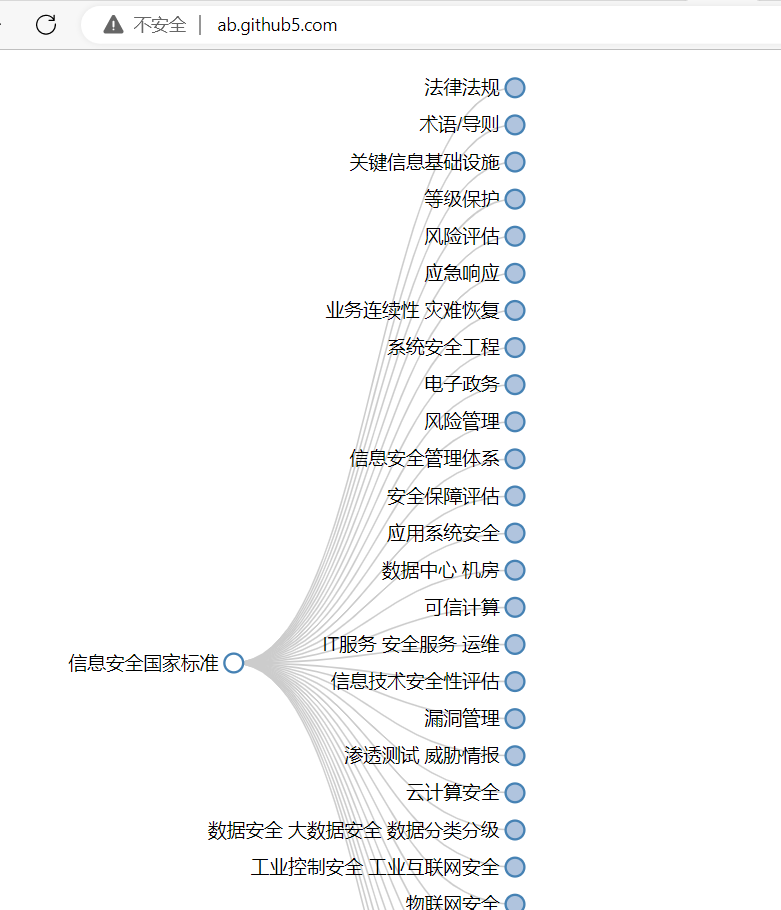

延伸阅读

更多内容 可以 GB-T 32919-2016 信息安全技术 工业控制系统安全控制应用指南. 进一步学习

联系我们

SN-T 5415.4-2022 输“一带一路”沿线国家产品安全项目检验指南 纺织品 第4部分:东南亚.pdf