Java阶段四Day08

文章目录

- Java阶段四Day08

- 关于pom.xml中的版本

- 关于Session

- 关于Token

- 关于JWT

- 在项目中使用JWT

- CustomUserDetails

- UserDetailServiceImpl

- UserServiceImpl

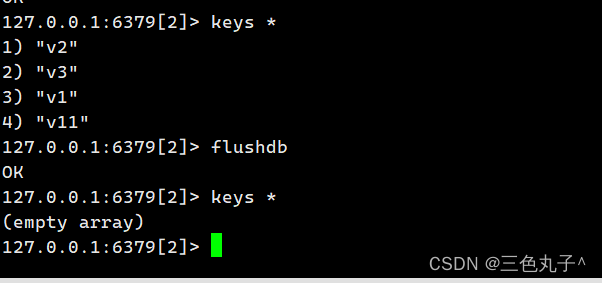

关于pom.xml中的版本

- 查看

<groupId>是同一家的只需配一个版本号<version> <artifactId>中spring-boot-starter开头的可不写版本号<version>- springBoot保证了添加的依赖“开箱即用”即 约定大于配置

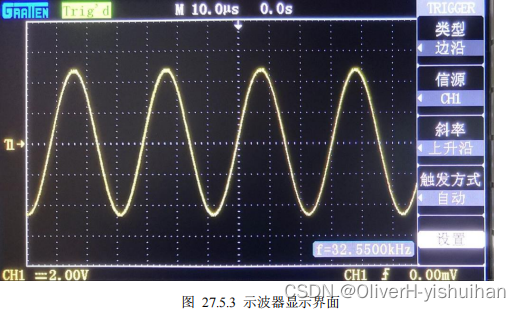

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-j6TePRMv-1687687094756)(../../../AppData/Roaming/Typora/typora-user-images/image-20230625110039742.png)]](https://img-blog.csdnimg.cn/f16531a079ac4d94a7b4c380826f5f69.png)

关于Session

-

服务器端的应用程序通常是基于HTTP协议的,HTTP协议本身是一种“无状态"协议,所以,它并不能保存客户端的状态,例如,无法识别客户端的身份,所以,即使同一个客户端多次访问同一个服务器,服务器并不能识别出它就是此前来访的客户端

-

在开发实践中,大多是需要能够识别客户端身份的,通常可以使用Session机制来解决

-

当某个客户端首次访问某个服务器端时,将直接发起请求,当服务器端收到此请求时,会在响应时返回一个

Session lD值(本质上是一个UUID值),当客户端收到Session lD后,后续的访问都会自动携带此Session ID到服务器端,则服务器端可以根据这个Session ID值来识别客户端的身份。 -

在服务器端,使用

K-V结构的数据表示Session,客户端携带的Session ID就是K-V结构中的Key,所以,每个客户端都可以访问到不同的value,即每个客户端对应的Session数据。 -

Session是存储在服务器端的内存中的数据,而内存资源是相对有限的资源,存储空间相对较小,所以,必然存在清除Session的机制,默认的清除机制是"超时自动清除",即某个客户端最后一次提交请求之后,在多长时间之内没有再次提交请求,服务器端就会清除此客户端对应的Session数据,至于过多久清除Session,没有明确的要求,大多软件的默认时间是15~30分钟,但是,也可以设置为更短或更长的时间。

-

基于Session的特征,必有一些不足:

- 不适合存储较大的数据,可以通过规范的开发来避免此问题

- 不易于应用到集群或分布式系统中,可以通过共享Session来解决此问题

- 不可以长时间存储数据,无解

关于Token

Token:票据、令牌

当某个客户端向服务器端发起登录的请求时, 将直接发起请求,当服务器端收到此请求时,如果判断登录成功,会在响应时返回一个Token值,当客户端收到Token后,后续的访问都会自动携带此Token到服务器端,则服务器端可以根据这个Token值来识别客户端的身份。

与Session不同,Token是由服务器端的程序(开发者自行编写)生成的一段有意义的数据。例如可以将用户的ID、用户名都存放到Token中,则在后续访问中,客户端携带了Token后,服务器端可以直接从Token中找到相关信息,如用户ID、用户名,从而服务器端的内存中,并不需要持续保存相关信息,所以,Token可以被设置一段非常长的有效期,且不用担心持续性的消耗服务器端内存的问题。

基于Token的特征,可以解决Session能解决的问题,且天生适用于集群或分布式系统,只要集群或分布式系统中的各个服务器具有相同的检查Token和解析Token的程序即可。

关于JWT

JWT:(JSON Web Token) 官网;

每个JWT数据都是由3大部分组成的:

Header:声明算法与Token类型Payload:数据Verify Signature:验证签名

在尝试生成和解析JWT之前,需要添加依赖项:

<!-- JJWT (Java JWT)-->

<dependency><groupId>io.jsonwebtoken</groupId><artifactId>jjwt</artifactId><version>0.9.1</version>

</dependency>

测试

public class JWTTest {String secretKey = "ladnamdsm2ne12[d;mas;camd;a,d[]12ke[12ke";@Testvoid generateToken() {Date date = new Date(System.currentTimeMillis() + 24L * 60 * 60 * 1000 *30);//注 超出Integer上限 加入LMap<String, Object> claims = new HashMap<>();claims.put("id", 81290);claims.put("username", "BoB Doe");String jwt = Jwts.builder()//Header.setHeaderParam("alg", "HS256").setHeaderParam("typ", "JWT")//Payload.setClaims(claims).setExpiration(date)//Verify Signature.signWith(SignatureAlgorithm.HS256, secretKey).compact();System.out.println("jwt = " + jwt);}//eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJpZCI6OTk3LCJleHAiOjE2ODc3NjMyMDUsInVzZXJuYW1lIjoiSm9obiBEb2UifQ.neXB-DvVoV7YU_etCvgFqCodSk25mv8hAiq2KYyTpV0@Testvoid parseToken() {//String jwt = "eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJpZCI6OTk3LCJleHAiOjE2ODc3NjMyMDUsInVzZXJuYW1lIjoiSm9obiBEb2UifQ.neXB-DvVoV7YU_etCvgFqCodSk25mv8hAiq2KYyTpV0";String jwt = "eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJpZCI6ODEyOTAsImV4cCI6MTY4Nzc2MzgxMCwidXNlcm5hbWUiOiJCb0IgRG9lIn0.rtO2Ifae7B-NtAvZS9Rkm8omzuOaTt-giApzV8giMcQ";//可见请求头不变//JWT 并不是一种可以保护隐私的数据,即使不知道SecretKey JWT数据也会被解析 所以不要存放敏感信息//io.jsonwebtoken.ExpiredJwtException 过期异常//io.jsonwebtoken.SignatureException 签名错误异常//io.jsonwebtoken.MalformedJwtException 格式错误异常Claims claims = Jwts.parser().setSigningKey(secretKey).parseClaimsJws(jwt).getBody();System.out.println("claims = " + claims);System.out.println("username = " +claims.get("username",String.class));System.out.println("id = " + claims.get("id"));}

}

在项目中使用JWT

大致分为两个步骤:

- 当验证客户端登录信息成功之后,生成JWT数据,并响应到客户端去 >> 相当于“买票”过程,

- 客户端自主携带JWT 向服务器端发请求,服务器端尝试接收并解析JWT >> 相当于“验票”过程

- 解析成功后得到JWT中的数据信息,将这些信息创建为

Authentication对象并存入到SecurityContext中 >> 相当于“进站”过程,

CustomUserDetails

@Getter

@ToString(callSuper = true) //调用父类的toString

@EqualsAndHashCode(callSuper = true)

public class CustomUserDetails extends User {private Long id;private String avatar;public CustomUserDetails(Long id, String username, String password, String avatar,boolean enabled, Collection<? extends GrantedAuthority> authorities) {super(username, password, enabled, true, true, true, authorities);this.id = id;this.avatar = avatar;}

}UserDetailServiceImpl

@Override

public UserDetails loadUserByUsername(String username) throws UsernameNotFoundException {log.debug("Spring Security框架自动调用UserDetailsService对象,根据用户名获取用户详情");UserLoginInfoVO loginInfo = userRepository.getLoginInfoByUsername(username);log.debug("根据用户名【{}】从数据库中查询用户详情,查询结果:{}", username, loginInfo);if (loginInfo == null) {return null;}List<GrantedAuthority> authorities = new ArrayList<>();List<String> permissions = loginInfo.getPermissionValue();for (String permission : permissions) {SimpleGrantedAuthority authority = new SimpleGrantedAuthority(permission);authorities.add(authority);}//自定义的UserDetailsCustomUserDetails userDetails = new CustomUserDetails(loginInfo.getId(),loginInfo.getUsername(),loginInfo.getPassword(),loginInfo.getAvatar(),loginInfo.getEnable() == 1,authorities);/* UserDetails userDetails = User.builder().password(loginInfo.getPassword()).username(loginInfo.getUsername()).disabled(loginInfo.getEnable() == 0) // 账号是否被禁用 优先判断状态,再校验密码.accountLocked(false) // 账号是否被锁定 当前项目中无此概念,则所以账号都是false.accountExpired(false) //账号是否过期.credentialsExpired(false) //凭证是否过期.authorities(authorities) //后续添加.build();*/log.debug("即将向Spring Security框架返回UserDetails类型的结果:{}" ,userDetails);log.debug("接下来,将由Spring Security框架自动验证用户状态、密码等,以判断是否成功登录!");return userDetails;

}

UserServiceImpl

@Override

public String login(UserLoginInfoParam userLoginInfoParam) {log.debug("开始处理【用户登录】业务,参数:{}", userLoginInfoParam);Authentication authentication = new UsernamePasswordAuthenticationToken(userLoginInfoParam.getUsername(), userLoginInfoParam.getPassword());log.debug("准备调用 AuthenticationManager 的认证方法,判断用户名、密码 是否成功登录");Authentication authenticate = authenticationManager.authenticate(authentication);log.debug("验证用户登录成功,返回认证结果:{}", authenticate);Object principal = authenticate.getPrincipal(); //认证结果的当事人就是 userDetail的人log.debug("从认证结果中获取当事人:{}", principal);CustomUserDetails userDetails = (CustomUserDetails) principal;Long id = userDetails.getId();log.debug("从认证结果中的当事人中获取ID:{}", id);String username = userDetails.getUsername();log.debug("从认证结果中的当事人中获取用户名:{}", username);String avatar = userDetails.getAvatar();log.debug("从认证结果中的当事人中获取头像:{}", avatar);Collection<? extends GrantedAuthority> authorities = userDetails.getAuthorities();log.debug("从认证结果中的当事人中获取权限列表:{}", authorities);String authoritiesJsonString = JSON.toJSONString(authorities);log.debug("将权限列表对象转换为JSON格式的字符串:{}", authoritiesJsonString);Date date = new Date(System.currentTimeMillis() + 30L * 24 * 60 * 60 * 1000);// ↑ 注意加L,避免int溢出为负数String secretKey = "fNesMDkqrJFdsfDSwAbFLJ8SnsHJ438AF72D73aKJSmfdsafdLKKAFKDSJ";Map<String, Object> claims = new HashMap<>();claims.put("id", id);claims.put("username", username);claims.put("avatar", avatar);// claims.put("authorities", authorities);claims.put("authoritiesJsonString", authoritiesJsonString);return Jwts.builder().setHeaderParam("alg", "HS256").setHeaderParam("typ", "JWT").setClaims(claims).setExpiration(date).signWith(SignatureAlgorithm.HS256, secretKey).compact();//改为使用JWT后,不必在登录成功后就将认证信息存入 SecurityContext 中/*log.debug("准备将认证信息结果存入 SecurityContext 中...");SecurityContextHolder.getContext().setAuthentication(authenticate);log.debug("已经将认证信息存入到 SecurityContext 中 登录业务处理完成");*/

}