免责声明

此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。本文所提供的工具仅用于学习,禁止用于其他!!!

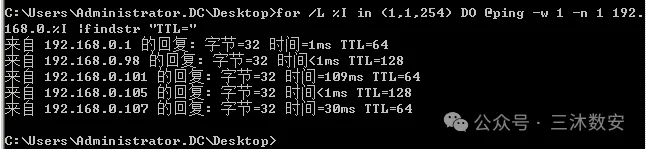

For+Ping命令查询存活主机

>for /L %I in (1,1,254) DO @ping -w 1 -n 1 192.168.0.%I |findstr "TTL="

#For+Ping命令查询域名对应IP

>for /f "delims=" %i in (D:/domains.txt) do @ping -w 1 -n 1 %i | findstr /c:"[192." >> c:/windows/temp/ds.txt

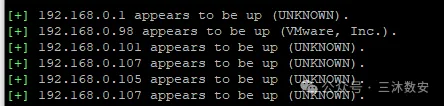

NbtScan

Windows

>nbtscan.exe -m 192.168.1.0/24

Linux

>nbtscan -r 192.168.0.0/24

NetDiscover

>netdiscover -r 192.168.0.0/24 -i wlan0

NMAP

nmap -sP 10.0.0.0/24

nmap -p 1-65535 -sV -sS -T4 target

使用服务版本检测进行的完整 TCP 端口扫描 -T1-T5是扫描速度。

nmap -v -sS -A -T4 target

打印详细输出,运行隐形 syn 扫描、T4 计时、操作系统和版本检测 + 跟踪路由和针对目标服务的脚本。

nmap -v -p 1-65535 -sV -O -sS -T4 target

打印详细输出,运行隐形 syn 扫描、T4 计时、操作系统和版本检测 + 全端口范围扫描。

nmap -v -p 1-65535 -sV -O -sS -T5 target

nmap -sV -v -p 139,445 10.0.0.1/24

代理nmap扫描

meterpreter > background

msf > use auxiliary/server/socks4a

再配置proxychains.conf

>proxychains nmap -sT -sV -Pn -n -p22,80,135,139,445 --script=smb-vuln-ms08-067.nse 内网IP

rp scan

kali

>arp-scan --interface=wlan0 -localnet

Windows

>arp-scan.exe -t 192.168.0.0/24

内外网资产对应

1.将收集到的子域名保存,使用ping命令在内网循环

for /f "delims=" %i in (host.txt) do @ping -w 1 -n 1 %i | findstr /c:"[10." /c:"[192." /c:"[172." >> C:/users/public/out.txt

2.找到dns服务器ip,ipconfig或扫描开启53端口的机器

https://github.com/Q2h1Cg/dnsbrute

dnsbrute.exe -domain a.com -dict ziyuming.txt -rate 1000 -retry 1 -server 192.168.1.1:53

3.扫描内网ip开启web服务的title

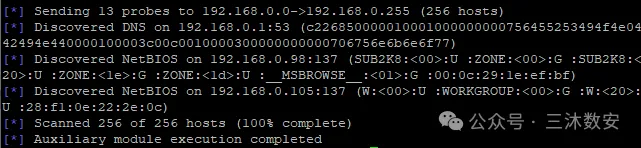

MSF

>use auxiliary/scanner/discovery/arp_sweep

>use auxiliary/scanner/discovery/udp_sweep

>use auxiliary/scanner/netbios/nbname

meterpreter>run post/windows/gather/arp_scanner RHOSTS=192.168.1.1/24

meterpreter>run post/multi/gather/ping_sweep RHOSTS=192.168.1.1/24

什么类型的攻击会使用横向移动❓

许多类别的攻击依靠横向移动来到达尽可能多的设备,或在整个网络中传播直到达到特定目标。其中一些攻击类型包括:

勒索软件:勒索软件攻击者旨在感染尽可能多的设备,以确保他们在要求支付赎金时拥有最大的筹码。勒索软件尤其以包含组织日常流程关键数据的内部服务器为目标。这保证在激活后,勒索软件感染将严重损害组织的运营,至少暂时能够做到。

数据外泄:数据外泄是在未经授权的情况下将数据移动或复制出受控环境的过程。攻击者出于多种原因泄露数据:窃取知识产权、获取个人数据以进行身份盗窃,或持有他们窃取的数据以获取赎金(例如在 doxware 攻击或某些类型的勒索软件攻击中)。攻击者通常需要从最初的入侵点横向移动以获取他们想要的数据。

间谍活动:民族国家、有组织的网络犯罪集团或竞争公司可能都有其监控组织内活动的理由。如果攻击的目标是间谍活动,而不是纯粹的经济利益,那么攻击者会试图尽量不被发现并尽可能长时间地嵌入网络。这与勒索软件攻击形成鲜明对比,在勒索软件攻击中,攻击者最终希望引起人们对他们行为的关注以获取赎金。它也与数据外泄不同,在后者中,攻击者在获得想要的数据后,可能不在乎他们是否会被检测到。

僵尸网络感染:攻击者可能会将他们接管的设备添加到僵尸网络,僵尸网络可用于多种恶意目的;特别是它们通常用于分布式拒绝服务 (DDoS) 攻击。横向移动有助于攻击者将尽可能多的设备添加到他们的僵尸网络中,从而使其更强大。

上述就是攻击者横向移动探测存活主机的一套小连招,对与我们应该如何预防在这种情况下的攻击。

以下预防措施可以使攻击者的横向移动更加困难:

渗透测试(专业的安全服务团队)可以帮助组织关闭网络中可能允许横向移动的脆弱部分。在渗透测试中,组织需要专业的安全服务团队来对他们的安全进行压力测试,试图在不被发现的情况下尽可能深入到网络中。然后,安服团队与组织分享他们的发现,组织可以利用这些信息来修复黑客利用的安全漏洞。

划分网络安全域是一种网络安全理念,默认不信任任何用户、设备或连接。Z网络假定所有的用户和设备都存在威胁,并不断重新验证用户和设备的身份。还使用最低权限访问控制方法,并将网络划分为小段。这些策略使攻击者的权限提升更加困难,并使安全管理员更容易检测和隔离初始感染。

终端安全包括使用反恶意软件和其他安全技术定期扫描端点设备(台式电脑、笔记本电脑、智能手机等)。

IAM 是防止横向移动的一个重要组件。用户权限必须得到严格管理:如果用户拥有的权限超过他们严格需要的权限,帐户接管的后果就会变得更加严重。此外,使用双因素身份验证 (2FA) 可以帮助阻止横向移动。在一个使用 2FA 的系统中,获得用户凭据并不足以让攻击者入侵一个帐户;攻击者还需要窃取辅助身份验证令牌,这要困难得多。

原创 三沐数安