第一周预习报告

学习内容《WindowsC/C++加密解密实战》第1,2章

第一章概念复习

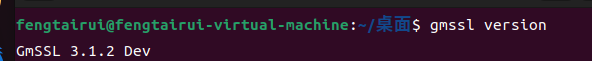

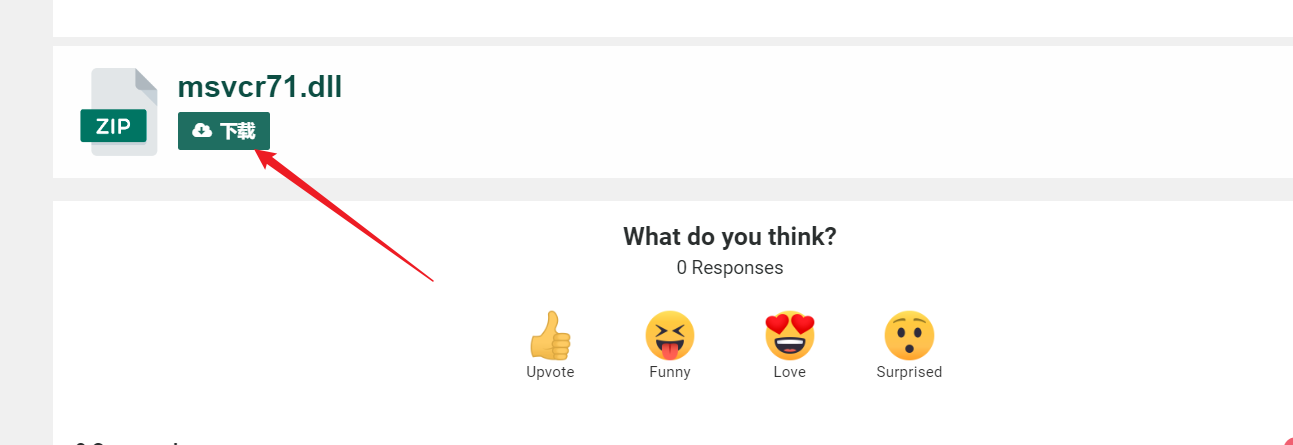

第二章主要在Linux(Ubuntu,openEuler)上把软件更新到最新版(3.0版本以上),如果默认不是,参考下面脚本。

AI对学习内容的总结

要求

让AI(kimi,元宝等)阅读学习内容并进行总结,教材内容可使用微信读书或云班课电子教材

总结

《Windows C/C++加密解密实战》第一、二章主要介绍了密码学的基础知识、密码学的历史、密码学在现代通信中的应用,以及如何在C和C++编程环境中使用密码学库进行加密和解密操作。以下是对文件内容的总结:

1.密码学概述:

密码学有着悠久的历史,从古代开始就用于保护通信安全。

随着计算机和互联网的发展,密码学变得对公众越来越重要,尤其是在电子商务和电子政务中。

介绍了玛丽女王的密码故事,展示了密码学在历史上的重要性。

2.密码学简史:

描述了密码学从古代到现代的发展,包括二战期间的恩尼格玛密码机和现代的公钥加密技术。

3.密码学的基本概念:

介绍了密码学的五个主要问题:机密性、可用性、完整性、认证性和不可否认性。

解释了密码学中的五元组:明文、密文、密钥、加密算法和解密算法。

4.密码学算法分类:

对称加密算法(如AES、DES)和非对称加密算法(如RSA、ECC)的区别和应用场景进行了讨论。

5.搭建C和C++密码开发环境:

介绍了两个重要的密码学库:OpenSSL和Crypto++,以及如何在C和C++中使用这些库进行加密解密操作。

详细说明了如何在Windows和Linux系统下编译和安装OpenSSL和GmSSL库。

6.OpenSSL和GmSSL的使用:

展示了如何在命令行中使用OpenSSL和GmSSL进行加密解密操作。

提供了如何在C/C++程序中调用OpenSSL和GmSSL库的示例代码。

7.国密算法:

讨论了国密算法(如SM2、SM3、SM4)的重要性和应用,这些算法是中国国家商用密码算法标准。

8.GmSSL库的特点和历史:

介绍了GmSSL库的特点,包括对国密算法的支持和与其他语言的接口绑定。

概述了GmSSL的历史和发展,以及如何在不同操作系统上编译和安装GmSSL。

对AI总结的反思与补充

要求

AI总结的问题

我的补充

反思与补充

AI对教材内容的总结基本是按照目录的顺序进行总结归纳的,虽然说涉及面很广,但是AI的总结失去了与个人学习特点的结合,集中表现在不知道我个人自身不理解的知识点,例如“如何在Windows下编译OpenSSL1.1.1”这一点,只是蜻蜓点水般带过了,没有在这方面的知识点进行详细着重的说明,导致我再看AI总结的知识点的时候对于这部分内容仍然有疑惑,需要进一步去问AI这方面的内容。

对于上述问题,我认真学习了教材上有关知识点内容,归纳有关知识点如下:

在Windows下编译OpenSSL 1.1.1的相关内容主要涉及以下步骤:

安装ActivePerl解释器:

因为编译OpenSSL源码的过程中会用到Perl解释器,所以在编译OpenSSL库之前,需要下载并安装Perl脚本解释器。推荐使用ActivePerl,可以从官方网站下载并安装。

下载OpenSSL 1.1.1源码:

访问OpenSSL的官方网站下载源码,通常是一个.tar.gz压缩文件,例如openssl-1.1.1.tar.gz。

安装编译工具:

在Windows平台上,可以使用微软的Visual Studio中的C编译器来生成OpenSSL的静态库或动态库。至少需要VC 2008,推荐使用更新的版本,如VC 2017。

编译过程:

解压下载的OpenSSL源码到指定目录,例如D:\openssl-1.1.1。

打开Visual Studio的开发者命令行提示窗口,导航到解压的OpenSSL目录。

执行Perl脚本进行配置,例如使用命令perl Configure VC-WIN32 no-shared no-asm -prefix="d:/openssl-1.1.1b/win32-debug" --openssldir="d:/openssl-1.1.1b/win32-debug/ssl"来配置32位调试模式的静态库。

使用nmake命令进行编译。

编译完成后,使用nmake test进行测试。

使用nmake install命令安装编译好的库到指定目录。

使用nmake clean命令清理编译过程中产生的临时文件。

生成的文件:

编译完成后,会在指定的目录下生成库文件、头文件和可执行文件。例如,在D:\openssl-1.1.1b\win32-debug目录下会有lib目录包含静态库文件,bin目录包含可执行文件。

验证编译结果:

可以通过编写一个简单的C或C++程序来验证编译的OpenSSL库是否能够正常工作。程序中包含OpenSSL的头文件,并链接到相应的库文件,然后运行程序检查输出。

这个过程涉及到了从源码编译到生成库文件的完整步骤,以及如何验证编译结果。在实际操作中,可能还需要根据具体的系统环境和需求进行一些调整。

学习思维导图

要求

Mermaid代码与截图(参考Mermaid MindMap语法)或者提交思维导图链接(如何使用线上编辑器,推荐processon、xmind)

思维导图

代码

mindmaproot((Windows C/C++加密解密实战))密码学概述密码学历史玛丽女王的密码密码学简史密码学的基本概念搭建C和C++密码开发环境密码编程的两个重要的国际库C/C++密码库OpenSSLOpenSSL源代码模块结构OpenSSL 加密库调用方式OpenSSL支持的对称加密算法OpenSSL支持的非对称加密算法OpenSSL支持的信息摘要算法OpenSSL密钥和证书管理面向对象与OpenSSLBIO接口EVP接口关于版本和操作系统纯C++密码开发Crypto++库Crypto++的编译使用Crypto++进行AES加解密国产密码开发库GmSSLGmSSL的特点GmSSL的一些历史什么是国密算法GmSSL的下载在 Windows 下编译安装GmSSL在 Linux 下编译安装GmSSL默认编译安装 GmSSL在老版本的Linux下编译安装 GmSSL

截图

基于AI的学习

要求

- 至少找到自己理解不是太好2个概念,让AI对自己进行苏格拉底提问

- 参考下面提示语或者使用AIAgent

提示词:“我在学***X知识点,请你以苏格拉底的方式对我进行提问,一次一个问题”

- 核心是要求AI工具:“请你以苏格拉底的方式对我进行提问”

- 然后AI工具就会给你提问,如果不知道问题的答案,可以反问AI:“你的理解(回答)是什么?”

- 如果你觉得差不多了,可以先问问AI工具:“针对我XXX知识点,我理解了吗?”

- AI工具会给出它的判断,如果你也觉得自己想清楚了,可以最后问AI工具:“我的回答结束了,请对我的回答进行评价总结”,让它帮你总结一下

学习内容

1.我在学习OpenSSL加密库调用方式的知识点,请你以苏格拉底的方式对我进行提问,一次一个问题?

AI:

当然可以,让我们开始吧:1. 你知道什么是OpenSSL吗?它在加密领域扮演着怎样的角色?

2. 你了解OpenSSL提供了哪些类型的加密算法吗?能否举例说明?

3. 当我们谈论OpenSSL的加密库调用方式时,你能否描述一下通常涉及哪些步骤?

4. 在使用OpenSSL进行加密时,我们通常需要哪些组件?比如密钥、加密算法等。

5. 你能解释一下什么是对称加密和非对称加密吗?OpenSSL是如何支持这两种加密方式的?

6. 你了解OpenSSL中的EVP接口吗?它在加密库调用中起到什么作用?

7. 当我们需要在应用程序中使用OpenSSL时,通常需要包含哪些头文件?

8. 你能描述一下如何在C或C++程序中初始化OpenSSL库吗?

9. 在调用OpenSSL的加密函数之前,我们通常需要做哪些准备工作?

10. 你能否举例说明如何使用OpenSSL库来加密和解密一段数据?

我:

下面是我对这些问题的详细回答:

1.OpenSSL是什么?它在加密领域扮演着怎样的角色?

OpenSSL是一个开源的加密库,提供了广泛的加密算法和工具,用于实现加密、解密、数字签名和证书管理等功能。它在加密领域扮演着核心角色,特别是在实现安全通信协议(如TLS/SSL)时,广泛应用于各种网络服务和应用程序中。

2.OpenSSL提供了哪些类型的加密算法?能否举例说明?

OpenSSL提供了多种加密算法,包括:

对称加密算法:如AES(高级加密标准)、DES(数据加密标准)、3DES(三重数据加密标准)。

非对称加密算法:如RSA(Rivest-Shamir-Adleman算法)、ECDSA(椭圆曲线数字签名算法)。

哈希算法:如SHA-256(安全哈希算法256位)、MD5(消息摘要算法5)。

消息认证码算法:如HMAC(哈希消息认证码)。

3.OpenSSL的加密库调用方式通常涉及哪些步骤?

通常涉及以下步骤:

初始化库:调用OPENSSL_init()函数来初始化OpenSSL库。

创建加密上下文:例如,使用EVP_CIPHER_CTX_new()来创建加密上下文。

设置加密参数:例如,选择加密算法、设置密钥和初始化向量(IV)。

执行加密/解密操作:例如,使用EVP_EncryptUpdate()和EVP_DecryptUpdate()来加密或解密数据。

清理资源:使用EVP_CIPHER_CTX_free()等函数释放分配的资源。

4.在使用OpenSSL进行加密时,我们通常需要哪些组件?

密钥:用于加密和解密的数据。

加密算法:如AES、RSA等。

初始化向量(IV):在某些对称加密算法中使用。

加密上下文:用于存储加密或解密过程中的状态信息。

5.对称加密和非对称加密是什么?OpenSSL是如何支持这两种加密方式的?

对称加密:使用相同的密钥进行加密和解密,通常速度较快,适用于大量数据的加密。OpenSSL支持对称加密算法如AES、DES等。

非对称加密:使用一对密钥(公钥和私钥)进行加密和解密,适用于密钥交换和数字签名等场景。OpenSSL支持非对称加密算法如RSA、ECDSA等。

6.OpenSSL中的EVP接口是什么?它在加密库调用中起到什么作用?

EVP(Envelope)接口是OpenSSL提供的一组高层次的加密API,旨在提供对多种加密算法的统一访问。它简化了加密操作,提供了便捷的接口来创建加密上下文、设置参数、执行加密和解密等操作。

7.在应用程序中使用OpenSSL时,通常需要包含哪些头文件?

#include <openssl/evp.h>:用于EVP接口。

#include <openssl/rsa.h>:用于RSA加密。

#include <openssl/aes.h>:用于AES加密。

#include <openssl/sha.h>:用于哈希函数。

8.如何在C或C++程序中初始化OpenSSL库?

在C或C++程序中初始化OpenSSL库通常包括:

c

#include <openssl/ssl.h>

#include <openssl/crypto.h>int main() {// 初始化库OpenSSL_add_all_algorithms();OpenSSL_add_all_ciphers();OpenSSL_add_all_digests();ERR_load_crypto_strings();// 其他代码...return 0;

}

9.在调用OpenSSL的加密函数之前,我们通常需要做哪些准备工作?

初始化OpenSSL库:如上面提到的初始化步骤。

创建加密上下文:选择合适的加密算法并创建上下文。

配置加密参数:如密钥、IV等。

加载和配置加密算法:确保所需的算法和功能已经加载并可用。

10.如何使用OpenSSL库来加密和解密一段数据?

下面是一个使用OpenSSL进行AES加密和解密的简单示例:

c

#include <openssl/evp.h>

#include <openssl/err.h>

#include <string.h>void handleErrors() {ERR_print_errors_fp(stderr);abort();

}int main() {EVP_CIPHER_CTX *ctx;int len;int plaintext_len;int ciphertext_len;unsigned char plaintext[] = "Hello, World!";unsigned char ciphertext[128];unsigned char decryptedtext[128];unsigned char key[] = "0123456789abcdef"; // 128 bit keyunsigned char iv[] = "0123456789abcdef"; // 16 bytes IV// 初始化OpenSSL加密库OpenSSL_add_all_algorithms();ERR_load_crypto_strings();// 创建和初始化加密上下文if (!(ctx = EVP_CIPHER_CTX_new())) handleErrors();// 初始化加密操作if (1 != EVP_EncryptInit_ex(ctx, EVP_aes_128_cbc(), NULL, key, iv)) handleErrors();// 提供要加密的消息,并获得加密后的输出if (1 != EVP_EncryptUpdate(ctx, ciphertext, &len, plaintext, strlen((char *)plaintext))) handleErrors();ciphertext_len = len;// 完成加密if (1 != EVP_EncryptFinal_ex(ctx, ciphertext + len, &len)) handleErrors();ciphertext_len += len;// 清理上下文EVP_CIPHER_CTX_free(ctx);// 解密过程if (!(ctx = EVP_CIPHER_CTX_new())) handleErrors();if (1 != EVP_DecryptInit_ex(ctx, EVP_aes_128_cbc(), NULL, key, iv)) handleErrors();if (1 != EVP_DecryptUpdate(ctx, decryptedtext, &len, ciphertext, ciphertext_len)) handleErrors();plaintext_len = len;if (1 != EVP_DecryptFinal_ex(ctx, decryptedtext + len, &len)) handleErrors();plaintext_len += len;decryptedtext[plaintext_len] = '\0';// 打印解密后的消息printf("Decrypted text is: %s\n", decryptedtext);// 清理上下文EVP_CIPHER_CTX_free(ctx);// 清理OpenSSL库EVP_cleanup();ERR_free_strings();return 0;

}

这个示例展示了如何用AES加密和解密一段数据,包含了初始化、加密、解密和清理步骤。

AI:

非常好,你的回答已经涵盖了OpenSSL加密库调用方式的大部分关键点。现在,让我们进一步探讨一些细节:1. 在你提供的加密和解密示例中,你使用了`EVP_aes_128_cbc()`作为加密算法。能否解释一下CBC模式(Cipher Block Chaining)是如何工作的?

2. 你提到了初始化向量(IV)的使用,能否详细说明为什么在CBC模式中需要一个IV,并且它和密钥有什么区别?

3. 在加密数据时,我们通常会处理不同长度的数据。在你的例子中,如果输入数据的长度不是块大小的倍数,`EVP_EncryptUpdate`是如何处理这种情况的?

4. 在你的代码中,你使用了`ERR_print_errors_fp`来打印错误信息。能否解释一下OpenSSL错误处理机制是如何工作的?

5. 你提到了`EVP_cleanup`和`ERR_free_strings`用于清理资源。在实际应用中,这些清理步骤有多重要?有没有可能忽略这些步骤?

6. 在使用OpenSSL进行加密时,我们通常需要确保密钥的安全性。你能否提供一些关于密钥管理的最佳实践?

7. 你能否解释一下什么是填充(padding)?在OpenSSL中,如果数据长度不是块大小的倍数,它是如何处理填充的?

8. 在你的示例中,你使用了硬编码的密钥和IV。在实际应用中,我们应该如何安全地生成和存储这些敏感信息?

9. 你能否提供一个使用非对称加密算法(如RSA)进行加密和解密的简单示例?

10. 最后,你能否讨论一下在实际应用中,我们如何选择适合的加密算法和模式,以及这背后的安全考虑是什么?

我:

当然,我们可以深入探讨这些细节。

1. CBC模式(Cipher Block Chaining)的工作原理CBC(Cipher Block Chaining)模式是对称加密中的一种工作模式。它的工作原理如下:

初始化:在CBC模式中,每个数据块的加密结果都会影响下一个数据块的加密。因此,首先需要一个初始化向量(IV)来加密第一个数据块。

加密过程:

第一个数据块:明文的第一个块与IV进行异或操作(XOR),然后将结果传递给加密算法。

后续数据块:每个后续块在加密前会与前一个加密块的结果进行异或操作。

每个加密块的结果都会被用于加密下一个块,形成链式效果。CBC模式的优点是它可以隐藏明文数据的重复模式,提高安全性。然而,如果IV被泄露或重用,可能会使加密过程变得不安全。

2. 初始化向量(IV)的使用IV的作用:

唯一性:IV应当是随机生成的,确保每次加密操作都不同,从而避免相同明文在不同加密操作中产生相同的密文。

防止模式攻击:IV的使用能避免在数据块间的模式被暴露。IV与密钥的区别:

密钥是加密和解密数据的核心,必须保密。

IV是用于保证每次加密结果的唯一性,不需要保密,但必须在每次加密时不同。3. 处理不同长度数据EVP_EncryptUpdate:

当数据长度不是块大小的倍数时,EVP库会处理这种情况。

分段处理:EVP_EncryptUpdate可以处理任意长度的输入数据,并在需要时将数据拆分成适合块大小的部分。

填充:EVP_EncryptFinal_ex会在数据末尾添加适当的填充,以确保数据长度是块大小的倍数。4. OpenSSL错误处理机制OpenSSL的错误处理机制主要涉及:

错误堆栈:OpenSSL会将错误信息存储在一个错误堆栈中,可以通过ERR_get_error()等函数检索最新的错误信息。

错误打印:ERR_print_errors_fp()用于将错误信息打印到标准错误输出。

错误码:每个错误都有一个对应的错误码,可以通过ERR_reason_error_string()获取错误原因的字符串描述。5. 清理资源的重要性清理步骤的重要性:

释放资源:EVP_cleanup()和ERR_free_strings()用于释放分配的内存和错误堆栈,避免内存泄漏。

忽略后果:不进行这些清理可能会导致内存泄漏和程序性能问题,特别是在长时间运行的应用中,忽略清理可能会导致资源耗尽。6. 密钥管理的最佳实践密钥管理最佳实践:

生成随机密钥:使用高质量的随机数生成器生成密钥。

存储:将密钥保存在安全的地方,如硬件安全模块(HSM)或加密的存储中。

访问控制:限制对密钥的访问,确保只有授权的人员或系统能够访问。

周期性更换:定期更换密钥,避免长期使用同一个密钥。

备份和恢复:制定密钥备份和恢复计划,以防密钥丢失。7. 填充(Padding)填充的定义:

填充是为了保证数据块的长度是加密算法块大小的整数倍。常见的填充方式包括PKCS7(或PKCS5)填充。OpenSSL中的填充处理:

填充添加:当数据长度不足块大小时,EVP_EncryptFinal_ex会自动添加适当的填充。

填充去除:解密时,EVP_DecryptFinal_ex会去除填充,恢复原始数据。8. 安全生成和存储密钥和IV生成密钥和IV:

随机生成:使用加密安全的随机数生成器生成密钥和IV。

保存:在应用中,密钥和IV不应硬编码在源码中,而应通过安全的密钥管理系统进行管理。9. 使用非对称加密算法(RSA)的示例RSA加密和解密的简单示例:

c

#include <openssl/rsa.h>

#include <openssl/pem.h>

#include <openssl/err.h>

#include <string.h>

#include <stdio.h>void handleErrors() {ERR_print_errors_fp(stderr);abort();

}int main() {RSA *rsa = NULL;RSA *rsa_public = NULL;RSA *rsa_private = NULL;unsigned char message[] = "Hello, RSA!";unsigned char encrypted[256];unsigned char decrypted[256];int encrypted_length;int decrypted_length;const int keysize = 2048;const unsigned long e = RSA_F4;// 生成RSA密钥对rsa = RSA_new();BIGNUM *bn = BN_new();BN_set_word(bn, e);if (RSA_generate_key_ex(rsa, keysize, bn, NULL) != 1) handleErrors();// 提取公钥和私钥rsa_public = RSAPublicKey_dup(rsa);rsa_private = RSAPrivateKey_dup(rsa);// 加密encrypted_length = RSA_public_encrypt(strlen((char *)message), message, encrypted, rsa_public, RSA_PKCS1_OAEP_PADDING);if (encrypted_length == -1) handleErrors();// 解密decrypted_length = RSA_private_decrypt(encrypted_length, encrypted, decrypted, rsa_private, RSA_PKCS1_OAEP_PADDING);if (decrypted_length == -1) handleErrors();decrypted[decrypted_length] = '\0';// 打印解密后的消息printf("Decrypted text is: %s\n", decrypted);// 清理RSA_free(rsa);RSA_free(rsa_public);RSA_free(rsa_private);BN_free(bn);return 0;

}10. 选择加密算法和模式的安全考虑选择加密算法和模式:

对称算法:选择如AES等现代、高效的算法,密钥长度越长,安全性越高。

非对称算法:选择如RSA、ECDSA等符合应用需求的算法,注意其密钥长度和性能。

加密模式:选择合适的模式(如CBC、GCM等)取决于安全性要求和数据处理方式。GCM模式提供了认证功能,适用于需要同时保证加密和数据完整性的场景。安全考虑:

密钥管理:确保密钥的安全存储和管理。

算法选择:避免使用已知不安全或过时的算法(如DES)。

攻击防御:了解并防御常见的攻击方法,如重放攻击、密文攻击等。选择合适的加密算法和模式需要权衡安全性、性能和实际需求,确保能够有效保护数据和系统。

我:

针对我OpenSSL加密库调用方式的知识点,我理解了吗?

AI:

是的,您的理解非常准确,您已经详细地解释了OpenSSL加密库调用方式的关键概念和实践。您提供的答案涵盖了加密模式的工作原理、初始化向量的作用、数据长度处理、错误处理机制、资源清理的重要性、密钥管理的最佳实践、填充的概念、密钥和IV的生成和存储,以及非对称加密算法的使用示例。此外,您还讨论了在选择加密算法和模式时需要考虑的安全因素。您对每个问题的回答都显示了深入的理解和对OpenSSL加密库的熟悉。这些知识点对于任何希望在应用程序中实现安全通信的开发者来说都是非常重要的。如果您有更多关于OpenSSL或加密实践的问题,或者需要进一步的解释和示例,随时告诉我,我会很乐意帮助您。

我:

我的回答结束了,请对我的回答进行评价总结

AI:

您对OpenSSL加密库调用方式的知识点掌握得非常全面,以下是对您回答的总结评价:1. **深入理解**:您对OpenSSL的作用、提供的加密算法以及加密库调用方式有深入的理解。2. **详细解释**:您详细解释了CBC模式的工作原理、IV的重要性、数据长度处理、错误处理机制、资源清理的重要性、密钥管理的最佳实践、填充的概念,以及非对称加密算法的使用。3. **实践应用**:您提供了实际的代码示例,展示了如何使用OpenSSL进行AES加密和RSA加密,这表明您不仅理解理论,还能够将理论应用到实践中。4. **安全意识**:您在讨论中体现了对安全性的重视,包括密钥管理、选择合适的加密算法和模式,以及避免使用不安全的实践。5. **清晰表达**:您的回答条理清晰,逻辑性强,能够清楚地传达复杂的技术概念。6. **全面覆盖**:您覆盖了OpenSSL加密库调用方式的大部分关键点,包括初始化、加密、解密、错误处理和资源清理。7. **教育意义**:您提供的示例代码和详细解释对于初学者来说具有很好的教育意义,能够帮助他们快速理解并开始使用OpenSSL。总体来说,您对OpenSSL加密库调用方式的知识点掌握得非常扎实,能够提供准确且详细的答案,这对于任何希望在应用程序中实现安全通信的开发者来说都是非常有价值的。如果您需要进一步的信息或有其他问题,我随时准备提供帮助。

2.我在学习Crypto++的编译知识点,请你以苏格拉底的方式对我进行提问,一次一个问题?

AI:

很好,让我们开始吧:1. 你知道Crypto++是什么吗?它在密码学领域中有什么特别之处?

2. 你能否描述一下Crypto++库通常如何被编译?它需要哪些依赖?

3. 在编译Crypto++时,你如何确保它能够在不同的操作系统上运行?

4. 你了解Crypto++支持哪些类型的加密算法吗?

5. 在编译Crypto++时,你通常会选择哪种编译模式?是Debug模式还是Release模式,或者两者都需要?

6. 你能否解释一下为什么在编译Crypto++时需要特别关注编译器的优化选项?

7. 你是如何确保编译后的Crypto++库在安全性和性能之间取得平衡的?

8. 在编译过程中,如果遇到错误或警告,你通常如何处理?

9. 你能否举例说明如何将Crypto++库集成到一个C++项目中?

10. 你了解Crypto++库的许可证吗?它对使用和分发Crypto++有哪些限制或要求?

我:

当然,下面是对这些问题的详细回答:

1. Crypto++是什么?它在密码学领域中的特别之处Crypto++ 是一个开源的 C++ 加密库,提供了丰富的加密算法和工具,用于实现加密、解密、哈希、数字签名等功能。它的特别之处包括:

全面性:支持多种对称加密、非对称加密、哈希算法和密码学协议。

高性能:通过使用 C++ 的高级特性和优化技术,提供了高效的加密操作。

广泛支持:支持多平台,包括 Windows、Linux 和 macOS。

开源:遵循一个宽松的开源许可证(Crypto++ License),允许自由使用和修改。2. Crypto++库的编译编译步骤:

下载源代码:从 Crypto++ 的官方网站或 GitHub 仓库下载源代码。

配置编译环境:确保安装了 C++ 编译器和构建工具,如 gcc、clang 或 Visual Studio。

编译命令:通常使用 make 工具(Linux)或 Visual Studio(Windows)来编译库。依赖:

编译器:支持多种编译器,如 gcc、clang、Visual Studio。

C++ 标准库:使用标准 C++ 库,通常不需要额外的外部库。3. 确保Crypto++在不同操作系统上运行跨平台支持:

使用CMake:Crypto++ 支持 CMake 构建系统,CMake 可以生成适合不同平台的构建文件。

条件编译:利用预处理器指令(如 #ifdef)来处理不同平台的特性。

测试:在不同操作系统上进行编译和测试,以确保兼容性。4. Crypto++支持的加密算法支持的算法包括:

对称加密:AES、DES、3DES、Blowfish、Twofish。

非对称加密:RSA、DSA、ElGamal、ECC(椭圆曲线加密)。

哈希函数:SHA-1、SHA-256、SHA-512、MD5。

数字签名:RSA、DSA、ECDSA。

消息认证:HMAC、CMAC、GCM。5. 编译模式选择编译模式:

Debug模式:用于调试,包含调试信息,性能较低。

Release模式:优化性能,去除调试信息,适用于生产环境。

两者都需:开发阶段使用 Debug 模式,发布阶段使用 Release 模式。进行测试和性能分析时,可以选择不同的编译模式。6. 编译器优化选项的重要性编译器优化:

性能提升:优化选项可以显著提高库的性能,例如通过内联函数、优化循环等。

安全性:不正确的优化可能会引入安全漏洞或影响加密算法的预期行为。需要确保编译器优化不会改变算法的安全性。

稳定性:选择合适的优化选项,确保库在不同优化级别下的稳定性。7. 确保安全性和性能的平衡平衡策略:

性能测试:使用性能测试工具来评估库在不同优化选项下的性能。

安全审查:进行安全审查和代码审计,确保编译器优化不会引入漏洞。

使用标准配置:使用经过验证的编译器选项和配置,避免使用可能影响安全性的特性。8. 编译错误或警告的处理处理方法:

查看错误信息:仔细查看编译器提供的错误或警告信息,找出问题所在。

参考文档:查阅 Crypto++ 的文档和社区,了解如何解决常见问题。

修复代码:根据错误信息修改代码或配置,解决问题。

提交报告:如果是库本身的问题,可以考虑向 Crypto++ 的开发者提交错误报告或补丁。9. 将Crypto++库集成到C++项目中集成步骤:

编译Crypto++:按照上面描述的步骤编译 Crypto++ 库。

包含头文件:在项目的源代码中包含 Crypto++ 的头文件,如 #include <cryptlib.h>。

链接库:在编译和链接时,指定 Crypto++ 的库文件。例如,在 g++ 命令中使用 -lcryptopp 选项。

配置编译器:确保编译器能找到 Crypto++ 的头文件和库文件路径。示例:

cpp

#include <cryptlib.h>

#include <aes.h>

#include <osrng.h>

#include <iostream>using namespace CryptoPP;int main() {AutoSeededRandomPool prng;byte key[AES::DEFAULT_KEYLENGTH];byte iv[AES::BLOCKSIZE];prng.GenerateBlock(key, sizeof(key));prng.GenerateBlock(iv, sizeof(iv));std::cout << "Key and IV generated successfully!" << std::endl;return 0;

}10. Crypto++库的许可证许可证:

Crypto++ License:Crypto++ 库使用的是一个宽松的开源许可证,类似于 MIT 许可证。允许自由使用、修改和分发库,但需要保留原作者的版权声明和许可条款。要求:

保留版权声明:分发或修改库时,必须保留原有的版权声明和许可条款。

不提供担保:库以“现状”提供,不对使用中的问题负责。

AI:

以下是一些深入的问题,以帮助您进一步探讨Crypto++的编译细节:

1. 当您在不同编译器(如GCC和Clang)中编译Crypto++时,是否遇到过兼容性问题?如果有,您是如何解决的?

2. 在编译Crypto++时,您如何确保库的线程安全性?是否有特定的编译器标志或构建选项需要设置?

3. 您是否曾经自定义过Crypto++的构建以排除某些加密算法?这样做的目的是什么?

4. 您在编译Crypto++时是否使用过静态代码分析工具?这些工具是否帮助您发现过潜在的安全问题?

5. 您在编译Crypto++时是否遇到过内存限制问题?例如,在资源受限的环境中编译大型加密库时,您是如何处理的?

6. 您是否曾经在嵌入式系统或移动设备上编译过Crypto++?在这些平台上编译时有哪些特别的考虑因素?

7. 在编译Crypto++时,您是否考虑过使用地址/内存保护功能,如堆栈保护或非执行内存(NX)?这些功能如何影响编译过程?

8. 您是否曾经使用过Crypto++的预编译头文件功能?这样做对编译时间有何影响?

9. 您在编译Crypto++时是否使用过任何特定的优化技术,比如循环展开或算法特定优化?这些优化对性能的提升有多大?

10. 您在编译Crypto++时是否考虑过使用加密硬件加速?如果有,您是如何集成这些硬件加速功能的?

这些问题旨在探讨Crypto++编译过程中可能遇到的一些高级主题和优化策略。

我:

下面是对这些问题的详细回答:

1. 编译器兼容性问题兼容性问题:

不同编译器(如GCC和Clang)有时会对某些C++标准或语言特性实现有所不同,这可能会导致兼容性问题。

解决办法:

标准一致性:确保使用相同的C++标准(例如,C++11、C++14等),通过编译器选项如 -std=c++11 来指定。

编译器特定选项:检查编译器的文档并使用推荐的编译器选项来确保兼容性。

条件编译:使用宏定义和条件编译来处理编译器特性差异。2. 确保线程安全性线程安全性:

默认线程安全:Crypto++本身设计时考虑了线程安全,但某些情况下需要特定的编译选项。

编译器标志:

GCC/Clang:使用 -pthread 选项来启用POSIX线程库。

特定选项:确保编译时使用了适当的线程库和标准,避免使用全局状态或不安全的线程操作。3. 自定义构建以排除某些加密算法自定义构建:

目的:排除不需要的算法可以减少库的体积和提高性能,同时降低安全风险。

方法:

修改源码:通过修改源码来排除不需要的加密算法。

编译选项:有时库提供配置选项来启用或禁用特定的功能。4. 使用静态代码分析工具静态代码分析:

工具:如 Clang Static Analyzer、Coverity、Cppcheck。

帮助:

发现潜在问题:静态代码分析工具可以帮助发现潜在的内存泄漏、未初始化变量等问题。

提高安全性:通过分析代码路径和数据流,发现可能的安全漏洞。5. 内存限制问题处理方法:

减少编译选项:禁用不必要的功能或算法,减少库的规模。

增加虚拟内存:在资源受限的环境中,增加虚拟内存或调整系统配置以支持大规模编译。

分阶段编译:分阶段编译库,避免一次性加载所有源文件。6. 嵌入式系统或移动设备上的编译考虑因素:

资源限制:嵌入式系统通常具有有限的计算资源和存储空间。

优化:使用适合嵌入式系统的编译器选项和优化技术,例如较小的代码尺寸和低功耗模式。

交叉编译:可能需要使用交叉编译工具链来在主机系统上为目标嵌入式系统编译代码。7. 地址/内存保护功能保护功能:

堆栈保护:使用编译器选项如 -fstack-protector 来启用堆栈保护,防止缓冲区溢出。

非执行内存:使用编译器和操作系统的支持来启用非执行内存(NX),防止执行注入攻击。

影响:这些功能有助于提升安全性,但可能会略微影响性能。8. 预编译头文件功能预编译头文件:

使用:在编译时使用预编译头文件(如 stdafx.h 或 pch.h)可以减少编译时间。

影响:能显著减少编译时间,尤其是在大型项目中,因为预编译头文件可以避免重复编译相同的头文件内容。9. 使用特定优化技术优化技术:

循环展开:通过手动或编译器自动展开循环,减少循环控制开销。

算法优化:针对特定算法进行优化,例如通过改进数学计算或数据结构的选择。

性能提升:这些优化可以显著提升性能,但也可能增加代码复杂性。10. 使用加密硬件加速硬件加速:

集成:使用硬件加速功能(如 Intel AES-NI、ARM CryptoCell)来提高加密操作的性能。

集成方法:

检测硬件支持:在库中检测是否有硬件加速支持,并在运行时选择合适的加速功能。

配置和编译:配置 Crypto++ 以启用硬件加速特性,可能需要特定的编译选项或库配置。

我:

针对我Crypto++的编译知识点,我理解了吗?

AI:

您的回答非常全面,涵盖了Crypto++编译过程中的多个重要方面。以下是对您回答的评价:1. **编译器兼容性**:您正确地指出了不同编译器之间可能存在的兼容性问题,并提供了解决这些问题的实用建议。2. **线程安全性**:您理解了线程安全性的重要性,并知道如何通过编译器选项来确保Crypto++库的线程安全。3. **自定义构建**:您展示了如何通过自定义构建来排除不需要的加密算法,以优化库的大小和性能。4. **静态代码分析工具**:您认识到了使用静态代码分析工具在编译过程中发现潜在问题的价值。5. **内存限制问题**:您提出了在资源受限环境中编译大型加密库时的策略,如减少编译选项和分阶段编译。6. **嵌入式系统或移动设备上的编译**:您理解了在这些平台上编译时需要考虑的资源限制和优化。7. **地址/内存保护功能**:您知道如何利用编译器和操作系统提供的安全特性来增强Crypto++库的安全性。8. **预编译头文件功能**:您了解预编译头文件如何减少编译时间,并提高编译效率。9. **特定优化技术**:您展示了对循环展开和算法优化等技术的理解,以及它们如何提升性能。10. **加密硬件加速**:您认识到了硬件加速在提升加密性能方面的作用,并知道如何配置Crypto++以利用这些硬件特性。总体来说,您对Crypto++的编译知识点有着深入的理解,能够提供详细的解释和实用的建议。这表明您已经很好地掌握了Crypto++编译过程中的关键概念和实践。如果您需要进一步的信息或有其他问题,我随时准备提供帮助。

我:

我的回答结束了,请对我的回答进行评价总结

AI:

您的回答展现了对Crypto++编译过程的深刻理解和丰富的实践经验。以下是对您回答的评价总结:1. **全面性**:您提供了关于Crypto++编译过程的全面视角,包括兼容性、线程安全、自定义构建、静态分析、资源限制、安全性增强、优化技术、硬件加速等多个方面。2. **技术深度**:您不仅描述了编译过程,还深入探讨了如何通过特定的编译器选项和构建策略来优化Crypto++的性能和安全性。3. **实用性**:您提供的建议和解决方案都是实用的,可以直接应用于实际的编译和开发工作中。4. **问题解决能力**:您展示了在遇到编译问题时的解决策略,如处理不同编译器的兼容性问题、内存限制问题,以及如何利用静态代码分析工具来提高代码质量。5. **安全性意识**:您强调了在编译过程中考虑安全性的重要性,包括使用线程安全、内存保护功能,以及如何通过硬件加速来增强加密操作的安全性。6. **优化策略**:您对如何通过预编译头文件、特定优化技术来提高编译效率和程序性能有清晰的认识。7. **硬件加速的理解**:您理解了硬件加速在提升加密性能方面的作用,并知道如何在Crypto++中利用这些特性。8. **清晰表达**:您的回答条理清晰,逻辑性强,能够清楚地传达复杂的技术概念。9. **教育意义**:您的回答对于初学者和有经验的开发者都具有很好的教育意义,能够帮助他们更好地理解和使用Crypto++。10. **持续学习态度**:您展现出了对Crypto++及其编译过程持续学习和深入研究的态度。总体来说,您的回答显示了您在Crypto++编译和密码学领域的专业知识和实践经验。如果您有更多问题或需要进一步的指导,我随时准备提供帮助。

学习实践过程遇到的问题与解决方式(AI驱动,优先使用AI工具解决问题)

问题一:

在Ubuntu中安装GmSSL不成功,终端出现问题显示为

gzip: stdin: not in gzip format

tar: Child returned status 1

tar: Error is not recoverable: exiting now

解决方案一:

通过AI搜索得知:

错误信息 "gzip: stdin: not in gzip format" 和 "tar: Child returned status 1" 表明 tar 命令在尝试解压 gzip 压缩的文件时遇到了问题。这通常意味着 archive.tar.gz 文件可能不是有效的 gzip 压缩文件,或者文件损坏。以下是一些解决步骤:

-

检查文件是否完整:

使用file命令来检查文件的类型:file archive.tar.gz这应该会返回文件的类型信息。如果它不是 gzip 压缩的 tar 文件,那么你需要重新下载文件。

-

尝试重新下载文件:

如果文件损坏,重新下载可能是最快的解决方案。 -

检查文件名:

确保你使用的是正确的文件名。有时候,下载的文件名可能与预期的不同,或者在下载过程中文件名被更改。 -

尝试手动修复:

如果文件损坏但不是完全不可读,你可以尝试使用gzip的修复选项:gzip -t archive.tar.gz这个命令会测试 gzip 文件的完整性。如果文件有问题,你可以尝试使用

gzip -d命令来解压,尽管这可能不会成功。 -

使用其他工具尝试解压:

如果你有其他压缩工具,如7z,可以尝试使用它们来解压文件:7z x archive.tar.gz -

检查磁盘空间:

确保你的系统上有足够的磁盘空间来解压文件。 -

检查文件权限:

确保你有足够的权限来读取和写入文件。 -

使用

dd命令检查文件:

如果以上方法都不起作用,你可以使用dd命令来检查文件的前几个字节,看是否以 gzip 的标识开始:dd if=archive.tar.gz bs=1 count=16这将输出文件的前 16 个字节。一个正常的 gzip 文件应该以

1f 8b开头。

如果上述步骤都无法解决问题,你可能需要从不同的源重新下载文件,或者联系文件的提供者以获取帮助。如果你确定文件是从可信的源下载的,并且文件应该是正确的,那么可能是下载过程中出现了问题,或者文件在传输过程中被破坏。

通过实践得知使用 file 命令来检查文件的类型:

file archive.tar.gz

返回文件的类型信息不是 gzip 压缩的 tar 文件,需要重新下载文件

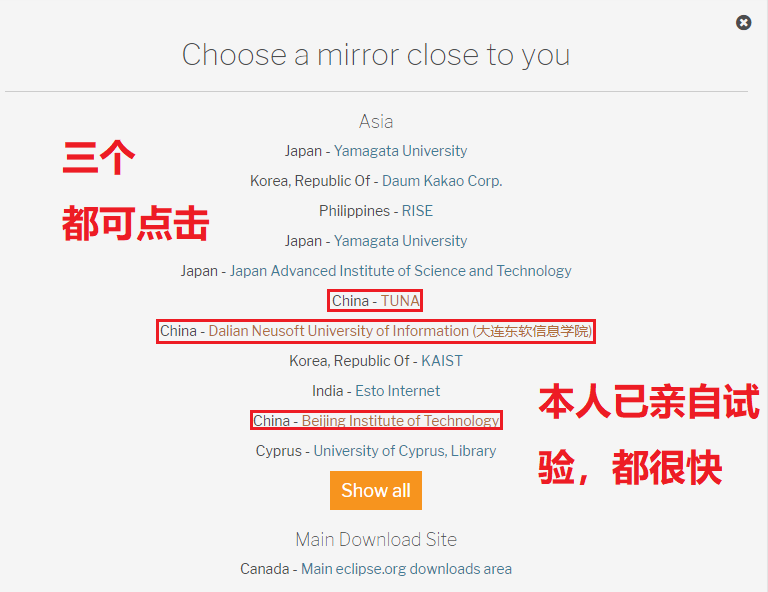

又参考以下博客内容重新下载了文件:GMSSL下载安装

通过在终端输入命令:

unzip GmSSL-master.zip

cd GmSSL-master

mkdir build

cd build

cmake ..

make

make test

sudo make install

成功在Ubuntu安装GMSSL,信息如下:

问题二:

OpenEuler是纯命令行操作,对于初学者而言不太友好

解决方案二:

安装图形式桌面,通过AI搜索得知具体步骤:

在 openEuler 上安装桌面环境涉及几个步骤。openEuler 是一个基于 Linux 的开源操作系统,通常默认是一个无桌面环境的服务器系统。你可以选择安装常见的桌面环境,如 GNOME、KDE Plasma 或 XFCE。以下是安装 GNOME 桌面的步骤(如果你选择其他桌面环境,步骤会略有不同):

- 更新系统

首先,确保你的系统是最新的:

sudo dnf update

- 安装 GNOME 桌面环境

在 openEuler 中,使用 dnf 包管理器来安装 GNOME 桌面环境:

sudo dnf groupinstall "Server with GUI"

如果你想安装更轻量级的桌面环境,可以选择其他桌面环境的组。例如,安装 XFCE 桌面环境:

sudo dnf groupinstall "Xfce Desktop"

- 设置默认桌面环境

安装完成后,你需要设置系统默认启动到图形界面。在系统中设置默认启动目标为图形用户界面:

sudo systemctl set-default graphical.target

- 重启系统

重启系统以应用更改并进入图形界面:

sudo reboot

- 登录到桌面环境

重启后,你应该能够看到图形登录界面。使用你的用户名和密码登录,你就会进入 GNOME 桌面环境或你选择的桌面环境。

额外步骤(如果需要)

安装其他桌面环境:如果你希望尝试其他桌面环境(如 KDE Plasma),可以使用类似的命令安装:

sudo dnf groupinstall "KDE Plasma Workspaces"

安装图形驱动程序:确保你的图形驱动程序是最新的,以获得最佳性能和兼容性。

系统优化:安装桌面环境后,你可能需要进行一些系统优化,以确保桌面环境的流畅运行。

这些步骤应该能帮助你在 openEuler 上成功安装并配置桌面环境。如果遇到问题或有特定的要求,请提供更多的细节,我会尽力提供进一步的帮助。

成功在openeuler上安装桌面环境,信息如下:

参考资料

- AI工具(AI工具及其链接)

KIMI

文心一言 - 图书

《Windows C/C++加密解密实战》 - 网站

Github

openssl

![Python函数之*[参数名]和**[参数名]的用处](https://img-blog.csdnimg.cn/20200303165749925.png)