试验一下博客园的基础功能,顺便把学校战队招新赛的Wp传一下,

alpaca_search:

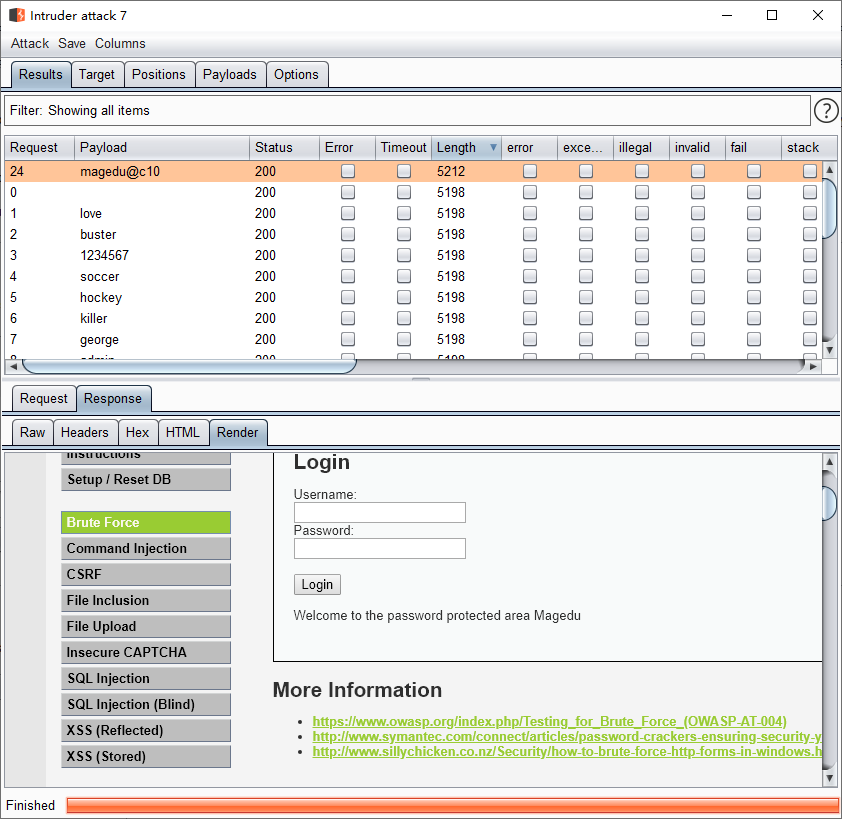

直接burp爆破把密码搞出来,在burp多抓几次包会在正确的包里发现一个新的cookie名count,count记录了正确的值

,然后把它改成999再多发几次包,发到正确的那一个后就拿到了flag

RCE_ME!!!

题目直接说明了是RCE,根据ctfhub学到的经验进行代码审计,显然是通过GET方式传cmd这个参数来利用漏洞,而且eval这个函数没有被ban掉,第一个

preg_match('/data://|filter://|php://|phar://|zip:///i正则表达式基本不用管,第二个if(';' === preg_replace('/[a-z,_]+((?R)?)/', NULL, $cmd))说明是个无参数RCE(说实话这个无参数RCE看了半天才搞懂),大概就是只能用函数来利用漏洞,继续审计第三个正则,发现应该被ban的defined被写成了dfined,很明显突破口在这了,传入var_dump(current(get_defined_vars()));发现给了string(38) "var_dump(current(get_defined_vars()));" },说明可以执行shell的命令,最后用eval(end(current(get_defined_vars())));&shell=phpinfo();把phpinfo()打开,用Ctrl +F打开搜索框,输入flag就找到了,想学习无参数RCE的推荐去https://blog.csdn.net/Manuffer/article/details/120738755看看

传张图片试试

School New Competition WP

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.hqwc.cn/news/808676.html

如若内容造成侵权/违法违规/事实不符,请联系编程知识网进行投诉反馈email:809451989@qq.com,一经查实,立即删除!相关文章

pytorch环境安装

pytorch环境安装

1.基础安装

首先安装anaconda打开,进入base,输入命令,这里-n后跟的是环境名字,再往后是python版本,不要太高

conda create -n pytorch python=3.8安装的时候有按y的就按y

创建成功后使用下面命令进入创建的环境

conda activate pytorch2.安装需要的库

pip…

[Trick] 格路记数 - 反射容斥

Perface

模拟赛不会被冲烂了。

Problem I

从 \((0,0)\) 到 \((n,m)\) 方案数。

解法:

\(C(n+m,m)\)。

Problem II

从 \((0,0)\) 到 \((n,m)\) 方案,但是不能经过 \(y=x+b\) 的直线。

解法:

考虑映射法。

以一条路径第一次碰到直线的位置为起点,之后所有的路线和 \(y=x+b\) …

Burp功能 细解析

情境

第六周的培训甚是有趣, 更加详细的介绍了Burp工具的功能和使用细节. 虽然很有趣, 但是我学得很慢, 练习达到熟练掌握还需要练习.

以下是第五次培训的练习题 以及我的解答. 最后一题手生, 一开始没做出来.1、安装burp,分别在本机上实现全局代理和局部代理,提供设置过程的…

高级语言程序设计第二次作业(102400106刘鑫语)

这个作业属于课程:https://edu.cnblogs.com/campus/fzu/2024C/

作业要求:https://edu.cnblogs.com/campus/fzu/2024C/homework/13282

学号:102400106

姓名:刘鑫语

程序清单

最初都很顺利

3.1

3.2

3.3

3.4

3.5

3.6

出现了问题但一直没能解决,回宿舍后试着改成c99

依然报错,…

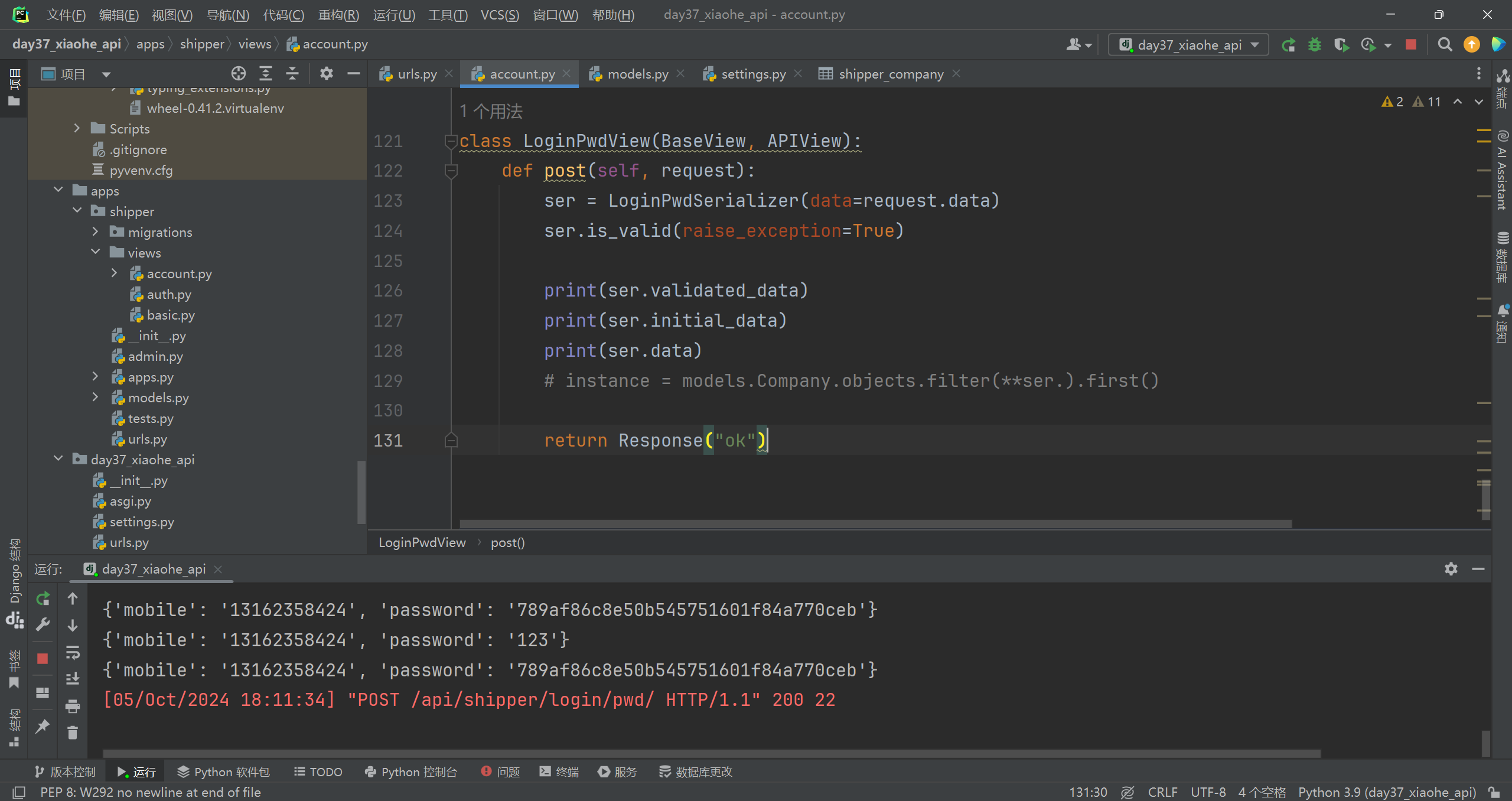

序列化器ser.validated_data、ser.initial_data、ser.data

class LoginPwdSerializer(serializers.Serializer):mobile = serializers.CharField(required=True, validators=[RegexValidator(r"\d{11}", message="格式错误")])password = serializers.CharField(required=True)def validate_mobile(self, value):ex…

12-网络安全审计技术原理与应用

12.1 概述

1)概念

:指对网络信息系统的安全相关活动信息进行获取、记录、存储、分析和利用的工作。

作用:在于建立“事后”安全保障措施,保存网络安全事件及行为信息,为网络安全事件分析提供线索及证据,以便于发现潜在的网络安全威胁行为,开展网络安全风险分析及管理。

…

林史语其十(101-111)【下半更新】

12345鉴于收集素材与发布素材之间有一定延迟,此后林史一章分两次更新

先把存的旧东西发一下

#101故事源于 joke3579 学长博客里一份证明,涉及到求不定积分的

如果你不知道啥是不定积分,你只需要知道它是导数逆运算就行了

学长博客里写的是 :\(A\) 求导后等于 \(B\)

HDK:\(…

林史语其十(101-110)【下半更新】

12345鉴于收集素材与发布素材之间有一定延迟,此后林史一章分两次更新

先把存的旧东西发一下

#101故事源于 joke3579 学长博客里一份证明,涉及到求不定积分的

如果你不知道啥是不定积分,你只需要知道它是导数逆运算就行了

学长博客里写的是 :\(A\) 求导后等于 \(B\)

HDK:\(…

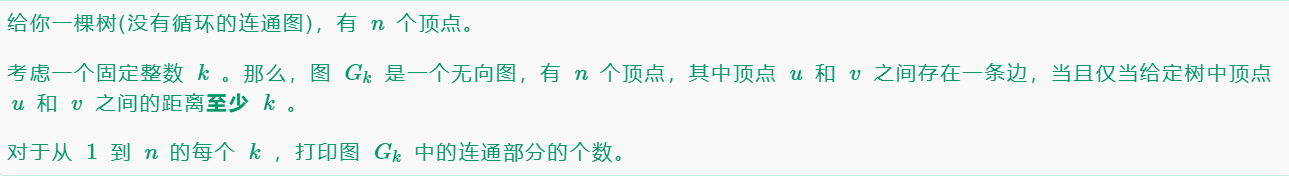

CF 1805 D. A Wide, Wide Graph (*1800) 思维 + 树的直径

CF 1805 D. A Wide, Wide Graph (*1800) 思维 + 树的直径

题目链接

题意:思路:

若当前点到最远的点的距离 \(< k\) , 说明 \(x\) 自己成为一个联通块。

并且我们知道距离任意一点最远的点一定是树直径的一个端点。

反之,则与直径端点在同一个联通块。

所以一个点要么独立…

Windows应急响应-Auto病毒

Windows—Auto病毒应急思路分享。目录应急背景分析样本开启监控感染病毒查看监控分析病毒行为autorun.inf分析2.异常连接3.进程排查4.启动项排查查杀1.先删掉autorun.inf文件2.使用xuetr杀掉进程3.启动项删除重启排查入侵排查正常流程

应急背景

运维人员准备通过windows共享文档…

帝国cms后台admin帐号密码忘记的处理方法

5.1 至 7.0 版本登录 phpMyAdmin访问 http://yourdomain.com/phpmyadmin。

输入数据库用户名和密码登录。选择帝国CMS 安装所在的数据库在 phpMyAdmin 主界面中,找到并选择帝国CMS 使用的数据库。找到 phome_enewsuser 表在数据库中找到名为 phome_enewsuser 的表。

单击该表以…

![[Trick] 格路记数 - 反射容斥](https://img2024.cnblogs.com/blog/3258776/202410/3258776-20241005192414736-1855623609.png)