哈希函数与数据完整性:保护猫咪世界的小鱼干 (^=◕ᴥ◕=^)

在数字世界中,我们总是希望确保传输和存储的数据没有被篡改,就像猫咪们想保护它们珍贵的小鱼干不被“偷吃”一样。为此,哈希函数(Hash Functions)成为了一个强大而可靠的工具。哈希函数能生成独特的数据“指纹”,用以验证数据的完整性,确保无论数据走了多远,仍然保持原样。

今天我们就来探索哈希函数是如何工作的,以及它们在猫咪世界中如何帮助保护小鱼干的完整性!

1. 什么是哈希函数? (=ΦωΦ=)

哈希函数是一种将任意长度的输入数据转换为固定长度输出(称为哈希值或散列值)的算法。无论输入数据有多大,生成的哈希值总是固定长度的,而且一旦输入有任何细微变化,生成的哈希值就会完全不同。这就像猫咪小花给每块鱼干贴上一个独特的标签,只要鱼干被动了,标签就会发生变化,小花马上就能知道。

哈希函数的关键特性:

- 固定长度输出:不论输入数据有多长,输出的哈希值总是固定长度。例如,SHA-256的输出长度总是256位。

- 唯一性:相同输入数据必然生成相同的哈希值,不同输入会产生完全不同的哈希值(理论上不存在冲突)。

- 不可逆性:通过哈希值无法逆推出原始数据,保证了数据的隐私性。

- 敏感性:即使输入发生细微变化,哈希值也会产生显著差异。

这种“标签”制度确保了小鱼干不会在运输中被偷吃或掉包,是猫咪们保护数据的可靠方法。

2. 哈希函数的工作原理:猫咪的“标签”生成器 (ΦзΦ)

为了更直观地理解哈希函数的工作原理,让我们把数据想象成一块块美味的小鱼干。每当猫咪们想要安全存放或分享小鱼干时,都会先通过哈希函数生成一个独特的“标签”,这个标签就像是鱼干的“指纹”,帮助猫咪确认鱼干的完整性。

假设小花要传递一块鱼干给另一只猫咪,她会按照以下步骤操作:

- 生成标签:小花用哈希函数对鱼干数据进行处理,生成一串固定长度的哈希值,作为鱼干的“标签”。

- 发送鱼干和标签:小花把鱼干和标签一起送给接收的猫咪。

- 验证完整性:接收猫咪在收到鱼干后,同样用哈希函数生成鱼干的标签,然后与小花提供的标签进行对比。

- 确认是否完整:如果两个标签相同,猫咪就能确定鱼干没有被篡改;如果不同,说明传输过程中鱼干发生了变化。

这种方式能确保无论鱼干被带到多远的地方,猫咪们都能知道鱼干是否保持了原样。

3. 常见的哈希函数算法:猫咪们的标签工厂 (=ↀωↀ=)

在哈希算法中,MD5和SHA系列是最常见的两种。我们来了解一下它们各自的特点和适用场景。

MD5:过时的小猫咪标签

MD5(Message Digest Algorithm 5)曾是非常流行的哈希算法。它的输出长度为128位,能生成相对较短的标签。由于安全性较低,现在已不推荐用于需要高安全性的场合。

- 特点:速度快,计算量小,输出128位的哈希值。

- 缺点:易受碰撞攻击,容易产生冲突。如今不再适合高安全性需求的应用。

举个例子,如果猫咪们用MD5生成鱼干标签,其他猫咪可能会很容易地制造出同样的标签欺骗小花。所以,猫咪们现在会更倾向于使用更安全的哈希算法。

SHA-256:猫咪世界的加密标签

SHA-256属于SHA-2系列算法,输出长度为256位,比MD5更安全。它不仅在数据完整性保护方面表现优异,还广泛用于密码学应用中。

- 特点:安全性高,碰撞概率低,输出256位的哈希值。

- 应用:数字签名、文件校验、区块链等安全性要求较高的场景。

如果小花用SHA-256生成鱼干的标签,即使其他猫咪知道标签内容,他们也无法制造相同标签或篡改鱼干。这让小花的鱼干更安全,标签也更难以伪造。

SM3:中国标准的哈希算法

SM3是中国国家密码管理局发布的哈希标准,设计用于满足本地系统的高安全性需求。SM3的输出长度为256位,类似于SHA-256。

- 特点:符合中国标准,安全性高。

- 应用:广泛应用于中国的政府、金融等领域的安全数据保护。

4. 哈希函数在数据完整性中的应用:猫咪的小鱼干守护者 (ΦωΦ)

哈希函数被广泛用于数据完整性验证、数字签名和认证系统中。以下是哈希函数的几个重要应用场景:

文件完整性验证

当猫咪们在互联网上传输鱼干时,可以用哈希函数生成文件的“标签”,然后对比接收文件的哈希值。如果标签一致,说明文件未被篡改。

密码存储

在猫咪世界中,每只猫咪都有自己的“鱼干密码”。为了保护这些密码,猫咪们不会直接存储密码,而是存储其哈希值。即使数据库被偷窃,窃贼也无法直接获得密码。

数字签名

通过哈希函数,猫咪们可以为一段信息生成一个哈希值,并使用非对称加密中的私钥进行签名。接收方可以验证签名的真实性,确保信息来自正确的猫咪,并且没有被篡改。

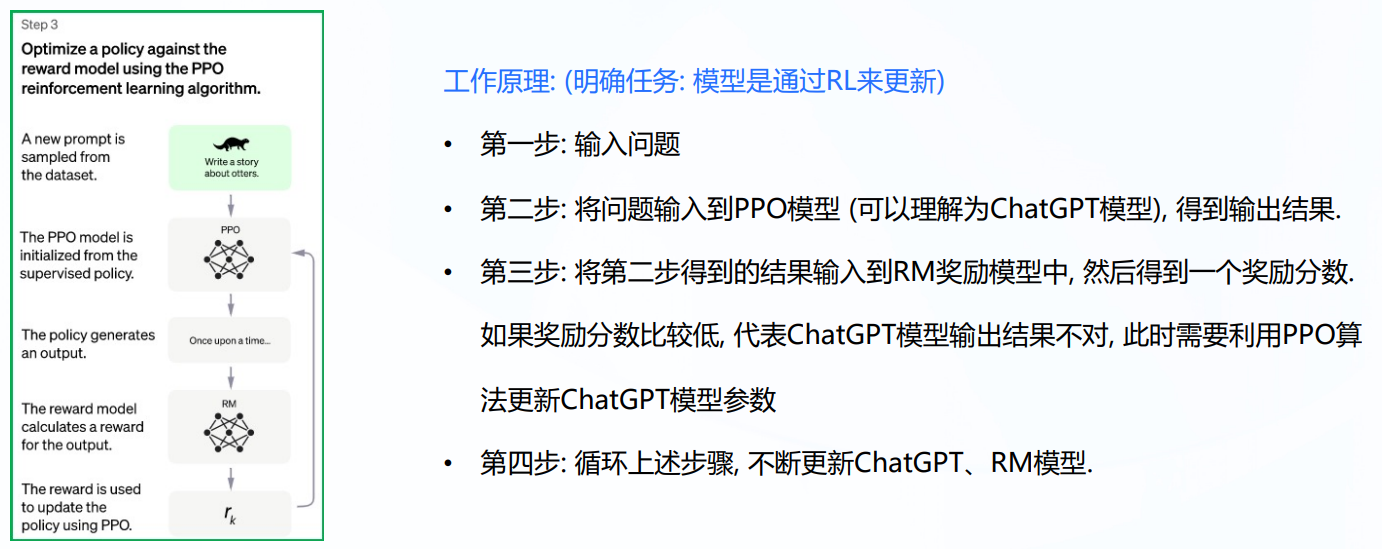

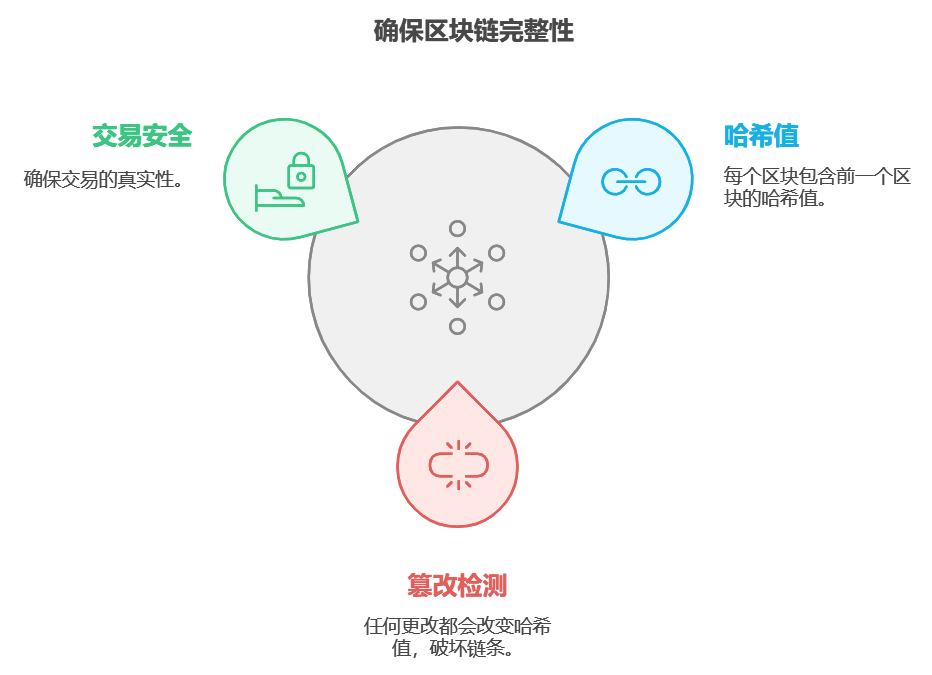

区块链

在区块链技术中,每个区块都包含前一个区块的哈希值,这样形成链式结构。如果一个区块的数据被篡改,其哈希值也会变化,整个链条的完整性都会被破坏。这样即便在猫咪世界中,小花的每一笔“鱼干交易”记录都能保证真实有效,不会轻易被伪造。

5. 总结:哈希函数,猫咪世界的安全守护者 (=-ω-=)

哈希函数通过生成独特的“标签”帮助猫咪们在数字世界中保护数据完整性,不论是小鱼干的清单,还是猫咪们的密码。它们不仅可以有效验证数据的完整性,还为现代密码学和数据安全奠定了基础。

希望通过这篇博客,你对哈希函数和数据完整性有了更清晰的了解。未来,我们还会可能继续深入探索更多加密技术,帮助猫咪们守护它们的宝藏鱼干!