六安市第二届网络安全大赛复现

misc

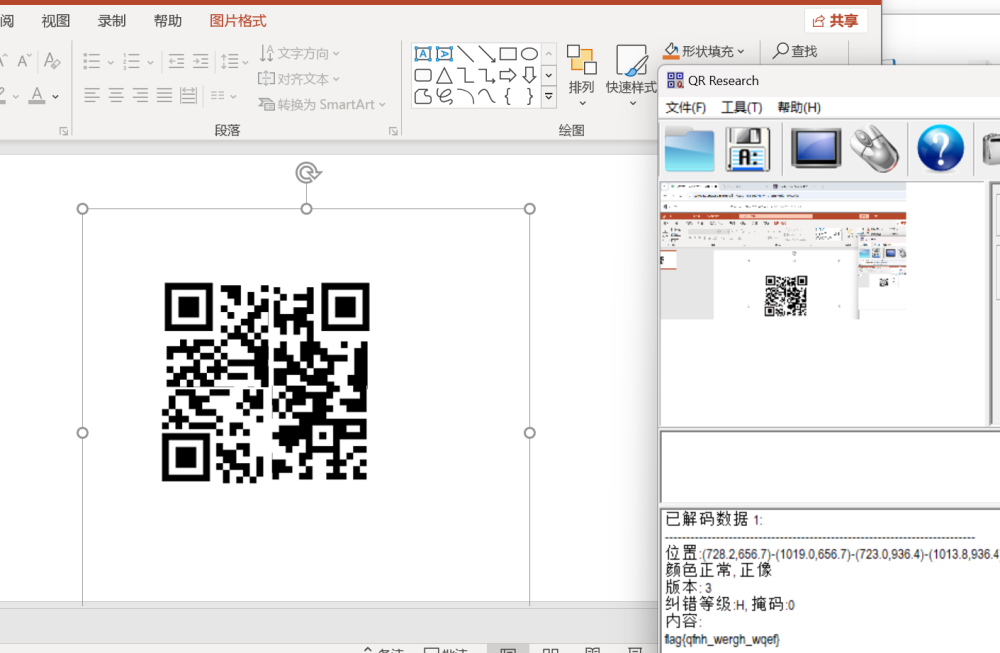

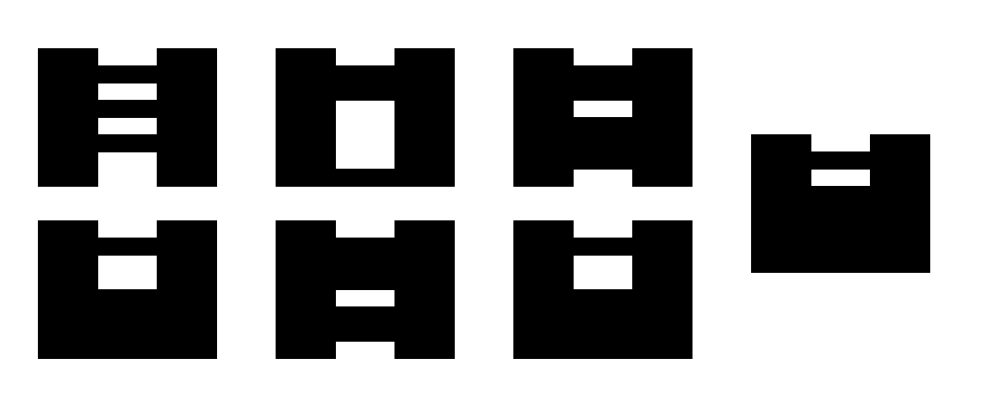

听说你也喜欢俄罗斯方块?

ppt拼接之后

缺三个角补上

flag{qfnh_wergh_wqef}

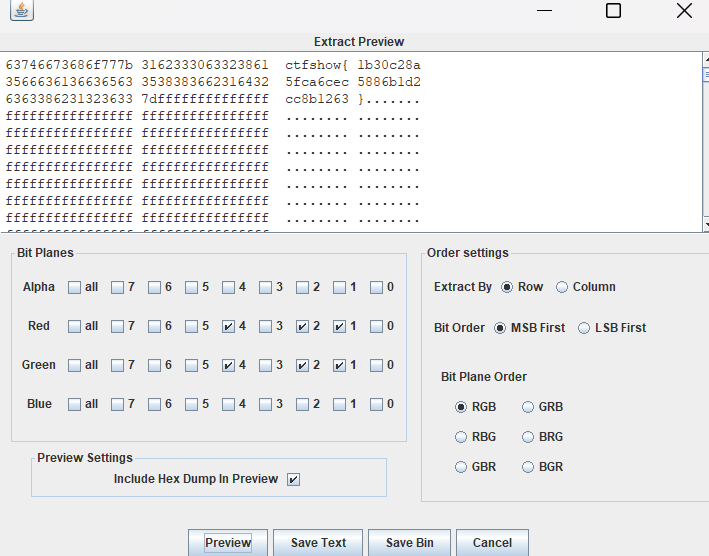

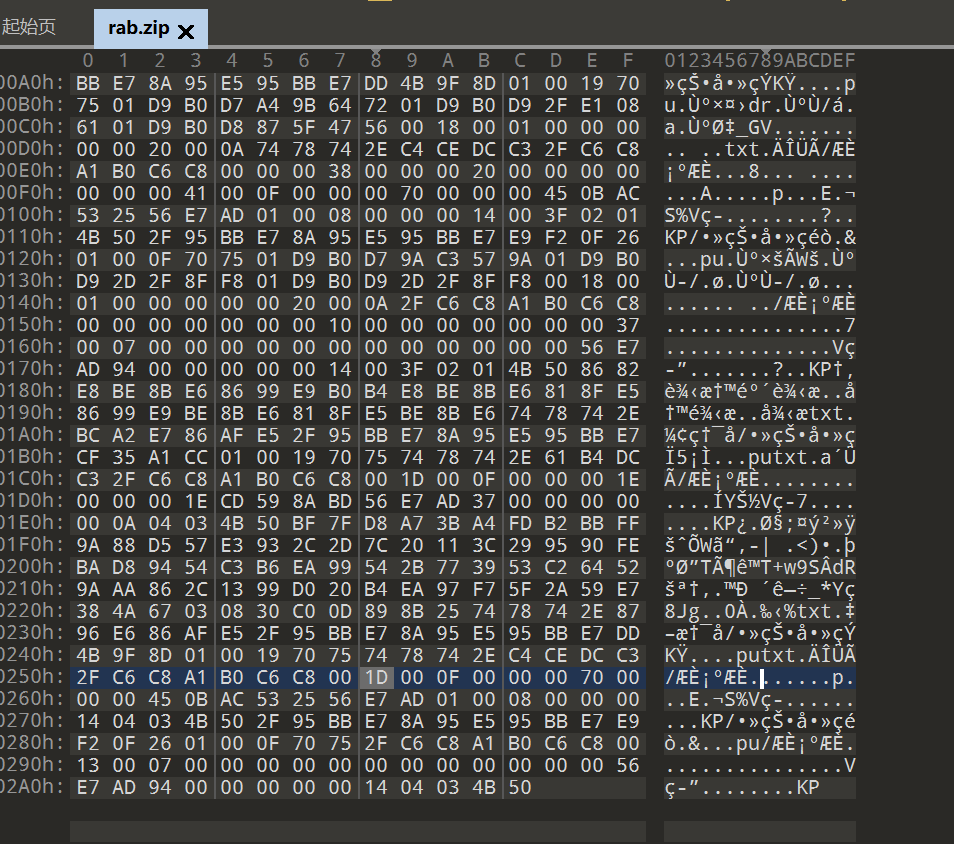

流量分析

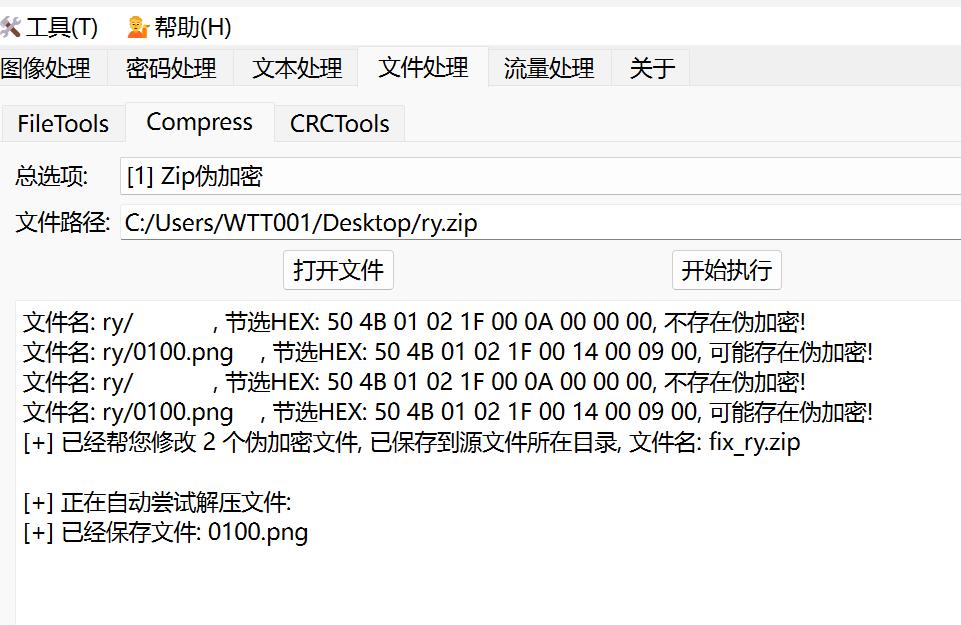

流量包分离出来一个压缩包

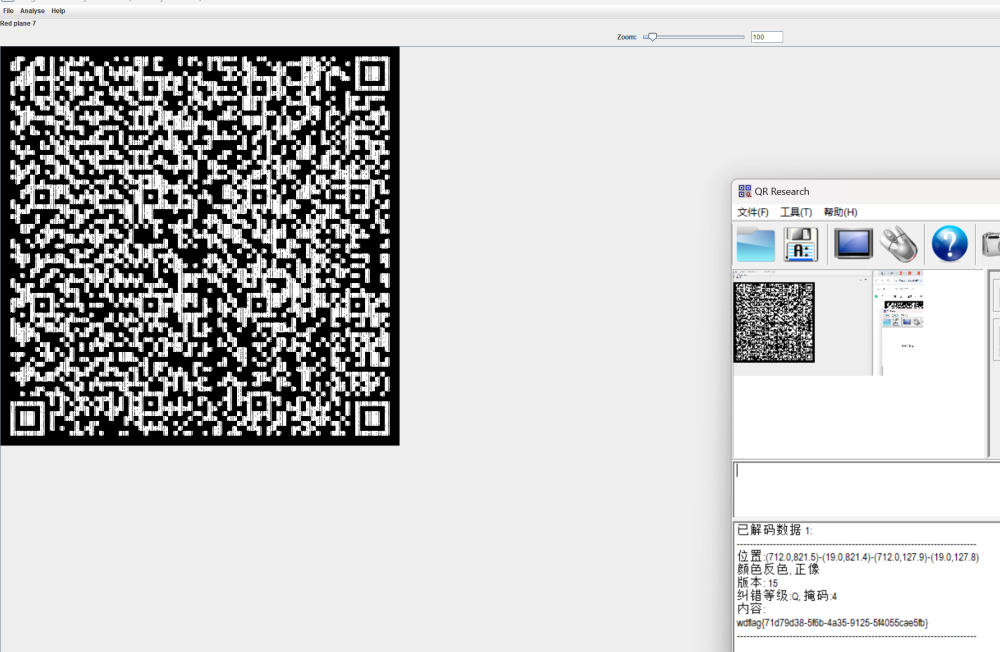

出来一张图片

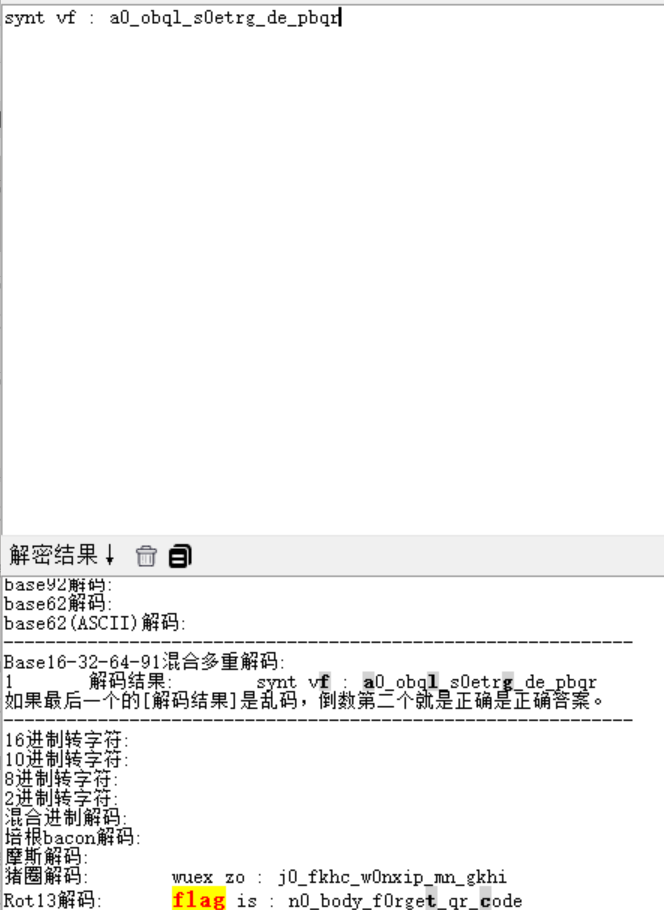

101010

1000

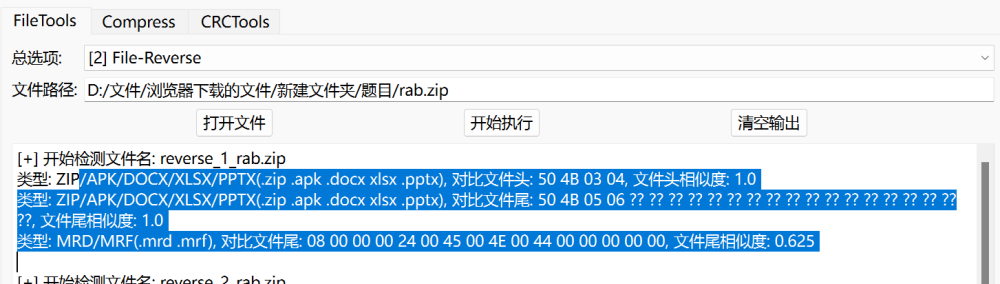

rab

反的压缩包

转一下

密码:拾叁拾陆叁拾贰陆拾肆

密文:4p4n575851324332474r324753574o594n5n5746514q53324r4252464s3344544q564p445334444447453458535952544o4934513q3q3q3q

13

16

32

64

rot13

16进制

base32

base64

解得

flag{base_family_is_rot}

黑色代表0白色代表1

黑色代表0白色代表1

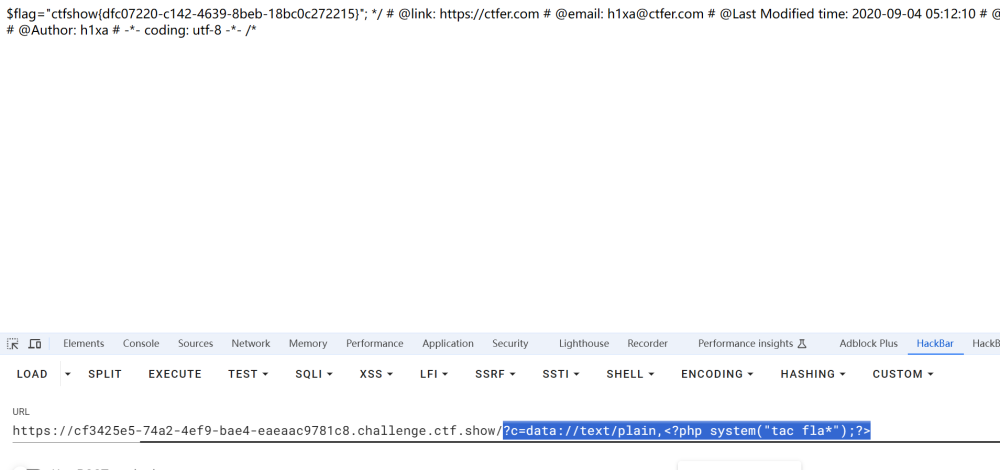

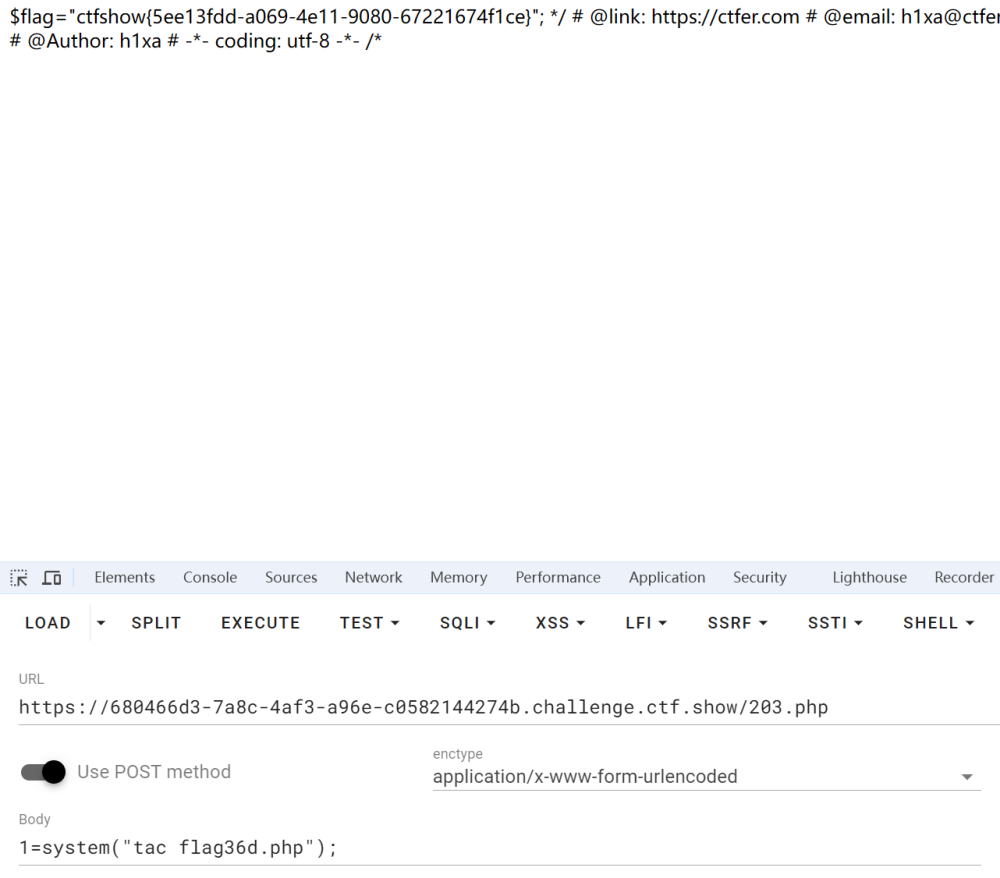

![[BSidesCF 2020]Had a bad day 1](https://img2023.cnblogs.com/blog/3554714/202411/3554714-20241117100213832-2067735434.png)