摘要

本文详细介绍了一个基于大语言模型(LLM)的智能运维 Agent 系统的设计与实现。该系统采用多 Agent 协同的架构,通过事件驱动的方式实现了自动化运维流程。系统集成了先进的 AI 能力,能够实现故障自动诊断、预测性维护、知识沉淀等核心功能。

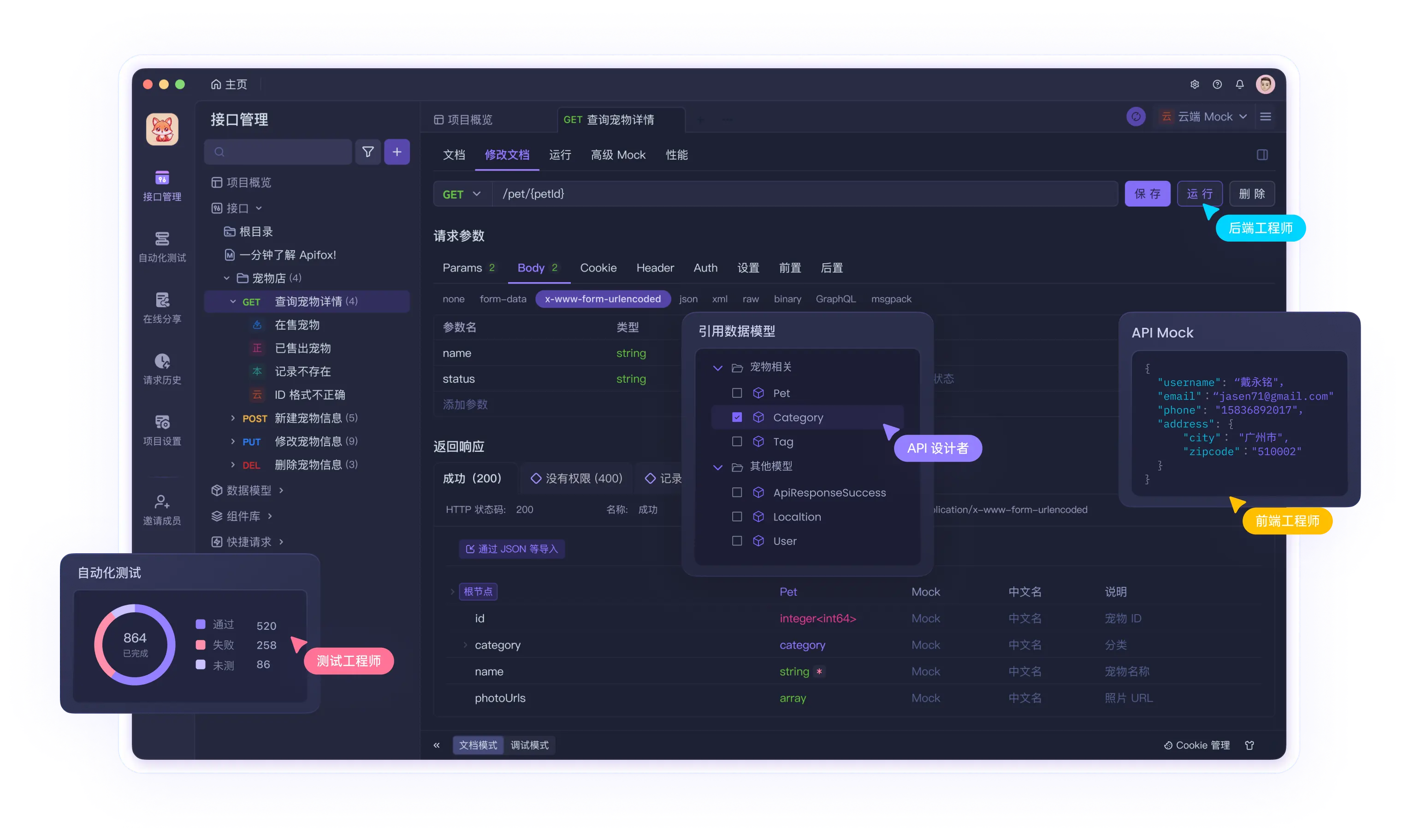

一、运维 Agent 架构设计

在设计智能运维 Agent 系统时,我们采用了模块化和事件驱动的架构思想,将复杂的运维场景分解为多个独立的能力域,并通过消息总线实现各组件的解耦和协同。

1.1 Agent 能力矩阵

在设计之初,我们将运维场景分解为五个核心能力域,每个域由专门的 Agent 负责:

| Agent 类型 | 核心能力 | 主要职责 |

|---|---|---|

| 监控分析 Agent | 数据采集、异常检测 | 负责系统指标采集、告警产生和初步分析 |

| 故障诊断 Agent | 根因分析、方案推荐 | 进行多维度故障诊断,输出解决方案 |

| 执行操作 Agent | 自动化修复、资源管理 | 执行修复操作,管理系统资源 |

| 决策协调 Agent | 任务编排、风险控制 | 协调多个 Agent 行为,控制执行风险 |

| 知识管理 Agent | 知识库维护、经验沉淀 | 管理运维知识,支持经验复用 |

每个 Agent 都具有明确的职责边界和能力定义,通过标准化的接口进行交互。这种设计既保证了单个 Agent 的独立性和可维护性,又能够通过协作实现复杂的运维场景。

1.2 系统架构设计

整体系统采用事件驱动的微服务架构,核心组件包括:

核心组件说明:

-

消息总线:基于 Kafka 实现的事件流处理系统,负责 Agent 间的消息传递和事件流转,确保系统各组件间的解耦和可扩展性。

-

Agent 调度器:负责 Agent 生命周期管理和任务分发,包括 Agent 的创建、销毁、负载均衡等核心功能,确保系统资源的高效利用。

-

LLM 服务:提供智能分析和决策能力,集成了大语言模型,为各个 Agent 提供自然语言理解、知识推理等AI能力支持。

-

知识库:基于向量数据库实现的运维知识存储,存储历史案例、最佳实践等运维知识,支持相似案例检索和知识复用。

-

执行引擎:对接 Kubernetes 等基础设施的操作接口,负责将 Agent 的决策转化为实际的运维操作,并确保执行的安全性和可控性。

1.3 技术栈选型

系统的技术栈选型基于以下几个层面:

-

基础设施层

- 容器编排:选用 Kubernetes 作为容器编排平台,提供强大的容器管理和服务编排能力

- 消息队列:采用 Kafka 实现可靠的事件流处理

- 数据存储:使用 MongoDB 存储运维数据,Redis 提供高性能缓存支持

-

Agent 框架层

- 开发语言:选用 Python 3.10+ 作为主要开发语言,利用其丰富的生态系统

- Agent 框架:采用 LangChain 作为 Agent 开发框架,简化 AI 能力的集成

- LLM 模型:使用 GPT-4 作为核心语言模型,提供强大的自然语言理解能力

-

运维工具层

- 监控系统:使用 Prometheus 进行系统监控和指标采集

- 日志系统:采用 ELK Stack 进行日志管理和分析

- 追踪系统:使用 Jaeger 实现分布式追踪,帮助问题定位

二、核心功能实现

2.1 监控告警处理

监控告警是整个系统的入口,我们采用 Prometheus + LLM 的组合方案:

class AlertProcessor:def __init__(self):self.prom_client = PrometheusClient()self.llm_client = LLMClient()self.alert_rules = self._load_alert_rules()async def process_alert(self, alert: Alert) -> AnalysisResult:# 1. 获取告警上下文context = await self._get_alert_context(alert)# 2. LLM 分析analysis = await self.llm_client.analyze(prompt=self._generate_prompt(alert, context),temperature=0.3)# 3. 结果处理return self._process_analysis_result(analysis)async def _get_alert_context(self, alert: Alert) -> dict:# 获取相关指标数据metrics = await self.prom_client.query_range(query=alert.metric_query,start=alert.start_time - timedelta(minutes=30),end=alert.start_time)# 获取相关日志logs = await self.log_client.query(service=alert.service,time_range=(alert.start_time - timedelta(minutes=5), alert.start_time))return {"metrics": metrics,"logs": logs,"service_info": await self._get_service_info(alert.service)}

2.2 智能故障诊断

故障诊断模块采用 RAG(检索增强生成)技术,结合历史案例和实时数据:

class DiagnosticAgent:def __init__(self):self.vector_store = VectorStore() # 向量数据库客户端self.llm = LLMClient() # LLM 客户端async def diagnose(self, incident: Incident) -> DiagnosisResult:# 1. 检索相关案例similar_cases = await self.vector_store.search(query=incident.description,filter={"service": incident.service,"severity": incident.severity},limit=5)# 2. 生成诊断方案diagnosis = await self.llm.generate(system_prompt=DIAGNOSTIC_SYSTEM_PROMPT,user_prompt=self._build_diagnostic_prompt(incident=incident,similar_cases=similar_cases))# 3. 方案验证validated_result = await self._validate_diagnosis(diagnosis)return validated_result

2.3 自动化运维流程

实现了基于 K8s Operator 的自动化运维流程:

class AutomationOperator:def __init__(self):self.k8s_client = kubernetes.client.CustomObjectsApi()self.risk_evaluator = RiskEvaluator()async def execute_action(self, action: Action) -> ExecutionResult:# 1. 风险评估risk_level = await self.risk_evaluator.evaluate(action)if risk_level > RiskLevel.MEDIUM:return await self._handle_high_risk(action)# 2. 执行操作try:result = await self._execute(action)# 3. 验证结果verified = await self._verify_execution(action, result)# 4. 更新状态await self._update_status(action, result, verified)return ExecutionResult(success=verified,action=action,result=result)except Exception as e:await self._handle_execution_error(action, e)raise

三、系统优化与创新

3.1 知识增强机制

实现知识库的自动更新和优化:

class KnowledgeBase:def __init__(self):self.vector_store = VectorStore()self.llm = LLMClient()async def update_knowledge(self, case: dict):# 1. 提取关键信息extracted_info = await self.llm.extract_key_info(case)# 2. 生成向量表示embeddings = await self._generate_embeddings(extracted_info)# 3. 更新知识库await self.vector_store.upsert(id=case['id'],vector=embeddings,metadata={"type": case['type'],"service": case['service'],"solution": case['solution'],"effectiveness": case['effectiveness_score']})

3.2 安全与可控性保障

实现多层级的安全控制机制:

from enum import Enum

from typing import Optionalclass RiskLevel(Enum):LOW = 1 # 只读操作MEDIUM = 2 # 可逆操作HIGH = 3 # 不可逆操作CRITICAL = 4 # 关键操作class SecurityController:def __init__(self):self.risk_evaluator = RiskEvaluator()self.audit_logger = AuditLogger()async def validate_operation(self, operation: dict) -> bool:# 1. 风险评估risk_level = await self.risk_evaluator.evaluate(operation)# 2. 权限检查if not await self._check_permissions(operation, risk_level):return False# 3. 审计记录await self.audit_logger.log_operation(operation, risk_level)# 4. 人工确认(如果需要)if risk_level >= RiskLevel.HIGH:return await self._require_human_approval(operation)return True

总结与展望

通过实践,我们成功构建了一个高效的运维 Agent 系统,显著提升了运维效率:

- 告警处理时间减少 60%

- 自动化修复率达到 75%

- 误报率降低 80%

![【刷题笔记】[BalticOI 2024] Portal](https://img2024.cnblogs.com/blog/3519026/202411/3519026-20241119171400121-1237881824.png)