题目是真的。今天晚上刚接触关于CVE的审计和提交。只能说:牛逼的是真牛逼,水的是真水。

我接下来教你,怎么在10分钟里找到一个CVE的中危漏洞并且提交。然后你就可以去咸鱼接单了,一个一铂快

打开https://code-projects.org/ 随机找一个水项目

打开网站,点击语言,选择PHP。我们直接在首页随便找一个项目吧。

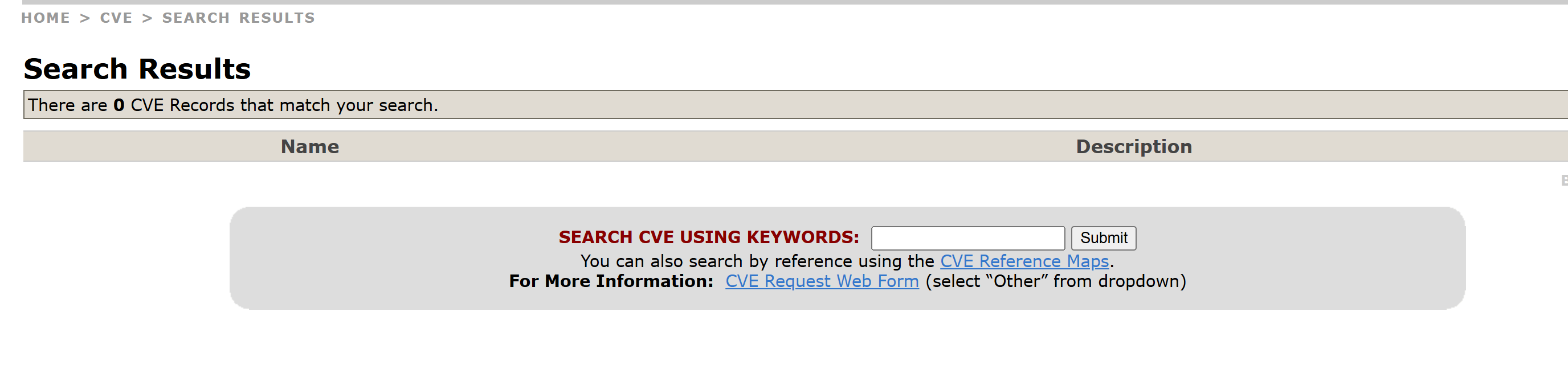

先去CVE数据库里找一下有没有人审过了。直接搜名字就好,像我这个就搜Task-Manager,

https://cve.mitre.org/cgi-bin/cvekey.cgi

发现没有

点开,按Download Project下载代码

配置XMAPP环境

https://www.apachefriends.org/zh_cn/download.html

可以找一些网上的教程配一下环境,没多大要求,最好避免把apache的http和https端口配到8080和443

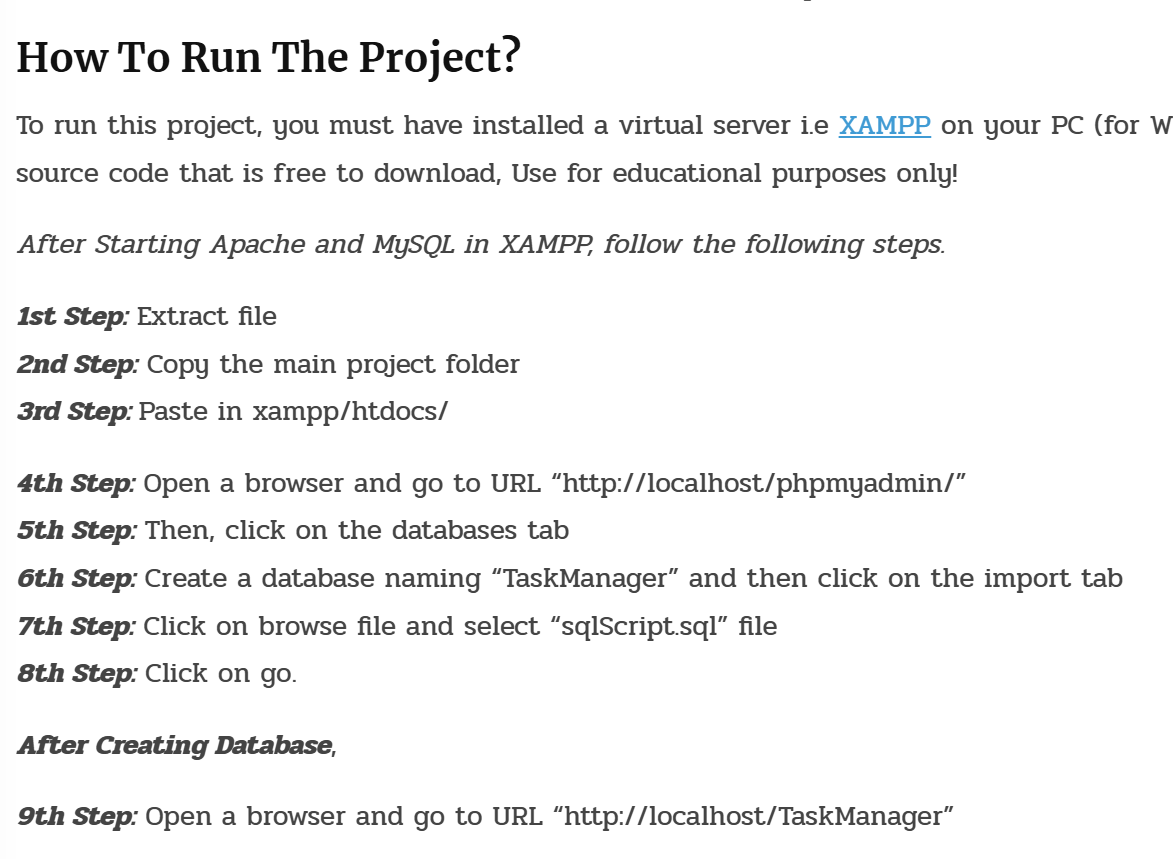

下载安装。接下来回到刚刚下载代码的地方,找到How to run

浅浅配一下环境,我们只需要注意第6和第7行(基本上每一个项目都是一样的)

6th Step: Create a database naming “TaskManager” and then click on the import tab

7th Step: Click on browse file and select “sqlScript.sql” file

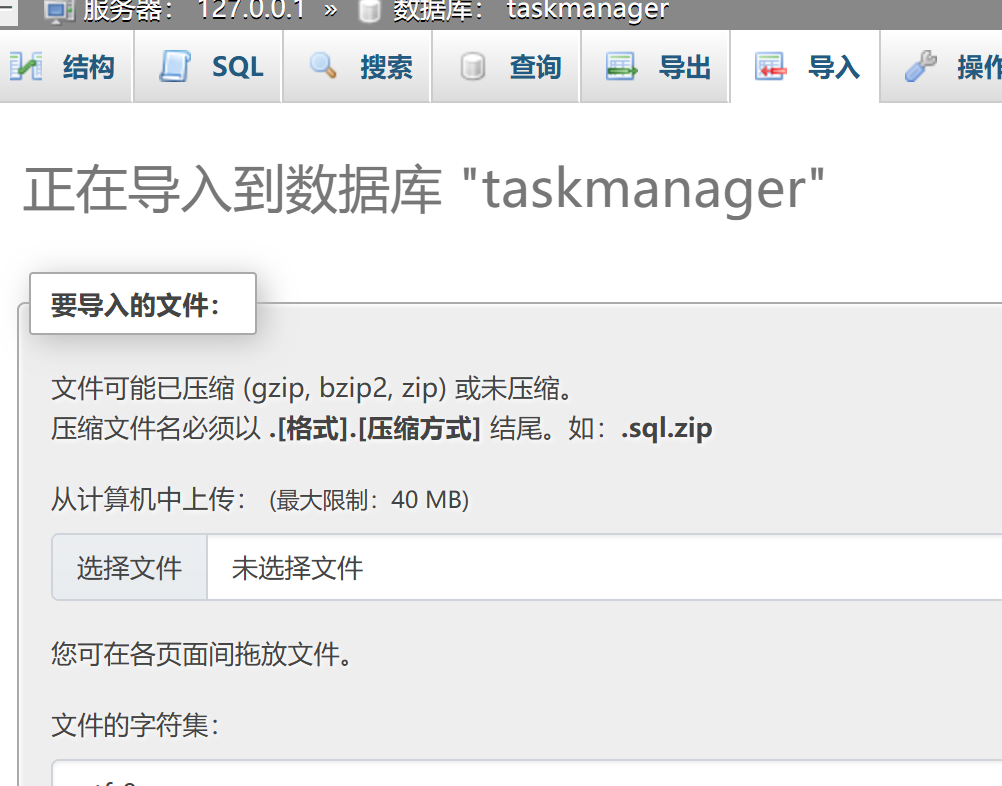

点开xmapp-control.exe。启动Apache和MySQL。去phpadmin面板(点MySQL旁边的admin)

点击新建数据库

根据提示,建一个名为TaskManager的。

接下来,点击taskmanager,导入sqlScript.sql文件

好了,环境配完了,接下来把整个项目复制到XMAPP目录下的/htdocs里,你应该在本地的web服务上能看到项目正常启动。

接下来,将htdocs文件夹整个拖入VSCODE,开始审计,开始计时!

审计代码

这几步里最简单的一步(bushi)

如果你想要中危的话,xss是最有性价比的漏洞了。反射型现在可能不收,最好交一个存储型的。

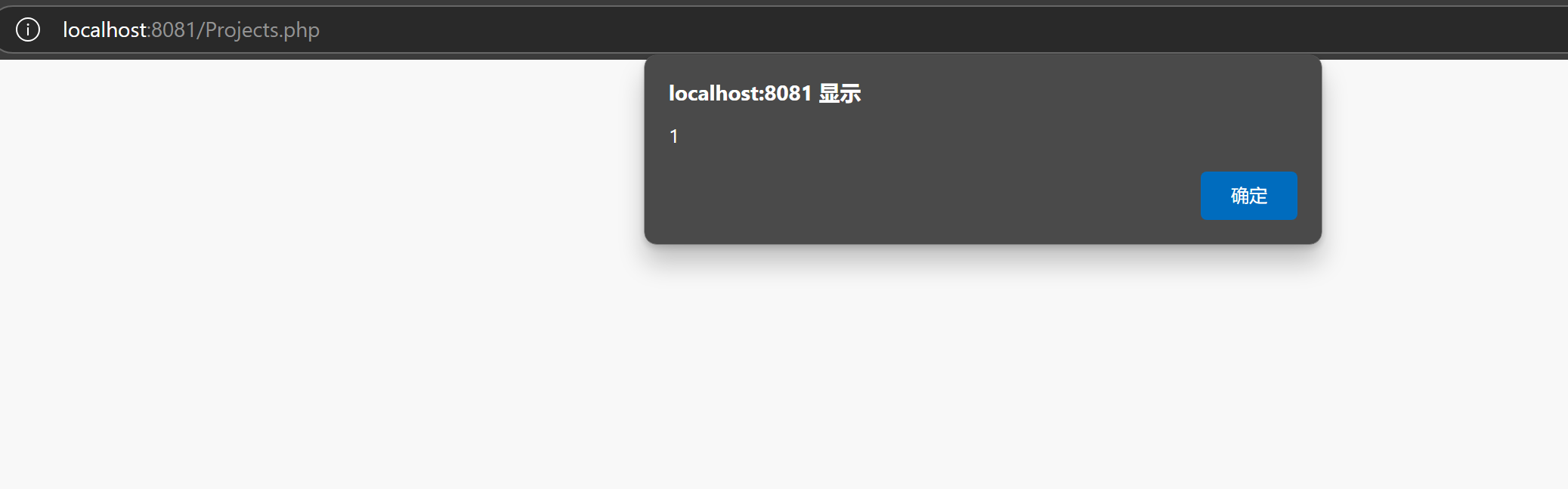

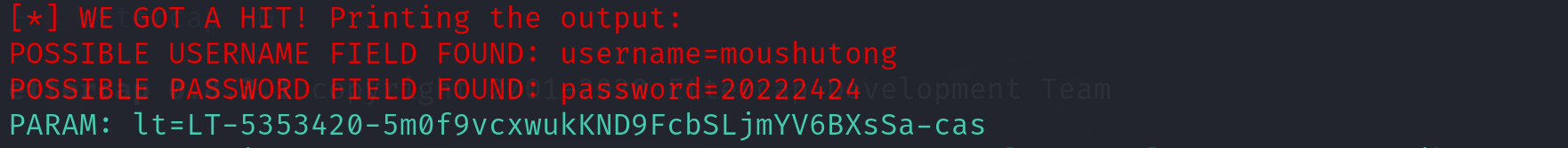

先别急着审计,去web目录下把能输入的地方全试一遍<script>alert(1)</script>

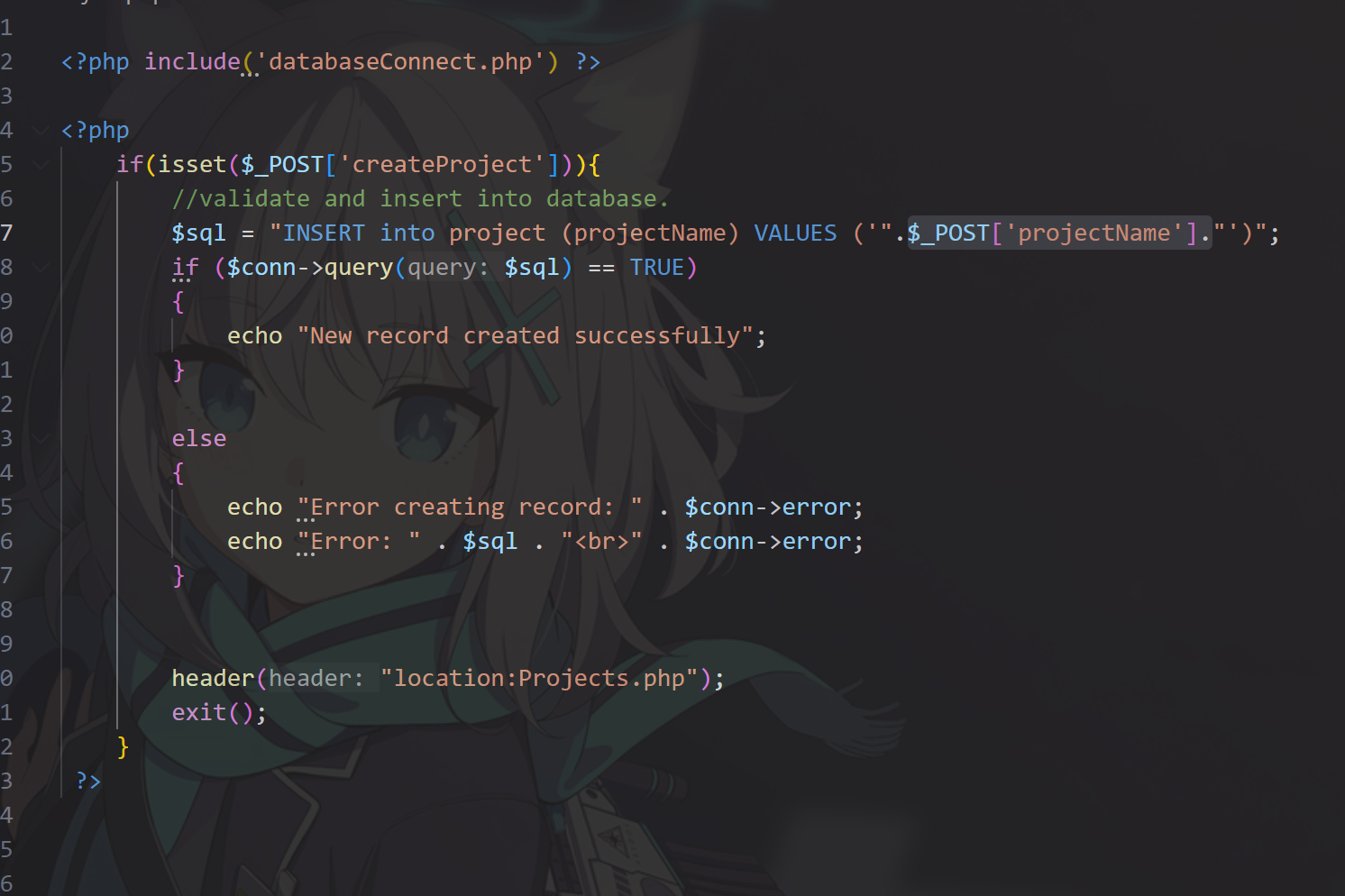

非常好,可以看到我们亲爱的项目已经出漏洞了!在project name这里输入<script>alert(1)</script>刷新进入/Projects.php看到弹窗。

OK,接下来直接去github上写漏洞报告。浅浅看一下Projects.php,把存在注入的参数找到(花不了几分钟)。

水一下就好,没必要认真写。

给大家一个示例,我把这个漏洞写成报告:https://github.com/LamentXU123/cve/blob/main/xss2.md

看个笑话就好。

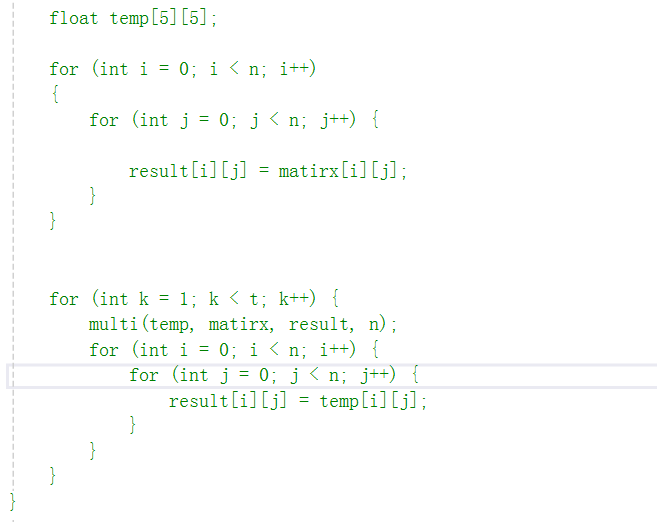

后面又随便看了看。。。很难想象这是2024年的代码。。。

如此直白的SQL注入。。。有点不适应了。又水了洞:https://github.com/LamentXU123/cve/blob/main/sql_injection1.md

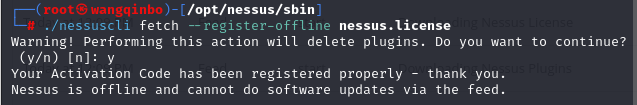

Vuldb提交漏洞

直接去Vuldb交,拿CVE编号快。

注册账号,Vendor写Code-projects,Product写项目名称(比如我这个就写Task-Manager-In-PHP),Version没有就写v1.0,Class按你的漏洞类型写(XSS就写Cross Site Scripting),Description随便写写。

最后,最重要的是:Advisory贴上在github上的漏洞报告。一定记得把Request a CVE for this new vulnerability.勾上,不然白搞了

总结

CVE这种东西如果说是为了求职的话水几个真的不难,有些很老的项目又没几个人维护,简直就是CVE刷怪点。一个项目能爆好几个CVE。。。

以上两个漏洞从下载代码到提交报告每个都不超过十分钟。

![[杂题]2024.9~2024.11 杂题总结](https://s21.ax1x.com/2024/10/16/pANIgrn.png)