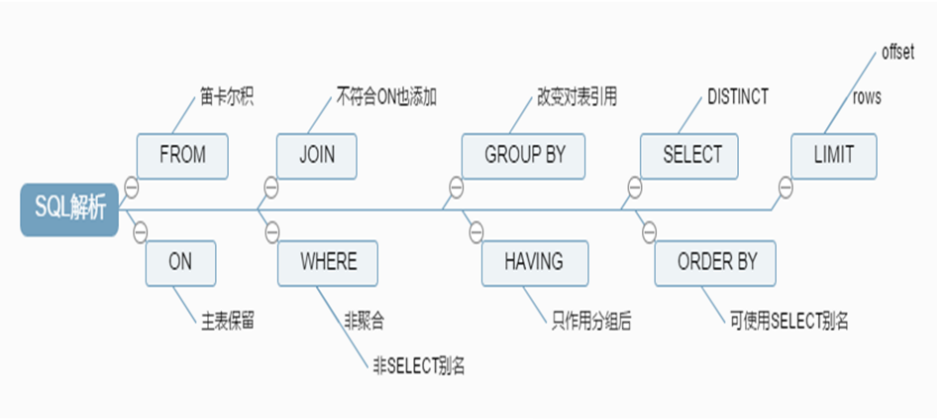

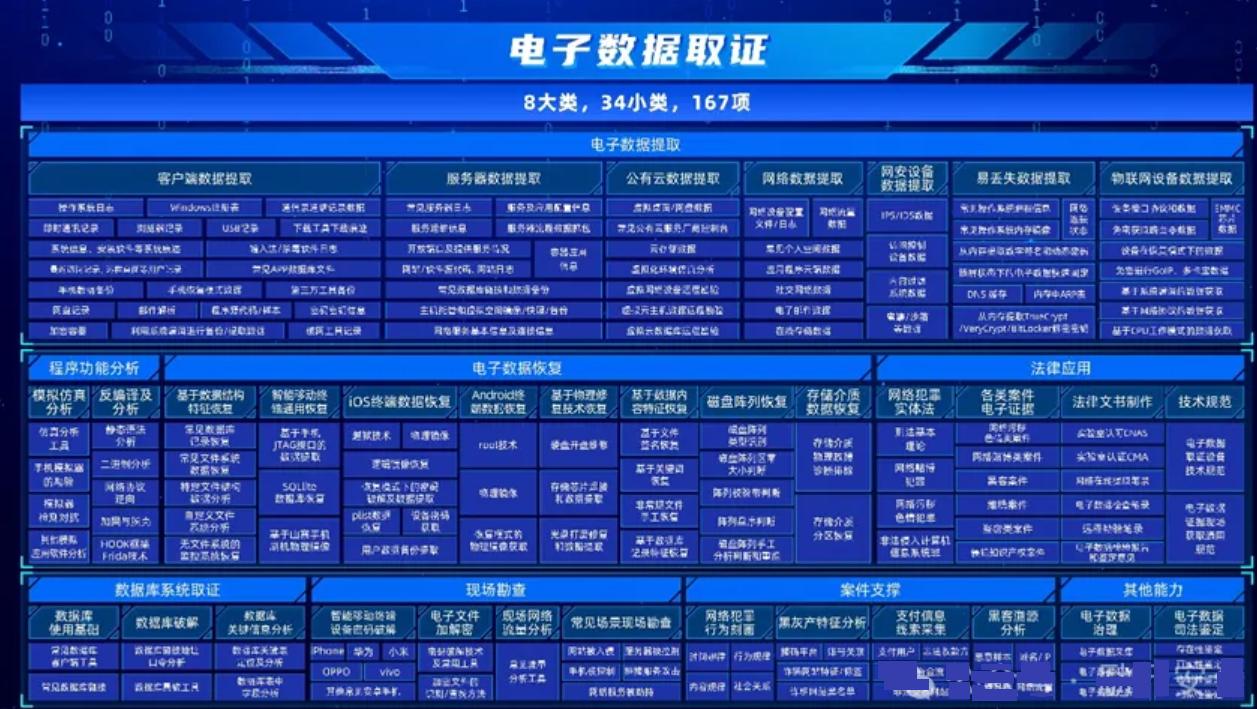

电子数据取证,是指利用科学和法律方法对电子设备中的数据进行搜集、分析、保存和报告的过程,以确保这些信息在法律程序中能够作为线索或证据使用。电子数据取证工作,一般需要取证人员具备电子数据提取、电子数据恢复、数据库系统取证、电子数据治理、程序功能分析、现场勘查、案件支撑、法律应用等8大类、34小类、167项能力。

一、电子数据提取

电子数据提取,是指从电子设备中获取、分析和保存能够证明案件事实的数据的过程。不同类型的设备和系统,数据提取的方法也大相径庭。电子数据提取,一般需要取证人员掌握客户端数据提取、服务器数据提取、公有云数据提取、网络数据提取、网安设备数据提取、易丢失数据提取、物联网设备数据提取等7小类65项具体能力。

客户端数据提取:Windows注册表、即时通讯记录、通信录通话记录数据、破网工具记录、加密容器、浏览器记录、USB记录、程序源代码/样本、输入法/杀毒软件日志、常见APP数据库文件、第三方工具备份、利用系统漏洞进行备份/提取数据,手机数据备份、手机恢复模式数据、邮件解析、系统信息 安装软件等系统痕迹、下载工具下载痕迹、网盘记录、最近访问记录 远程桌面等用户记录、密码密钥信息。

服务器数据提取:常见服务器日志、常见数据库链接和数据备份、开放端口及提供服务情况、服务及应用配置信息、网站/软件源代码、网站日志、主机托管和虚拟空间镜像/快照/备份、网络服务基本信息及连接信息、容器应用信息、服务器流程数据抓包、服务运维信息。

公有云数据提取:虚拟桌面/网盘数据、常见公有云服务厂商控制台、云存储数据、虚拟化环境仿真分析、虚拟网络设备远程勘验、虚拟云主机数据远程勘验、虚拟云数据库远程勘验。

网络数据提取:网络设备配置文件/日志、网络流量数据、常见个人空间数据、应用程序云端数据、社交网络数据、电子邮件数据、在线存储数据。

网安设备数据提取:IPS/IDS数据、访问控制设备数据、内容过滤系统数据、蜜罐/沙箱等数据。

易丢失数据提取:常见操作系统进程信息、常见操作系统内存镜像、从内存提取数字签名和动态密码、网络连接状态、内存中ARP表、DNS缓存、锁屏状态下的电子数据快速固定、从内存提取TrueCrypt/VeryCrypt/BitLocker解密密钥。

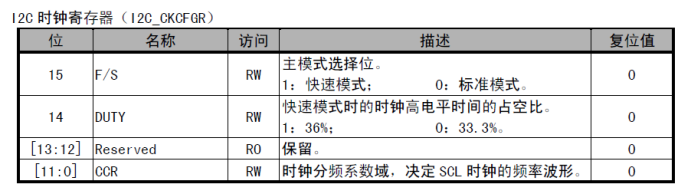

物联网设备数据提取:EMMC芯片数据、设备接口协议和数据、设备在回复模式下的数据、免密获取路由器数据、免密进行GoIP、多卡宝数据、基于系统漏洞的数据获取、基于网络协议的数据获取、基于CPU工作模式的数据获取。

二、电子数据恢复

电子数据恢复,是指通过技术手段将保存在各种电子设备上的、丢失或损坏的数据恢复成正常数据的过程。电子数据恢复,一般需要取证人员掌握基于数据结构特征恢复、Android终端数据恢复、iOS终端数据恢复、智能移动终端通用恢复技术、基于物理修复技术恢复、基于数据内容特征恢复、磁盘阵列恢复、存储介质数据恢复等8小类,32项具体能力。

基于数据结构特征恢复:常见数据库记录恢复、常见文件系统数据恢复、特定文件结构数据分析、自定义文件系统分析、无文件系统的监控系统恢复。

Android终端数据恢复:root技术、物理镜像、恢复模式的物理镜像获取。

iOS终端数据恢复:越狱技术、物理镜像、恢复模式下的密码破解及数据提取、plist数据恢复、逻辑镜像恢复、设备密码获取、用户数据备份提取。

智能移动终端通用恢复:基于手机JTAG接口的数据提取、SQLlite数据库恢复、基于山寨手机刷物理镜像。

基于物理修复技术恢复:硬盘开盘维修、存储芯片焊接和数据提取、光盘打磨修复和数据恢复。

基于数据内容特征恢复:基于文件签名恢复、非常规文件手工恢复、基于数据库记录特征恢复、基于关键词恢复。

磁盘阵列恢复:磁盘阵列类型识别、磁盘阵列区带大小判断、阵列校验带判断、阵列盘序判断、磁盘阵列手工分析判断和重组。

存储介质数据恢复:存储介质物理故障诊断排除、存储介质分区恢复。

三、数据库系统取证

数据库系统取证,是指利用技术手段,对系统数据库中的数据进行取证的过程。数据库系统取证要求取证人员能够熟练使用常见的数据库和数据客户端工具、掌握数据库破解、数据库关键信息分析等专业能力,具体包括3小类、6项能力。

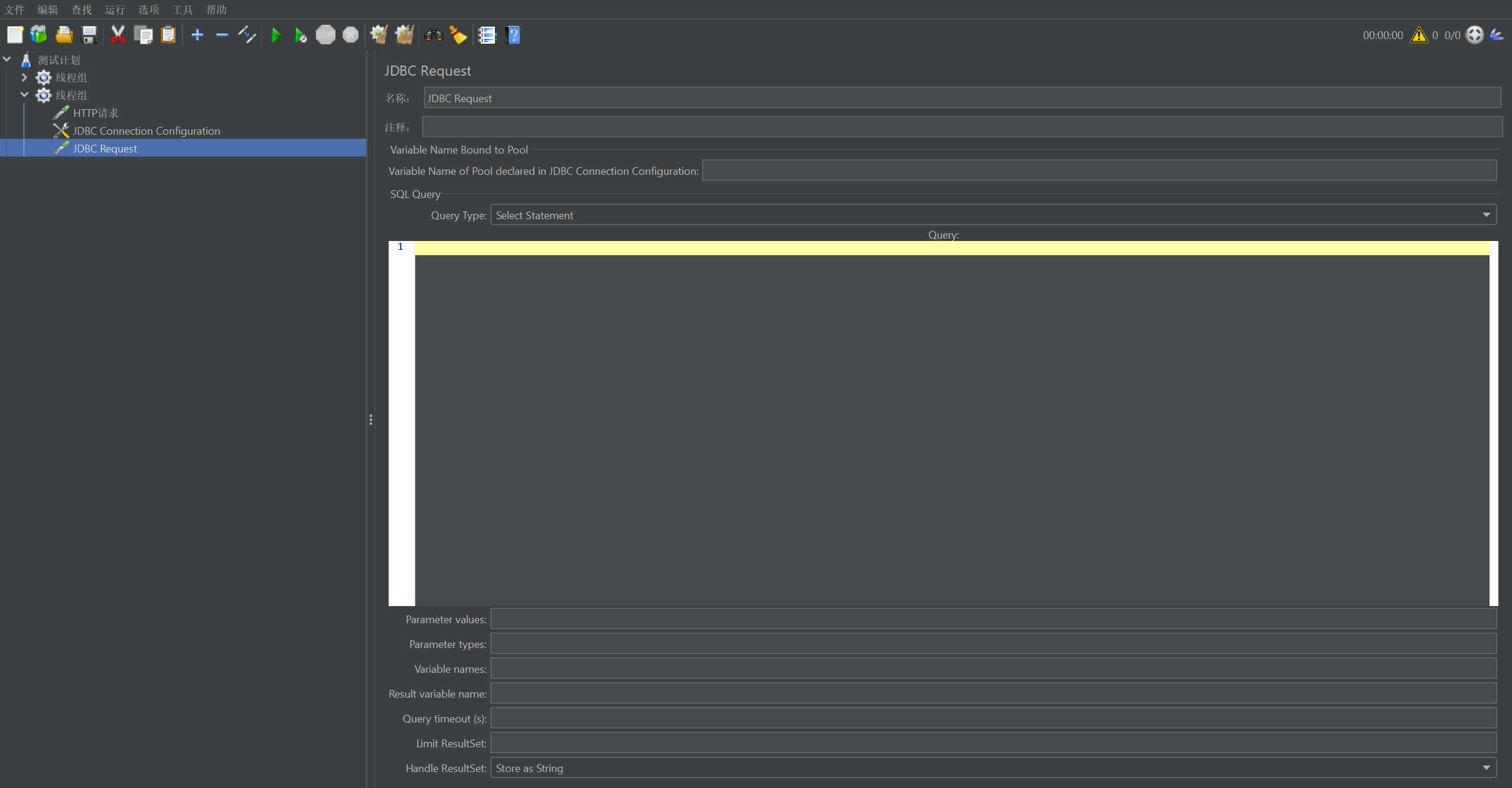

数据库使用基础:常见数据库客户端工具、常见数据库链接。

数据库破解:数据库链接地址口令分析、数据库爆破工具。

数据库关键信息分析:数据库关键表定位及分析、数据库表中字段分析。

四、程序功能分析

程序功能分析,在这里是指对犯罪分子作案时使用的软件、系统,包括木马病毒等的基本功能和作用进行分析,目的是掌握犯罪分子作案过程,认定犯罪活动的相关违法行为。程序功能分析,一般需要取证人员具备模拟仿真分析、反编译及分析等2个小类,9项具体能力。

模拟仿真分析:仿真分析工具、手机模拟器的勘验、模拟器检测对抗、其他模拟应用软件分析。

反编译及分析:二进制分析、网络协议逆向、加固与脱壳 HOOK框架Frida技术。

五、现场勘察

现场勘察,是指在案发现场实施勘验,以提取、固定现场存留的与案件有关的电子数据和其他相关证据。这一过程对于确保电子证据的司法有效性和真实性至关重要,一般需要由县级以上公安机关负责组织实施。现场勘察需要取证人员具备电子文件加解密、现场网络流量分析、智能移动终端设备密码破解、常见场景的现场勘查等4小类14项具体能力。

电子文件加解密:密码破解技术及常用工具、加密文件的识别/查找方法。

现场网络流量分析:常见流量分析工具。

智能移动终端设备密码破解:iPhone、华为、小米、OPPO、Vivo、其他常见安卓手机。

常见场景现场勘验:网站被入侵、服务器被控制、手机被控制、拒绝服务攻击、网络服务被劫持。

六、案件支撑

案件支撑能力,是指根据电子数据证据,对网络犯罪案件进行分析和侦破,或对其他类型案件进行辅助分析与侦破的能力,一般包括网络犯罪行为刻画、黑灰产特征分析、支付信息采集、黑客溯源分析等4个小类、16项具体能力。

网络犯罪行为刻画:时间规律、行为规律、内容规律、社会关系。

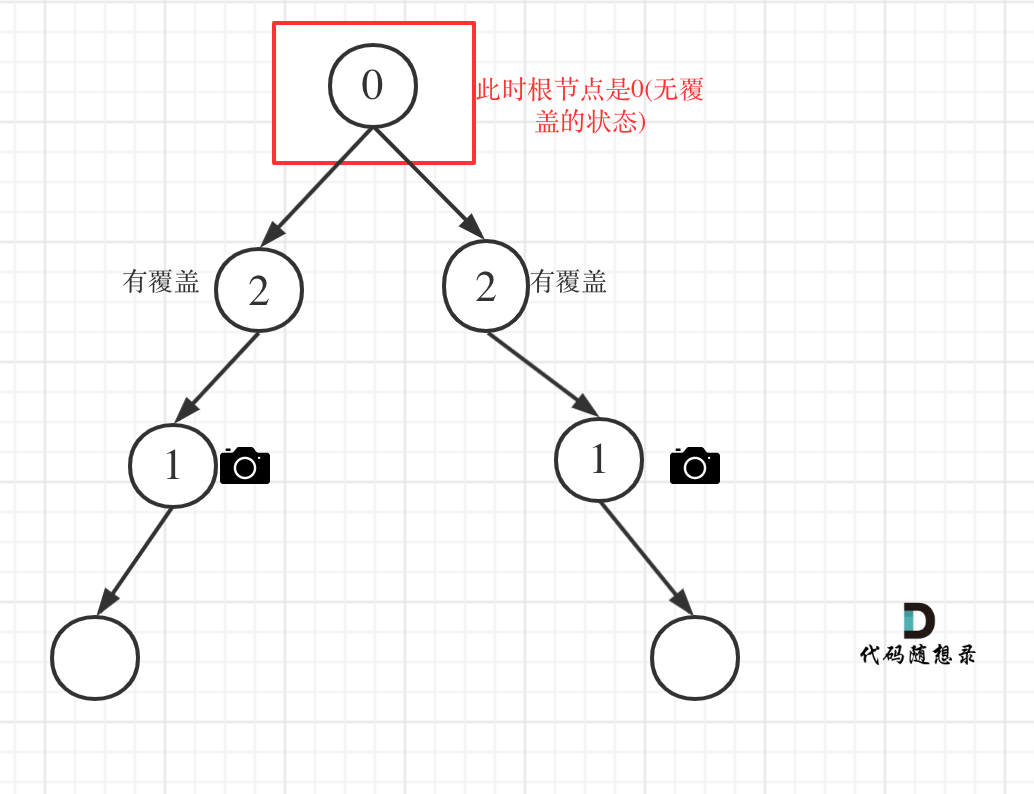

黑灰产特征分析:接码平台、账号关联、诈骗网站特征/标签、诈骗网站黑名单。

支付信息线索采集:非法资金流、非法收款方、支付用户、非法交易网站。

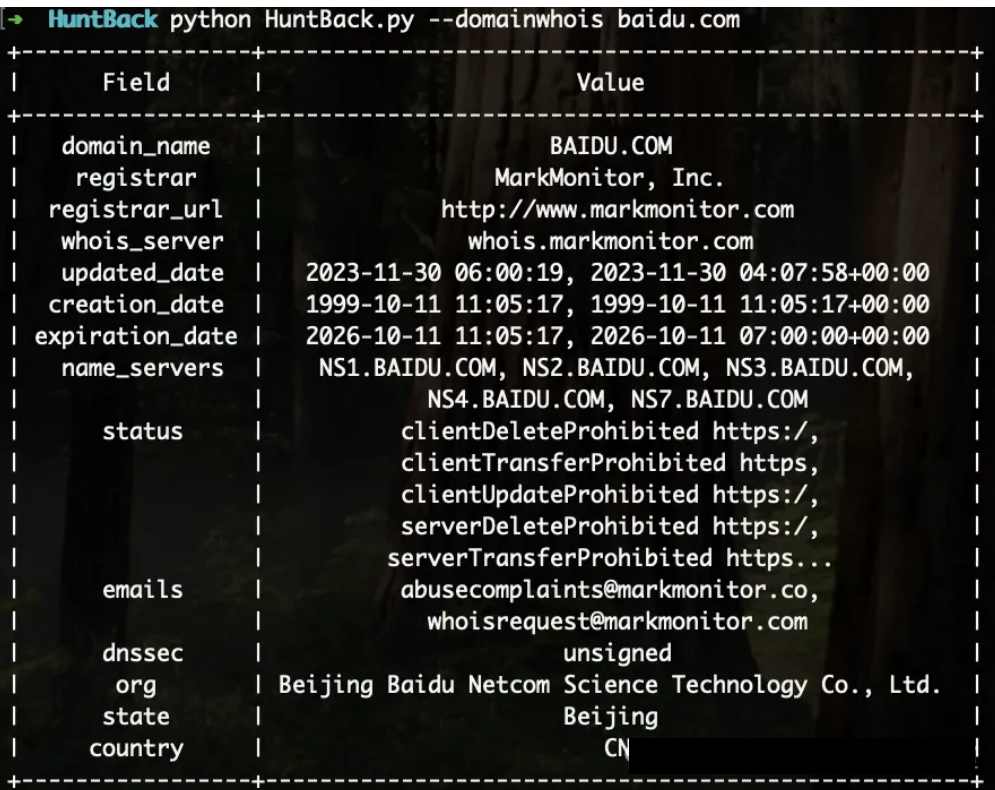

黑客溯源分析:恶意样本分析、域名/IP分析、入侵日志分析、网络流量分析。

七、法律应用

法律应用,在这里是指在进行电子数据取证过程中,取证人员需要掌握的相关法律、法规及技术标准的要求,主要包括网络犯罪实体法、各类典型案件电子取证要求、法律文书制作和技术规范等4小类18项具体能力。

网络犯罪实体法:刑法基本理论、网络du博犯罪、网络污秽色情犯罪、非法侵入计算机信息系统罪。

各类案件电子证据:网络污秽色情类案件、网络du博类案件、黑客案件、维稳案件、盗窃类案件、侵犯知识产权案件。

法律文书制作:实验室认可CNAS、实验室认证CMA、远程勘验笔录、电子数据检查笔录、电子数据检验报告和鉴定意见。

技术规范:电子数据取证设备技术规范、电子数据证据心啊长获取通用规范。

八、其他能力

其他能力,其中包括电子数据治理与电子数据司法鉴定2小类,电子数据治理在这里是指通过电子数据的采集、汇聚与综合分析,实现对案件线索或证据的关联分析,同时对数据进行有效的管理和控制,以确保其真实性、完整性和安全性的一系列措施。从实践来看,取证人员通常可以通过建设和使用“取证综合分析系统”来实现电子数据治理的目标;电子数据司法坚定,是一种专门措施,旨在提取、保全、检验分析电子数据证据。它包括对电子数据内容一致性的认定、对各类电子设备或存储介质所存储数据内容的认定、对已删除数据内容的认定、加密文件数据内容的认定、计算机程序功能或系统状况的认定等。

电子数据治理:电子数据采集、电子数据汇聚、电子数据分析。

电子数据司法鉴定:存在性鉴定、真实性鉴定、功能性鉴定、相似性鉴定。

原创 励行安全