从攻击者的视角去理解资产收集,首先攻击者在拿到目标单位的信息时,通常会采取以下几种方式进行资产收集:

1、 通过域名备案查询平台,查询目标单位的域名备案信息,再通过技术工具进行域名暴破,比如常见的子域名暴破工具。

2、 通过资产测绘平台通过语法收集目标单位的资产信息。

3、 通过ISP号搜集IP信息(限定目标单位的大小)。

4、 通过第三方平台收集域名对应的IP段信息进行语法扩充,即1.1.1.1/24、1.1.1.1/16进行扩充识别。

5、 通过IP与域名的收集,再通过扫描探测等方式,构建HTTP/HHTPS:IP:PORT以及子域名资产表。

6、 通过指纹识别工具,Web资产对应的指纹信息,从而快速利用。

简单来说,就是构成包含字段URL、IP、PORT、Domain、APP(指纹)、TITLE等信息的资产表。

从甲方视角构建资产信息表,建立资产威胁关联图,相对来说比攻击者视角更容易,类似黑白盒测试,甲方视角就是从白盒角度去管理资产及威胁情报网建设。

甲方单位通过应用的立项申请表中,申请表中会包含几个字段单位,比如应用采用的语言、中间件、服务器系统信息、配置清单、数据库架构索引。

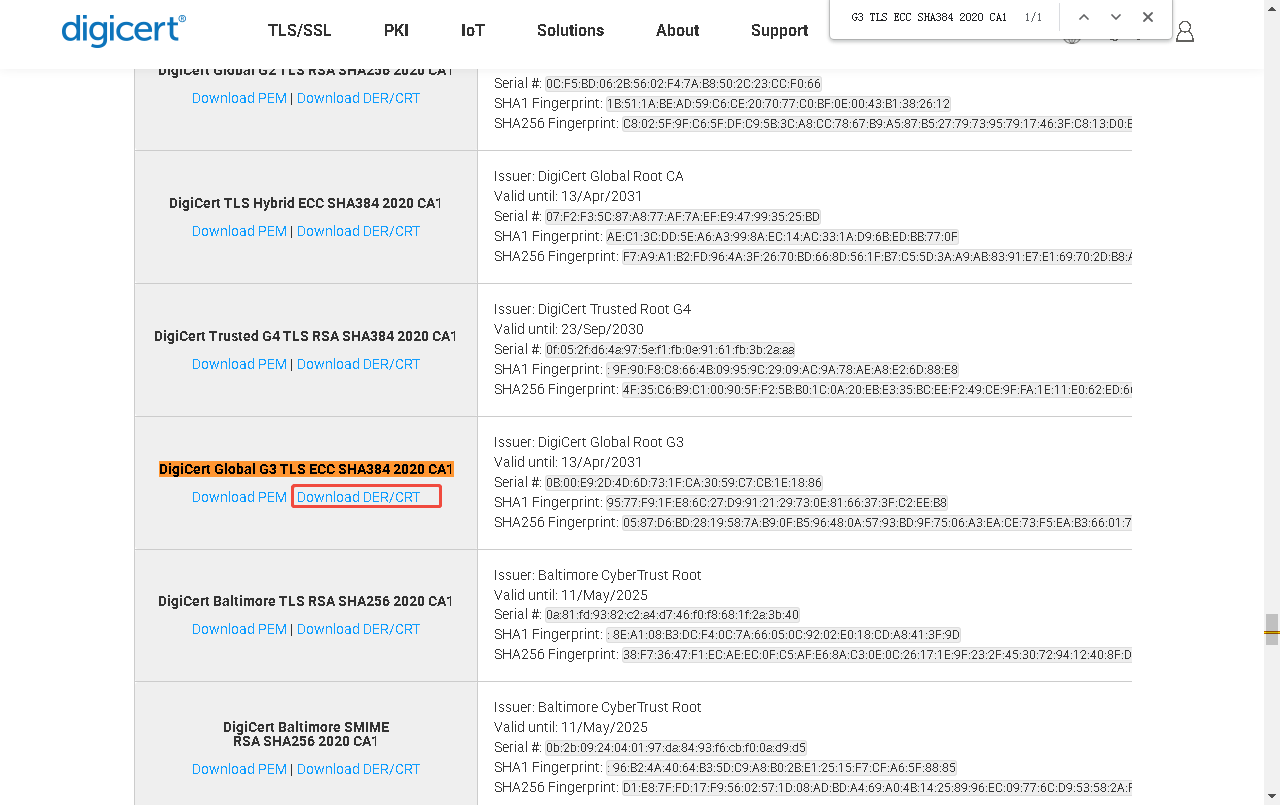

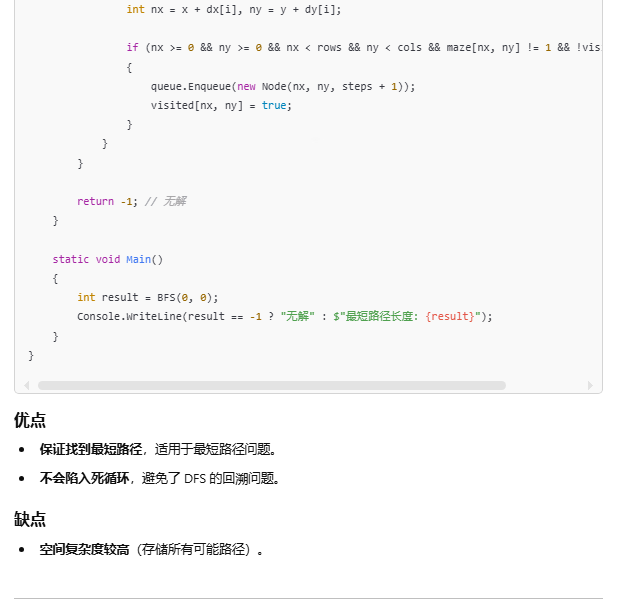

其实可以简单理解建这个应用拆分成块,比如该应用采用tomcat中间件,则可以从cve库,第三方漏洞库中,关联该中间件的漏洞信息及依次类推。当然也可以更加细致的拆分,比如java组件(shiro、fastjson等等)。从而形成该资产的组件库信息。

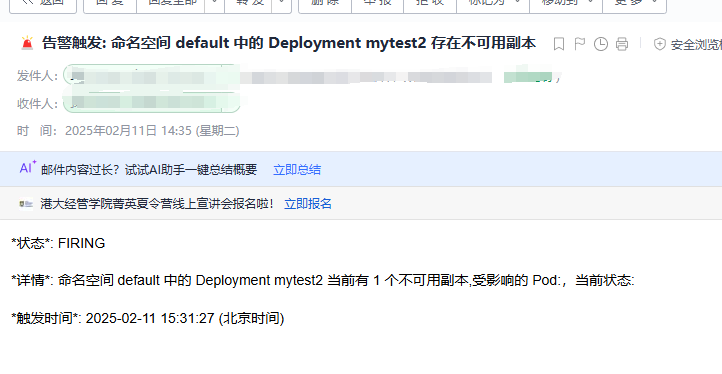

类似这种平台其实已经有厂商在做了。我们只要把我们收集的情报信息录入这个系统,即会匹配出受影响的业务系统,从而高效的管理。