目录

- 前言

- 方案

- 方案1:公网

- 方案2:第三方内网穿透软件

- 花生壳

- cpolar

- 方案3:云服务器做反向代理

- FRP简介

- FRP资源

- FRP原理

- FRP配置教程之SSH

- 前期准备

- 服务器配置

- 下载FRP

- 配置FRP服务端

- 启动FRP服务端

- 验证是否启动成功

- 可能遇到的一些问题

- 客户端配置

- 下载FRP

- 配置FRP服务端

- 启动FRP客户端

- 验证是否穿透成功

方案

方案1:公网

独立公网,IPv4的就不要想了。

动态公网:除了移动,电信和联通,和客服沟通下,都会很大方。

有了动态公网IP后,就用DDNS来绑定自己的域名就好了。DDNS服务商可以百度随便找个,因为我个人没有动态公网IP,就没有细究。

参考方案:DNSPOD

方案2:第三方内网穿透软件

花生壳

花生壳:贵,免费的不够用。

cpolar

cpolar:目前在用,个人使用感觉,比花生壳要好。

先下载去官网免费版的cpolar,然后配置映射即可。免费的带宽1M,有4条映射(我试过,应该是每个客户端有4条映射可配置,而不是每个账号只有4条映射,这个算nice)

方案3:云服务器做反向代理

先购买有个带公网IP的云服务器,然后用云服务器反向代理,利用这个云服务器做流量转发,原理和方案2一样,只是要自己实现流量转发。

参考方案:云服务器+FRP+个人域名。

FRP简介

frp 是一个开源、简洁易用、高性能的内网穿透和反向代理软件,支持 tcp, udp, http, https等协议。

FRP资源

FRP源码&教程:GitHub - fatedier/frp: A fast reverse proxy to help you expose a local server behind a NAT or firewall to the internet.

- 更多穿透教程也可以参考官方demo,甚至源码。

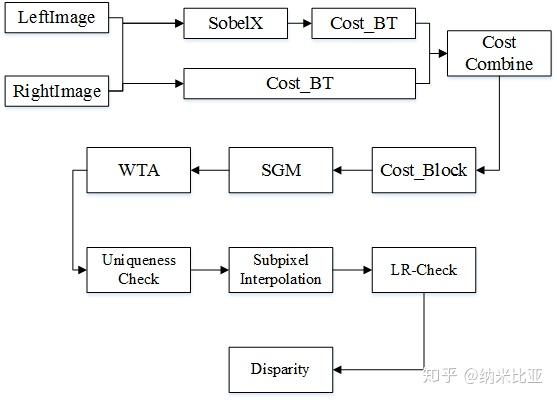

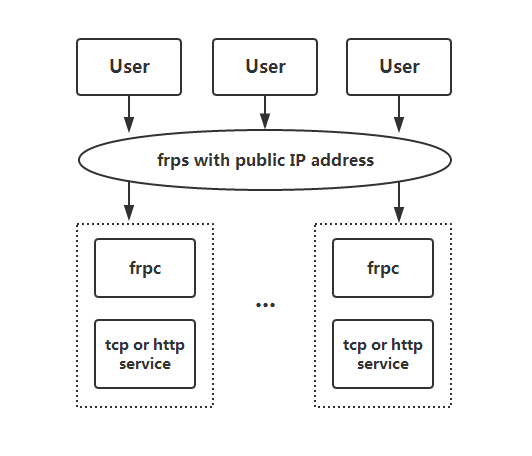

FRP原理

- 服务端运行,监听一个主端口,等待客户端的连接;

- 客户端连接到服务端的主端口,同时告诉服务端要监听的端口和转发类型;

- 服务端fork新的进程监听客户端指定的端口;

- 外网用户连接到客户端指定的端口,服务端通过和客户端的连接将数据转发到客户端;

- 客户端进程再将数据转发到本地服务,从而实现内网对外暴露服务的能力。

就是利用拥有公网的服务器帮忙转发数据。

FRP配置教程之SSH

前期准备

需要一台具有公网IP的服务器。

需要被穿透的内网设备。

配置主要分两部分:

- FRP服务端,布局在具有公网的IP的服务器。

- FRP客户端,布局在内网设备。

FRP穿透配置文件参考:frp*_full.ini。

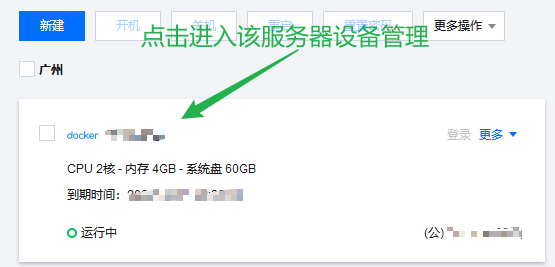

服务器配置

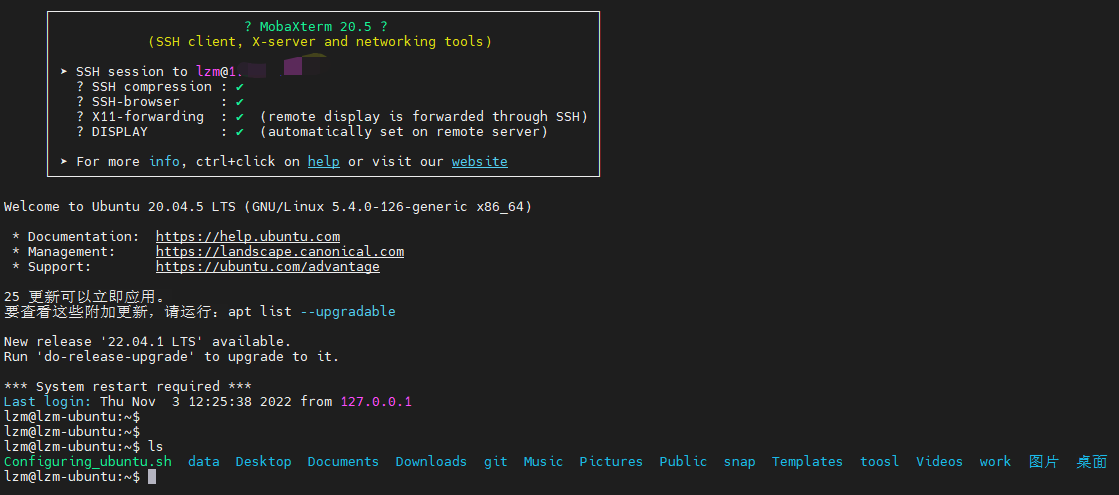

下载FRP

下载release包:根据设备和frp版本下载:

wget https://github.com/fatedier/frp/releases/download/v0.45.0/frp_0.45.0_linux_amd64.tar.gz

解压:

tar -zxvf frp_0.45.0_linux_amd64.tar.gz

相关文件:

- frps*:是frp服务器相关文件。

- frpc*:是frp客户端相关文件。

lzm@lzm-ubuntu:~/work/network/frp/frp_0.45.0_linux_amd64$ ls

frpc frpc_full.ini frpc.ini frps frps_full.ini frps.ini LICENSE

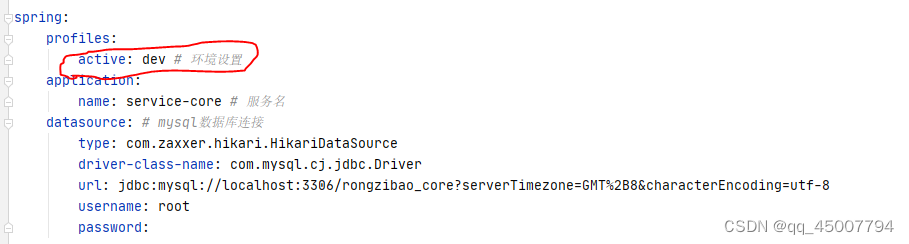

配置FRP服务端

修改服务端配置:

vim frps.ini

文件内容:

# FRP服务端

[common]

# frp监听的端口,默认是7000,可以改成其他的

bind_port = 7000

# 授权码,请改成更复杂的

token = 12345 # 这个token之后在客户端会用到# frp管理后台端口,请按自己需求更改

dashboard_port = 7001

# frp管理后台用户名和密码,请改成自己的

dashboard_user = lzm

dashboard_pwd = 123456

enable_prometheus = true# frp日志配置

log_file = /var/log/frps.log

log_level = info

log_max_days = 3

启动FRP服务端

拷贝到专门的文件夹&启动服务器:两种方案:

- 直接在当前终端运行:

./frps -s frpc.ini

-

使用systemctl命令组:

- 需要注意的是,新版本的release已经不提供systemd相关脚本了,需要的可以下载旧版本获取。

# 在etc文件夹下创建frp文件夹,把frps.ini服务配置拷贝过去

sudo mkdir -p /etc/frp

sudo cp frps.ini /etc/frp

# 把frps固件包拷贝到系统的命令库中

sudo cp frps /usr/bin

# 把frps的单元文件拷贝到用户lib

sudo cp systemd/frps.service /usr/lib/systemd/system/

# 使能&启用

sudo systemctl enable frps

sudo systemctl start frps

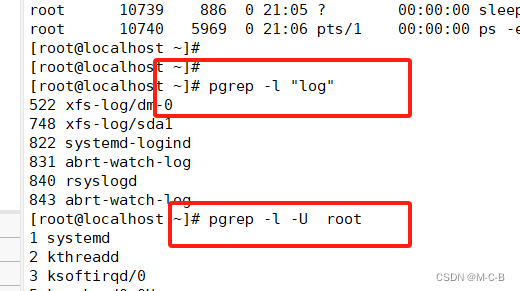

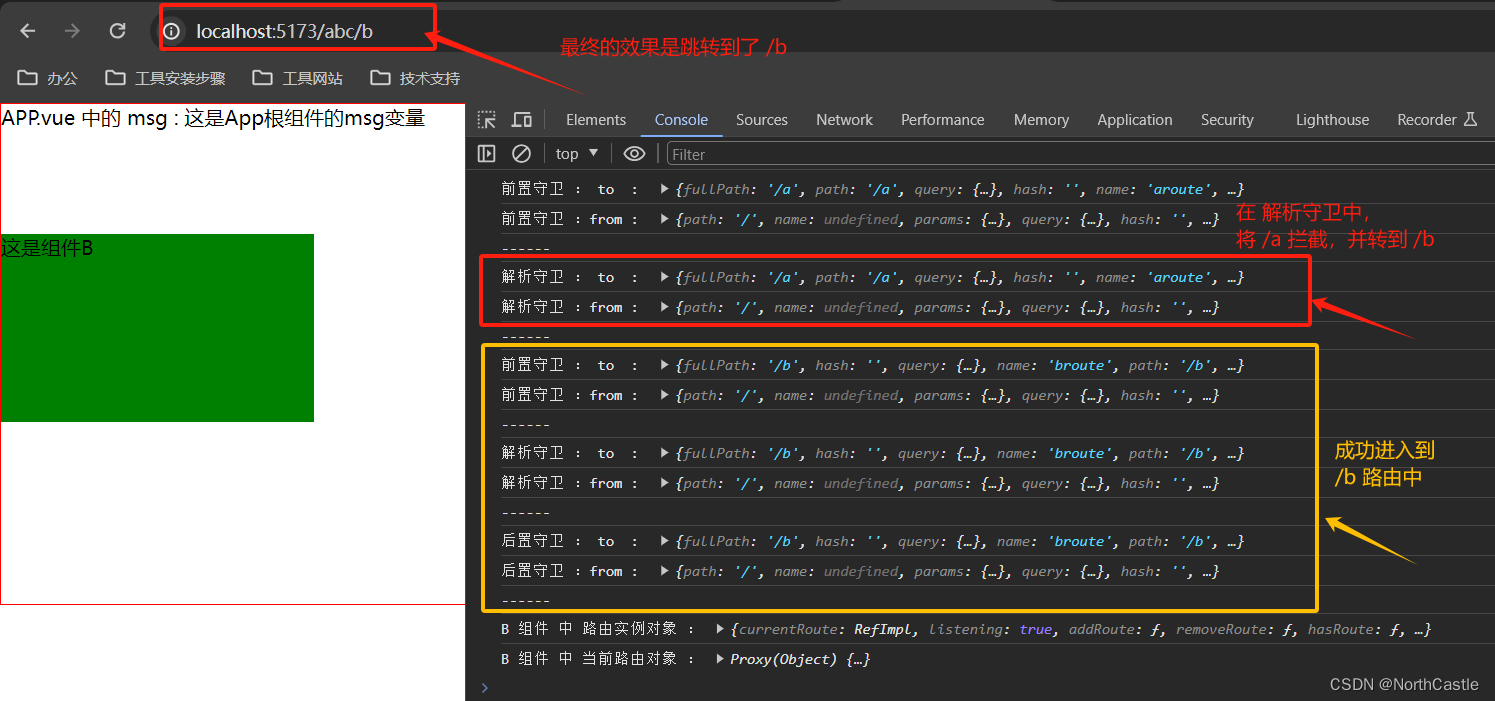

验证是否启动成功

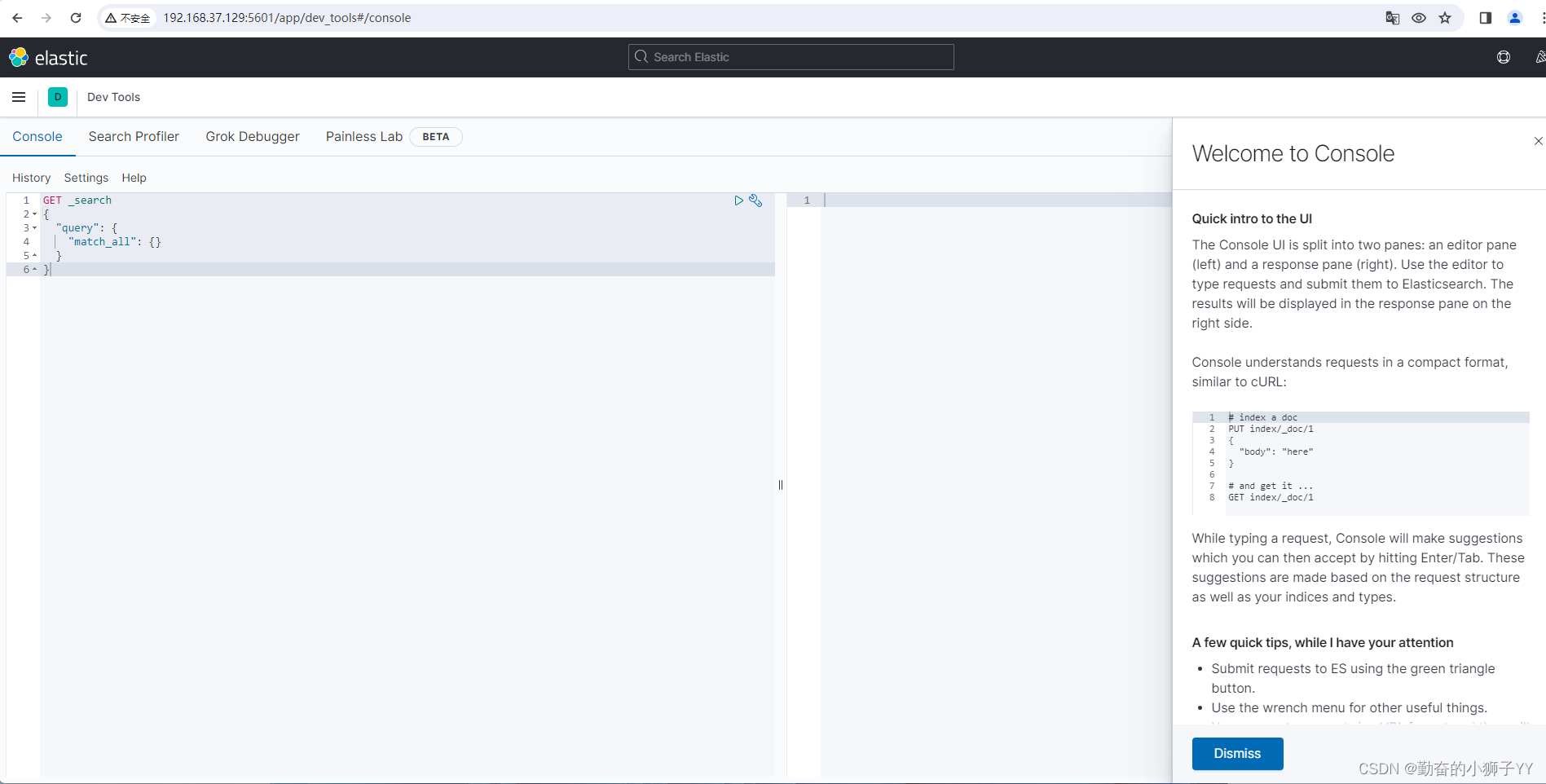

验证服务端是否成功启动:在浏览器中输入:http://服务器公网IP:FRP后台端口号,如:http://1.X.X.X:7001

输入用户名和密码出现下图即可说明服务端成功启动。

可能遇到的一些问题

- 验证进入后台管理时失败:在验证前需要检查防火墙。云服务器不是在命令行配置防火墙,而是在后台。对于腾讯云服务器,需要在后台进入防火墙配置,然后添加规则,开放对应端口。

客户端配置

和服务端步骤差不多

下载FRP

下载release包:根据设备和frp版本下载:

wget https://github.com/fatedier/frp/releases/download/v0.45.0/frp_0.45.0_linux_amd64.tar.gz

解压:

tar -zxvf frp_0.45.0_linux_amd64.tar.gz

相关文件:

- frps*:是frp服务器相关文件。

- frpc*:是frp客户端相关文件。

lzm@lzm-ubuntu:~/work/network/frp/frp_0.45.0_linux_amd64$ ls

frpc frpc_full.ini frpc.ini frps frps_full.ini frps.ini LICENSE

配置FRP服务端

修改服务端配置:

vim frpc.ini

文件内容:

# FRP客户端

[common]

server_addr = 服务器ip# 与frps.ini的bind_port一致

server_port = 7000# 与frps.ini的token一致

token = 123456# 配置ssh服务

[ssh]

type = tcp

# 也可以是当前设备局域网内的其它IP

local_ip = 127.0.0.1

local_port = 22

# 这个自定义,之后再ssh连接的时候要用

remote_port = 7002

启动FRP客户端

./frpc -c frpc.ini

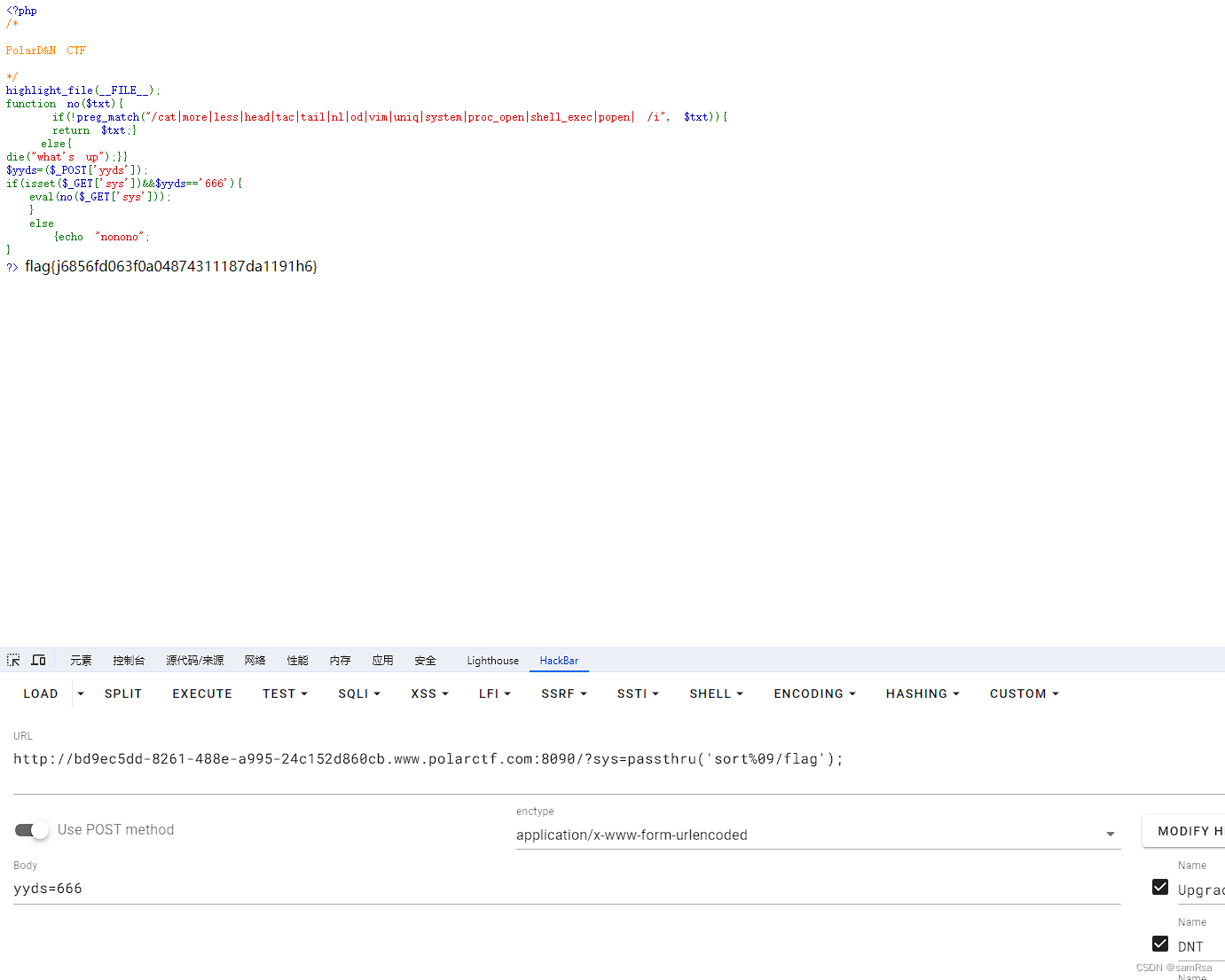

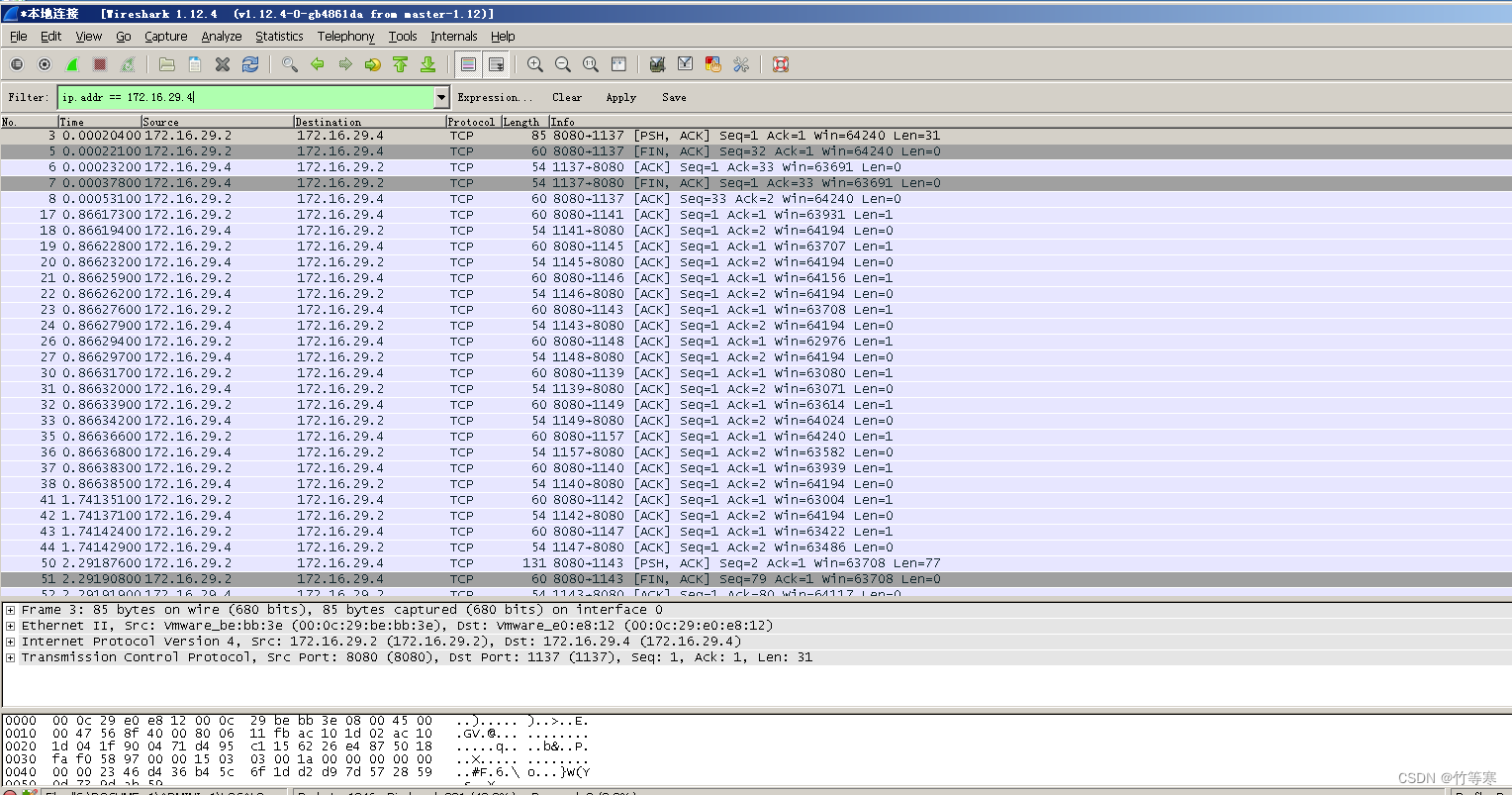

验证是否穿透成功

随便拿台能接入公网的设备进行ssh验证:

穿透成功:

69.9K Star,最强开源内网穿透工具:frp

作为一名开发者,有很多场景需要用到内网穿透,比如:我们在接入一些大平台做第三方应用时,在本地开发微信公众号工具的时候需要让微信平台能否访问到本地提供的接口。除此之外,还有很多其他场景,也会用到,比如:把放在家里的NAS或服务器暴露到公网上,这样在外面的时候也可以随时随地的访问。

说到内网传统,TJ君第一个想到的是国内最早的一款知名软件:花生壳。但是今天不是要推荐它,而是要推荐一个更牛的开源项目:frp!该项目目前已经收获了69.9 K Star,在GitHub上获得了极大的认可!

下载安装

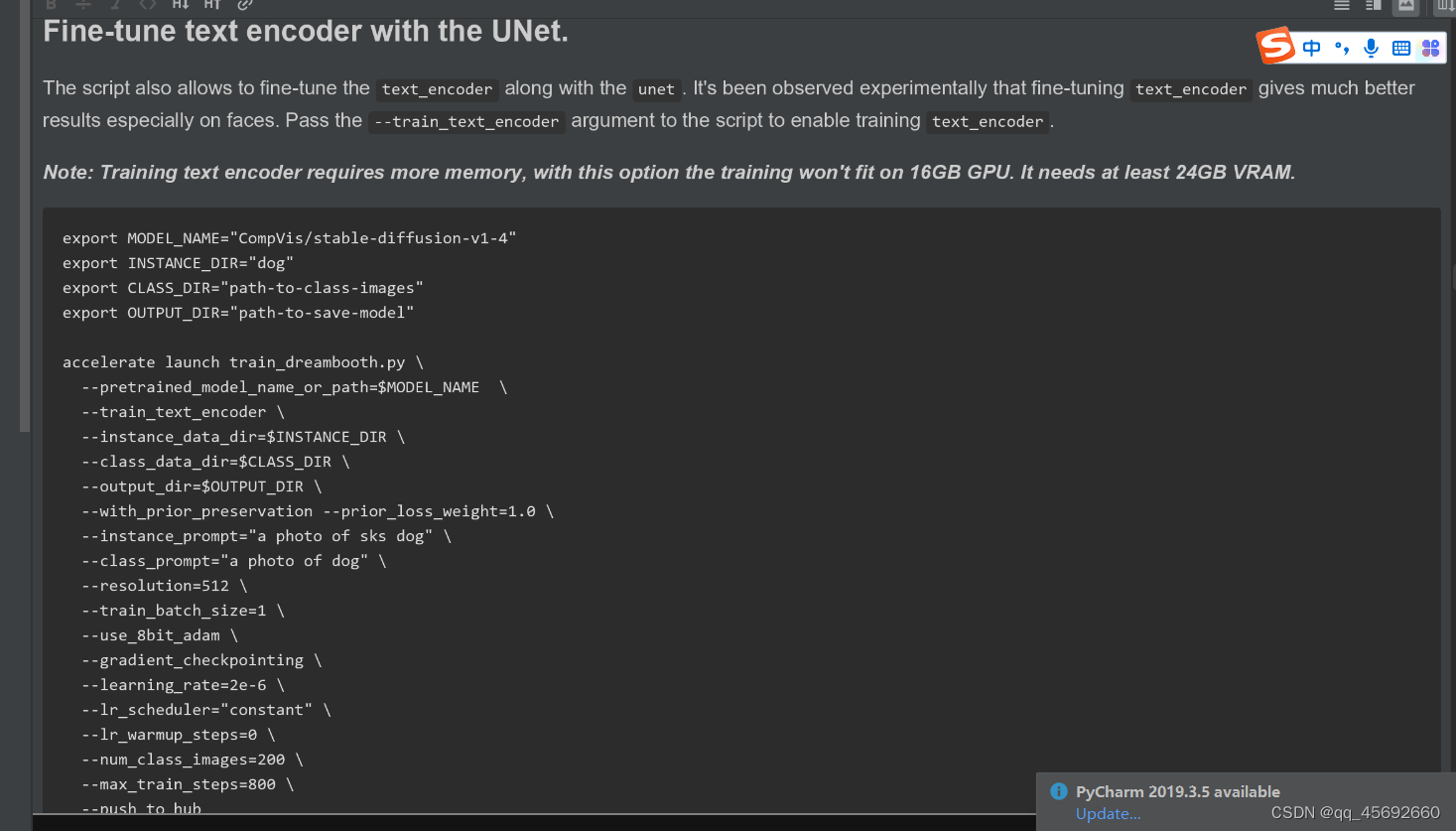

frp目前已经提供了大部分操作系统的支持版本,通过这个链接:https://github.com/fatedier/frp/releases, 就可以下载到适合你使用的安装。

以Windows的包为例,解压后可以获得这些内容:

frps是服务端程序,frpc是客户端程序。ini文件就是对应的配置文件。

首发 https://blog.didispace.com/tj-opensource-frp/ ![]() https://blog.didispace.com/tj-opensource-frp/,转载请注明出处

https://blog.didispace.com/tj-opensource-frp/,转载请注明出处

暴露内网服务

内网穿透的玩法有很多,这里列举一个比较常见的例子。

比如:我要暴露一个只有自己能访问到服务器。那么可以这样配置:

配置 frps.ini,并启动服务端 frps

[common]

bind_port = 7000

在需要暴露到外网的机器上部署 frpc,配置如下:

[common]

server_addr = x.x.x.x

server_port = 7000[secret_ssh]

type = stcp

# 只有 sk 一致的用户才能访问到此服务

sk = abcdefg

local_ip = 127.0.0.1

local_port = 22

在想要访问内网服务的机器上也部署 frpc,配置如下:

[common]

server_addr = x.x.x.x

server_port = 7000[secret_ssh_visitor]

type = stcp

# stcp 的访问者

role = visitor

# 要访问的 stcp 代理的名字

server_name = secret_ssh

sk = abcdefg

# 绑定本地端口用于访问 SSH 服务

bind_addr = 127.0.0.1

bind_port = 6000

把frpc也都启动起来之后,通过 SSH 就可以访问内网机器了

ssh -oPort=6000 test@127.0.0.1

其他支持

除了上面的玩法之外,frp还有很多玩法,比如:

- 自定义域名访问内网的 Web 服务

- 转发 DNS 查询请求

- 转发 Unix 域套接字

- 对外提供简单的文件访问服务

- 为本地 HTTP 服务启用 HTTPS

- 点对点内网穿透

篇幅有限,具体如何配置这里就不多说了,有需要的读者可以直接查看官方文档,均有详细的服务端客户端配置案例。

最后,奉上相关链接:

开源地址:GitHub - fatedier/frp: A fast reverse proxy to help you expose a local server behind a NAT or firewall to the internet.

文档地址:https://gofrp.org/docs/