读零信任网络:在不可信网络中构建安全系统03威胁模型

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.hqwc.cn/news/773438.html

如若内容造成侵权/违法违规/事实不符,请联系编程知识网进行投诉反馈email:809451989@qq.com,一经查实,立即删除!相关文章

Pinely Round 4 (Div. 1 + Div. 2)

离上紫一步之遥了这场打完又掉下去了哈哈真是太搞目录写在前面ABCDEF写在最后

写在前面

比赛地址:https://codeforces.com/contest/1991

离上紫一步之遥了这场打完又掉下去了哈哈真是太搞

A

签到。

对于每个位置检查两侧数的数量是否为奇数,若为奇数则无法删的只剩这个位置。…

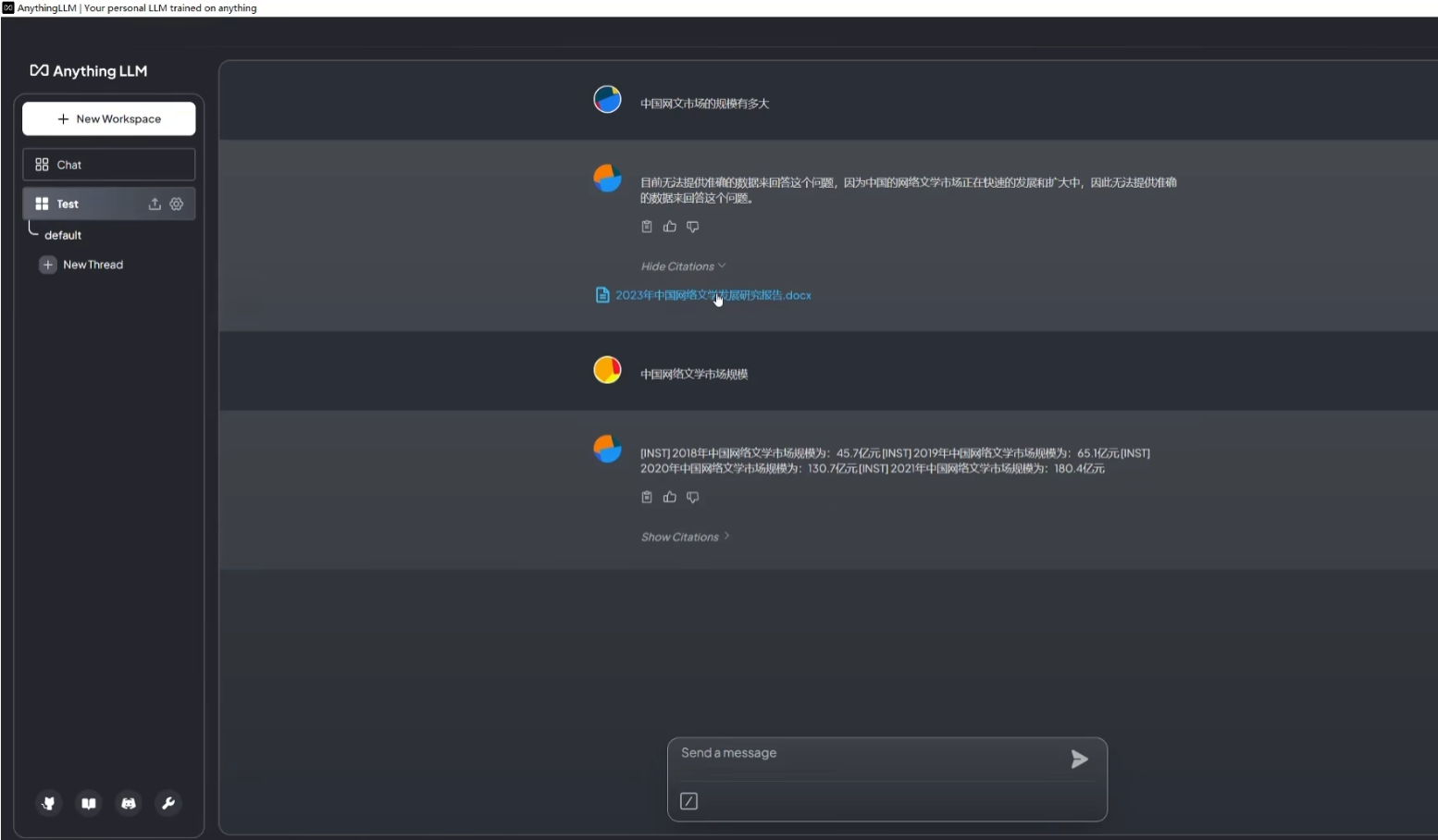

基于 AnythingLLM 及 Ollama 构建本地知识库

基于 AnythingLLM 及 Ollama 构建本地知识库RAG

Ollama

AnythingLLM1. 什么是 RAG

RAG(Retrieval Augmented Generation)检索增强生成,是 2023 年最火热的 LLM 应用系统架构,它的作用简单来说就是通过检索获取相关的知识并将其融入 Prompt,让大模型能够参考相应的知识从而…

LeetCode98. 验证二叉搜索树

题目链接:https://leetcode.cn/problems/validate-binary-search-tree/description/

题目叙述:

给你一个二叉树的根节点 root ,判断其是否是一个有效的二叉搜索树。

有效二叉搜索树定义如下:节点的左子树只包含 小于 当前节点的数。

节点的右子树只包含 大于 当前节点的数。…

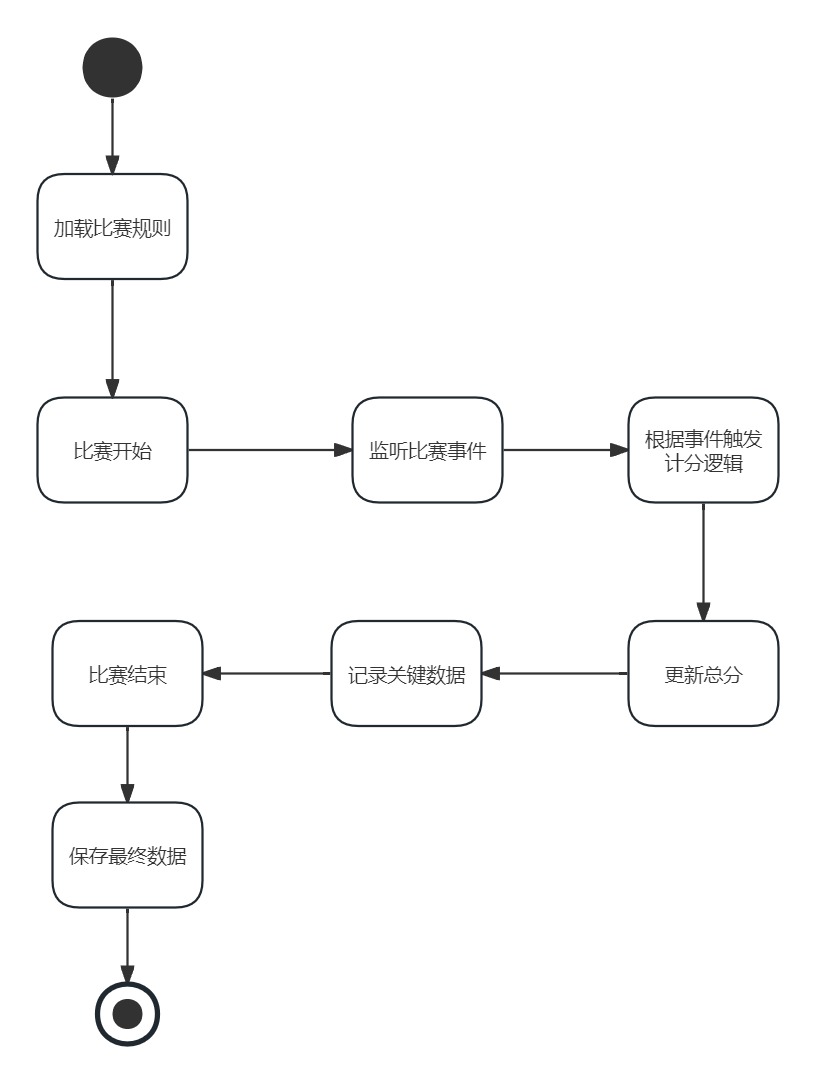

乒乓球比赛计分程序模拟冲刺(Sprint)计划

模拟冲刺(Sprint)计划选择的小用户故事:赵冠军(运动员)- 实时比分显示张赛事(赛事组织者)- 赛事信息录入王公正(裁判员)- 自动计分与记录一、任务拆分及开发时间(假设为网页版程序):

1. 赵冠军 - 实时比分显示

任务1:设计实时比分显示界面

开发时间:2天任务描述:…

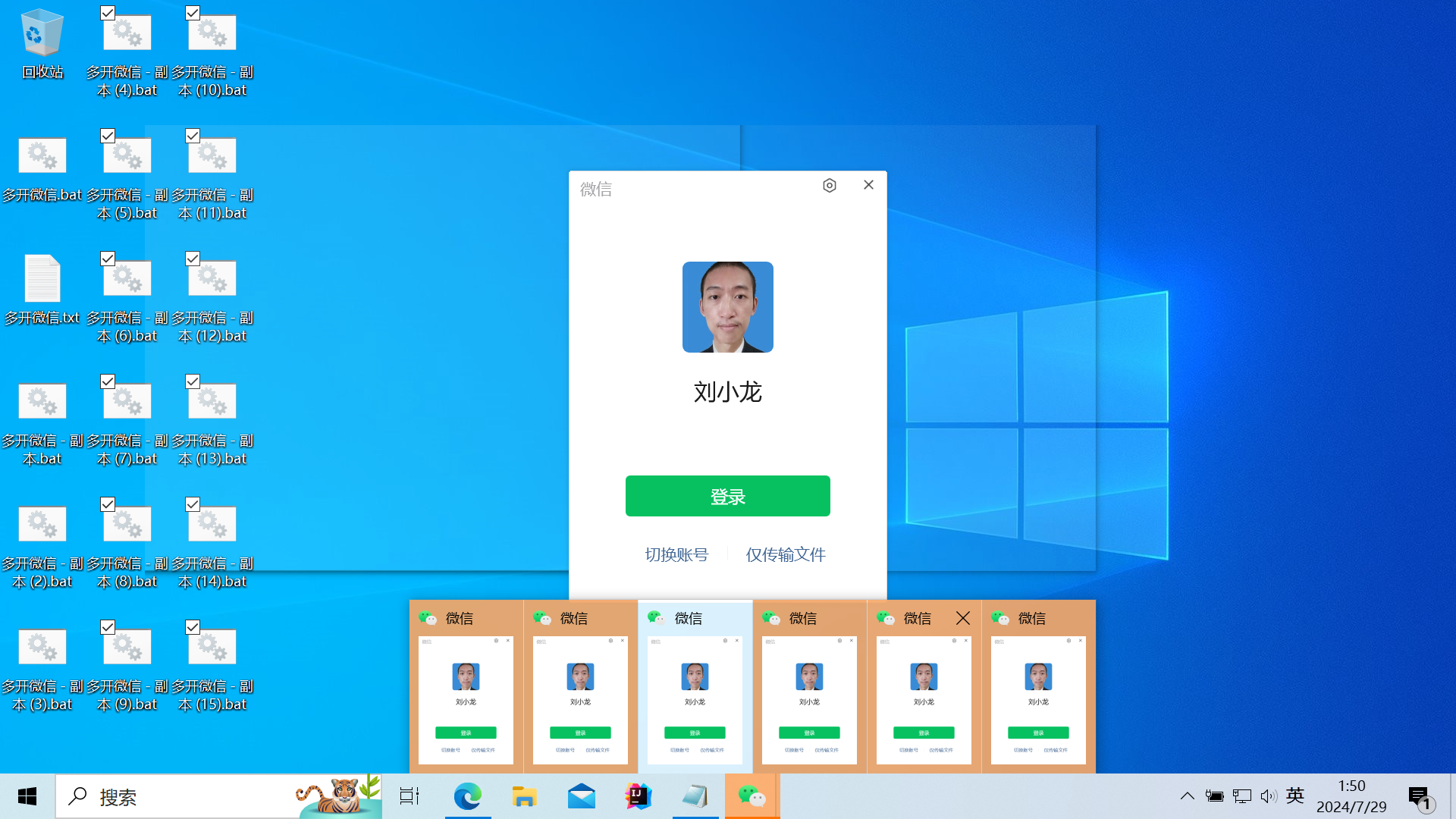

一台个人pc电脑如何多开微信

之前在联想做技术支持,一直都是给客户一个附件文件来多开,今天教各位一个简单快捷的方法,工具的方法我也提供下,在文档结尾。

先用记事本编辑

start "" "C:\ProgramFiles\Tencent\WeChat\WeChat.exe"文件另存为bat后缀文件之后就是ctrl+c ctrl+v选中多…

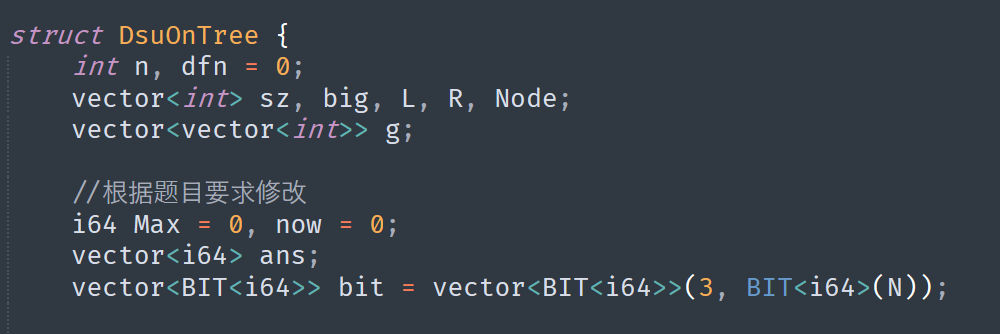

结构体中vector的初始化报错:expected identifier before numeric constant

结构体中vector的初始化报错:expected identifier before numeric constant

结构体中vector初始化

起因:

我想在结构体中初始化含有3个元素的vector。报错:

expected identifier before numeric constant,意思是数字常量前应该要有表示符。

原因:

编译器认为我正在定义一个…

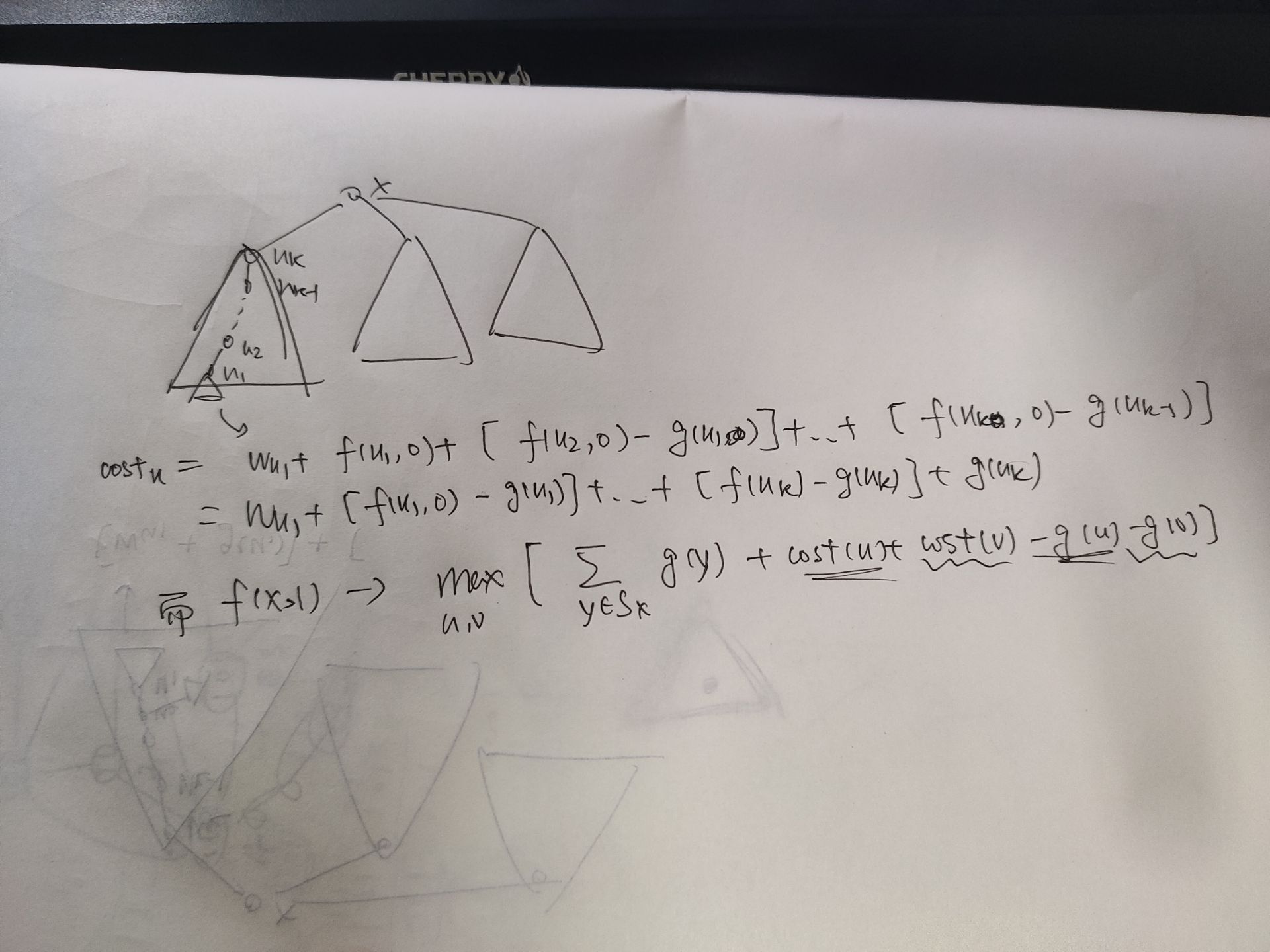

HDU7458-启发式合并优化DP

link:https://acm.hdu.edu.cn/showproblem.php?pid=7458

题意:给一棵树,每个点有点权 \(w\) 和颜色 \(c\),选择若干条不相交的路径,每条路径的起始点颜色相同,权值为起始点的权值之和,最大化权值之和。对每条路径 \((u,v)\) 可以放到LCA上考虑,即我们对每个子树考虑,…

LeetCode617. 合并二叉树

题目链接:https://leetcode.cn/problems/merge-two-binary-trees/description/

题目叙述:

给你两棵二叉树: root1 和 root2 。

想象一下,当你将其中一棵覆盖到另一棵之上时,两棵树上的一些节点将会重叠(而另一些不会)。你需要将这两棵树合并成一棵新二叉树。合并的规则是…

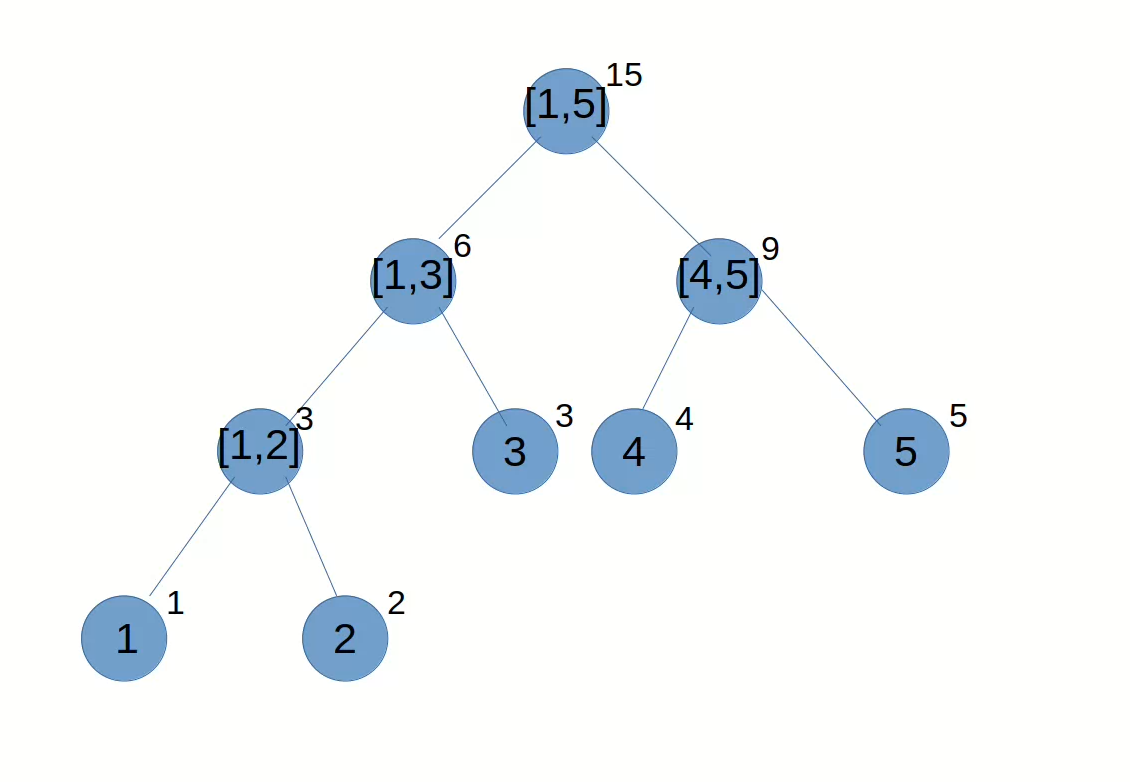

线段树(1)建树、单点修改、单点查询、区间查询和例题

闲了好久的wym复活拉~更个辣鸡的线段树

如果你不知道什么是线段树这个就不用看

由于我们平时可能会遇到一些恶心的题叫做给你 \(10^5\) 个数的数组,然后 \(10^5\) 次修改或查询,这样显然暴力是可以做的而且ST表我们无视修改。这个时候可以用线段树、树状数组或者其他大佬们的…

全网最适合入门的面向对象编程教程:26 类和对象的 Python 实现-上下文管理器和 with 语句

本文主要介绍了在使用Python面向对象编程时,如何使用上下文管理器和with语句替换异常处理中try...finally语句,并介绍了with语句的优点和应用场景。全网最适合入门的面向对象编程教程:26 类和对象的 Python 实现-上下文管理器和 with 语句摘要:

本文主要介绍了在使用 Pytho…

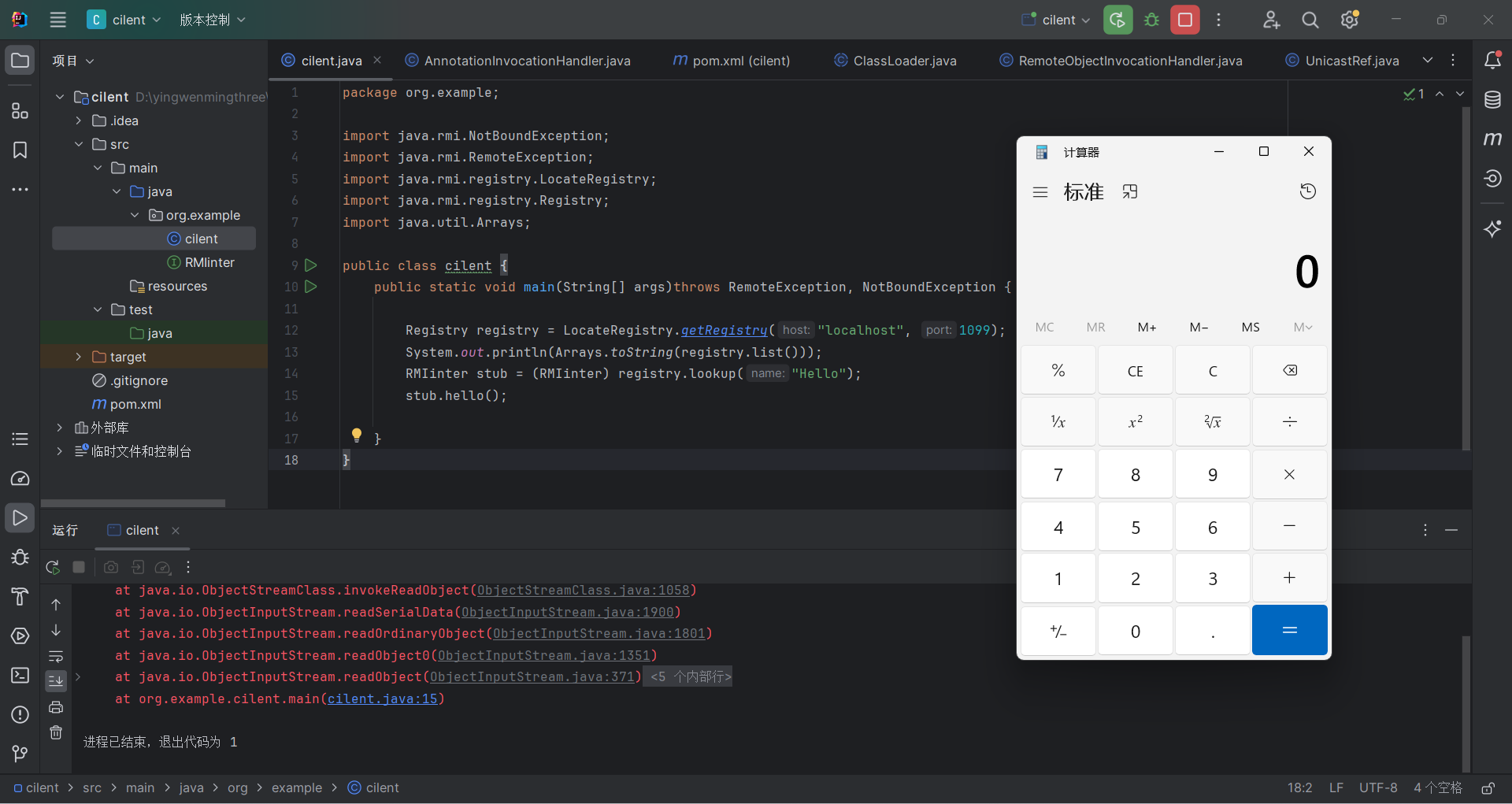

RMI 反序列化详细分析

java RMI 学习

RMI 是什么

Java RMI(Java Remote Method Invocation),即Java远程方法调用。是Java编程语言里,一种用于实现远程过程调用的应用程序编程接口。RMI 使用 JRMP(一种协议)实现,使得客户端运行的程序可以调用远程服务器上的对象。是实现RPC的一种方式。

RMI 的构…