20242802 2024-2025-2 《网络攻防实践》第二周作业

目录

- 20242802 2024-2025-2 《网络攻防实践》第二周作业

- 1. 实验要求

- 2. 实验相关知识点

- nmap工具使用

- 3. 实验详细过程

- 3.1 从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

- 3.2尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

- 3.3 使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

- 3.4 使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

- 3.5 通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

- 4.学习中遇到的问题及解决

- 5.学习感想和体会

- 参考资料:

1. 实验要求

实践二 网络信息收集技术任务如下

- DNS域名查询任务:

从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名,查询并获取以下信息:DNS注册人及其联系方式;该域名对应的IP地址;IP地址的注册人及其联系方式;IP地址所在的国家、城市和具体地理位置。

- 好友IP地址获取与查询任务:

尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询以获取该好友所在的具体地理位置。

- nmap扫描靶机任务:

使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令:靶机IP地址是否活跃;靶机开放了哪些TCP和UDP端口;靶机安装了什么操作系统及版本;靶机上安装了哪些服务。

- Nessus扫描靶机任务:

使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令:靶机上开放了哪些端口;靶机各个端口上网络服务存在哪些安全漏洞;如何攻陷靶机环境以获得系统访问权。

- 网上足迹搜索与隐私确认任务:

通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

2. 实验相关知识点

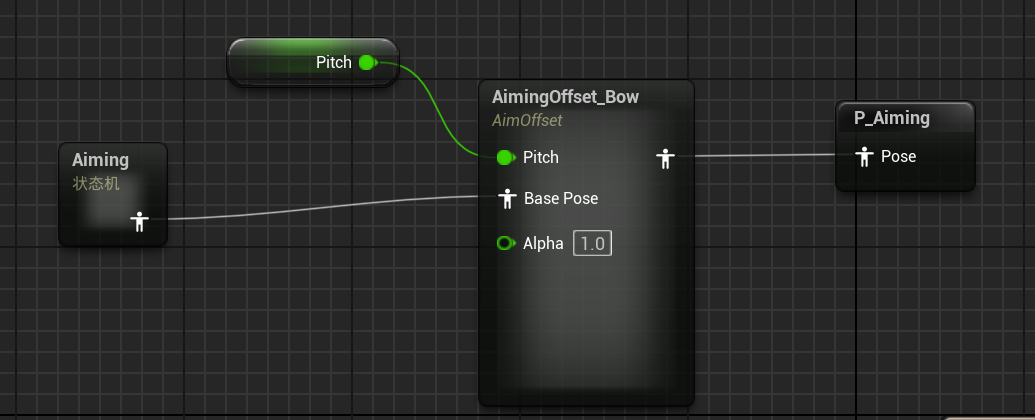

nmap工具使用

kali内置的一款工具,是网络连扫描软件,用来扫描网上设备开放的网络连接端。确定哪些服务运行在哪些连接端,并且可以推断设备使用什么系统。以下是本次实验中用到的几个命令:

- -sP:主机发现,扫描局域网内活跃的主机,确定目标主机是否在线。

- -sS:端口扫描,通过-sS选项进行TCP端口扫描,了解目标主机开放的端口。

- -O:操作系统识别,利用-O选项尝试识别目标主机的操作系统类型和版本。

- -sV:服务版本检测,使用-sV选项检测目标主机上运行的服务及其版本信息。

3. 实验详细过程

3.1 从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

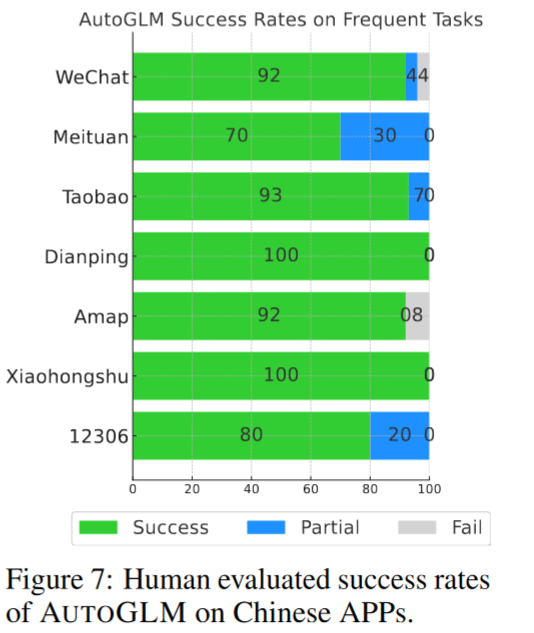

因为在视频中使用的whoissoft.com无法访问所以使用了其他的查询工具:ip138.com

- DNS注册人及联系方式

-

该域名对应IP地址

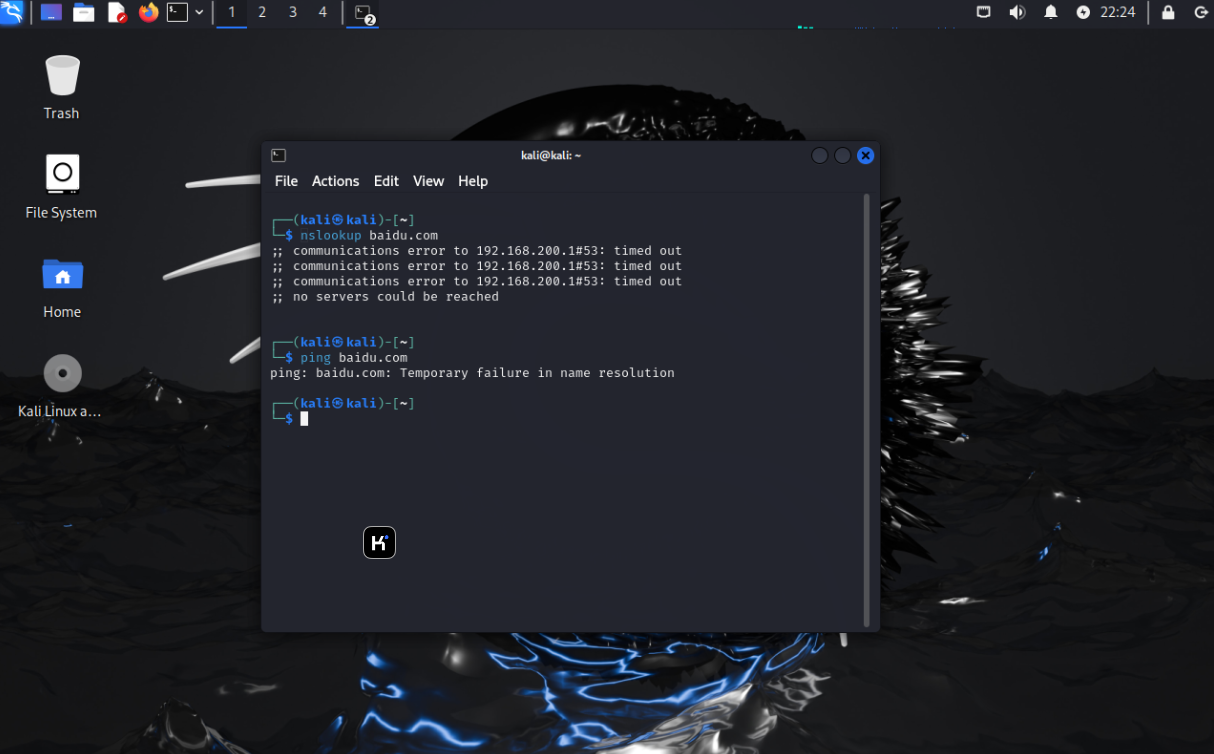

在kali中使用nslookup命令查询IP地址映射,利IP地址查询其所在国家、城市和具体地理位置

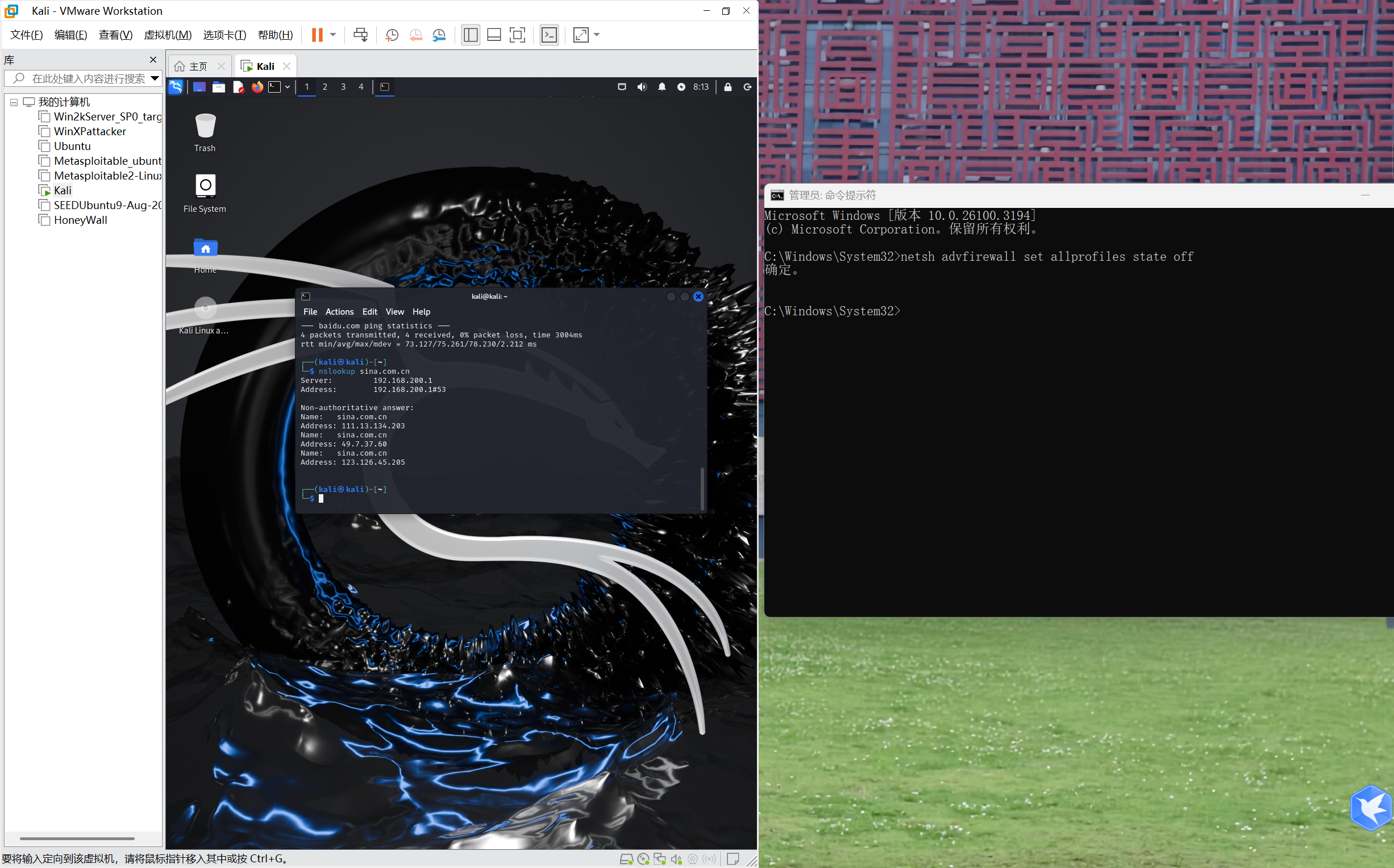

nslookup sina.com.cn

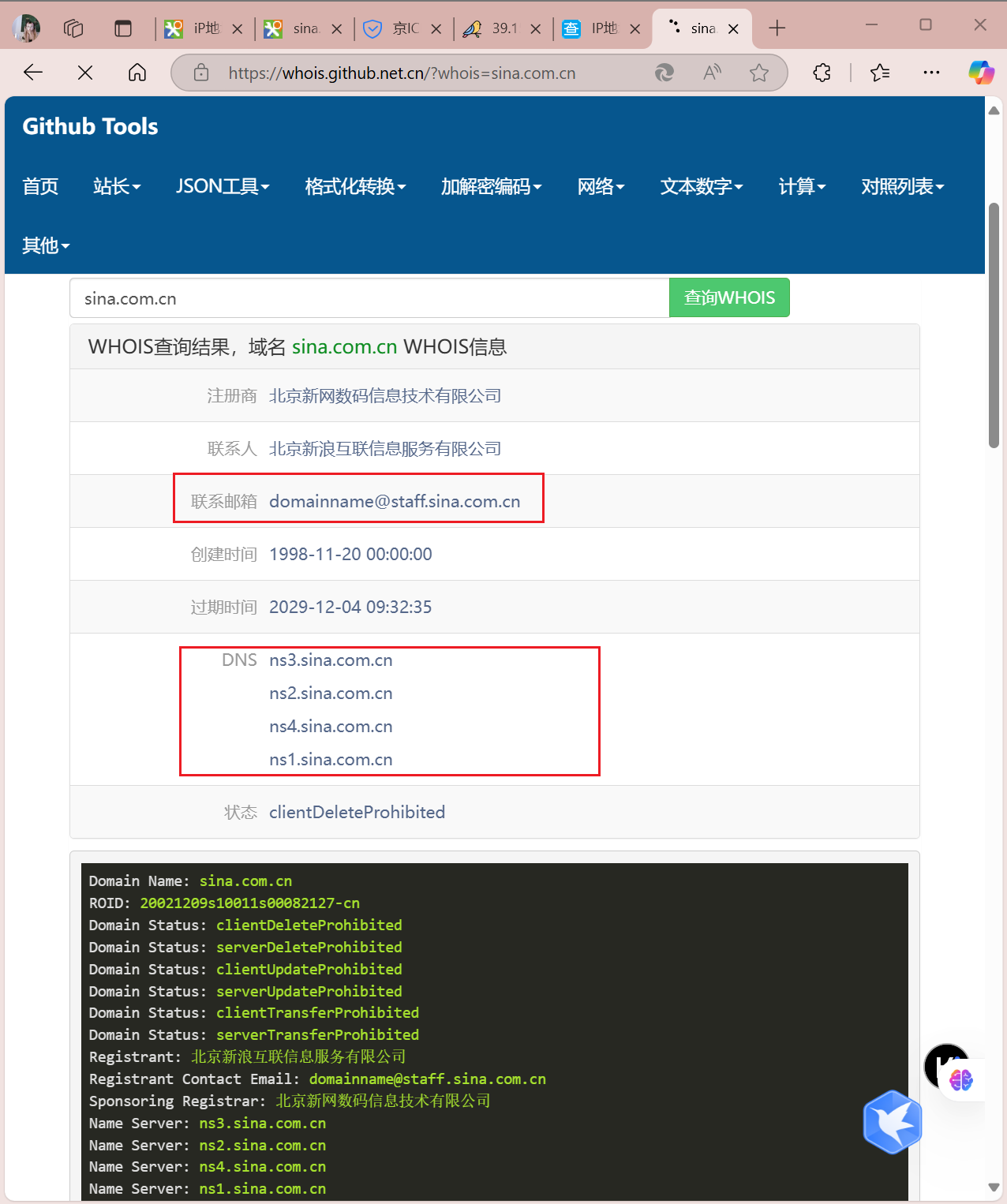

3.2尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

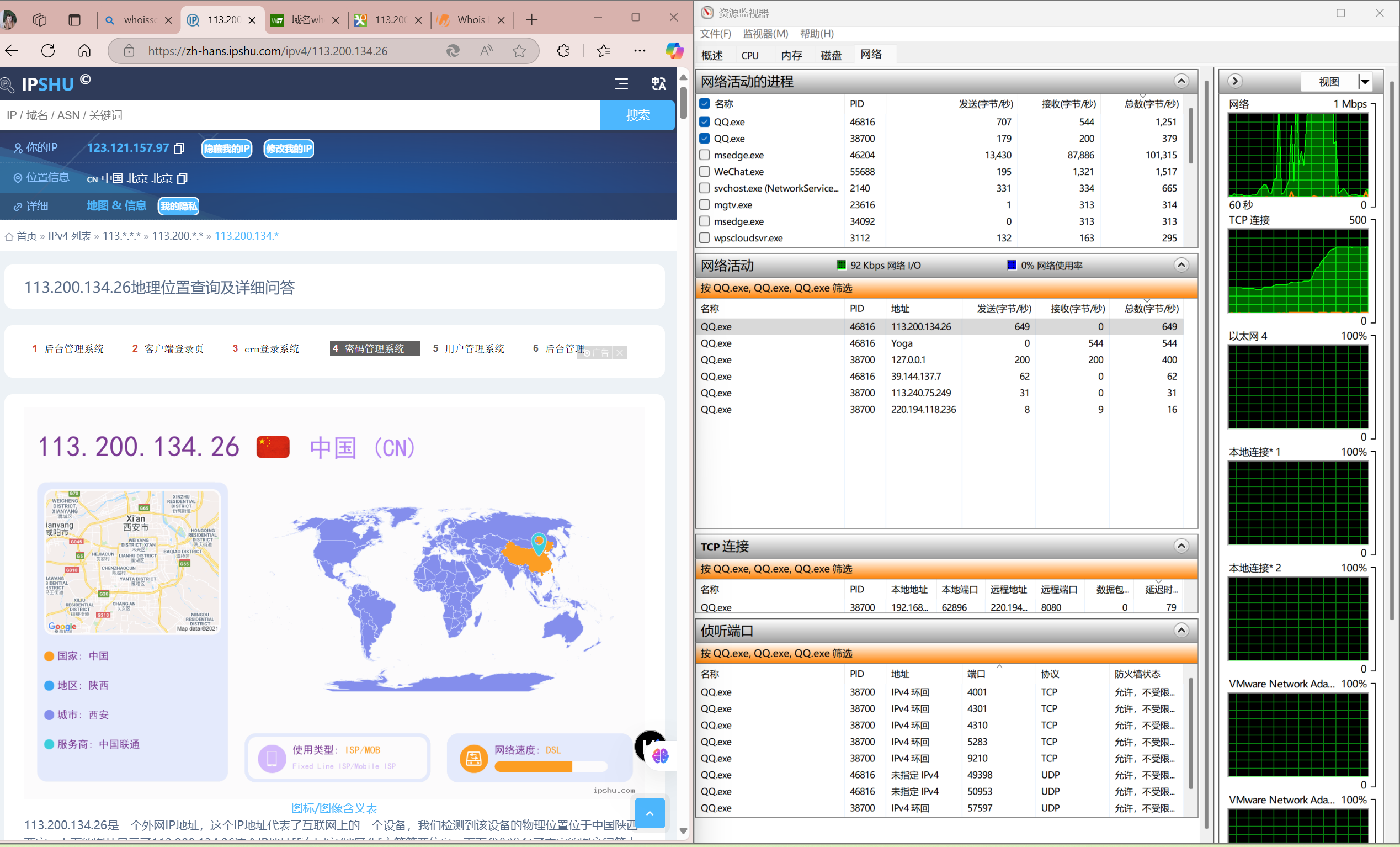

选择一位好友并进行语言通话

同时打开资源监视器 在网络活动进程中选择QQ.exe 但仍然有多个网络活动在进行有多个IP,但语音通话过程中先选择了数据量最多IP进行查询

查询结果与好友所在地一致

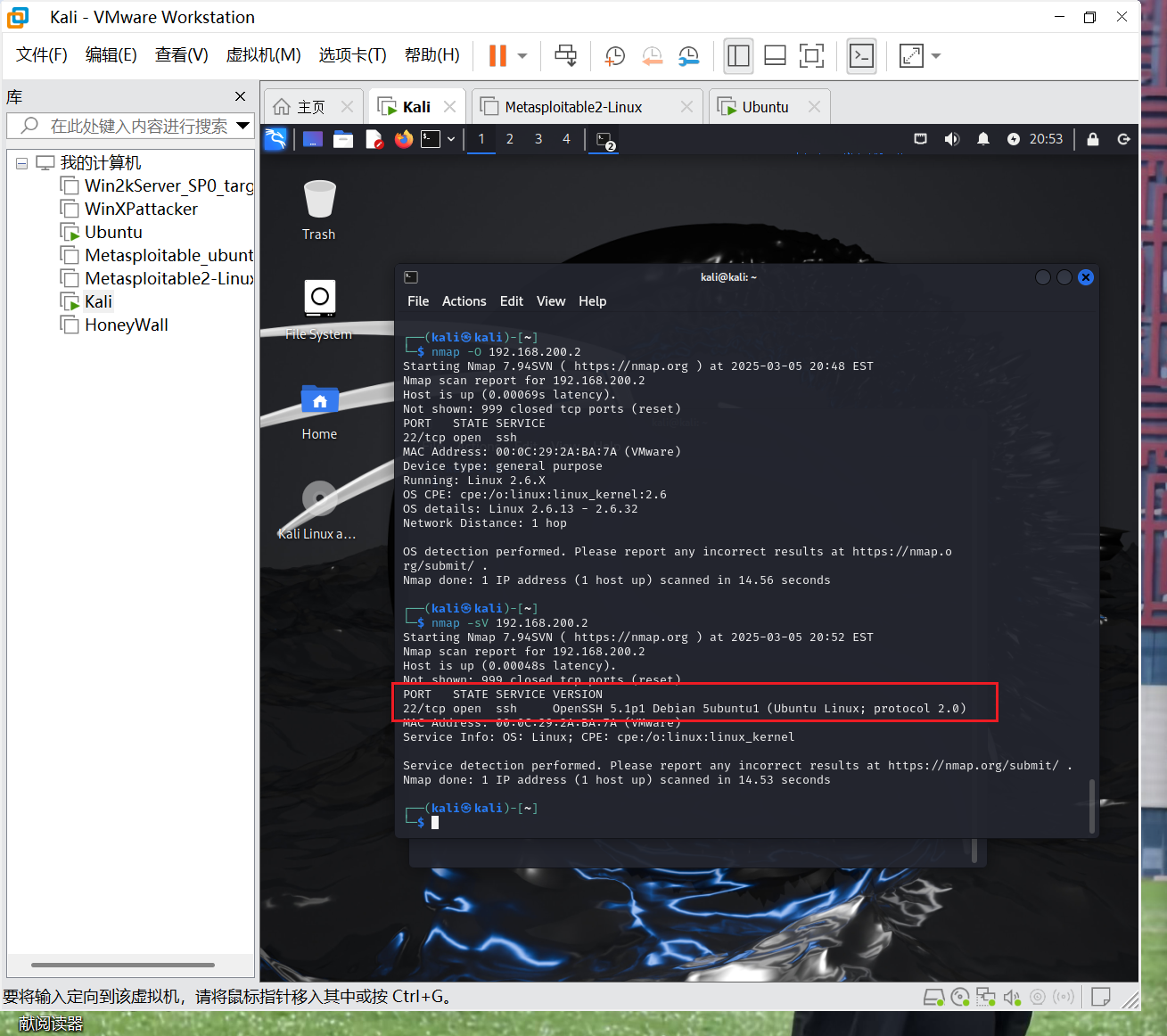

3.3 使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

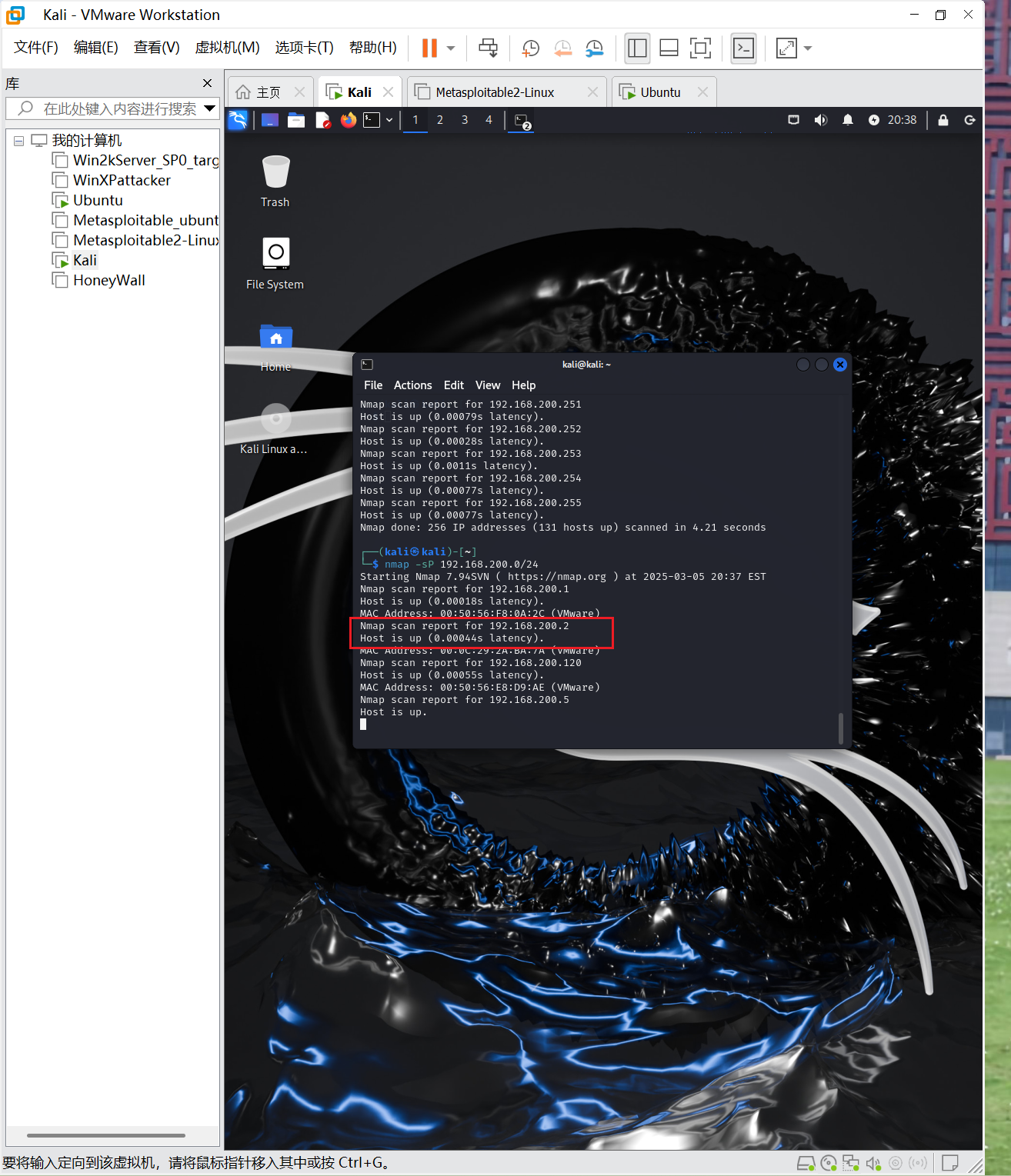

打开seed虚拟机用ifconfig命令查看到seed的ip为:192.168.200.2

- 在kali中使用nmap的命令查询靶机IP地址是否活跃

nmap -sP 192.168.200.0/24

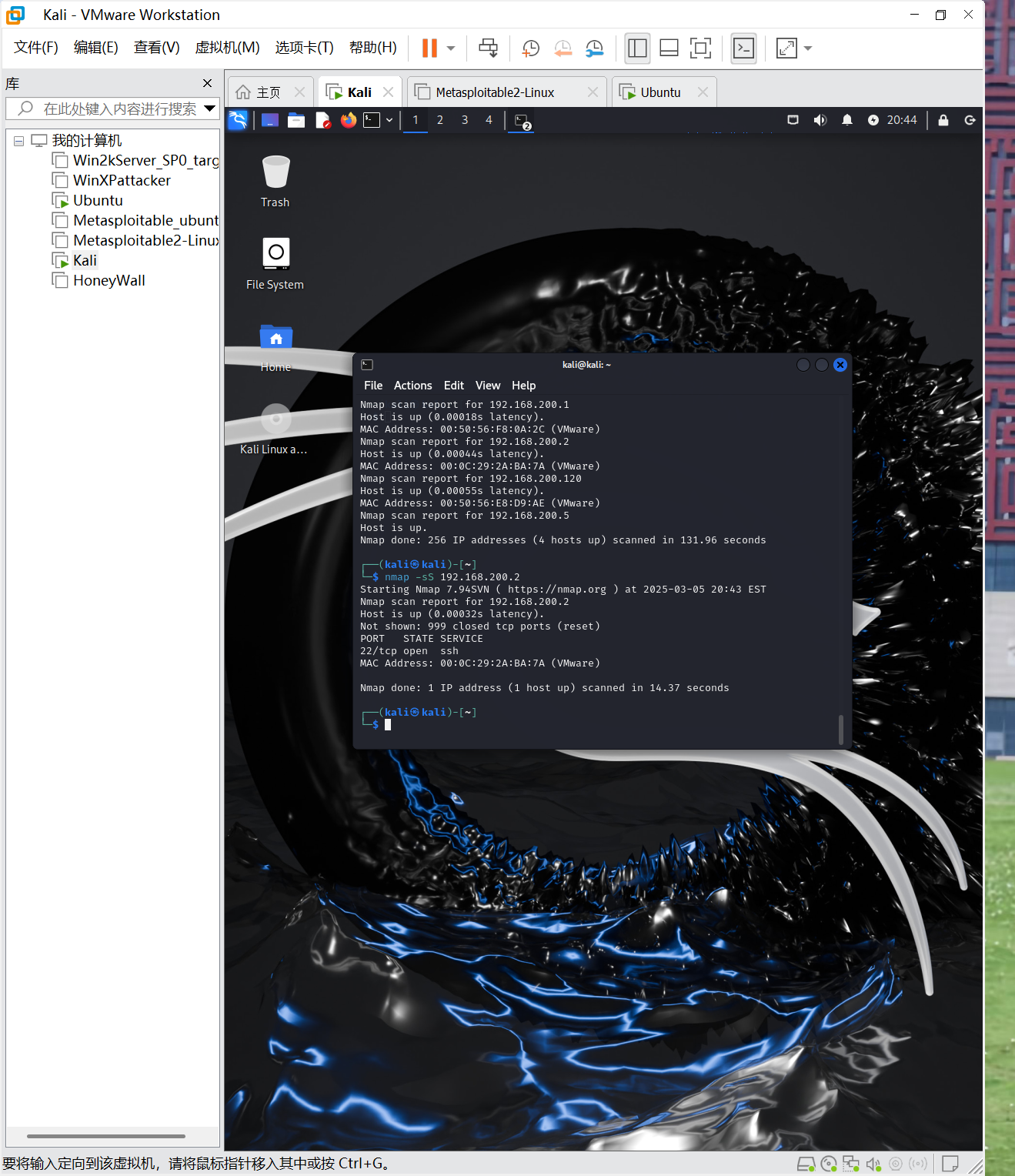

- 使用nmap的命令查询靶机开放了哪些TCP和UDP端口

nmap -sS 192.168.200.2

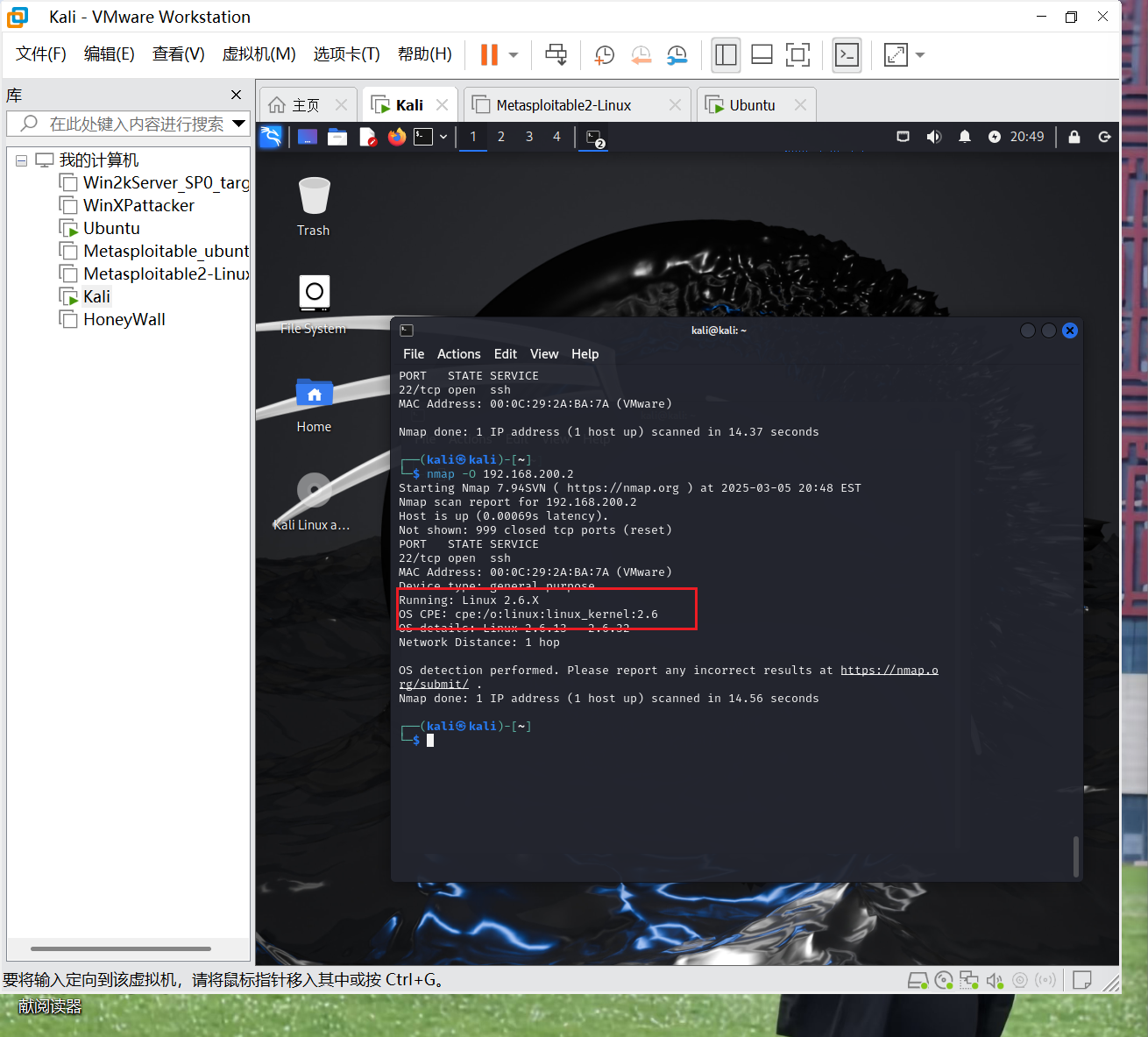

- 使用nmap的命令查询靶机安装了什么操作系统,版本是多少

nmap -O 1192.168.200.2

- 使用nmap的命令查询靶机上安装了哪些服务

nmap -sV 192.168.200.2

3.4 使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

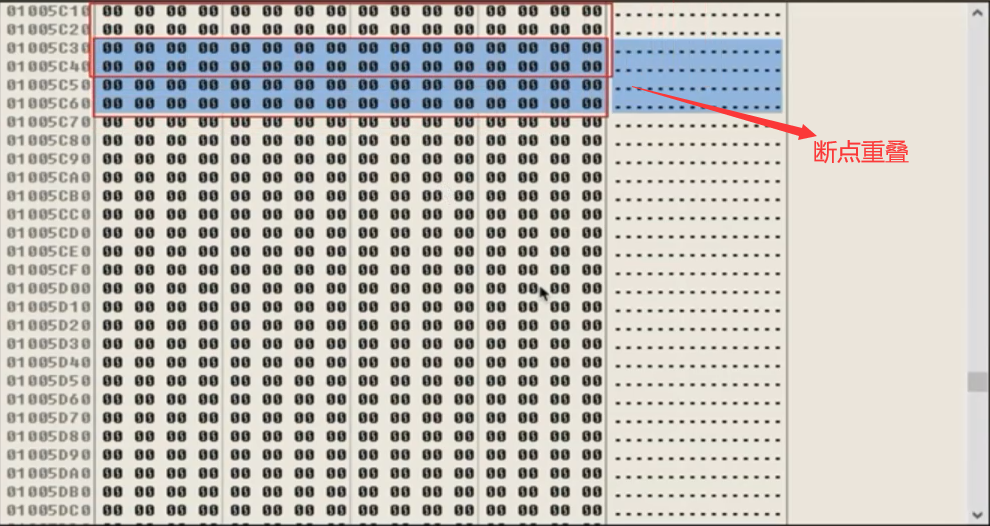

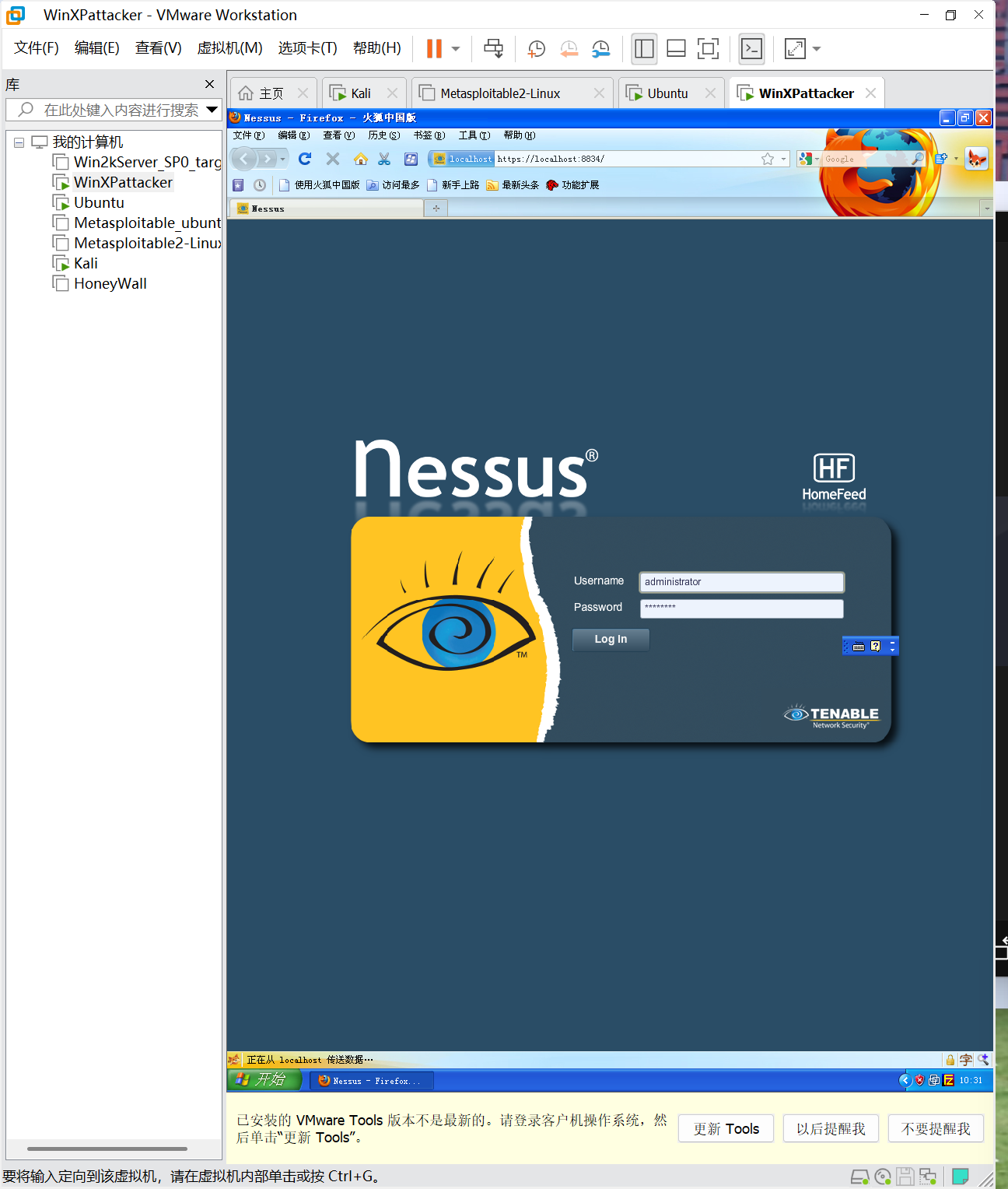

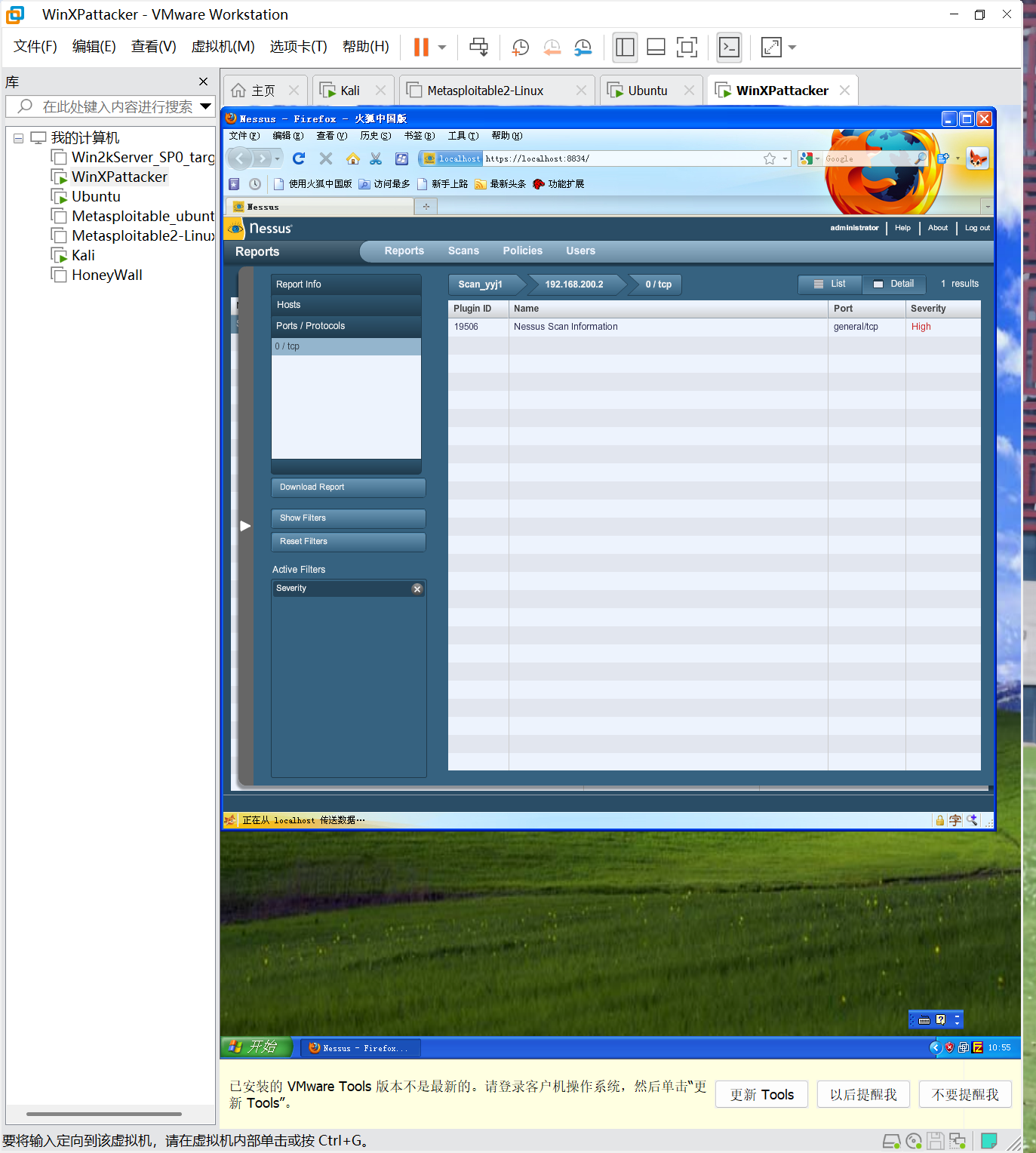

一开始尝试跟随视频教程在kali虚拟机中使用Nessus进行扫描,但是出现网络连接问题(记录在之后的问题分析部分) 所以就先用WinXP虚拟机来扫描

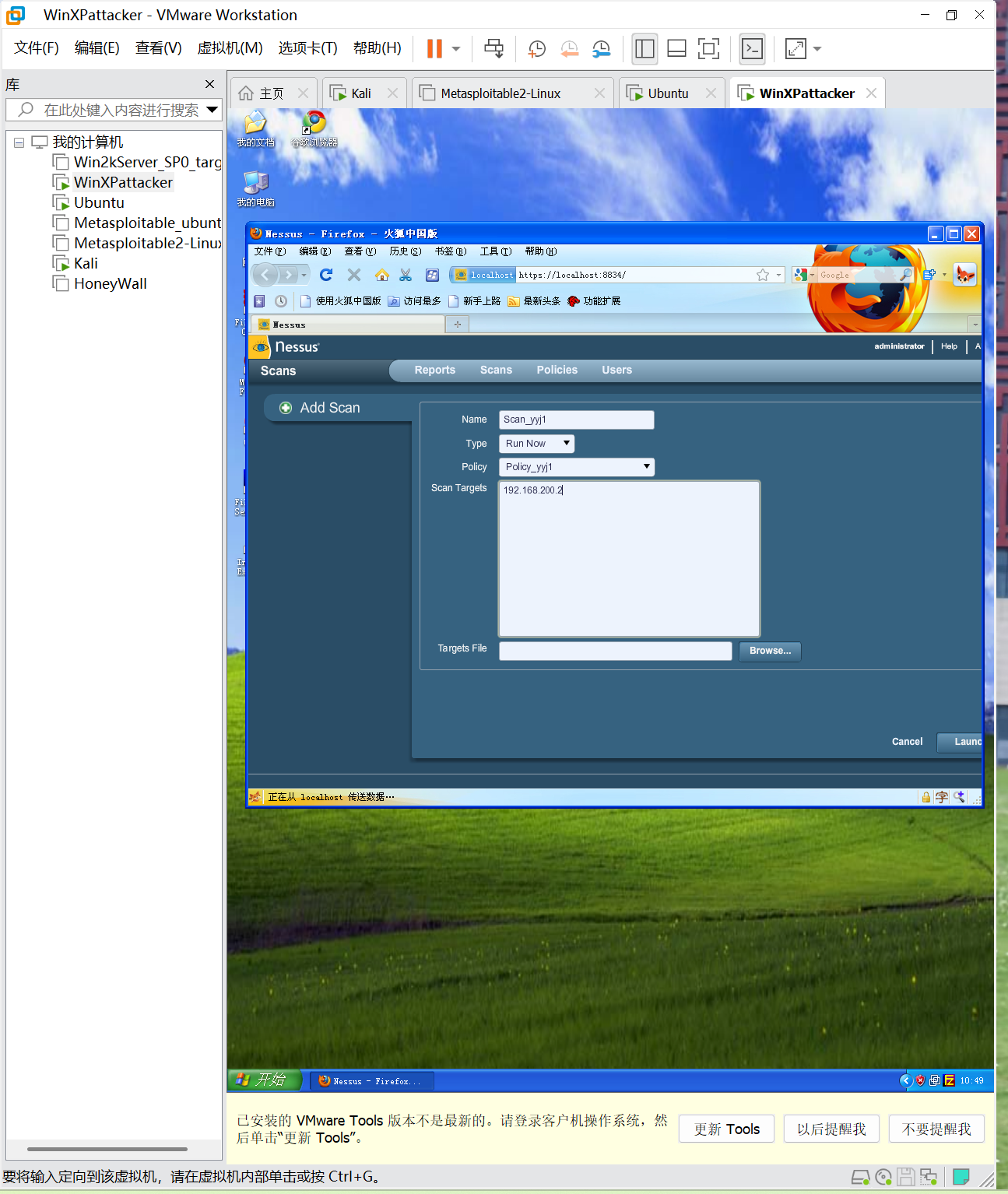

新建一个策略Policy_yyj1

再新建一个扫描Scan1,使用刚刚制定的策略Policy_yyj1,选定扫描的目标(SEED靶机IP为192.168.200.2),开始扫描。

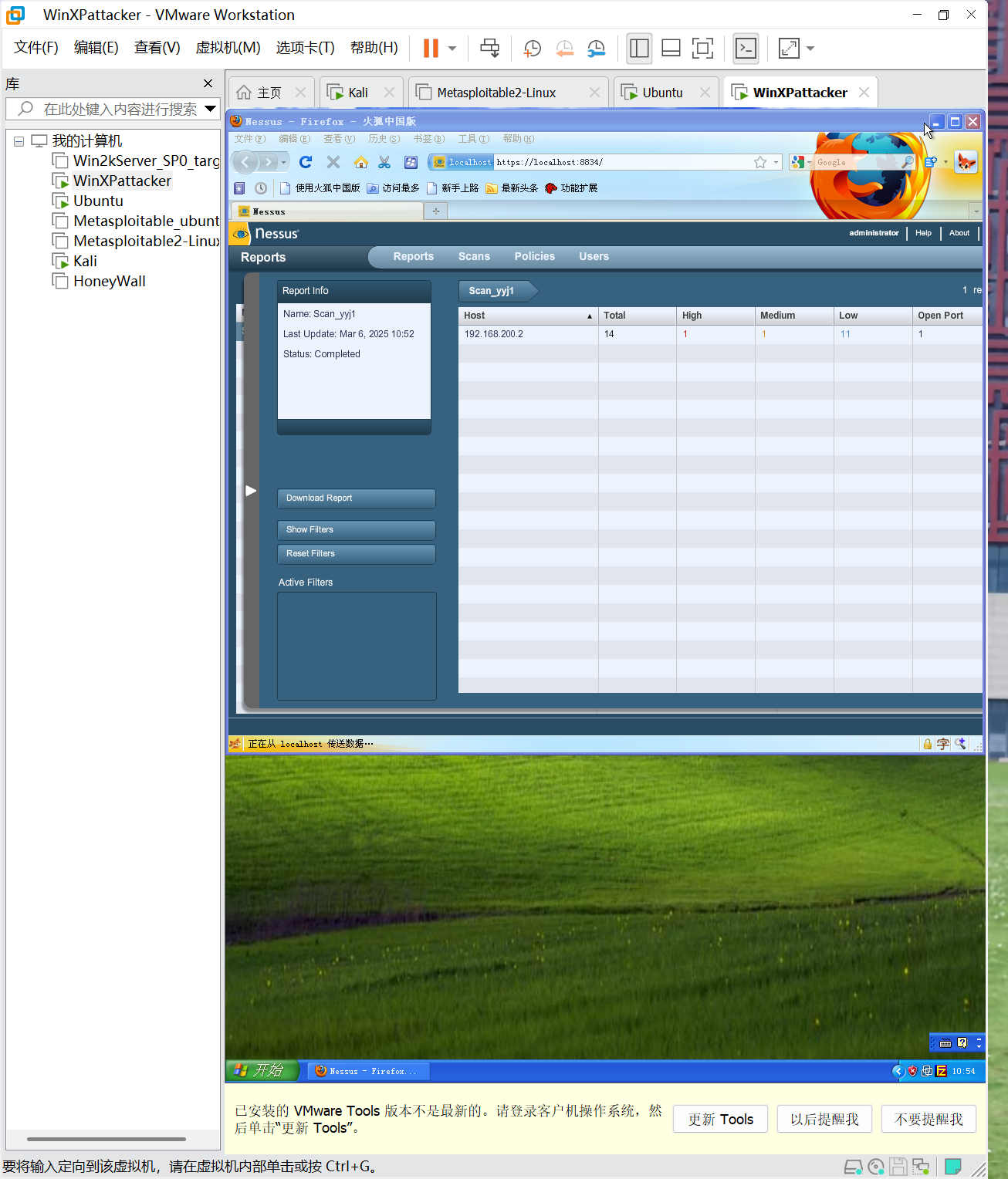

- 靶机上开放了哪些端口,靶机各个端口上网络服务存在哪些安全漏洞

可以看到靶机上只开放了一个端口,发现了14个漏洞,其中有,高危漏洞有1个,中危漏洞有1个,轻危漏洞有11个

- 你认为如何攻陷靶机环境,以获得系统访问权

在报告中可以看到以下低危漏洞

和一个高危漏洞,并且可以点击查看详细报告

根据Nessus扫描出的漏洞报告,可以知道Plugin ID 19506,因为我对网络攻击方面的知识不足以完成攻陷靶机环境这一操作借助人工智能有以下思路:

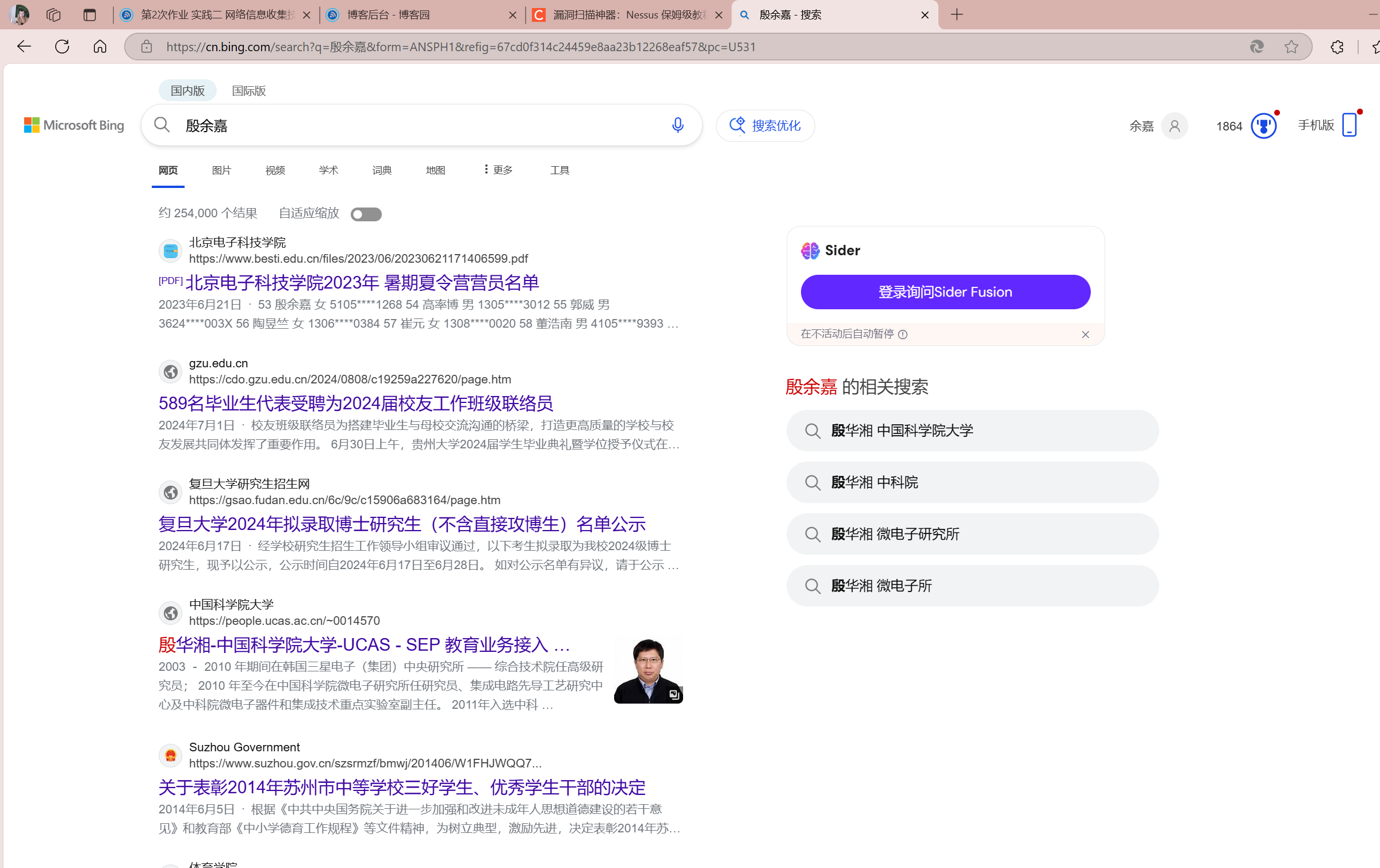

3.5 通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

4.学习中遇到的问题及解决

-

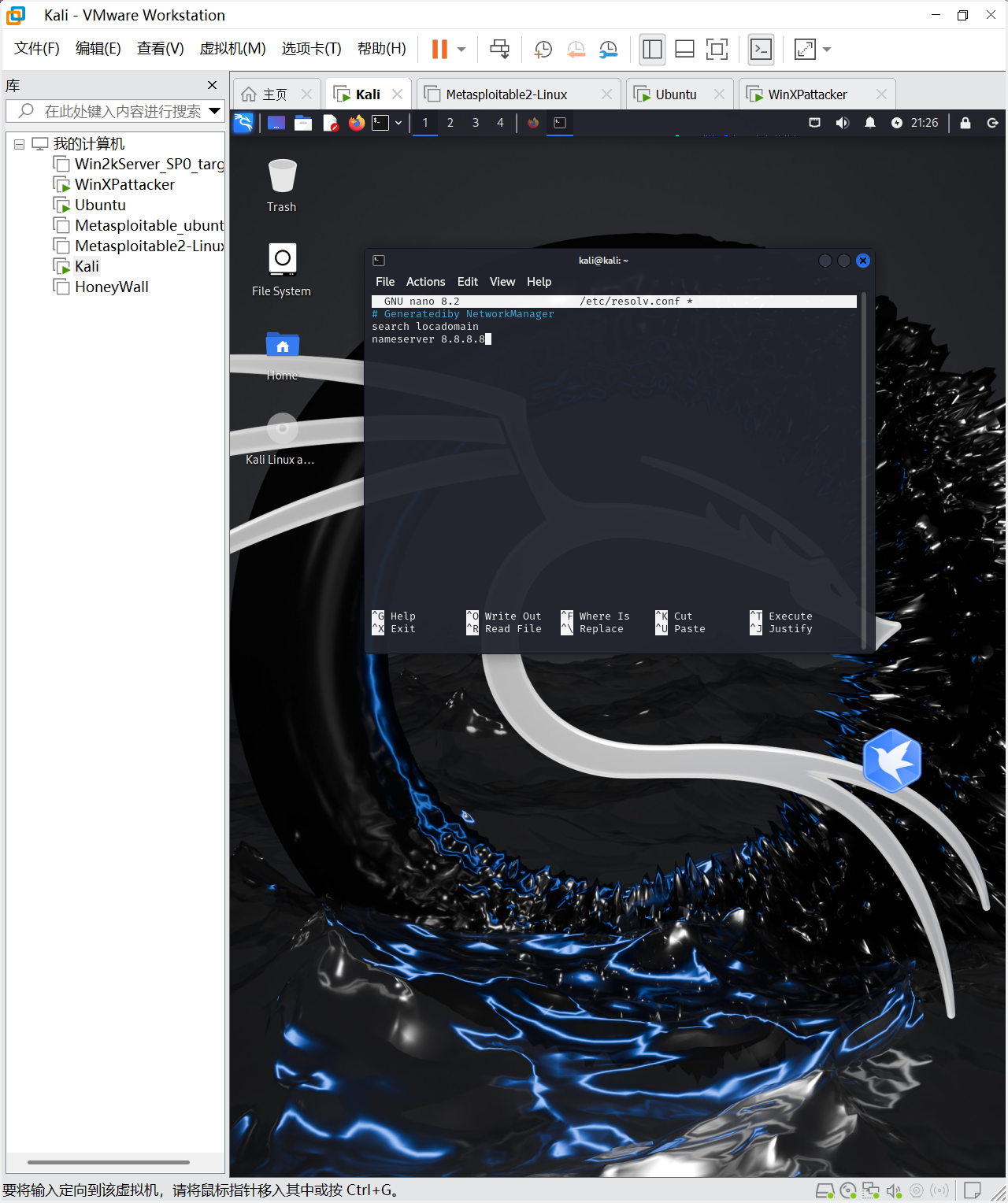

问题1:在kali虚拟机中使用Nessus进行扫描,但是出现网络连接问题,并且已经将kali虚拟机设置为NAT模式

尝试过修改DNS服务器,在文件中,找到

nameserver行,想使用Google的公共DNS服务器,修改为:复制

# Generated by NetworkManager search localdomain nameserver 8.8.8.8

但是仍然失败

- 问题1解决方案:

要确保主机上的防火墙设置允许虚拟机访问网络。在主机上,打开命令提示符(Windows)或终端。通过以下命令设置关闭防火墙后成功:

netsh advfirewall set allprofiles state off

5.学习感想和体会

在第二周的实验中我掌握了DNS查询、IP地址追踪、nmap扫描以及Nessus漏洞扫描等基本技能。在实验过程中,我感受到网络信息的获取相对容易,但也隐藏着诸多风险。在本次实验之前我不曾了解过在使用QQ,MSN等软件时能够找到对方的IP ,我们也可以通过简单的查询就能获取到一些网站的注册人信息和IP地址。在使用nmap和Nessus进行扫描时,我发现即使是普通的网络设备也可能存在诸多安全漏洞,一旦被恶意利用,可能导致系统被攻陷,信息泄露。此外,通过搜索自己网上的足迹,我更加清楚地认识到个人隐私在网络环境中的脆弱性。可想而知我们在日常网络活动中不经意间留下的信息,有多容易被不法分子收集和利用,因此必须增强隐私保护意识,谨慎地网络上的个人信息发布。

参考资料:

系统资源监控-Windows自带资源监控_资源监视器-CSDN博客

https://blog.csdn.net/Spontaneous_0/article/details/134069363